PART.01 前言

本次分享一个来自企业SRC的真实案例,展示了如何从一个常见的登录框入手,通过弱口令攻击获取初始权限,并进一步挖掘出未授权访问漏洞,最终将风险等级从中危提升至中危的完整过程。

PART.02 案例分析

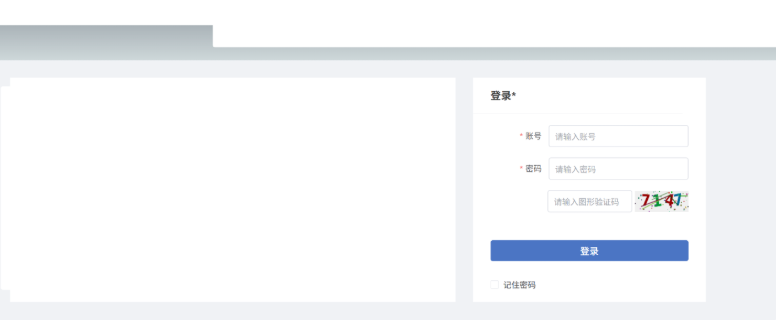

目标是一个企业内部的在线培训平台,入口是一个标准的登录界面。

首先对登录请求进行抓包分析。发现请求以JSON格式明文传输,尝试进行SQL注入,但触发了WAF防护,此路不通,需要转换思路。

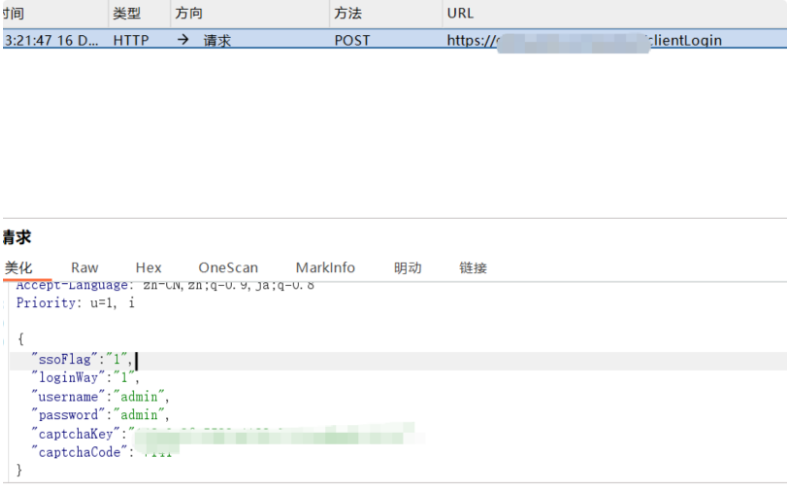

思路转换:验证码绕过与用户枚举

既然直接注入行不通,那么考虑能否绕过或识别验证码,从而对用户名进行枚举。脚本成功识别并提取了验证码。

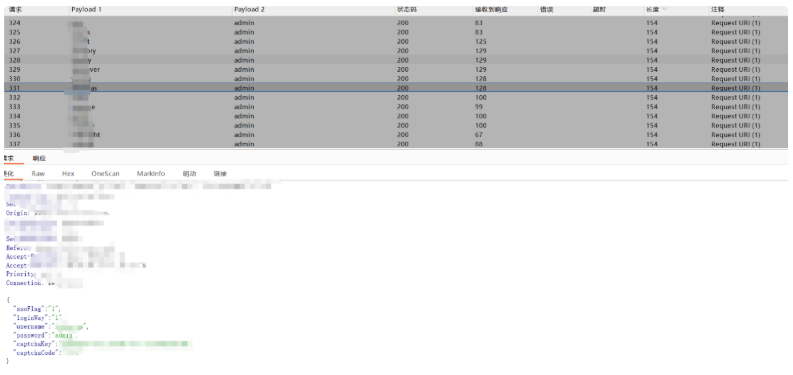

随后,将验证码处理逻辑集成到爆破工具中,对用户名字段进行Fuzz。最终成功枚举出十多个有效账号。

密码攻击策略分析

获得用户名列表后,面临密码未知的问题。分析业务场景:这是一个企业内训平台,账号由公司统一分发,而非个人注册。据此推断出几种可能性:

- 不同账号使用同一默认密码。

- 账号密码相同(即用户名即密码)。

- 密码为用户自行设置。

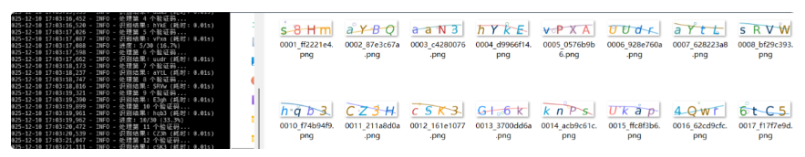

尝试与突破

首先尝试第一种可能,使用常见密码字典进行交叉爆破,但未能成功。

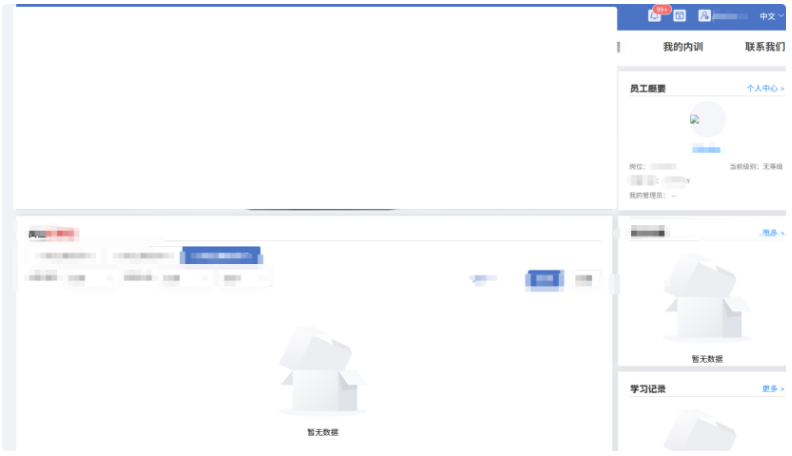

接着尝试第二种可能性:使用用户名作为密码进行登录。由于账号数量不多,遂手动测试。令人意外的是,多个账号均使用“用户名=密码”的规则,并成功登录系统。这是典型且危害较大的弱口令漏洞,也是本次渗透测试流程的突破口。

权限提升与深度利用

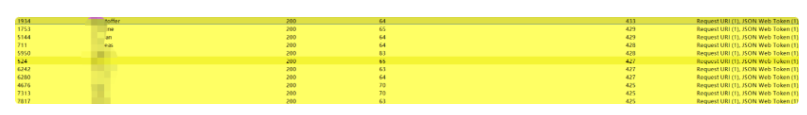

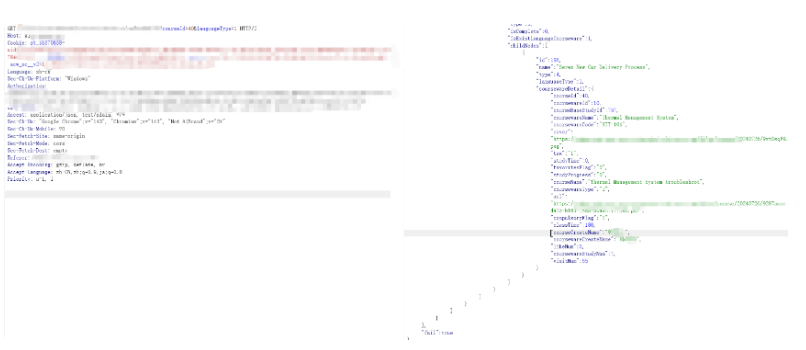

成功进入系统后,重点测试存在增、删、改、查操作的功能点。在测试课程查询接口时,发现其直接返回了服务器上课程文件的绝对路径。这通常意味着存在未授权访问或目录遍历的风险。

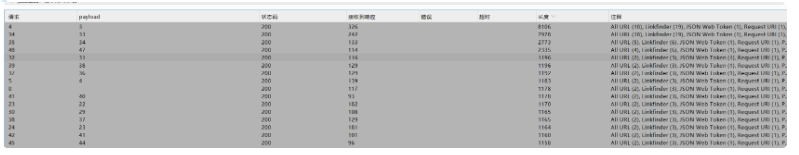

该接口通过 courseId 参数来指定查询的课程。尝试对 courseId 参数进行Fuzz,成功地遍历并提取出了大量内部文件ID和路径信息。

随意选取一个暴露出的文件路径进行直接访问,验证了未授权访问漏洞的存在,可以下载平台内部的培训资料(如PDF、视频等)。

漏洞上报与定级

最终,将“弱口令导致大量账号可登录”与“登录后接口未授权访问敏感文件”两个漏洞链一起上报。平台审核后,将其综合评定为一个中危漏洞。这类由入口点弱口令深入挖掘至核心业务漏洞的案例,在企业安全测试中颇具代表性。

|