渗透测试本质上是一个系统性的过程,涉及线索搜集和防线突破。本文将分享一个真实案例,从官网信息扒取开始,到最终获取源码的完整实战经验。

信息收集

1. 官网信息:全面摸底目标业务

渗透测试的第一步是对目标官网进行细致分析,以掌握其业务范围和潜在入口。以下示例仅为演示用途。

官网分析主要目的包括:

1.1. 了解公司产品线

通过产品信息可推断目标系统类型,例如教务系统或智慧平台,从而快速定位攻击面。

通过产品信息可推断目标系统类型,例如教务系统或智慧平台,从而快速定位攻击面。

1.2. 收集敏感信息

重点关注手机号、邮箱、人员名录、微信公众号等有效数据,座机号通常无需记录。

1.3. 追踪合作商与客户

便于后续精准打击或迂回渗透。

1.4. 获取产品文档与测试站点

寻找默认账户密码或测试环境入口。

2. 企业信息查询平台

使用企查查、风鸟、爱企查等平台补充公司资料,整合手机号、高管姓名等信息至字典。

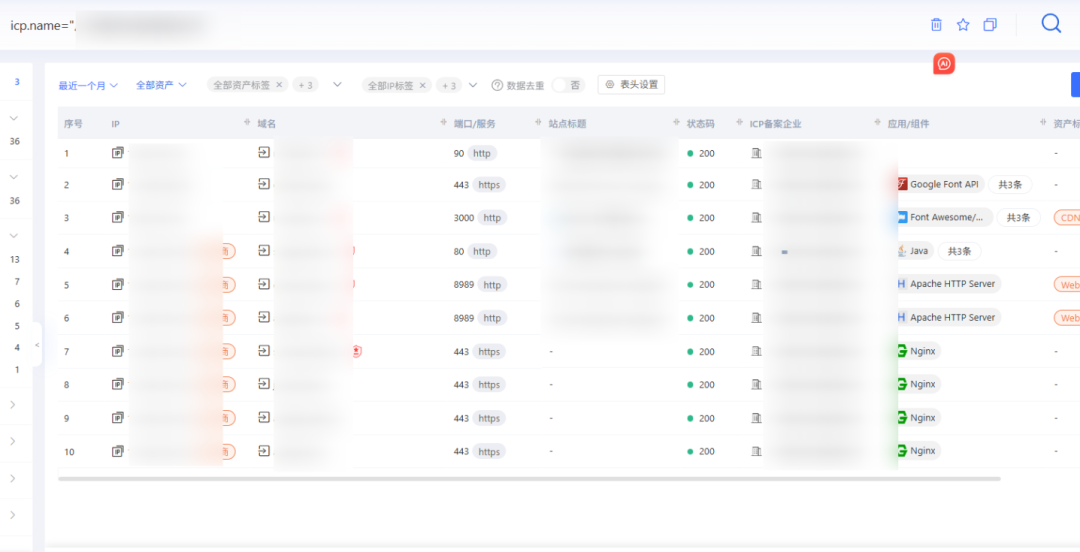

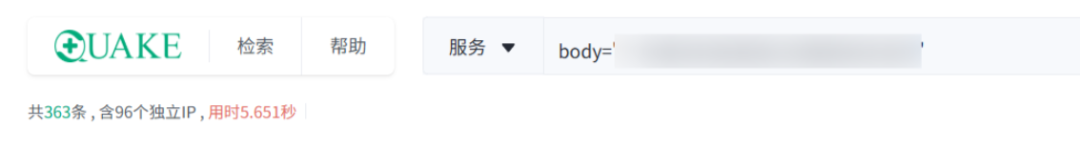

3. 测绘平台交叉检索

推荐组合使用以下平台:

导出资产数据后逐一分析:

实战打点

1. WAF拦截与管理员信息获取

在测试某系统时触发WAF封禁,却意外获得管理员联系方式:

系统检测到您的行为存在异常,请稍后再试,或者联系管理员:

电话:xxx-xxx-xxx

Email: xxxxxxx@qq.com

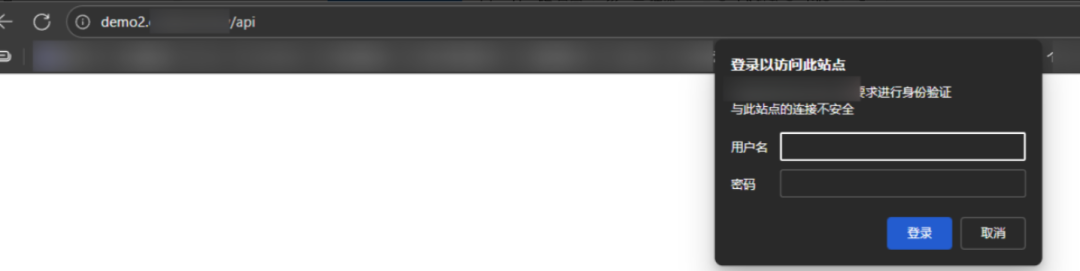

2. Wiki库渗透尝试

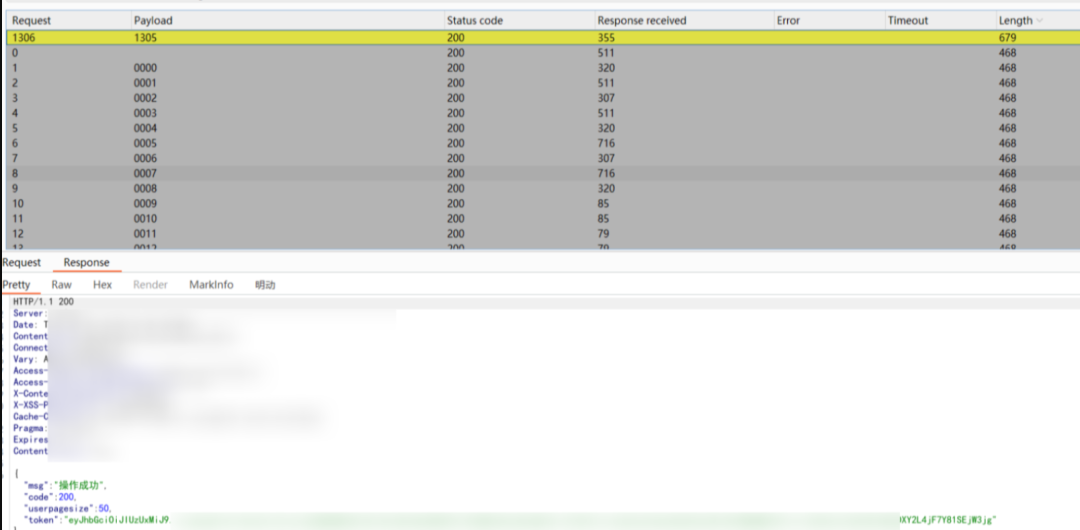

虽快速进入Wiki系统,但仅发现/xxx/api接口可调出管理页面,爆破未果。

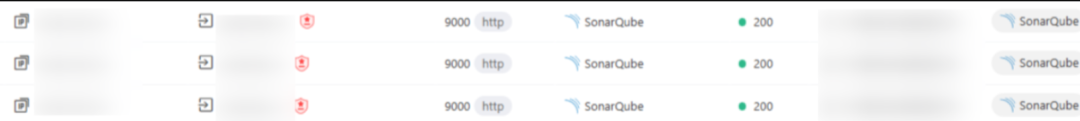

3. 知识库与代码平台受挫

微信知识库未发现敏感信息,代码管理平台弱口令爆破和Nday利用均未成功。

4. 办公系统突破与源码发现

通过验证码登录界面,使用前期收集的管理员手机号成功进入系统:

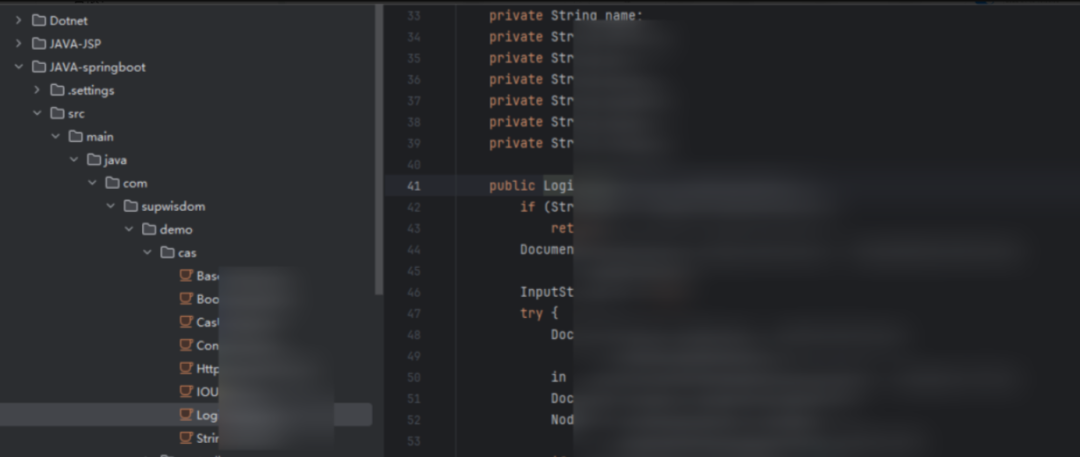

系统基于SpringBoot框架二次开发,在附件管理功能中发现源码文件:

后续通过历史报告实现通杀利用:

总结

本次渗透测试凸显了信息收集的核心价值:从官网扒取到企查查拓展,测绘平台资产梳理,直至办公系统突破和源码泄露。过程中虽遇WAF拦截、弱口令防御等障碍,但通过持续的信息整合最终实现目标突破。渗透测试成功往往依赖细致的前期工作和适时出现的运气成分。 |