Infoblox安全研究人员最近揭露了一个庞大的欺诈性推送通知网络。他们的报告清晰地展示了薄弱的DNS管理规范与一种名为“坐以待毙”(Sitting Ducks)的漏洞,如何共同助长了全球性的欺诈广告生态。这份报告的一个关键亮点在于,研究人员采用了“黑吃黑”的策略——通过控制被攻击者遗弃的域名,反向监听并收集了数百万条恶意通知数据,从而揭开了整个黑产的面纱。

漏洞利用与域名劫持

整个调查始于一个名为“坐以待毙”(Sitting Ducks)的攻击漏洞。威胁行为者通过认领那些已被原所有者放弃、但在DNS系统中仍保持有效委派记录的域名,从而实施攻击。Infoblox的研究团队发现,某家大型推送通知运营商就遗留了大量存在此类漏洞的域名。

研究人员解释道:“我们采用了DNS技术,通过在DNS提供商处简单地认领,就控制了被威胁行为者自己遗弃的域名……这并非中间人(AiTM)攻击,我们实际上是从侧面介入了威胁行为者的运营体系。”

海量数据收集与分析

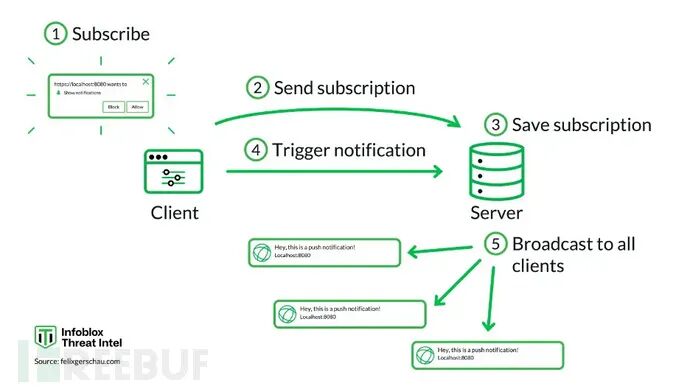

在注册了这些被忽视的域名之后,研究人员的服务器开始被动接收海量数据——这些数据来自于仍然试图连接原攻击者基础设施的受害设备。

报告指出:“在一天之内,我们的收集范围从一个域名迅速扩展到近120个。成千上万的受害设备连接到了我们的服务器,每秒产生高达30MB的日志数据。”

在短短两周的监听期内,他们收集了超过5700万条日志。这些数据揭示了一个高度自动化的运营体系,其唯一目的就是用欺诈性诱饵“轰炸”用户。受害者主要为使用Android系统Chrome浏览器的用户,平均每人每天会收到约140条欺诈通知。

全球分布与欺诈手法

虽然这一恶意活动覆盖了全球,支持60多种语言,但其目标明显偏向南亚地区。分析显示:“孟加拉国、印度、印尼和巴基斯坦四个国家的流量,占据了全部观测流量的50%。”

这些推送通知的内容极具欺骗性,熟练地利用了人类的恐惧、贪婪心理和“点击诱饵”策略。报告描述道:“通知主题运用欺骗、恐惧和虚假希望来诱导用户点击链接,包括冒充Bradesco、Sparkasse、Recibiste、万事达卡、Touch 'n Go和GCash等正规金融机构的钓鱼信息。”

此外,还有一些更具掠夺性的诱饵,例如虚假的病毒警报(声称“您的设备已被入侵”)、涉及埃隆·马斯克等公众人物的捏造丑闻,以及成人内容诈骗链接。

低效却持续的黑产运营

尽管推送的垃圾信息数量极其庞大,但该黑产运营的盈利能力却出奇地低下。根据研究人员的估算,攻击者从观测到的流量中每日仅能获利大约350美元。点击率(CTR)更是惨淡,平均仅为六万分之一。

报告对此分析道:“其目标并非向更有可能参与互动的用户投放精准广告,而是试图广泛地欺骗人们点击……以此来虚假地提升广告商网站的流量数据。”

DNS管理的重要警示

这项研究不仅揭示了联盟欺诈广告的阴暗世界,也为所有组织和企业的基础设施管理敲响了警钟。“坐以待毙”漏洞至今仍是攻击者的有力工具,使他们能够轻易劫持合法域名积累的声誉,并将其用于恶意目的。

研究人员强调:“虽然我们‘解救’了这些被用于恶意的域名,但其他恶意行为者每天都在使用相同的技术,从合法组织那里获取休眠的域名。” 这不仅仅是诈骗者的问题,任何未能及时清理过期DNS记录的合法组织,同样面临资产被劫持、声誉受损的风险。

报告最后总结道:“从技术上讲,DNS管理是域名所有者不可推卸的责任。这就像有人把玩具遗落在人行道上,然后被别人捡走了。你说,这该怪谁呢?”

参考来源:

Sitting Ducks and Scammy Notifications: Inside a Global Malvertising Operation

https://securityonline.info/sitting-ducks-and-scammy-notifications-inside-a-global-malvertising-operation/

本文涉及的网络安全与基础设施管理话题,在云栈社区的相关板块有更多深入的技术讨论与资源分享,欢迎交流。

(上图:关于云安全主要威胁的讨论示意图)