容器是 Kubernetes 的基石,但很多人对它的认知停留在“轻量”、“隔离”等表层概念上,却不清楚其背后的技术原理:容器为何能实现隔离?为何如此轻量?又为何比虚拟机启动更快?

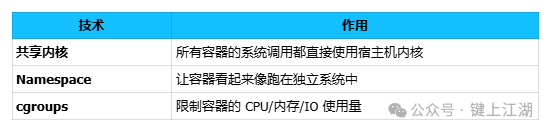

要透彻理解这些问题,关键在于掌握 Linux 的两项核心技术:

- Linux Namespace:负责“视图隔离”

- Linux cgroups:负责“资源限制”

本文探讨的是 Linux 内核提供的 Namespace 机制,而非 Kubernetes 中用于资源分组的 Namespace 概念。

理解了这两项技术,你就能洞悉容器的构建本质,并明白 Kubernetes 能够大规模高效调度容器的底层逻辑。

01 Linux Namespace:实现“所见即所得”的隔离

Namespace 的核心作用是进行环境视图的隔离,它为容器内的进程创造了一个“独立世界”的假象。主要隔离的类别包括:

- PID Namespace:进程 ID 隔离。容器内进程的 PID 从 1 开始,看不到宿主机或其他容器的进程。

- Network Namespace:网络栈隔离。拥有独立的网卡、IP 地址、路由表和端口空间。

- Mount Namespace:文件系统挂载点隔离。容器可以拥有独立的根文件系统视图。

- IPC Namespace:进程间通信隔离。隔离 System V IPC 和 POSIX 消息队列等资源。

- UTS Namespace:主机名与域名隔离。

- User Namespace:用户和用户组 ID 隔离。允许在容器内以 root 用户运行,而在宿主机上映射为普通用户。

简而言之,你可以将 Namespace 理解为:它让容器“看到”的世界,是与宿主机及其他容器完全隔离的一份独立副本。容器之所以表现得像一个独立的操作系统环境,正是得益于这种视图层面的隔离。

02 Linux cgroups:设定资源使用的“天花板”

与 Namespace 提供隔离不同,cgroups (Control Groups) 的核心功能是限制和控制容器进程能够使用的系统资源,防止其无节制地占用。它主要管理和限制的资源包括:

- CPU:限制 CPU 使用时间片或核心数。

- Memory:设定内存使用上限,防止 OOM。

- I/O:限制磁盘或网络的读写带宽。

- PIDs:限制容器内可创建的最大进程数量。

- Hugepages:控制大页内存的使用。

其作用可以概括为一句话:确保单个容器不会因资源失控而影响宿主机乃至其他容器的稳定运行,这是实现 云原生 环境下多租户资源公平和安全共享的基础。

03 容器的本质:Namespace + cgroups + 进程

容器并非虚拟机,也非硬件模拟器。它的本质可以归结为:

- 使用 Namespace 创建一个高度隔离的进程运行环境(“世界”)。

- 使用 cgroups 为该环境中的进程设定严格的资源使用配额。

- 在这个受控的、隔离的环境内,启动并运行目标进程。

最关键的是,容器内的所有进程都直接使用宿主机同一个 Linux 内核。

因此,容器的定义可以提炼为:一组共享宿主机内核,但通过 Namespace 实现了视图隔离,并通过 cgroups 实现了资源限制的进程集合。这正是容器轻量(无需虚拟化整个操作系统)、启动快速(直接启动进程)、资源损耗极低(共享内核)的根本原因。

04 共享内核与隔离/限制的协同关系

一个常见的疑问是:“既然容器共享宿主机内核,那安全性隔离如何保证?”

答案正源于 Namespace 和 cgroups 的明确分工:

- 共享内核 → 带来了轻量化和高性能,避免了虚拟化的巨大开销。

- Namespace 隔离视图 → 保证了容器内的进程“看不到”也“感知不到”宿主机和其他容器的进程、网络、文件系统等,构成了安全边界。

- cgroups 限制资源 → 确保了容器无法耗尽宿主机的 CPU、内存等关键资源,提供了稳定性保障。

三者协同工作,共同构成了容器技术的完整基础架构。

05 透过原理看现象:常见问题的本质解释

理解了上述原理,很多容器使用中的现象就一目了然:

-

为什么在容器内执行 ps aux 看不到宿主机进程?

→ 这是 PID Namespace 的功劳,它隔离了进程表,为容器提供了独立的 PID 视图。

-

为什么容器配置了 4 个 CPU 配额却始终跑不满?

→ 很可能是因为 cgroups 为其设置了 CPU 时间片限制(如 cpu.cfs_quota_us),使其无法使用超过配额的算力。

-

为什么不同团队部署在 Kubernetes 上的应用 Pod 不会相互干扰?

→ 这是 Kubernetes Namespace(逻辑上的资源分组与隔离)结合 Linux cgroups(物理上的资源限制)共同作用的结果。

-

为什么容器像虚拟机一样独立,但速度远超虚拟机?

→ 核心在于容器直接调用宿主机内核,无需 Hypervisor 进行指令翻译和硬件虚拟化,这是理解 云原生 基础设施性能优势的关键。

这些问题的本质都指向同一点:Namespace 让容器“看起来独立”,而 cgroups 让容器“实际上受控”。

06 总结:掌握底层,方能洞察全局

容器的本质其实非常简单清晰:

容器是运行在共享内核上的一组进程,由 Linux Namespace 提供环境隔离,由 Linux cgroups 提供资源限制。

而 Kubernetes 的角色,则是大规模、自动化地编排和管理这成千上万个由 Namespace 与 cgroups 构成的、轻量化的容器实例。

当你深刻理解了 Namespace 和 cgroups,你就不仅理解了容器的底层逻辑,也洞悉了以 Kubernetes 为代表的现代 运维/DevOps 体系所依赖的基础设施原理。这正是从“会用工具”到“理解系统”的关键一步。 |