近期,AMD 处理器曝出的 StackWarp 漏洞引发广泛关注。而海光凭借其自研的 CSV3 虚拟化技术,已为国产 C86 平台提前构筑了安全防线。这不仅是本土厂商自主化进程的体现,更意味着国产 CPU 在关键安全技术上正逐渐掌握主动权,某些细分领域的能力已走在全球前列。

那么,StackWarp 漏洞的原理究竟是什么?其攻击路径主要针对 AMD 的 SEV-SNP(安全加密虚拟化 - 安全嵌套分页)安全机制。该漏洞允许恶意的虚拟机(VM)主机操控客户虚拟机的堆栈指针,从而劫持控制流和数据流,最终实现在机密虚拟机内部的远程代码执行和权限提升。

从技术对标来看,AMD SEV-SNP 对应的正是海光的 CSV(机密计算虚拟化)技术。然而,在核心架构设计上,海光 CPU 的 CSV3 虚拟化技术与 SEV-SNP 存在本质差异,这导致基于后者的 StackWarp 漏洞攻击对海光平台基本无效。从机密计算的实现角度看,海光所构建的安全体系自有其独到之处,非常值得对安全性有高要求的云计算用户深入剖析。

首先,我们需要明确什么是机密计算。它是指利用处理器的可信执行环境(TEE)来保护系统最终用户的数据安全,确保存放于 TEE 中的数据兼具机密性与完整性。简单来说,传统加密技术保护的是“静止”和“传输中”的数据,而机密计算则旨在保护“使用中”的数据安全。

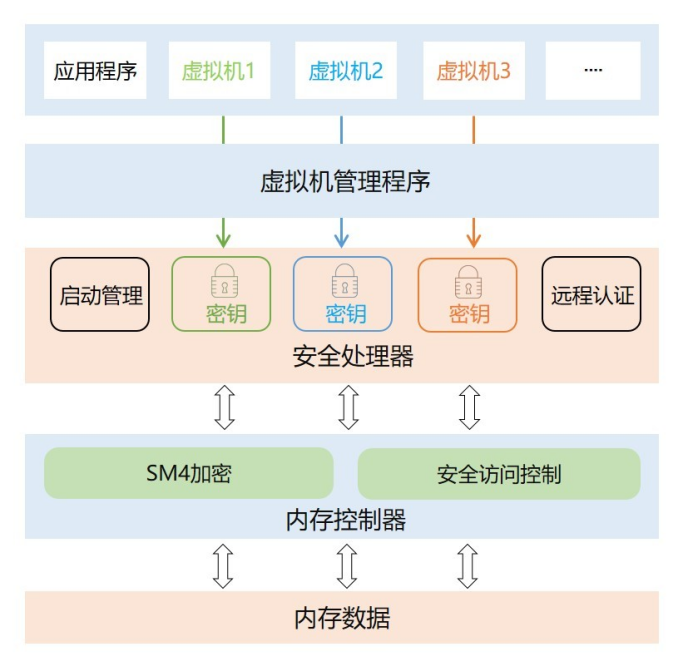

海光 CPU 的机密计算技术逻辑在于:CPU 能够以虚拟机为单元对硬件资源进行隔离,再结合运行于处理器上的安全固件,共同构建一个基于安全虚拟化的可信执行环境,从而全方位保障用户数据。

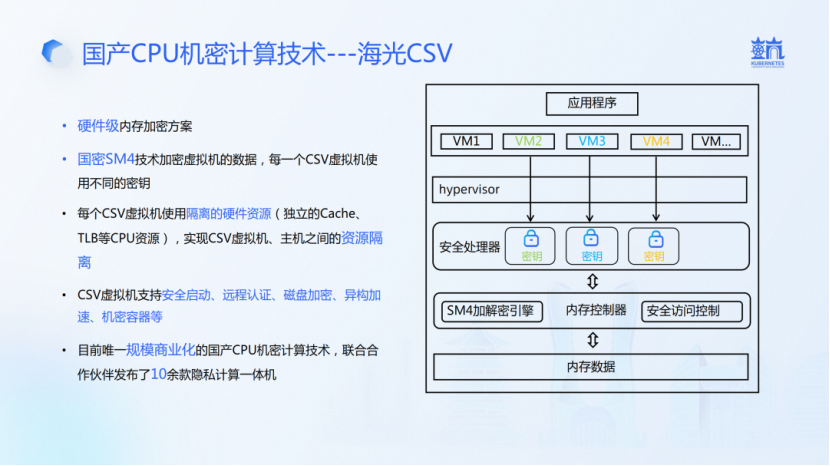

这里就涉及到关键的虚拟化技术。在传统虚拟化中,虚拟机的所有资源受主机操作系统和虚拟机管理器(Hypervisor)控制,这本身就可能存在安全隐患。海光 CPU 在普通虚拟化的基础上,进一步升级实现了安全加密虚拟化(CSV),大幅增强了安全保护能力。这种模式特别适用于对数据隐私极为敏感的云计算和隐私计算场景。

从用户视角来看,海光 CSV 虚拟机拥有独立的缓存等硬件资源,与其他 CSV 虚拟机及主机程序严格隔离。这种架构能有效防止用户的应用数据被窃取或篡改。

此外,CSV 虚拟机支持启动度量和运行时的远程身份认证,且度量和认证结果由处理器硬件签名,主机操作系统和 Hypervisor 无法伪造,这从根本上保证了 CSV 虚拟机身份的合法性与可信度。

更为核心的是,CSV 虚拟机支持内存数据的实时加密。其加密密钥由处理器随机生成并全程在硬件内管理,主机操作系统和 Hypervisor 完全无法获取,真正实现了“永不外泄”。

由此可见,海光 CPU 的 CSV 技术不仅保障了虚拟机数据的机密性,也确保了其完整性。主机和 Hypervisor 无法通过改写虚拟机嵌套页表来实施重映射攻击。因此,StackWarp 漏洞所依赖的、针对 AMD SEV-SNP 的攻击路径,在海光 CSV 的架构面前根本无法成立。

当前,机密计算领域正处于快速发展阶段,市场潜力巨大。但在云原生场景中,许多用户对这项新技术的认知仍然有限。较高的技术门槛和可能涉及的业务改造,也让部分开发者望而却步。

在商业化落地方面,据龙蜥社区报道,海光 CSV 技术是目前唯一实现规模商用的国产 CPU 机密计算方案,已联合合作伙伴推出了十余款隐私计算一体机。

正所谓“墙里开花墙外香”。或许正是 AMD SEV-SNP 因 StackWarp 漏洞暴露出的安全隐患,才让我们更清晰地看到,国产 CPU 已在安全技术领域开辟出属于自己的新天地。随着各行各业对信息安全体系建设的需求日益迫切,相信海光 CSV 等自主核心技术的“含金量”,将获得越来越多国产化用户的认可与信赖。关于此类前沿技术的更多实践与讨论,也欢迎在云栈社区与我们交流。 |