在涉案服务器环境的调研中,我们发现超过95%的环境是由虚拟化技术衍生而来。与传统的独立物理服务器相比,虚拟化服务器更加便捷,不仅拥有独立的公网IP、root权限,甚至提供IDC级别的SLA,并具备快速部署和迁移能力。

研究表明其运作模式呈现三大特征:

1. 多层级供应链

供应链涉及多级IDC经销商,例如个人或中小型VPS经营企业租用具有IDC资质的服务商托管的物理服务器或机柜,然后使用服务器虚拟化技术将其分割为多台VPS。这些VPS往往通过淘宝、闲鱼、Telegram群等平台销售给灰产技术人员,形成了“物理机-虚拟化层-业务层”的三层架构。

- 物理层:租用大型IDC机柜中的物理服务器(高配置、多IP)。

- 虚拟化层:部署ESXi、Hyper-V、KVM等平台分割母机资源。

- 业务层:集成IDCSystem、WHMCS等系统自动化销售VPS。

2. 工具链专业化

采用星外、Zkeys宏杰、IDCSystem等IDC管理系统实现VPS的自动化开通与计费,并配套cPanel、Plesk等工具进行站点管理,可以实现分钟级交付、秒级销毁。部分境外服务商还会通过WHMCS系统,结合虚拟货币支付、国际支付宝接入来规避监管。

3. 动态化运营

结合VMware ESXi、Microsoft Hyper-V、Citrix XenServer、Proxmox VE、KVM、OpenVZ等主流服务器虚拟化方案,可以实现虚拟机跨物理机、跨机房的迁移,并通过快照功能快速恢复,这容易导致证据链断裂,并缩短取证窗口。

二、服务器虚拟化技术基础

2.1 Hypervisor:虚拟化的核心

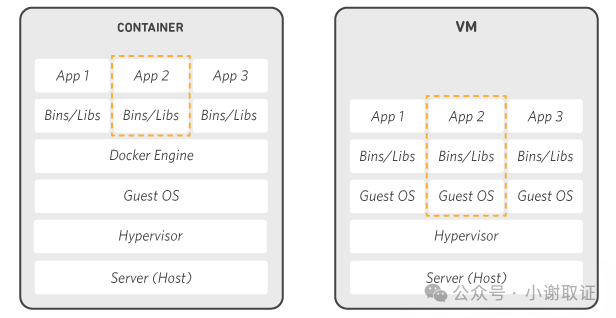

Hypervisor是服务器虚拟化技术的核心组件。它直接运行在物理服务器硬件之上(Type 1,裸金属架构)或运行在主机操作系统之上(Type 2,托管架构),负责创建、运行和管理虚拟机。它充当物理硬件资源与虚拟机操作系统之间的抽象层,允许多个客户操作系统安全、高效地共享同一套物理资源。

图1:容器与虚拟机架构对比及硬件虚拟化分层架构

2.2 主流Hypervisor产品

当前市场主流的服务器虚拟化Hypervisor解决方案包括:

- 商业产品:VMware vSphere (ESXi), Microsoft Hyper-V, Citrix Hypervisor (原XenServer), IBM PowerVM, Red Hat Virtualization (RHV), Huawei FusionSphere。

- 开源产品:KVM (Kernel-based Virtual Machine), Xen, VirtualBSD。

2.3 服务器虚拟化架构业务中的相关定义

- 物理母机:简称母机,即物理服务器,提供CPU、内存、存储等硬件资源,并部署运行虚拟化平台系统。

- 虚拟模板:指模板虚拟机,用于快速部署多个配置相同的实例。

- 子虚拟机:通过虚拟化技术从母机中创建的虚拟实例,依赖母机提供的硬件资源。

- 主控端:IDC业务管理系统的核心控制节点,集中管理多个物理母机,并远程下发指令。

- 被控端:安装在物理母机上的程序或系统组件,接收并执行主控端的指令。

三、服务器虚拟化平台仿真取证技术体系

电子数据仿真取证系统是进行虚拟化平台取证的关键工具。其核心功能在于能够对虚拟化平台服务器镜像进行精确仿真,识别其操作系统类型和版本,并在仿真环境中准确还原内部运行的子虚拟机,为后续的深入勘查提供真实的运行环境。

3.1 仿真取证操作流程详解

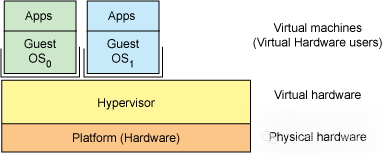

仿真取证的核心操作流程如下,以美亚柏科的电子数据仿真取证系统为例:

图2:电子数据仿真取证系统

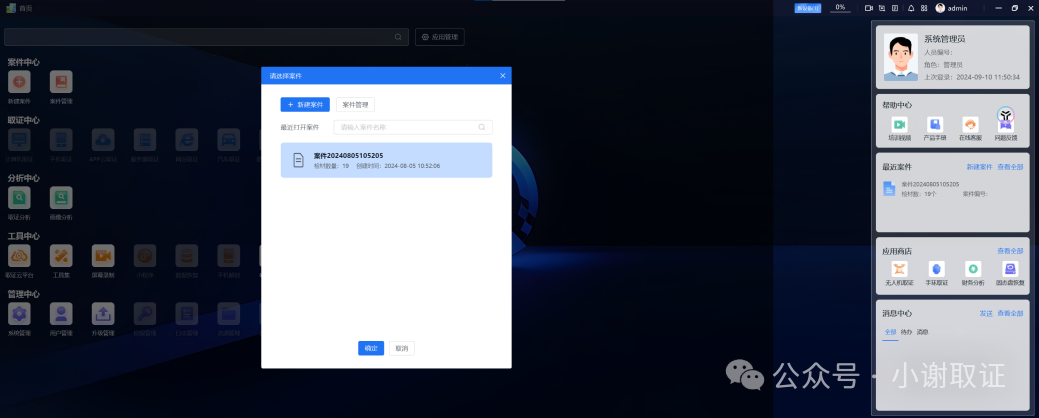

3.1.1 启动系统与新建案件

在桌面启动电子数据仿真取证系统。点击新建案件,填写案件相关信息(如案件编号、名称、承办人等),点击确定。

图3:启动系统与新建案件

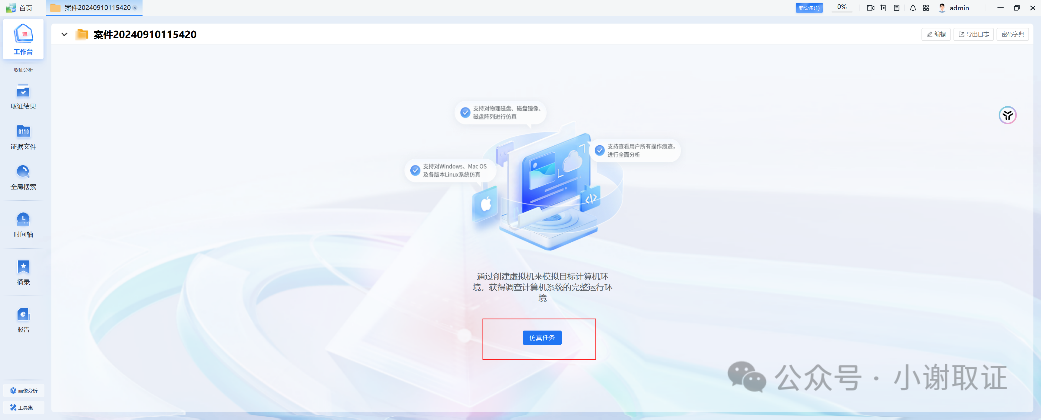

3.1.2 进入工作台与创建仿真任务

进入系统工作台界面,点击仿真任务功能模块。

图4:工作台界面

3.1.3 添加检材镜像

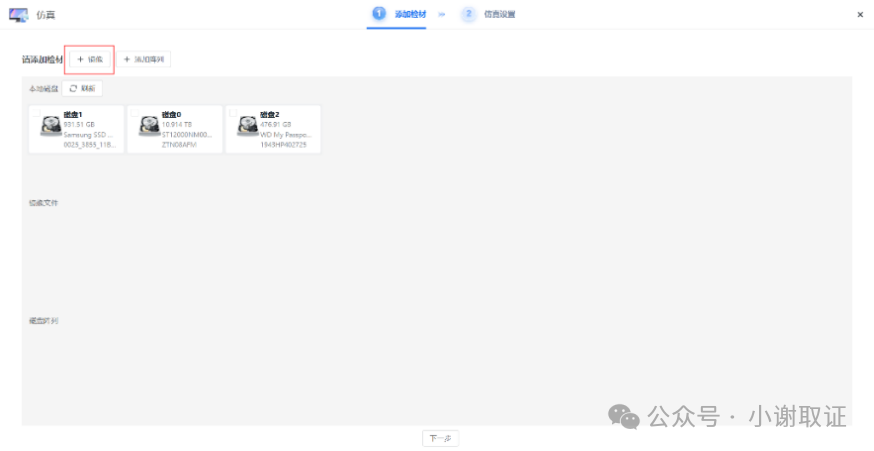

在添加检材界面中,点击镜像按钮,选择需要仿真的服务器虚拟化平台检材镜像文件(如 .vmdk, .vhdx, .xva 等)。

图5:添加检材界面

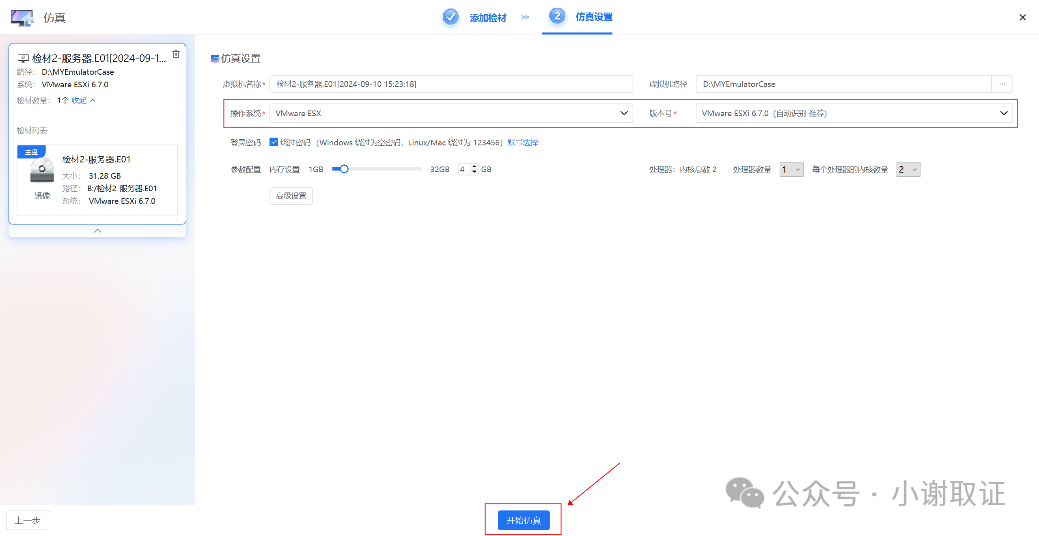

3.1.4 仿真设置与启动

系统将自动识别虚拟化平台的操作系统类型和版本号。确认信息无误后,点击开始仿真按钮。

图6:仿真设置

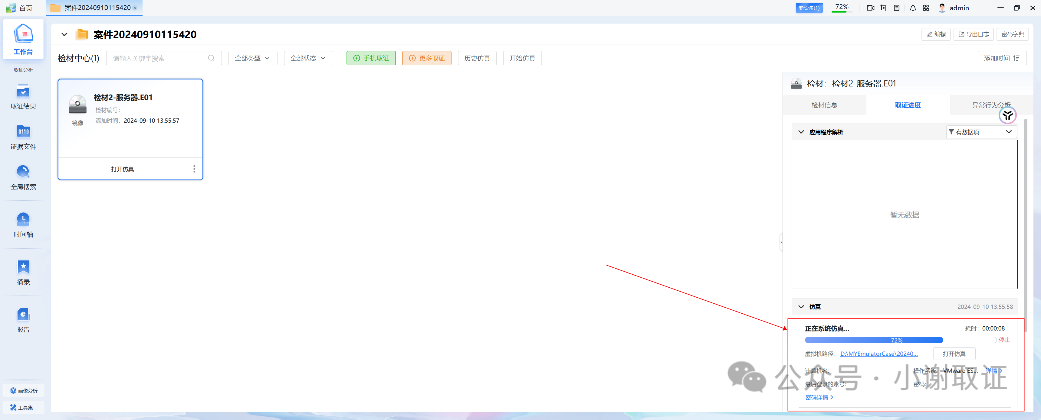

3.1.5 监控仿真进度

仿真过程开始后,界面会显示仿真进度条,用户可实时监控进度。

图7:监控仿真进度

3.1.6 仿真完成与虚拟机启动

当进度条完成100%时,仿真结束,系统会自动启动VMware Workstation虚拟机软件,并启动仿真后的虚拟化平台系统。

3.2 仿真关键技巧与注意事项

成功仿真虚拟化平台需要注意的细节和对潜在问题的预判:

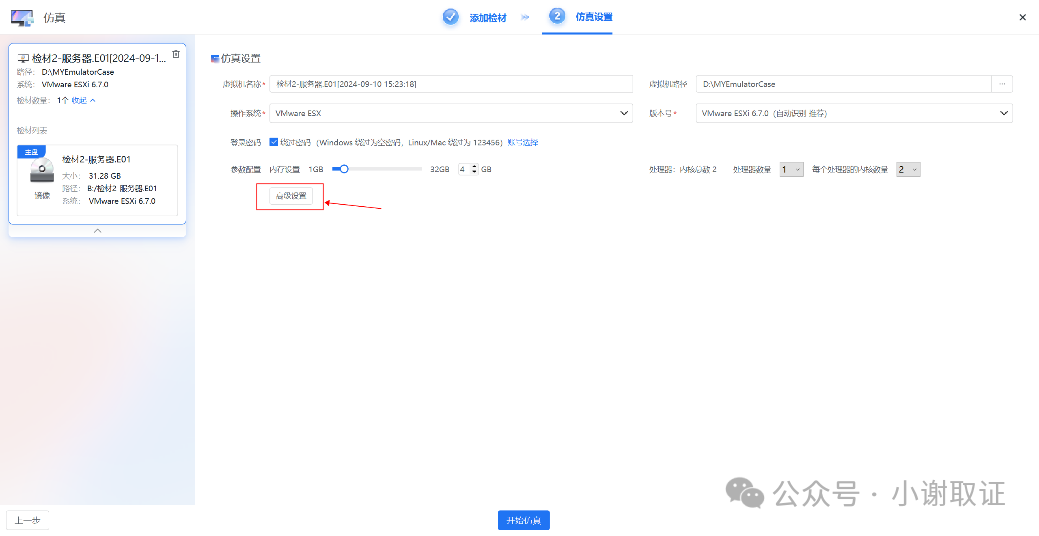

3.2.1 性能参数调整

根据虚拟化平台镜像的大小以及仿真主机的性能,可在仿真设置中适当调整分配给仿真虚拟机的CPU核心数、内存大小等参数,确保VMware虚拟机运行稳定。点击高级设置进行相关配置。

图8:性能参数调整

3.2.2 网络配置策略

在高级设置中,网卡设置选项可根据案情需要选择启用或禁用网络连接。禁用状态下,VMware虚拟机的网络模式为仅主机(Host-Only),虚拟机将无法访问外部网络,适用于需要严格隔离环境的取证分析。

图9:网络配置策略

3.2.3 CPU虚拟化引擎冲突解决

服务器虚拟化仿真要求宿主机的CPU虚拟化功能(Intel VT-x / AMD-V)必须开启,并且在VMware虚拟机设置中启用“虚拟化Intel VT-x/EPT或AMD-V/RVI”选项。然而,一个常见的关键冲突点是:如果仿真工作机(宿主机)上同时启用了Microsoft Hyper-V(例如用于WSL2或Docker Desktop),它将与VMware的嵌套虚拟化机制冲突,导致仿真出的虚拟化平台内部的子虚拟机无法启动。

解决方法如下:

- 关闭宿主机的Hyper-V功能。

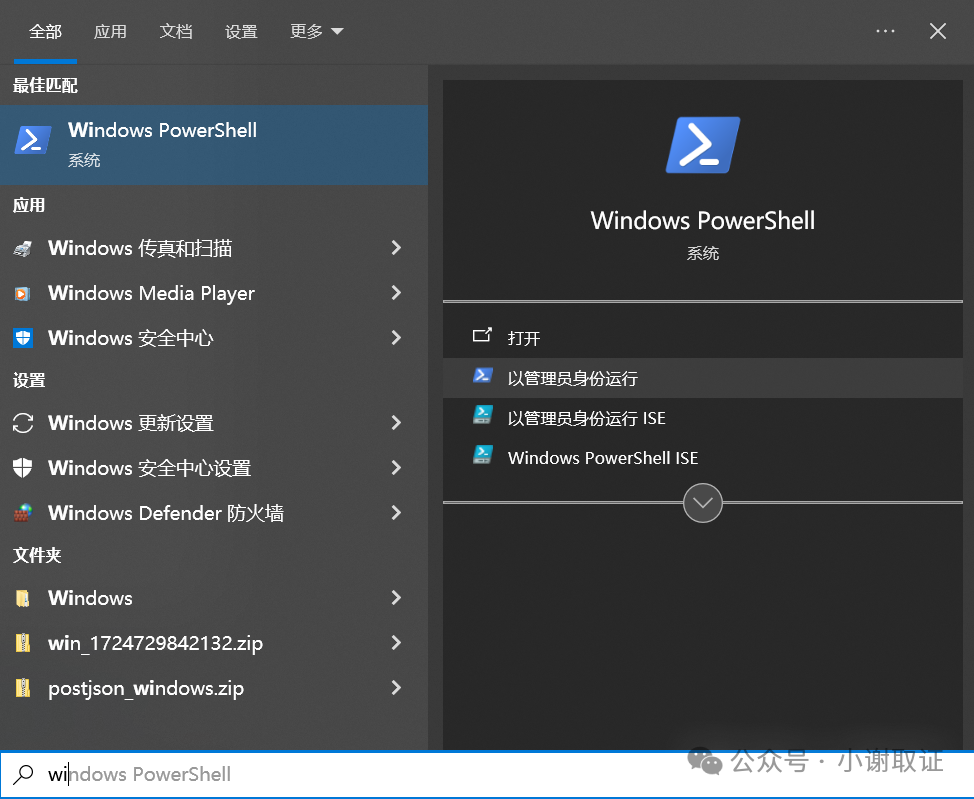

- 按

Win + X 快捷键,选择 Windows PowerShell (管理员)。

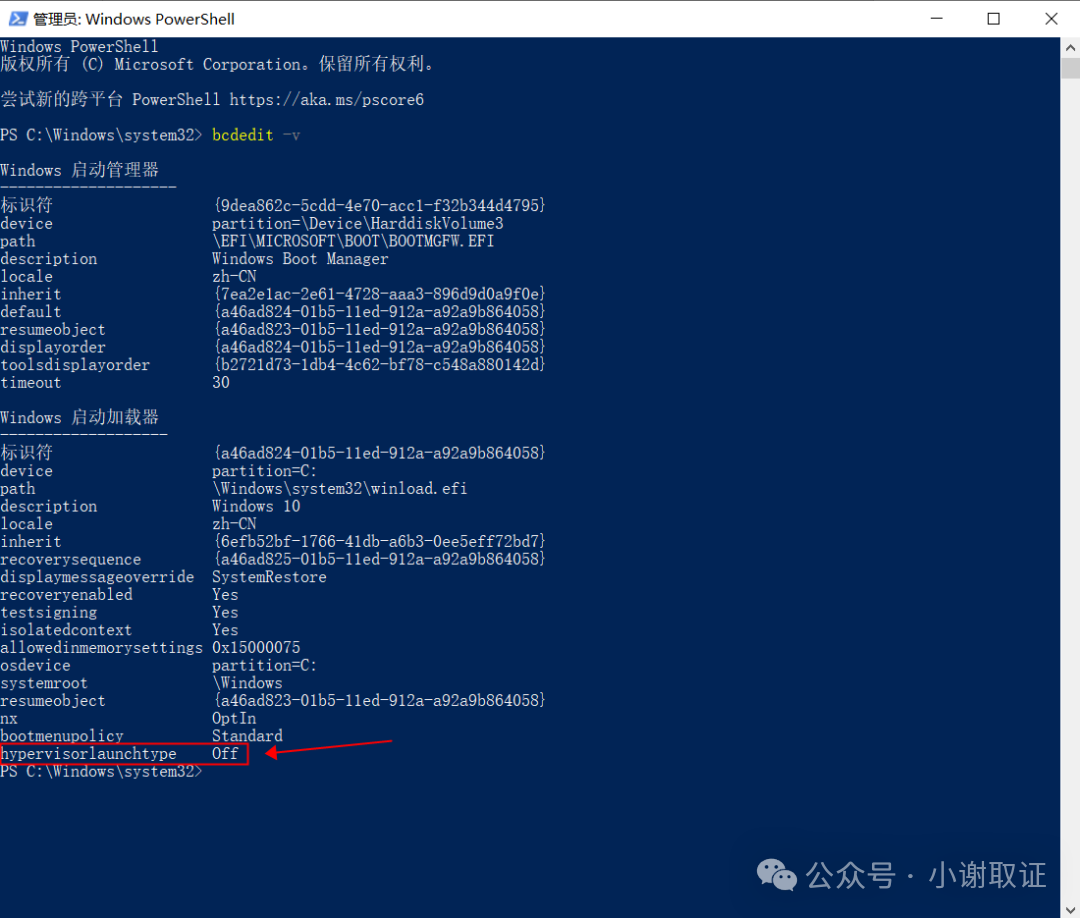

- 检查状态:执行命令

bcdedit /v,查看 hypervisorlaunchtype 项的值。若为 Auto 表示已启用,Off 表示已禁用。

- 关闭Hyper-V:执行命令

bcdedit /set hypervisorlaunchtype off。

- 开启Hyper-V(仅当需要时):执行命令

bcdedit /set hypervisorlaunchtype auto。

图10:Windows PowerShell (管理员)

图11:检查Hyper-V状态

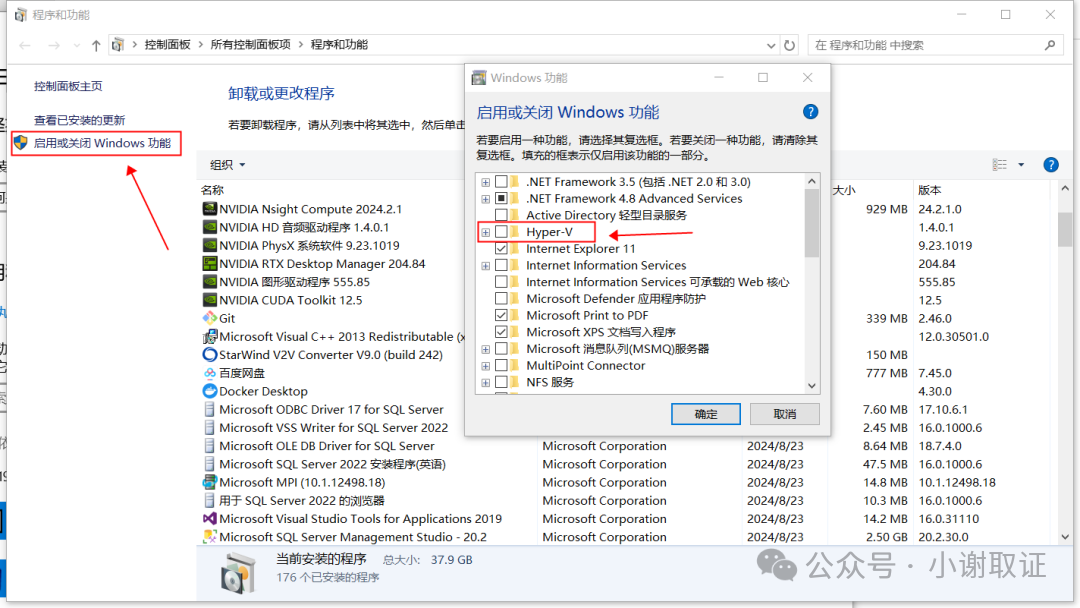

- 图形界面操作:

- 在Windows搜索中打开

启用或关闭 Windows 功能,取消勾选“适用于 Linux 的 Windows 子系统”、“虚拟机平台”以及“Hyper-V”(如果存在)。

- 必须重启Windows系统使设置生效。

图12:启用或关闭 Windows 功能

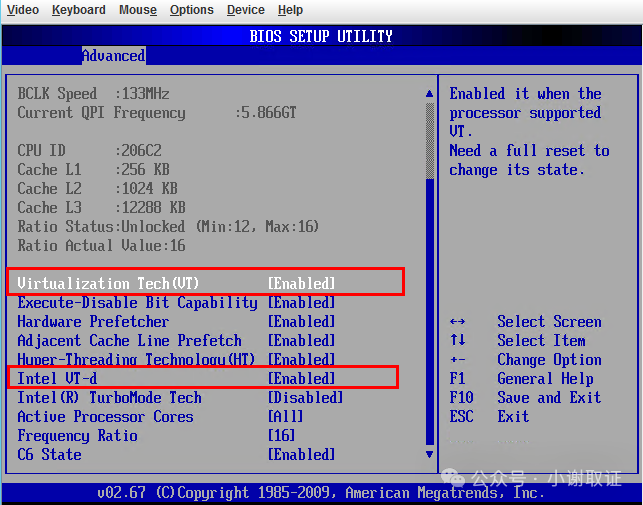

- 确认CPU虚拟化支持:

- 在Windows任务管理器 -> 性能 -> CPU 选项卡中确认“虚拟化”状态为“已启用”。

- 若显示“已禁用”,则需进入计算机BIOS/UEFI设置中开启相关选项(通常命名为Intel Virtualization Technology, VT-x, AMD-V, SVM等)。

图13:在BIOS中启用虚拟化技术

3.3 虚拟化平台网络配置实战

成功仿真启动虚拟化平台(如VMware ESXi)后,需要进行网络配置以访问其管理界面或内部虚拟机:

3.3.1 获取Host IP

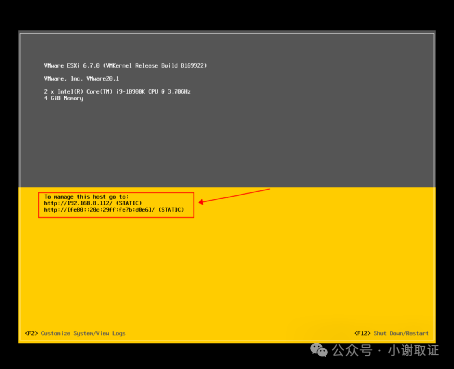

仿真启动后,通常在ESXi主控制台界面会显示管理IP地址(例如 192.168.8.112)。

图14:ESXi主控制台界面

3.3.2 配置VMware网络

- 打开VMware Workstation的

编辑 -> 虚拟网络编辑器。

- 选择仿真虚拟机使用的网络连接模式(如NAT模式)。

- 查看或配置该模式对应的子网网段(Subnet)和网关(Gateway)地址。务必记录下网关地址,后续配置需要。

关键点:确保仿真虚拟机网络设置中配置的网关地址与虚拟网络编辑器中该模式设定的网关地址完全一致。网关不一致将导致无法通过SSH等工具远程连接管理ESXi主机。

3.3.3 访问管理界面

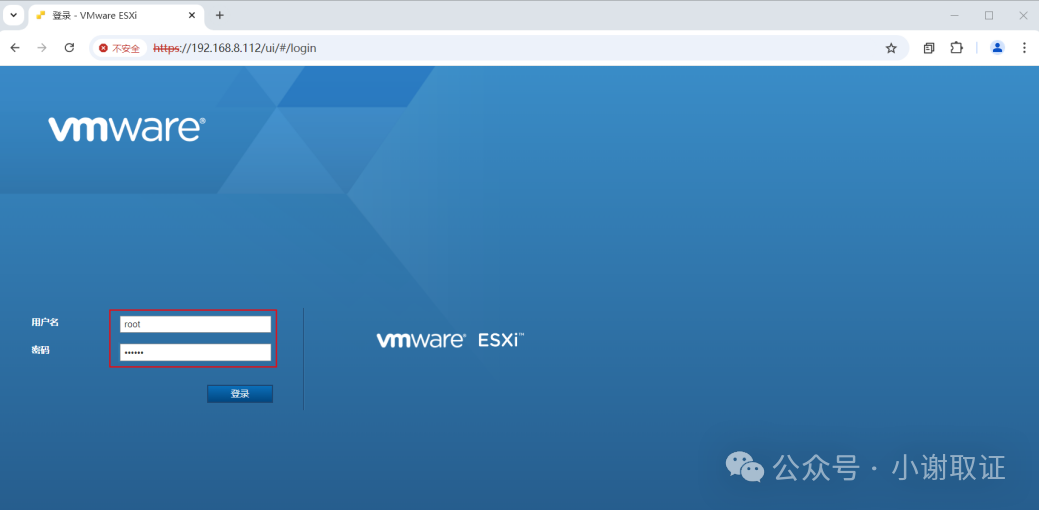

在宿主机浏览器中输入仿真ESXi显示的IP地址(如 https://192.168.8.112)。

由于使用的是自签名证书,浏览器通常会提示安全风险,需要在提示页面选择高级 -> 继续前往...。

登录用户名通常为 root,密码为仿真系统绕密设置的默认密码(例如123456)。

图15:ESXi登录界面

3.3.4 管理子虚拟机

登录ESXi管理界面后,即可看到该虚拟化平台上运行的所有子虚拟机列表。如需通过SSH命令行更深入地管理ESXi主机,可在管理界面中,导航到主机 -> 操作 -> 服务 -> 启用安全Shell(SSH)。

四、虚拟化主机取证勘查实战

在成功仿真并访问虚拟化平台管理界面后,核心任务是对其托管的子虚拟机进行取证勘查。

4.1 启动子虚拟机

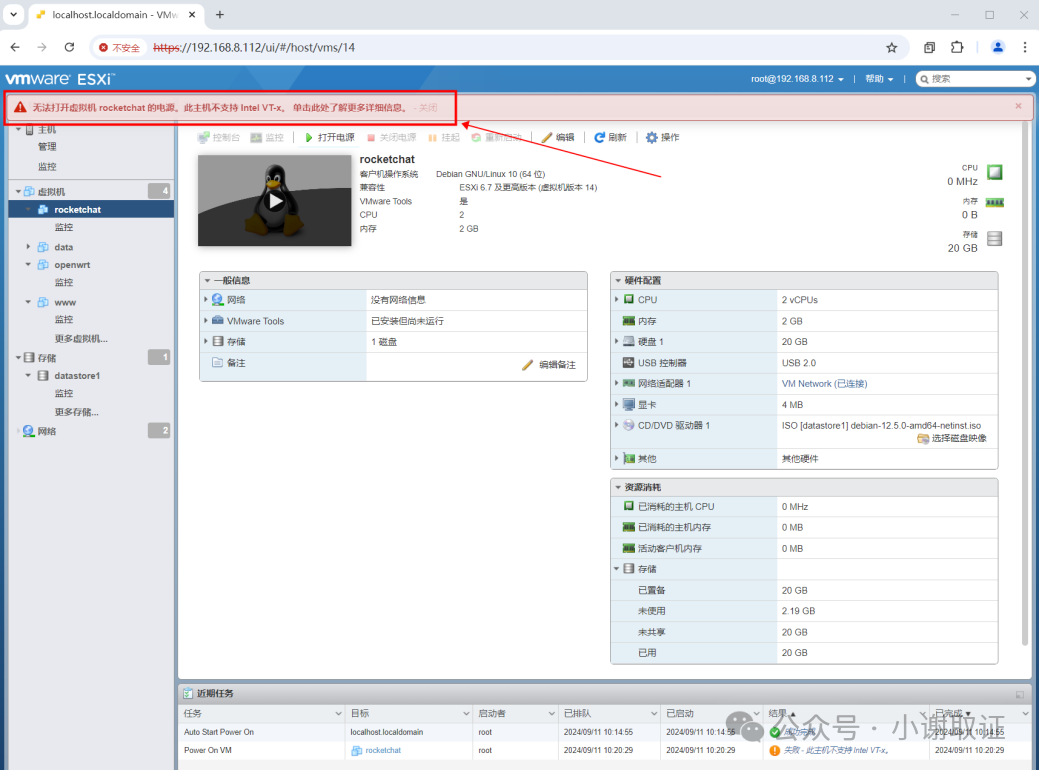

在ESXi管理界面中,选中目标子虚拟机,点击打开电源。

常见问题:如果启动失败,并出现“该虚拟机需要支持嵌套硬件辅助虚拟化的主机”等错误提示,这通常表明在VMware虚拟机设置中未勾选虚拟化Intel VT-x/EPT选项,或者宿主机Hyper-V未关闭导致嵌套虚拟化冲突。请严格按照3.2.3节中关于CPU虚拟化引擎冲突解决的步骤操作。

图16:启动子虚拟机错误提示

4.2 子虚拟机密码破解(绕密)实战

虚拟化平台管理界面本身通常不提供重置子虚拟机操作系统密码的功能。需要采用其他方法获取访问权限:

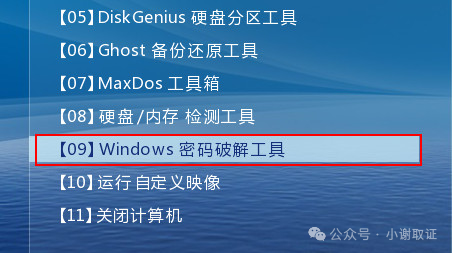

4.2.1 Windows系统虚拟机

方法一:PE工具重置密码

- 获取一个包含密码重置工具(如NTPWEdit)的Windows PE ISO镜像文件。

- 在ESXi管理界面中,编辑目标Windows虚拟机的设置。

- 在

CD/DVD 驱动器 1设置中,选择数据存储 ISO 文件,上传并选择准备好的PE ISO镜像,将连接状态设置为打开电源时连接。

- 启动虚拟机,系统将从CD/DVD驱动器(即PE ISO)引导。

- 进入PE环境后,运行密码重置工具,选择目标Windows系统分区,找到SAM文件,进行密码清除或重置操作。

- 完成后,关闭虚拟机,在设置中将CD/DVD驱动器连接状态设为断开连接,重启虚拟机即可使用空密码或新密码登录。

图17:Windows密码破解工具

方法二:恢复模式替换Utilman.exe

- 编辑虚拟机设置,挂载一个Windows安装ISO镜像。

- 启动虚拟机,在Windows安装界面出现时,按

Shift + F10 打开命令提示符窗口。

- 使用命令备份并替换辅助功能工具:

move c:\windows\system32\utilman.exe c:\windows\system32\utilman.exe.bak

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe

- 关闭命令提示符,重启虚拟机(移除ISO)。

- 在登录界面,点击右下角的“轻松访问”图标。此时会弹出具有System权限的命令提示符窗口。

- 在命令提示符中,使用

net user 命令修改现有用户密码或创建新管理员用户。

net user administrator NewPassword

net user newadmin NewPassword /add

net localgroup administrators newadmin /add

- 登录成功后,务必使用管理员权限的命令提示符将Utilman.exe恢复原状:

del c:\windows\system32\utilman.exe

ren c:\windows\system32\utilman.exe.bak utilman.exe

4.2.2 Linux系统虚拟机

方法一:GRUB引导编辑重置密码

- 启动目标Linux虚拟机。

- 在GRUB引导菜单出现时,选中默认启动项,按

e 键编辑启动参数。

- 找到以

linux 或 linux16 开头的行,在行尾添加 init=/bin/bash 或 rd.break。

- 按

Ctrl+X 使用修改后的参数启动,系统将进入一个临时的Shell环境。

- 对于

rd.break:执行 mount -o remount, rw /sysroot 然后 chroot /sysroot。

- 对于

init=/bin/bash:执行 mount -o remount, rw /。

- 使用

passwd 命令重置root用户密码。

- 如果启用了SELinux,执行

touch /.autorelabel。

- 重启系统。

方法二:提取子虚拟机文件

- 使用取证工具加载整个虚拟化平台服务器的检材镜像。

- 利用取证系统的文件解析和磁盘映像挂载功能,定位到目标子虚拟机对应的磁盘文件。不同虚拟化平台的子虚拟机磁盘文件格式各异(如ESXi的

.vmdk, Hyper-V的.vhdx, KVM的.qcow2等)。

- 找到目标子虚拟机文件后,使用系统仿真功能加载仿真并绕密。

五、主流虚拟化平台仿真取证实战案例

本节详细阐述针对不同厂商和开源虚拟化平台的仿真取证具体操作流程和要点。

5.1 VMware ESXi

如前文第三、四章所述,是仿真取证流程最标准、应用最广泛的案例。核心在于成功仿真启动ESXi主机,配置好网络,通过Web界面管理子虚拟机,并运用前述方法进行子机勘查和密码破解。

5.2 Microsoft Hyper-V

- 对Hyper-V服务器(通常是Windows Server)镜像进行仿真。

- 仿真启动成功后,进入Windows Server桌面环境。

- 在开始菜单中找到并启动

Hyper-V管理器。

- 通过Hyper-V管理器界面,可以查看、启动、停止该服务器上托管的虚拟机,连接虚拟机控制台等。

- 对子虚拟机的取证勘查(如密码破解)同样可应用4.2节所述方法。

5.3 Citrix XenServer

- 仿真XenServer镜像。仿真启动后,控制台通常会显示一个管理IP地址。

- 网络配置是关键:参照3.3节的方法,根据仿真系统给出的IP地址段,在VMware虚拟网络编辑器中调整对应网络模式的子网网段。

- 在宿主机上安装并运行

XenCenter客户端软件。

- 在XenCenter中添加服务器,输入仿真XenServer显示的IP地址、用户名(默认root)和密码。

5.4 Red Hat Virtualization (RHV)

- RHV架构通常包含RHV Manager (RHVM) 和多个RHV Host (RHVH) 节点。仿真对象可能是RHVH节点镜像。

- 仿真启动RHVH节点后,会获得一个IP地址。

- 在宿主机浏览器中访问RHVH的管理后台,地址为

https://<IP>:9090。

- RHVM通常通过域名访问,需要在仿真工作机的hosts文件中添加域名解析记录。

- 配置好hosts后,在浏览器访问RHVM的Web管理界面(如

https://rhvm.example.com/ovirt-engine)。

5.5 Proxmox VE

- 仿真Proxmox VE (基于Debian) 镜像。

- 仿真启动后,控制台会显示其Web管理界面的访问地址(通常是

https://<IP>:8006)。

- 网络配置:根据显示的IP地址段,在VMware虚拟网络编辑器中调整网络设置。

- 在宿主机浏览器中访问显示的地址。登录Web管理界面(默认用户名是

root@pam),可管理虚拟机(KVM)和容器(LXC)。

5.6 KVM (Kernel-based Virtual Machine)

- 仿真基于KVM的虚拟化服务器镜像(常见于CentOS/RHEL, Ubuntu Server等)。

- 仿真启动后,首要任务是确保KVM相关的服务(如

libvirtd)正常运行。

- Web管理 - WebVirtMgr:许多KVM部署使用WebVirtMgr作为Web管理前端。

5.7 OpenVZ

OpenVZ 是基于操作系统级虚拟化技术的容器平台,其架构与 KVM 等硬件虚拟化不同。

5.7.1 仿真启动与服务验证

仿真OpenVZ服务器镜像后,首先通过命令行验证服务状态:

chkconfig --list vz # 检查OpenVZ服务是否开机启动

service vz status # 查看当前服务运行状态

5.7.2 管理界面访问

若服务器安装了OpenVZ Web Panel (OWP),在宿主机浏览器中输入服务器IP及端口(如 http://192.168.0.100:3000)进入登录界面。登录后可查看物理服务器统计信息、虚拟服务器(VE)列表等。

5.7.3 容器取证操作

- 直接访问容器:通过主机命令行进入目标容器(需容器处于运行状态):

vzctl enter <VEID>。

- 容器文件系统提取:OpenVZ容器文件系统通常存储于

/vz/private/ 目录,可通过取证工具直接解析。

- 密码绕密:可挂载容器文件系统至主机,直接修改

/etc/shadow 文件。

六、虚拟化环境取证挑战与解决方案

虚拟化技术的特性为电子数据取证工作带来诸多挑战:

7.1 动态环境取证难题

挑战:虚拟机可动态迁移、快照频繁创建,导致证据易失或篡改。

解决方案:

- 优先获取虚拟化平台元数据(如ESXi的

.vmsd快照文件),重建虚拟机生命周期时间线。

- 对运行中的虚拟机,通过内存取证工具捕获内存镜像,提取即时运行状态。

7.2 存储抽象层的复杂性

挑战:虚拟化存储采用抽象格式,传统磁盘分析工具可能无法直接识别子虚拟机文件。

解决方案:

- 使用支持虚拟化存储格式的取证工具,直接解析VMFS等卷结构。

- 对加密虚拟磁盘,需通过仿真系统绕密功能获取密钥,或利用虚拟化平台API提取解密信息。

7.3 网络流量追踪困难

挑战:虚拟交换机使虚拟机网络流量与物理网络隔离,传统抓包工具难以直接获取。

解决方案:

- 在虚拟化平台中启用网络流量镜像功能,将目标虚拟机流量转发至取证设备。

- 仿真时配置虚拟网络为“桥接模式”,在宿主机捕获虚拟机与外部交互的原始流量。

八、服务器虚拟化取证方法论总结

结合实战经验,服务器虚拟化取证可遵循以下标准化流程:

8.1 取证准备阶段

- 明确取证目标,收集检材信息。

- 配置专用仿真环境(禁用Hyper-V、开启CPU虚拟化),避免证据污染。

8.2 镜像解析与仿真启动

- 利用取证工具校验镜像完整性,识别虚拟化平台类型。

- 按步骤启动仿真,调整网络、CPU等参数。

8.3 证据提取与分析

- 提取虚拟化平台日志,分析操作记录。

- 对目标子虚拟机,通过密码绕密获取系统访问权限,提取用户数据、应用日志等。

- 同步采集内存、网络流量等动态证据。

8.4 证据固化与报告

- 对关键证据进行哈希校验并固化存储。

- 生成取证报告,明确记录仿真环境配置、操作步骤及分析结论。

九、结论与展望

服务器虚拟化技术的普及重塑了IT基础设施架构,也推动电子数据取证进入“虚拟化时代”。本文通过实战案例详细阐述了服务器虚拟化平台仿真取证的技术细节,涵盖主流Hypervisor产品的操作流程、疑难问题解决方案及标准化方法论,为电子数据取证人员提供了可借鉴的操作指南。

未来虚拟化取证的核心在于平衡“技术复杂性”与“证据完整性”,通过持续迭代技术手段与方法,为打击网络犯罪、保障数据安全提供可靠的技术支撑。希望本文的分享能为相关领域的从业者和技术爱好者带来启发,也欢迎大家前往 云栈社区 的技术板块进行更深入的交流与探讨。