随着企业业务规模的不断扩张,单一的互联网出口往往难以满足对高可用性、负载均衡及带宽利用率的需求。因此,部署多条出口链路(例如同时接入电信、联通等不同运营商)的架构变得越来越普遍。在这种多出口场景下,一个关键的技术挑战随之而来:如何为内网访问外网的流量智能地选择出口,并正确配置源地址转换(NAT)?如果配置不当,本应走ISP1的流量错误地从ISP2发出,就可能导致报文绕路,严重影响访问效率和用户体验。

本文将以华为防火墙为例,通过一个具体的网络拓扑,详细讲解在多出口环境下如何通过策略路由与ISP智能选路来精确控制流量路径,并完成相应的源NAT配置。

1. 网络拓扑与需求分析

假设某企业网络拓扑如下:内部网络(Trust区域)包含研发部和市场部的终端,通过一台华为防火墙(DeviceA)接入公网。防火墙拥有两个出口,分别连接ISP1和ISP2。

网络拓扑示意图清晰地展示了这一结构。

对于防火墙而言,其核心任务是在内网主机访问互联网时,能够根据预设策略,将流量合理地引导至ISP1或ISP2链路。这通常需要实现以下目标:

- 策略路由:根据目的IP地址、业务类型等,指定特定流量走特定出口。

- 负载分担:将流量均匀分配到不同链路上,提升总体带宽利用率。

- 故障切换:当某条链路中断时,流量能自动切换到备用链路。

- 源NAT:在流量从内网转发至公网时,将其私网源IP转换为对应出口链路的公网IP地址。

2. 基础网络与安全策略配置

首先,我们需要完成防火墙的基础网络配置,包括接口IP、安全区域和路由。

第一步:配置接口与安全区域

将连接ISP1的接口GE0/0/1和连接ISP2的接口GE0/0/7分别加入两个独立的安全区域(例如isp1和isp2),并配置IP地址及默认网关。

interface GE0/0/1

ip address 1.1.1.1 255.255.255.0

gateway 1.1.1.254

#

interface GE0/0/7

ip address 2.2.2.2 255.255.255.0

gateway 2.2.2.254

#

firewall zone name isp1 id 4

set priority 10

add interface GE0/0/1

#

firewall zone name isp2 id 5

set priority 20

add interface GE0/0/7

第二步:配置静态路由(策略路由基础)

为了实现基本的出向流量引导,我们配置静态路由。例如,让去往1.0.0.0/8网段的流量走ISP1,去往2.0.0.0/8网段的流量走ISP2。这里以更精细的网段为例:

# 配置到ISP1的静态路由

[DeviceA] ip route-static 1.1.2.0 24 1.1.1.254

[DeviceA] ip route-static 1.1.3.0 24 1.1.1.254

# 配置到ISP2的静态路由

[DeviceA] ip route-static 2.2.3.0 24 2.2.2.254

[DeviceA] ip route-static 2.2.4.0 24 2.2.2.254

第三步:配置安全策略

允许内网(10.3.0.0/24)主机访问两个ISP区域。

security-policy

rule name policy1

source-zone trust

destination-zone isp1

source-address 10.3.0.0 24

action permit

rule name policy2

source-zone trust

destination-zone isp2

source-address 10.3.0.0 24

action permit

3. 多出口源NAT策略配置

这是实现“从哪个出口出,就转换成哪个出口IP”的关键步骤。我们需要创建两个NAT地址池,并绑定到不同的安全区域对上。

第四步:配置NAT地址组与策略

创建两个地址组,分别对应ISP1和ISP2出口的公网IP地址段。

nat address-group addressgroup1 0

mode pat

route enable

section 0 1.1.1.10 1.1.1.12

#

nat address-group addressgroup2 1

mode pat

route enable

section 0 2.2.2.10 2.2.2.12

#

nat-policy

rule name policy_nat1

source-zone trust

destination-zone isp1

source-address 10.3.0.0 24

action source-nat address-group addressgroup1

rule name policy_nat2

source-zone trust

destination-zone isp2

source-address 10.3.0.0 24

action source-nat address-group addressgroup2

完成以上配置后,内网主机访问互联网的流程如下:防火墙先根据静态路由表决定报文从isp1还是isp2区域转发;随后,匹配NAT策略,将报文的源IP转换为对应区域的公网地址池中的IP。

4. 进阶:ISP智能选路配置

上述配置依赖手工维护的静态路由。对于访问不同运营商网络的流量,更高效的方法是使用ISP智能选路功能。该功能内置了各大运营商的公网IP地址库,可以自动为访问特定运营商的流量生成路由。

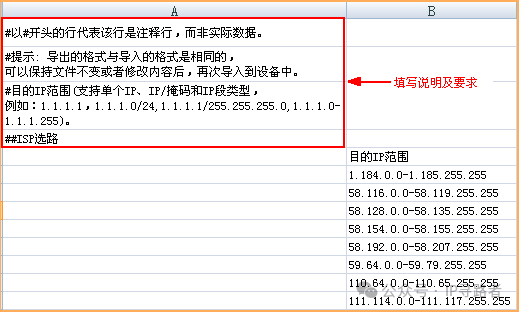

原理简述:ISP选路本质上是基于地址库批量下发静态路由。管理员只需导入包含目标运营商IP段列表的文件,并指定出口和下一跳,防火墙便会自动创建大量精细路由,实现“访问联通IP就走联通出口,访问电信IP就走电信出口”。

上图展示了ISP地址库文件的内容格式,支持IP段导入。

配置步骤:

- 准备ISP地址文件:制作两个CSV文件(如

isp1.csv和isp2.csv),分别列出ISP1和ISP2的典型公网IP地址段。

- 上传并关联文件:将文件上传至防火墙,并创建ISP对象与之关联。

[DeviceA] isp name isp1_ifgrp set filename isp1.csv

[DeviceA] isp name isp2_ifgrp set filename isp2.csv

- 应用ISP选路:配置命令,使访问

isp1_ifgrp地址库的流量从ISP1出口转发,访问isp2_ifgrp的从ISP2出口转发。

[DeviceA] ip route-isp isp1_ifgrp interface ge 0/0/1 nexthop 1.1.1.254

[DeviceA] ip route-isp isp2_ifgrp interface ge 0/0/2 nexthop 2.2.2.254

配置完成后,防火墙会自动学习并生成大量指向特定出口的静态路由,从而实现更精准、自动化程度更高的流量调度。结合前面配置的NAT策略,即可完成基于运营商地址的智能选路与地址转换。

总结

在多出口网络环境中,合理的源NAT与路由策略是保障网络高效、稳定运行的基础。通过华为防火墙的策略路由(静态路由)与ISP智能选路功能,我们可以灵活地控制流量的出口路径,再配合精细化的NAT策略,确保地址转换与出口选择一致,从而优化访问体验并提升链路利用率。希望这篇实战指南能帮助你更好地规划与实施企业网络出口方案。如果你想与其他同行交流此类配置心得,欢迎访问云栈社区的“网络/系统”板块进行深入探讨。