在数据找到网络传输的方向后,守护其安全的重任便落在了HTTPS协议肩上。

它就像给你的银行卡号、身份证信息、聊天记录这些私密信息,贴上了一层“电子防窥膜”,让它们在穿越繁忙的网络“公共走廊”时,不被无关人员窥视,稳稳抵达目标设备。

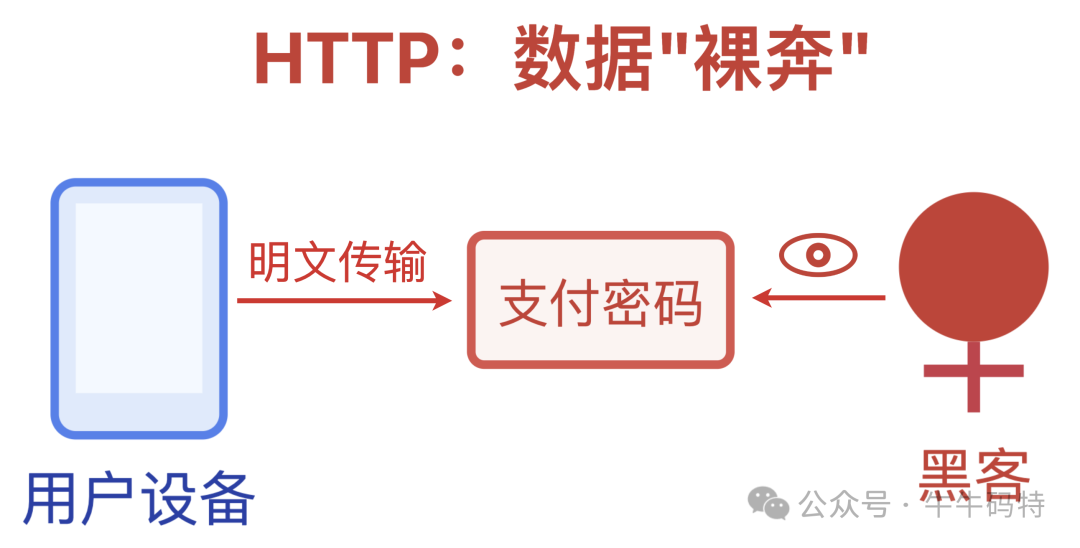

为什么HTTPS在数据传输中如此重要?要搞懂这个问题,我们不妨先把目光拉回HTTP主导的数据“裸奔”时代。

1. HTTP时代的裸奔危机

作为互联网世界曾经的主流通信协议,HTTP就像给数据开了一扇“全景落地窗”——在没有任何遮挡的传输模式下,你的支付密码、身份信息等敏感数据,如同被摆在透明展示柜里,在各类网络节点流转时暴露无遗。

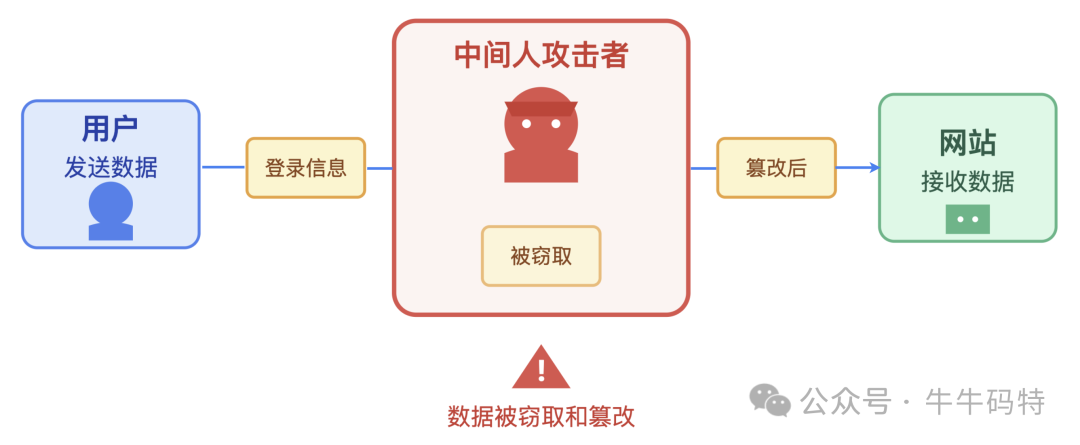

而比直接泄露更隐蔽的威胁,是“中间人攻击”。

在HTTP环境下,攻击者可以伪装成网络中的“中转站”,悄无声息地截取你与网站之间的所有数据——从登录账号到支付验证码,从聊天记录到商业邮件,无一能逃过窥探。更危险的是,攻击者还能伪造网站响应,比如篡改银行余额显示、修改购物订单地址,而你根本分不清收到的信息是真是假。

这种攻击就像你寄快递时遇到了假快递员:他偷偷拆开包裹翻看所有物品,甚至篡改里面的文件,再原封不动地封好寄出,而你和收件方都对此毫无察觉。

为了解决这些因明文传输产生的安全漏洞,HTTPS这张“电子防窥膜”应运而生——它集加密、认证、完整性校验于一体,专门解决网络传输中的窃听、篡改、伪造等核心问题。

2. HTTPS数据“贴膜”指南

HTTPS并非全新的数据传输协议,而是HTTP与TLS/SSL协议的组合升级。它的加密流程遵循层层递进的防护逻辑——通过身份验证、加密协商、数据密封三大核心环节,为敏感数据搭起一层动态且牢固的防护屏障。

下面我们就来拆解这张“电子防窥膜”的核心工艺。

第一层:身份验证 — 确认防窥膜官方资质

就像正规防窥膜的包装上,一定会清晰印着品牌标识或专属防伪码一样,HTTPS验证网站身份靠的也是一个“凭证”——SSL/TLS证书。这张证书是由第三方权威机构(CA)签发的,相当于给网站盖了个“官方认证章”。

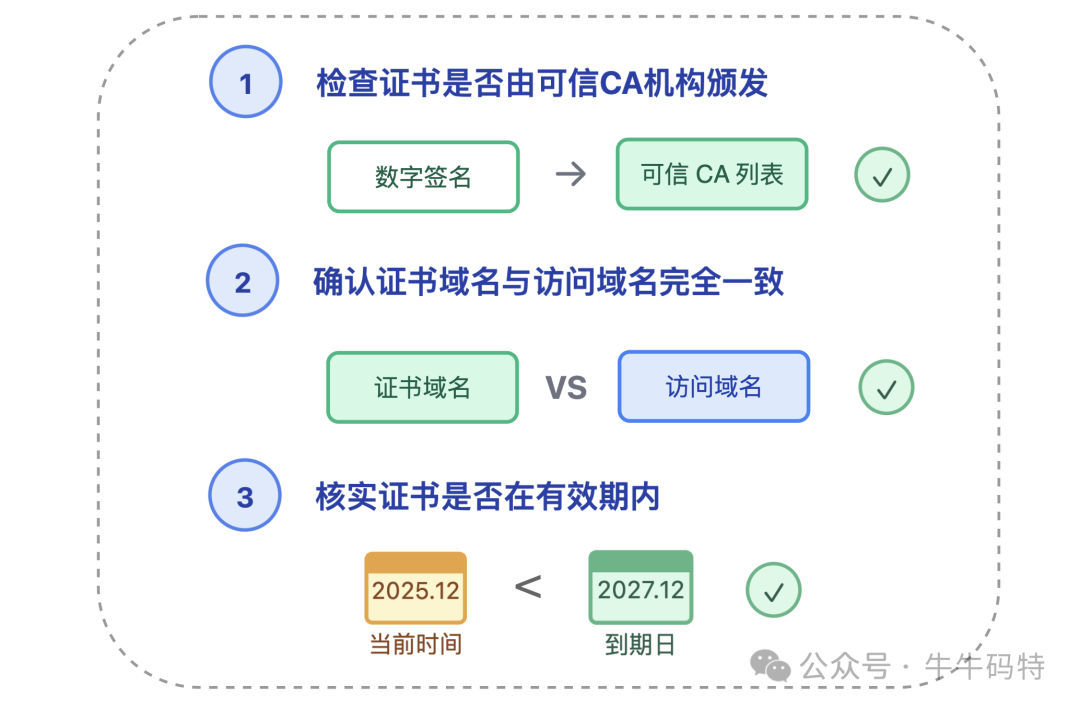

浏览器验证这张证书的过程,分为三步:

- 查签名:确认证书的数字签名由可信的CA机构颁发,并非伪造。

- 对域名:核对证书上登记的域名,和当前访问的域名是否完全一致。

- 看时效:检查证书是否在有效期内,没有过期。

只要这三步里有任何一步没过,浏览器就会立刻弹出醒目的安全警告。

这里有人可能会疑惑:为什么CA机构签发的证书很难被伪造?核心就藏在「非对称加密」这门技术里:

CA机构会用「仅限自己持有和使用」的私钥,给证书做专属签名;而浏览器内置了CA公开的公钥,专门用来核验签名。这种“私钥签名 + 公钥验证”的机制,从技术上极大增加了证书被伪造的难度。

不过,确认了网站是“官方正品”只是第一步,HTTPS接下来要通过TLS握手完成加密协商。

第二层:加密协商 — 校准贴膜位置

贴防窥膜前要是没选对材质、对准屏幕,贴完肯定满是气泡;HTTPS正式传输数据前也一样,得先通过TLS握手协议做好“准备工作”。

这个准备过程主要分为两步:

第一步:协商协议与加密套件

浏览器和服务器会先“互报家门”,协商使用哪个TLS版本(如TLS 1.3或1.2),并共同选定一套“加密工具包”,即加密套件。一个兼顾安全与效率的经典组合是「ECDHE密钥交换 + AES-GCM对称加密」。

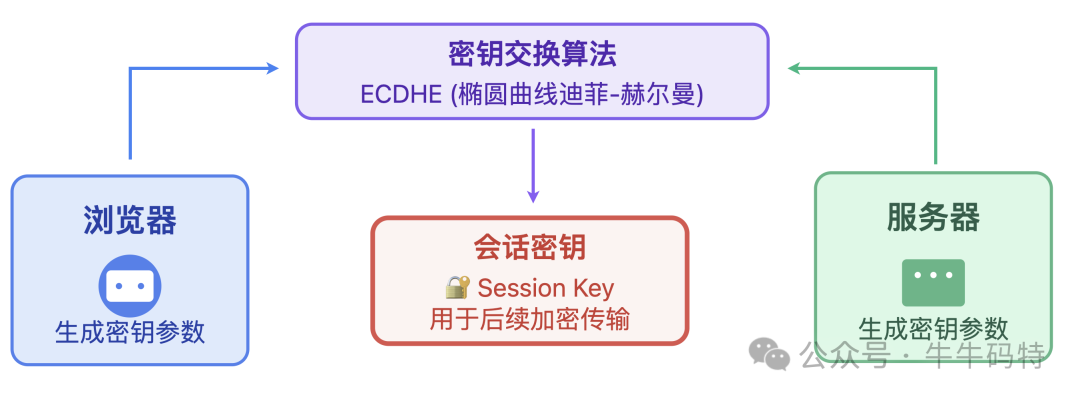

第二步:生成会话密钥

双方利用ECDHE算法,各自生成临时参数并交换,最终共同计算出一把独一无二的“会话密钥”。这把密钥仅在本次连接中使用,连接断开立即销毁,实现了“前向安全”,有效避免了密钥复用带来的风险。

整个过程先确认兼容、选好工具,再生成专属密钥,为后续数据加密传输筑牢了基础。

第三层:数据密封 — 确保防窥膜“无缝贴合”

这层好比贴防窥膜的收尾步骤:把膜和屏幕牢牢贴紧,不留气泡。HTTPS这层的核心,就是使用第二层协商好的AES-GCM对称加密算法,对应用层数据进行“密封处理”。

AES-GCM算法的优势在于将「加密」和「完整性校验」合二为一:

- 数据加密:使用会话密钥,将明文数据(如网页内容、表单信息)加密成密文。

- 生成认证标签:在加密的同时,基于数据内容自动生成一个“消息认证码(MAC)”,相当于给数据贴上唯一的防伪标签。数据有任何改动,标签都会失效。

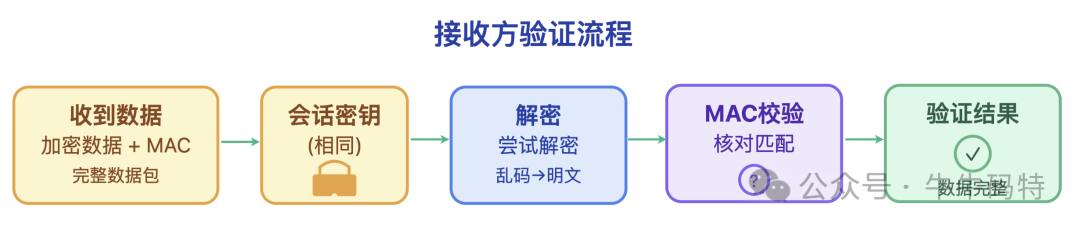

- 接收端校验:接收方解密后,会用同样的算法重新计算MAC,并与接收到的标签比对。一致则数据完好,不一致则判定数据被篡改,予以丢弃。

经过以上三层防护,HTTPS实现了“事前核验身份、事中加密通道、事后校验完整”的安全闭环。

3. HTTPS的“防窥”技术进化史

从1995年的SSL 2.0到2018年的TLS 1.3,HTTPS协议的每一次升级都像“防窥”工艺的革新,修复漏洞并提升效率。

| 协议版本 |

发布年份 |

安全增强点 |

| SSL 2.0 |

1995 |

仅支持40位加密,已完全淘汰 |

| SSL 3.0 |

1996 |

修复SSL 2.0漏洞,但存在POODLE攻击风险 |

| TLS 1.0 |

1999 |

支持MAC认证,采用CBC模式(易受BEAST攻击) |

| TLS 1.2 |

2008 |

支持SHA-256哈希算法和AEAD加密模式(如AES-GCM) |

| TLS 1.3 |

2018 |

废除不安全的RSA密钥交换,强制前向安全,握手效率提升 |

关键的技术突破主要体现在:

- 加密模式升级:从易受攻击的CBC模式发展到更安全的AEAD模式(如AES-GCM)。

- 哈希算法强化:SHA-256取代脆弱的SHA-1,大幅提升证书校验安全性。

- 效率与安全兼顾:TLS 1.3通过精简握手流程(1-RTT)和强制使用前向安全的密钥交换,在提升速度的同时增强了安全性。

4. 数据“贴膜”后的安全感

HTTPS有效抵御了网络中最常见的三类威胁:

- 防偷窥:为数据提供全程加密,即使在公共WiFi下,传输内容也无法被窃听。

- 防篡改:通过消息认证码(MAC)机制,确保数据在传输途中不被“掉包”或修改。

- 防冒充:依赖证书机制,浏览器能有效识别并警告域名不匹配、过期或自签名的钓鱼网站。

5. HTTPS的成本与选择

并非所有网站都立即启用了HTTPS,原因主要在于:

- 需求层面:早期一些纯内容展示型网站(如博客、资讯站)认为无敏感数据,无需加密。

- 成本层面:早年商业证书价格较高,且部署、运维(如续期)存在技术门槛和隐性成本。

然而,随着Let‘s Encrypt等免费证书颁发机构的出现以及自动化部署工具的普及,HTTPS的部署成本已大大降低。同时,主流浏览器对HTTP网站标注“不安全”并限制功能,也推动了HTTPS从“可选项”变为“必选项”。如今,它不仅是安全盾牌,也是提升网站信誉和搜索排名的重要因素。

6. 结语

从HTTP到HTTPS,看似只多了一个字母“S”,实则是互联网从明文“裸奔”到加密传输的质变。这层“电子防窥膜”虽不可见,却时刻守护着我们在数字世界的隐私与资产安全。当下次看到浏览器地址栏的小锁图标时,你会知道,正是HTTPS在背后默默构建着这条通往可信网络的安全通道。