Goby安全团队在12月4日分析了CVE-2025-55182 PoC后,已明确了其利用条件。该漏洞确实存在切实危害:React作为主流前端框架,其应用面广泛,生态庞大。基于其生态链开发的各类服务端渲染框架,在开发过程中若不当使用原生组件,完全可能产生具有相似原理的安全隐患。

我们对先前关于“该漏洞危害性未达核弹级”的不严谨判断表示歉意,该结论是在未对Next.js下游框架及产品进行全面分析的情况下得出的。

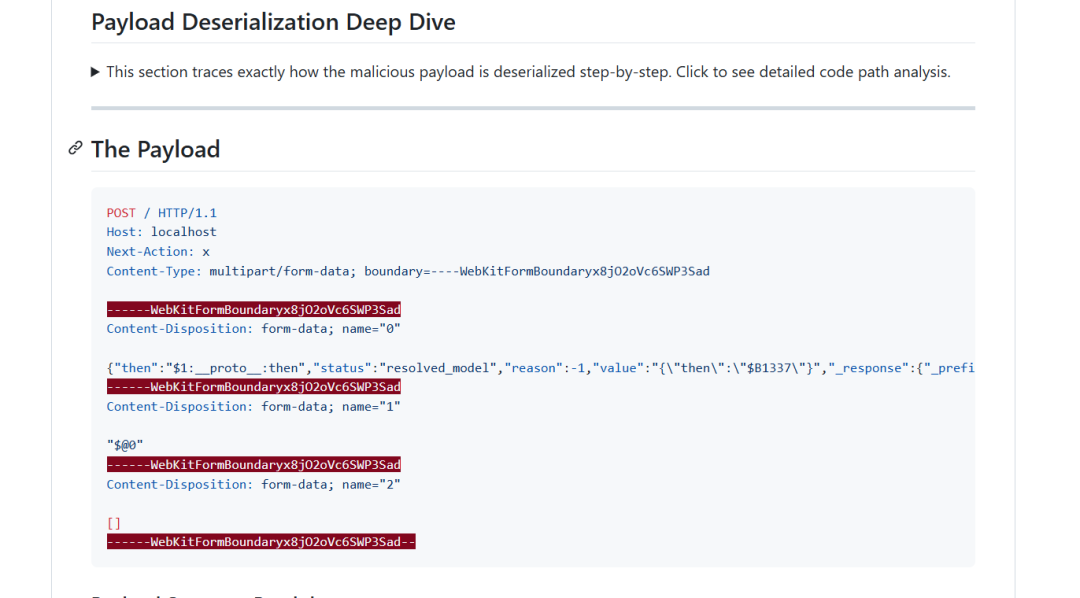

经过持续追踪,Goby团队于12月5日从公开渠道捕获了针对React Server Components(RSC)高危漏洞CVE-2025-55182的新PoC。经白帽社区实测验证,该PoC已在部分符合特定条件的二次开发框架及业务产品上,稳定复现了远程代码执行(RCE)攻击。

根据当前公开情报梳理,此漏洞的影响范围正持续扩大。目前已确认受影响较为严重的应用包括AI应用平台Dify。

漏洞影响资产分析

资产指纹特征:header="Next.js" || body="/_next/static"

Dify应用特征:

(body="\"https://marketplace.dify.ai/api/v1\"" && body="{\"children\":\"Dify\"}]]") || title="Dify")

鉴于该漏洞影响范围广泛且EXP已在公开渠道传播,建议相关企业及开发者尽快排查资产风险。Goby标准版与高级版已支持对Next.js框架及其衍生产品进行漏洞验证与排查,且EXP支持回显验证。

总结

此漏洞位于底层框架,具有与Log4j、破壳(ShellShock)漏洞相似的特征:影响周期长、波及框架与业务系统范围广。大量系统可能已在无意识中引入了受影响的组件,导致排查与修复周期漫长,难以一次性全面覆盖。预计未来可能会有更多关联漏洞被披露。Goby安全团队将持续跟踪此漏洞及相关衍生风险的动态,及时发布最新的风险提示与防御建议。

同时提醒开发团队:若项目中使用了相关组件,应重点排查是否存在“使用Server Actions功能且将返回值直接回显给客户端”的场景。如有此类情况,需及时优化代码逻辑。此外,建议密切关注React与Next.js官方的安全公告,及时升级至已修复的安全版本,从源头上降低风险。对于Dify这类基于AI的应用平台,尤其需要加强安全管理与版本更新。 |