近期,安全研究人员在 VirusTotal 平台上发现了一系列活跃的恶意 Chrome 扩展样本。这些样本通过伪装成知名安全软件,并采用复杂的代码混淆与周期性测试策略来规避安全检测,疑似为大规模攻击前的准备工作。该恶意家族具有高度仿冒性、代码混淆性以及持续演变的特征,对普通用户的浏览器安全构成了直接威胁。

一、核心技术特征解析

(一)伪装策略:仿冒合法扩展

该恶意扩展仿冒的对象是拥有超过10万用户的知名工具“Norton Safe Search Enhanced”(扩展ID: eoigllimhcllmhedfbmahegmoakcdakd)。攻击者完全复刻了正版扩展的图标、名称和描述信息,利用其市场信誉降低用户的警惕性,从而提高恶意软件的传播成功率。

(二)代码结构与混淆机制

所有恶意功能逻辑都集中在扩展包的/js/background.js文件中。该文件采用了高强度的JavaScript混淆技术,包括变量名加密、代码流程打乱和插入冗余逻辑等,极大地增加了安全分析人员进行静态逆向分析的难度,同时也能有效规避基于特征码的自动化检测引擎。

二、样本分布与迭代特征

(一)时间线与提交特征

自2024年8月18日起,VirusTotal平台已收录该恶意家族的相关样本达395个,并且新样本仍在持续出现。其中393个样本都关联着同一个VirusTotal API源标识符(223274c1),这表明这些样本极有可能来自同一个攻击组织。

(二)文件命名与版本变异

样本在提交时使用了6种不同的文件名进行伪装,分布情况如下:

- cworld.crx(102次提交)

- cworld.crx0(34次提交)

- dsuc.crx(123次提交)

- dsue.crx(86次提交)

- norton.crx(39次提交)

- norton.crx0(11次提交)

攻击者通过对样本进行重新打包,改变了其SHA256哈希值。经代码比对分析,这395个样本中共衍生出79种不同的JavaScript代码变体,反映出攻击者正在持续优化其规避检测(evade)策略。

三、动态行为与C2通信机制

(一)周期性执行逻辑

动态分析显示,该恶意扩展利用Chrome浏览器的chrome.alarms API实现了代码的周期性执行。不同文件名的样本设置了不同的执行周期:

periodInMinutes = 720: cworld.crx、cworld.crx0、norton.crx、norton.crx0periodInMinutes = 363: dsue.crxperiodInMinutes = 330: dsuc.crx

这种标准化的调度机制表明攻击者在测试不同执行频率对规避检测效果的影响,同时确保恶意功能能够持续激活。

(二)C2通信特征

恶意扩展通过HTTPS协议向攻击者控制的服务器发送GET请求,以接收指令并回传数据。已发现的活跃C2域名包括bdlstat.com、theununsstats.com等,这些域名均在2025年4月注册或更新,目前仍处于活跃状态。部分C2 URL示例如下:

hxxps[:]//bdlstat[.]com/cbepggdkflmbbpaehlolhhxxps[:]//theununsstats[.]com/nbpljhppefmpifoffhhmllmacfdckokhhxxps[:]//theununsstats[.]com/inbldjaifhbmmedakpaodblpaiafhdkh

值得注意的是,该恶意家族的C2 URL格式与此前发现的伪装成“Snap Color Picker”的恶意扩展(ID:nbpljhppefmpifoffhhmllmacfdckokh)高度相似,暗示两者可能存在同源关联或技术继承关系。

(三)Legitimacy伪装技巧

为了提升隐蔽性,恶意扩展中混合了部分诺顿官方扩展的合法代码片段。这种将合法代码与恶意代码相结合的策略,能够有效干扰基于行为特征的检测机制,降低被安全软件拦截的概率。

四、历史感染链溯源

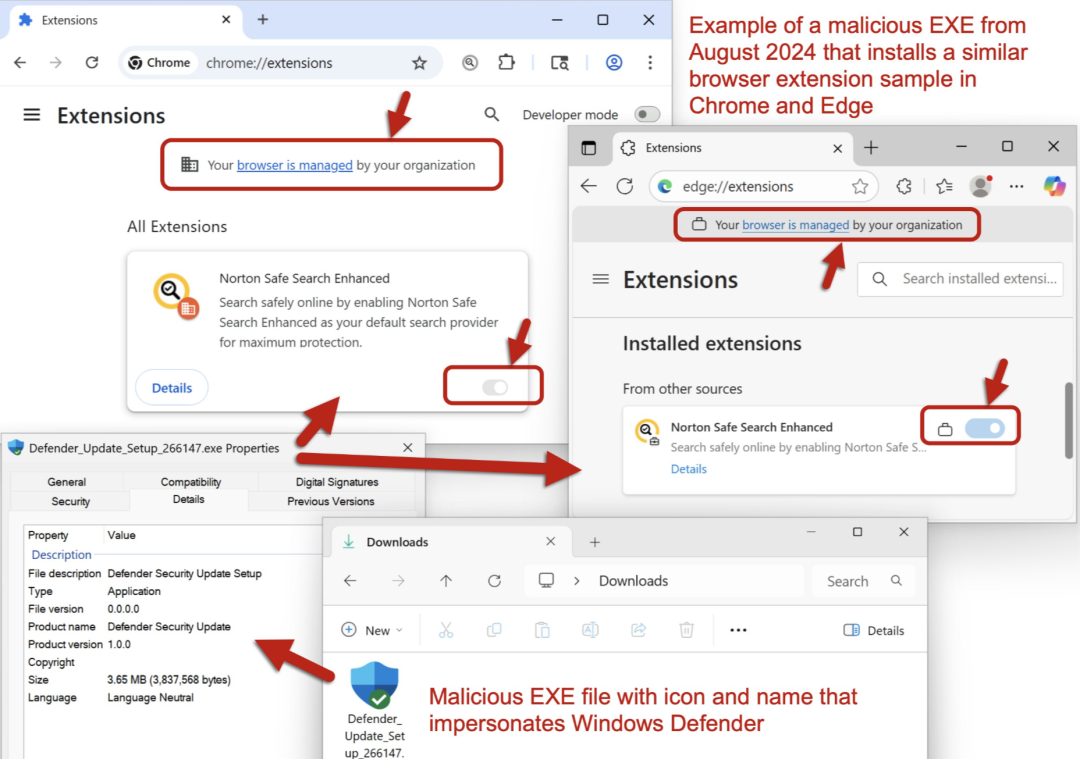

2024年8月发现的一条感染链揭示了该恶意家族的典型传播路径:

- 传播载体:一个名为

Defender_Update_Setup_266147.zip的压缩包通过AWS S3存储服务进行分发。

- 解压产物:压缩包内含一个PE32可执行文件

Defender_Update_Setup_266147.exe。

- 恶意投放:执行该EXE文件后,会在系统临时目录释放

chrome.zip与edge.zip两个压缩包,分别对应Chrome和Edge的恶意扩展。

- 核心组件:扩展包内的

js/background.js文件为恶意功能载体,其通信的C2域名指向statssrv.com。

五、威胁研判与安全建议

(一)核心结论

- 攻击者持续向VirusTotal提交变种样本,实质上是一种“检测规避测试”,目的是优化代码以绕过主流安全产品的检测。

- 若样本能够成功规避VirusTotal的多引擎检测,那么它也很可能绕过Chrome浏览器的安全审核机制。

- 目前虽未在Chrome官方应用商店发现此扩展,但历史感染链表明,其可通过恶意软件捆绑进行强制安装,传播途径多样化。

- 该家族的代码复用特征与特定的C2通信模式,为追踪和溯源同类威胁提供了有价值的线索。

(二)安全防护建议

- 终端防护:及时更新杀毒软件病毒库,启用实时监控功能,谨慎运行来源不明的压缩包和可执行文件,尤其警惕名称中含有“Defender Update”等诱导性词汇的程序。

- 浏览器安全:仅从Chrome网上应用店等官方渠道安装扩展程序,定期检查并清理已安装的扩展。对于诺顿系列扩展,务必通过官方渠道核实扩展ID,避免安装仿冒版本。

- 网络监控:企业用户可在网络边界部署防火墙规则,拦截对

bdlstat.com、theununsstats.com、statssrv.com等恶意域名的访问请求,并监控异常的HTTPS外联流量。

- 威胁狩猎:安全研究人员可基于

chrome.alarms API的调用特征、特定的C2 URL格式以及固定的文件路径(如/js/background.js),开展针对性的批量检测与溯源工作,这本身也是一种有效的渗透测试思路。

六、附录:部分恶意样本哈希列表(SHA256 - 文件名)

- 008916958c54886442d84e70ef7a1102936fdbcea93c794218156967606b15d5 - cworld.crx

- 05f58610b6600c11a50589101671ca68b11aeb918b5f58c4251a842cf112bae3 - cworld.crx

- 0682a53ba17395e50e4ddc996001508771b21c16af0d4513d0e838883b2ab2d1 - cworld.crx

- 071fa80df9fbdb3c7ecb42029886ed9ee97c752b6c794313389944c7274940e9 - cworld.crx

- 07a262db8209f05ca03731856b696a3758d0fd27a8225160bbf1bb702c09137b - cworld.crx

- 09a8e59b1cb828a6bfc6367295624269d13c7029e202861e5f31c613f3989807 - cworld.crx

- 09ab9280eea635ae269a0cdd9e11774890254cb230ce41c8ec239a8f305762ab - cworld.crx

- 147d255ab9f68b2c529d2efdbfbb2b81798c98ba7a7850d28c6f93a6b05f00f8 - cworld.crx

- 18d5c7719156ea893070c05db9de7daea47b575c6bdc3ac06e62ffd0c6167519 - cworld.crx

- 190f9c5fc77181f0ecd2c09b8e92ac524a2419032f7ac5e841ad29e1bcafa051 - cworld.crx

(此处省略中间大量哈希值列表,保留首尾部分以展示格式)

- 0d77ae41eef5e9268a1e7f05c2a557b6513748484efc590c867e5d7618ffe59dd - norton.crx0

- 0e36388e997c25a27821028febe5263484fff69e7d87ba2bdad479c5a24385d0f - norton.crx0

|