在网络安全防护体系中,防火墙、网闸和堡垒机是三种至关重要的设备。尽管它们都服务于网络安全这一共同目标,但其核心功能、工作原理和应用场景却存在显著差异。对于网络工程师而言,清晰地区分这三者,是构建稳固安全架构的基础。

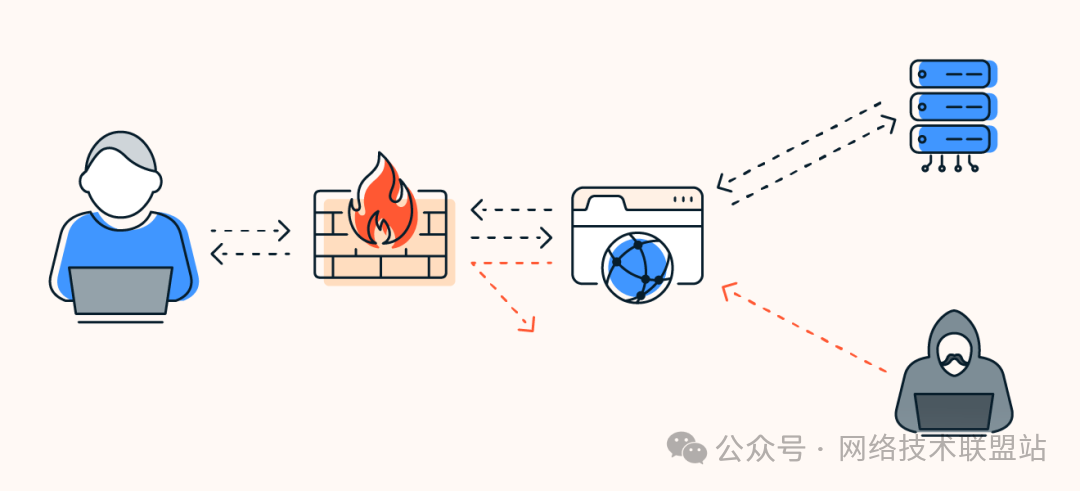

防火墙:网络边界的守护神

防火墙是计算机网络安全的核心组件,是保护内网免受外部恶意入侵的第一道防线。作为网络的“守门员”,它广泛部署于家庭、企业乃至复杂的云环境之中。

防火墙的基本功能

防火墙的核心是基于预设的安全策略来控制网络流量。其主要功能包括:

包过滤

这是防火墙最基本的功能。它检查每个数据包的头部信息(如源/目标IP、端口、协议类型),并根据访问控制列表决定是否允许通过。状态检测防火墙还能追踪连接状态,只允许属于已建立会话的流量通过,安全性更高。

网络地址转换(NAT)

NAT将内网的私有IP地址转换为公网IP,有效隐藏内部网络结构,并实现IP地址共享。端口映射是NAT的常见应用,可将外部请求定向到内部特定服务。

应用层网关

部分防火墙可作为代理服务器,深度检查应用层数据(如HTTP、FTP),甚至进行SSL/TLS解密,以识别和阻止应用层攻击。

入侵检测与防御

现代防火墙常集成入侵检测系统和入侵防御系统,能够监控流量、识别攻击模式,并实时发出警报或阻断攻击行为。

防火墙的种类

根据工作方式,防火墙主要分为以下几类:

- 包过滤防火墙:工作在网络层,检查数据包头,效率高但无法深度检查应用层。

- 状态检测防火墙:在包过滤基础上,增加了连接状态追踪,安全性更强。

- 代理防火墙:作为客户端与服务器的中介,提供最深入的内容检查,但可能带来性能延迟。

- 下一代防火墙:集成了IPS、应用识别、用户认证等高级功能,能应对更复杂的威胁。

防火墙的应用场景

- 边界防护:部署在内网与互联网之间,过滤入站与出站流量。

- 内网分区:在大型网络内部隔离不同安全级别的区域。

- VPN网关:保护远程访问VPN连接的安全性。

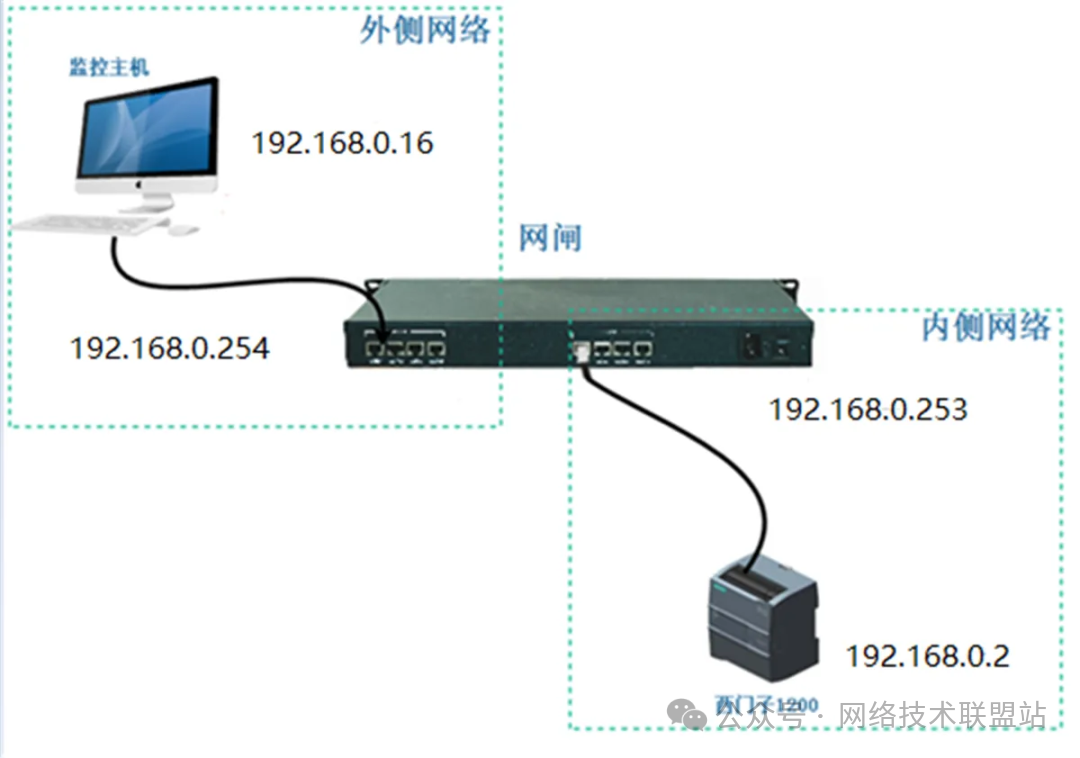

网闸:实现物理隔离的安全桥梁

网闸,亦称安全隔离网关,其核心使命是隔离。它在不同安全级别的网络(如内网与外网)之间建立了一个单向或摆渡式数据通道,确保信息在可控条件下流动,防止网络间的直接连接和数据渗透。

网闸的工作原理

网闸通常采用“摆渡”机制,其工作流程不依赖标准的网络协议栈,而是通过私有协议或专用硬件在物理或逻辑上断开连接。其工作过程可概括为:

- 协议剥离与内容检查:接收来自一端网络的数据,彻底剥离其网络协议包头。

- 内容审查与过滤:对数据内容进行病毒查杀、敏感信息检测等深度安全扫描。

- 数据摆渡:将净化后的数据通过专有通道(如非网络方式)摆渡到另一端网络。

- 协议重组:在目标端,为数据重新封装上目标网络所需的协议包头,完成发送。

网闸的应用场景

网闸适用于对隔离性要求极高的场景:

- 政府与军工网络:隔离涉密网络与非涉密网络。

- 金融核心系统:隔离交易系统与办公网络,防止外部攻击渗透。

- 工业控制系统:隔离生产控制网络与管理信息网络,保障生产安全。

网闸的优缺点

- 优点:提供最高级别的安全隔离,能有效抵御基于网络协议的攻击。

- 缺点:可能带来较大的传输延迟,部署和维护成本较高,且通常不支持实时双向交互。

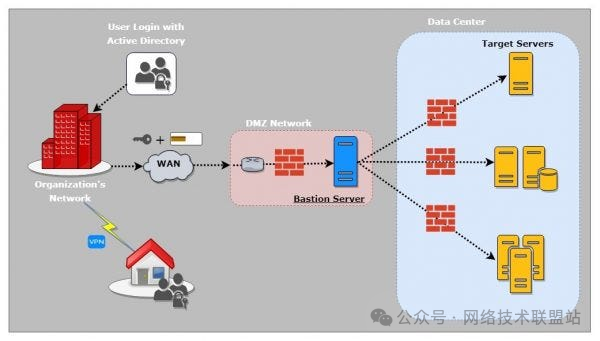

堡垒机:运维审计与访问控制的枢纽

堡垒机,又称运维安全审计系统,其主要功能是管控和审计对内网资源的访问。它作为运维人员访问服务器的唯一入口,实现权限集中管理、操作全程留痕,是解决运维混乱、权责不清的关键设备。

堡垒机的核心功能

- 统一访问入口:所有运维人员必须先登录堡垒机,再通过跳转访问目标服务器,隐藏了后端服务器的真实地址。

- 精细权限控制:基于角色分配最小必要权限,控制用户能访问哪些资产、执行哪些命令。

- 全程操作审计:完整记录运维会话,包括命令、操作时间、执行结果等,支持录像回放,满足合规性要求。

- 会话实时监控:管理员可实时监控正在进行的运维操作,并对危险行为进行阻断。

堡垒机的应用场景

- 企业IT运维:管理服务器、网络设备、数据库的日常维护访问。

- 云上资源管理:作为访问云主机和云服务的统一安全管控平台。

- 第三方人员维护:为外部技术支持人员提供受控的临时访问权限。

堡垒机的优缺点

- 优点:实现运维操作的可知、可控、可查,极大提升内控安全水平。

- 缺点:存在单点故障风险,需要高可用设计;在大规模并发访问时可能面临性能压力。

💡 核心区别总结

| 特性 |

防火墙 |

网闸 |

堡垒机 |

| 核心目标 |

过滤 - 控制网络层/应用层流量 |

隔离 - 阻断直接网络连接 |

管控 - 控制人和操作 |

| 防护对象 |

网络(流量) |

网络(连接) |

人(用户行为) |

| 工作层次 |

主要在网络层、传输层,可延伸至应用层 |

主要在应用层及以上,实现物理/逻辑隔离 |

应用层(聚焦于运维协议如SSH,RDP) |

| 关键技术 |

ACL、状态检测、NAT、IPS |

协议剥离、内容检测、数据摆渡 |

账号管理、权限控制、会话审计与录像 |

| 主要输出 |

允许/拒绝数据包 |

安全的数据文件/信息 |

可审计的运维操作日志与录像 |

| 典型部署位置 |

网络边界、区域之间 |

不同安全等级网络之间 |

运维人员与服务器集群之间 |

简而言之,三者各司其职:防火墙是“交警”,负责审查流量能否通行;网闸是“物理隔离墙”,确保两边网络不直连;堡垒机是“运维监控室”,记录并监督每一个进入内部的操作人员。 在实际的网络/系统安全体系建设中,它们常常协同工作,构建纵深防御体系。 |