在渗透测试或安全研究过程中,经常能遇到泄露的各类密钥。面对这些密钥,如何快速识别其类型并进行有效利用,是安全人员需要掌握的技能。本文将介绍几款针对云平台密钥及常见API密钥的实用工具,帮助你提升测试效率。

一、云平台密钥的识别与利用

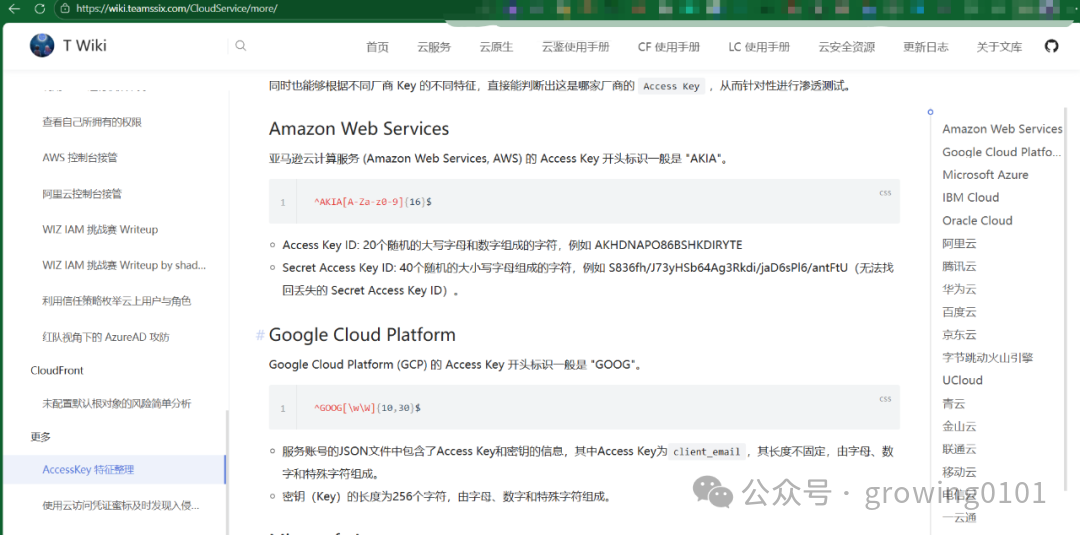

当遇到不熟悉的云服务密钥时,首先需要对其进行识别。你可以参考相关技术社区的文档(如 Teamssix 的 Wiki)来分辨其所属的云服务商。

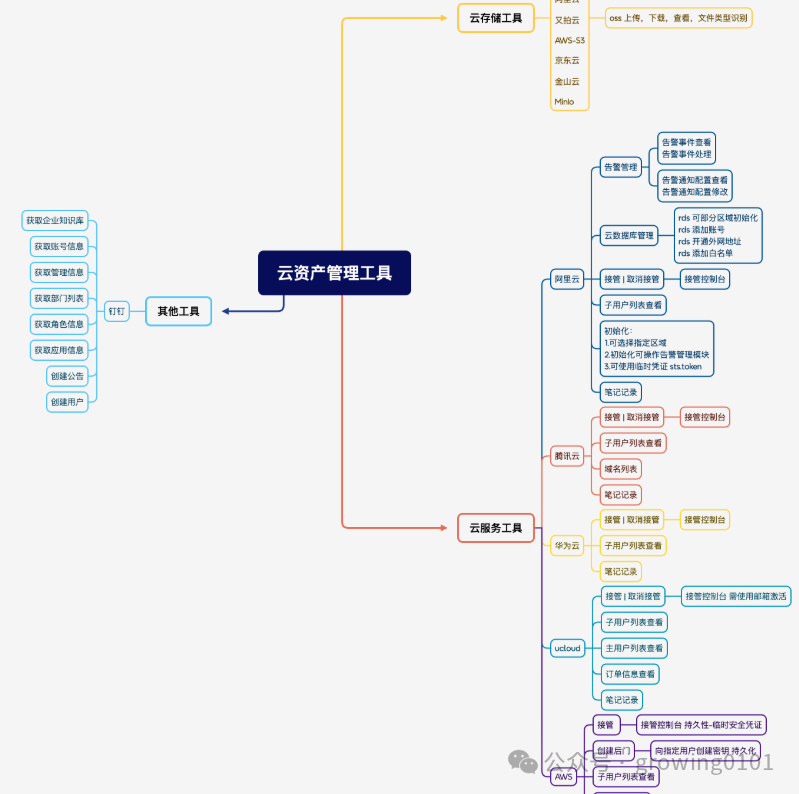

识别出密钥类型后,即可使用专门的自动化工具进行利用。cloudTools 是一款集成了多种云服务商操作功能的工具,支持通过 Access Key 和 Secret Key 直接进行登录与资源管理操作。

工具下载:https://github.com/dark-kingA/cloudTools

该工具基本涵盖了常见的云服务,包括阿里云、腾讯云等。输入凭据后,可执行列举存储桶、服务器实例等操作。详细的使用方法请参考项目 README。熟练使用此类工具,是掌握 云原生/IaaS 安全测试的基础技能之一。

二、微信、钉钉及地图API密钥的利用

除了云密钥,在源代码或配置文件中还常出现 app_id、app_secret 等微信、钉钉或地图服务的 API 密钥。

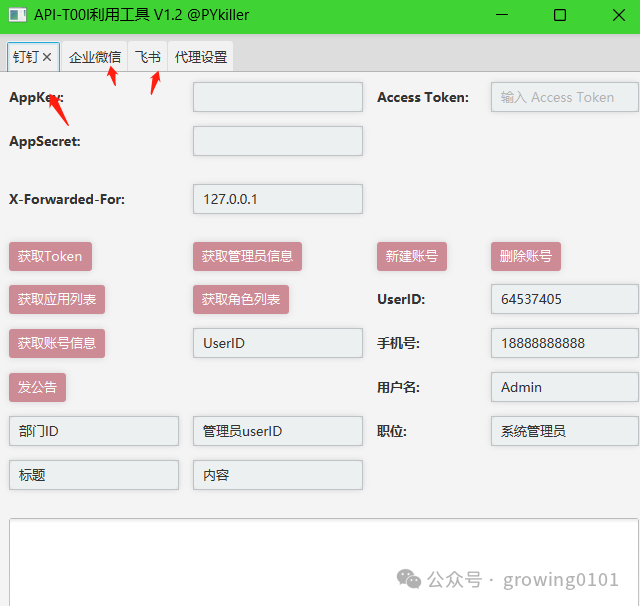

针对这类密钥,推荐使用 API-Explorer 工具。它最初设计用于在泄露 secret 后对小程序、公众号、企业微信等平台进行利用测试,后来发展为一个通用的API接口调试与管理工具。

工具下载:https://github.com/mrknow001/API-Explorer

工具功能简介

API-Explorer 允许用户自定义请求类型、URL、Header、Body,并可通过正则表达式提取认证令牌,灵活性很高。它已预置了多个常见服务的接口模板:

- 微信公众号/小程序/企业微信:支持部分常用功能。

- 钉钉/飞书:支持部分常用功能(飞书接口较少)。

- 腾讯地图/高德地图/百度地图:支持部分常用功能。

利用场景示例:公众号AppID与Secret泄露

-

获取Access Token:在工具中选择对应的公众号接口模板,填入泄露的 appid 和 secret,即可获取有效的访问令牌(Token)。

-

利用Token访问其他接口:使用上一步获取的 Token,可以进一步调用其他管理接口,例如获取关注用户列表等,实现更深层次的 安全/渗透 测试。

注意:有时获取到的 appid 和 secret 无法通过公众号接口利用,可能是因为该凭证仅用于小程序。此时可以尝试先用公众号接口获取 Token,再将其用于小程序的相关接口获取信息。

地图API密钥的利用

地图服务(如高德、百度)的API密钥泄露也可能导致安全风险,例如可能被用于费用盗刷或获取敏感信息。虽然相关漏洞目前已较少被收录,但在一些SRC(安全应急响应中心)中依然有效。

除了 API-Explorer,也可以尝试使用一些专门针对地图服务测试的工具。

三、总结

面对各类泄露的密钥,关键在于快速识别和选择合适的工具进行验证。本文介绍的两款工具——cloudTools 和 API-Explorer,分别针对云服务和通用API场景,能够覆盖大部分常见密钥的利用需求,是安全研究人员工具箱中的重要组成部分。 |