Docker作为现代应用架构的核心组件,其实现跨开发、测试、生产等多环境一致运行的能力至关重要。本文将从四大核心技术层面,剖析Docker保障环境一致性的内在原理。

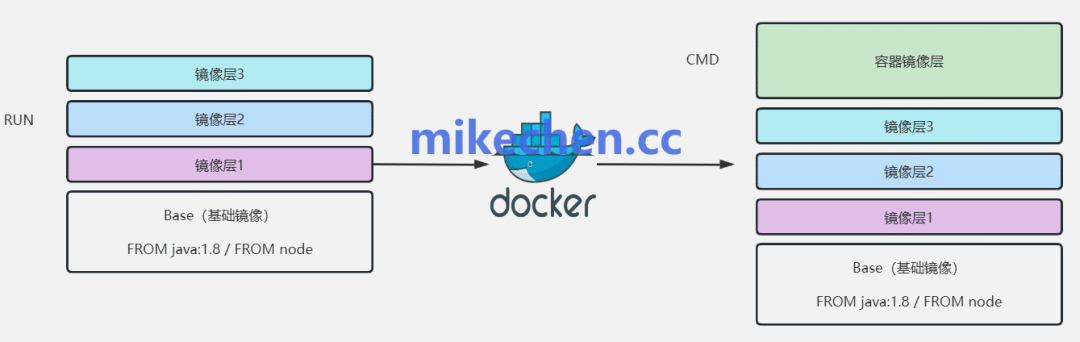

一、镜像(Image):不可变的环境模板

镜像是实现环境一致性的基石。它本质上是一个携带了应用及其完整运行时环境的、只读的模板文件。通过将以下内容封装进一个不可变的包中,它构建了一个可精确复制的运行单元:

- 运行时:如JDK、Python、Node.js等。

- 系统库:如glibc等。

- 依赖软件:如Nginx、Redis及各种系统libs。

- 应用代码与配置。

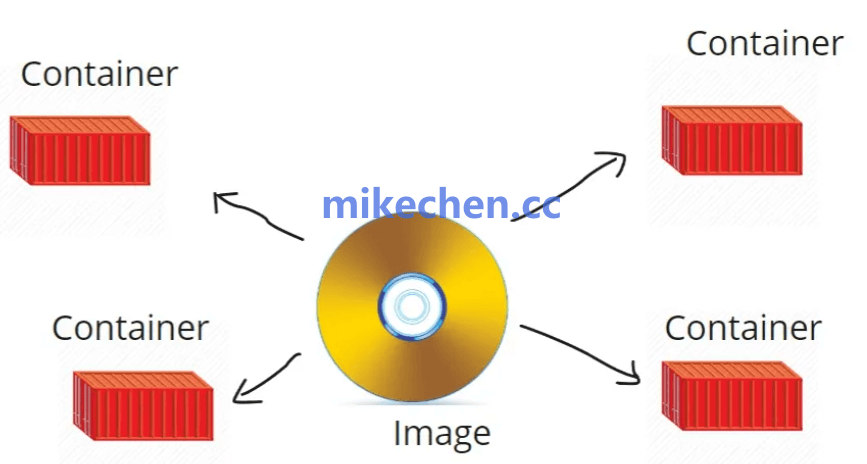

这就意味着,镜像是一套完整、可复制、可移植的运行环境快照。只要使用相同的镜像,无论在何处启动,其内部环境(操作系统、依赖版本、应用代码)都完全一致。

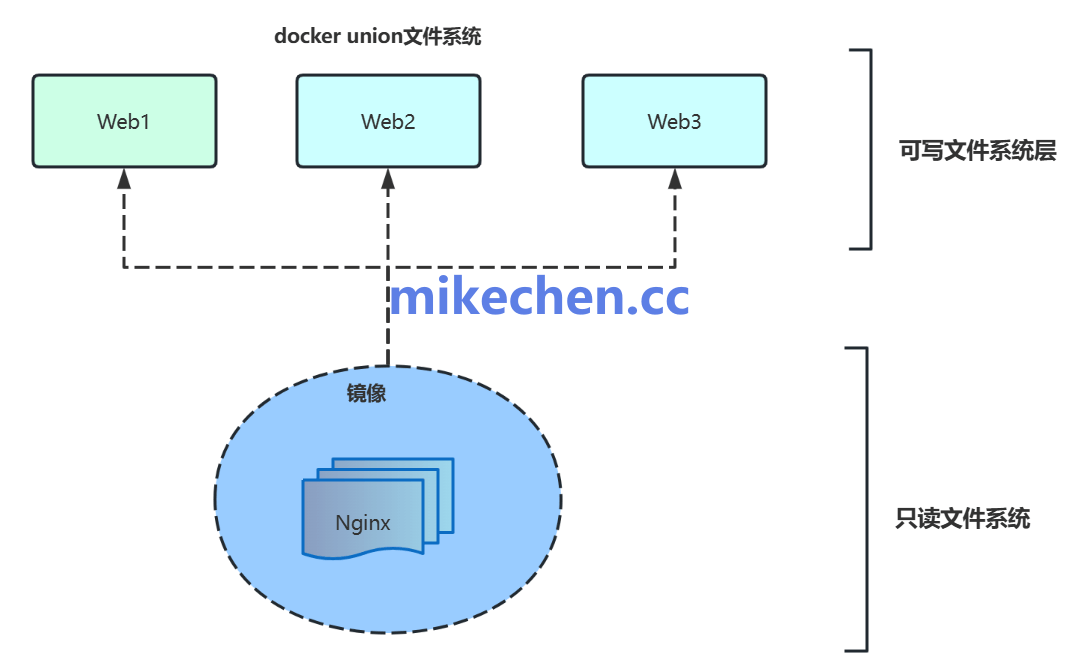

二、分层文件系统(UnionFS):高效与一致的存储基础

Docker镜像基于AUFS、OverlayFS等联合文件系统构建。这种设计将镜像分为多个只读层(Layer),每一层代表一次变更(如安装软件、添加文件)。

分层机制带来了多重优势:

- 环境一致:所有只读层(基础OS、运行时、依赖)在构建完成后即不可变。在任何宿主机上拉取并运行同一镜像,叠加出的文件系统内容完全相同,杜绝了因环境差异导致的文件偏差。

- 可复现性:构建历史(各层内容)清晰可追溯,环境可精确复现。

- 资源共享与高效存储:多个镜像或容器可以共享相同的基础层,极大地节省了磁盘空间和镜像拉取时间。

- 快速启动:容器运行时,只需在最上层添加一个薄薄的可写层,启动速度极快。

三、容器隔离:轻量级、标准化的运行时环境

容器是镜像的运行实例。它利用Linux内核的命名空间(Namespaces)和控制组(cgroups)技术,提供了轻量级的进程级隔离,确保应用在一个独立、资源受限的沙箱中运行。

关键隔离能力包括:

- 进程隔离(PID namespace)

- 网络隔离(Net namespace)

- 文件系统隔离(Mnt namespace + OverlayFS)

- 用户隔离(User namespace)

- 资源限制(cgroups):对CPU、内存等资源进行精确配额和隔离。

这种隔离机制保证了:即使在不同的宿主机环境(如开发者的笔记本、测试服务器、云上生产集群)中运行同一个镜像,容器内部看到的都是一个标准化、纯净且不受外部干扰的运行环境,从而保障了行为的一致性。

四、不可变基础设施(Immutable Infrastructure):部署理念的革新

Docker推动了从“可变基础设施”到“不可变基础设施”的部署理念转变。

在传统模式中,部署单位是“代码+手动配置的服务器环境”,环境状态会随时间漂移。而在Docker模式下,部署的基本单位是不可变的镜像。

工作流如下:

- 开发完成并构建出一个带版本标签的镜像(如

myapp:v1.2)。

- 该镜像作为一个不可变的整体,被依次推送到测试、预发布、生产环境。

- 在任何环境中,都不再修改运行中的容器或底层环境,而是通过替换整个镜像版本来实现更新或回滚。

这种“一次构建,随处运行”的模式,使得从开发到生产的全链路环境,从依赖“人工手动搭建和维护的一致性”,转变为依靠镜像本身的精确复制来保证一致性,从根本上解决了“在我机器上是好的”这一经典难题。结合云原生生态中的编排工具,这一理念得到了更彻底的贯彻。 |