某企业SRC的一次安全测试中,一个看似低危的登录入口,通过系统化的渗透测试方法,最终成功挖掘出中危漏洞。本文将详细复盘从弱口令枚举到后端接口越权访问的完整过程。

目标锁定:一个普通的登录框

测试目标是一个在线培训平台,入口是一个典型的用户登录界面。

初步抓包分析发现,登录请求为明文传输。尝试进行SQL注入测试,但触发了WAF防护,此路不通。

突破点:用户枚举与弱口令测试

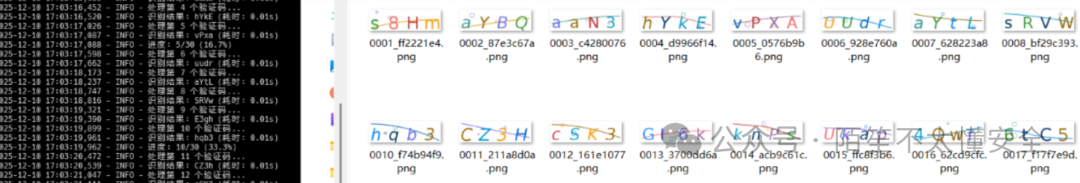

既然注入点被防护,便转换思路。首先编写脚本,自动识别并提取登录接口的图形验证码。在绕过验证码后,将攻击重点转向用户枚举,尝试获取有效的用户账号。

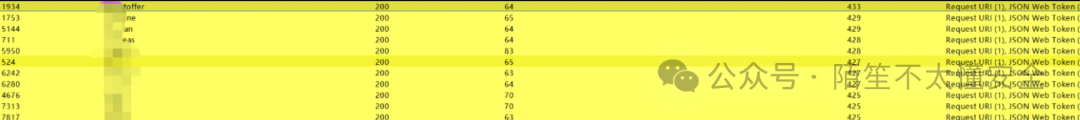

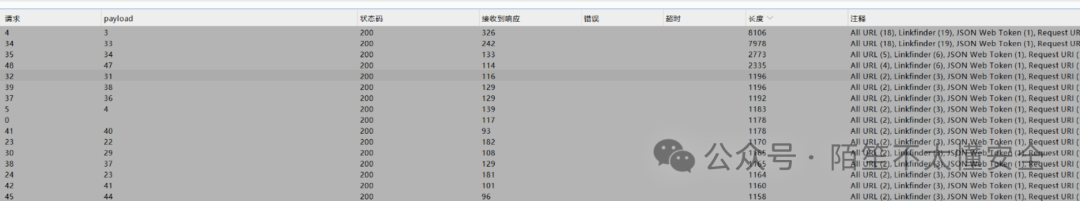

使用Burp Suite的Intruder模块对用户名参数进行Fuzz测试,成功枚举出十多个有效账号。

获得账号列表后,开始分析密码的可能性。考虑到这是企业内部培训平台,账号由管理员统一分发,存在几种可能:

- 所有账号使用同一初始密码。

- 账号与密码设置为相同(即弱口令

username=password)。

- 密码由用户自行设置,无规律。

首先尝试了第一种可能,使用常见弱口令字典进行交叉爆破,未果。随后尝试第二种策略,手动测试发现“账号密码相同”的假设成立,成功登录了多个账号。

横向渗透:发现任意文件下载漏洞

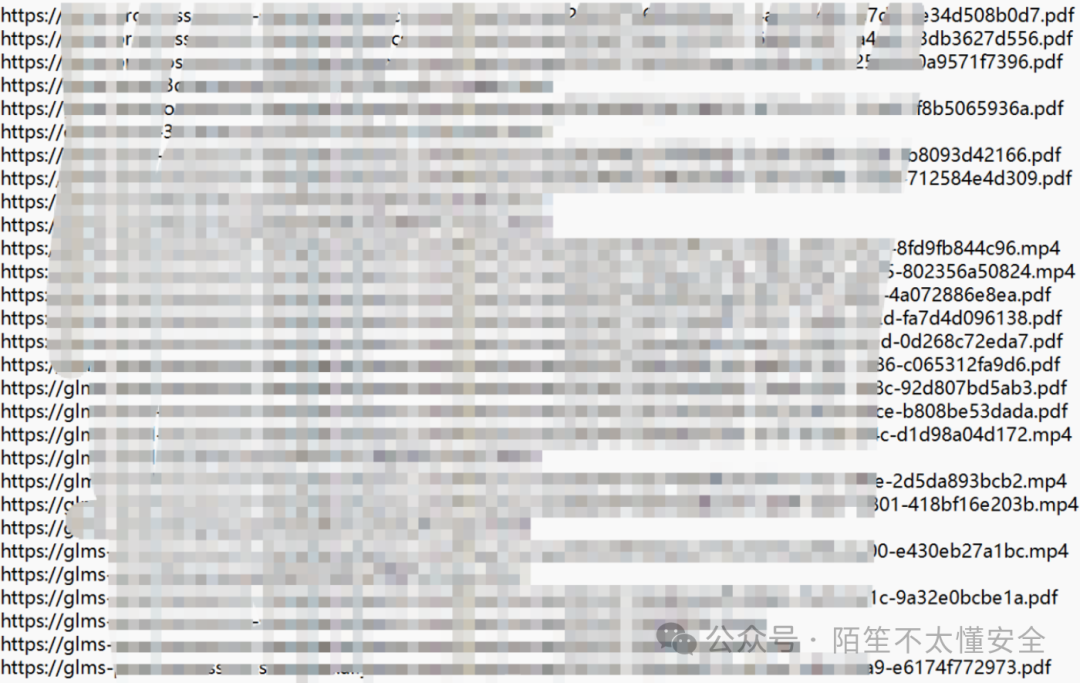

成功进入系统后,对内部功能模块进行深入测试。在测试“课程查询”功能时,发现其接口在返回课程信息的同时,意外地泄露了课程文件在服务器上的绝对路径。这通常意味着存在未授权访问或文件遍历的风险。

该接口通过courseId参数来指定课程。进一步对courseId参数进行Fuzz测试,成功遍历并提取出服务器上其他非课程相关的文件列表。

随意选择其中一个泄露出的文件路径进行访问,确认存在任意文件下载漏洞,可以读取服务器上的敏感文件。

漏洞评级与总结

本次测试从最基础的登录框入手,通过用户枚举、弱口令测试进入系统,再通过细致的功能点审计,最终发现了可导致敏感信息泄露的任意文件下载漏洞。整个案例体现了完整的渗透测试方法论:信息收集→漏洞探测→权限获取→横向移动。对于企业安全建设而言,除了修复该具体漏洞,更应加强账户口令策略、完善接口权限校验并对错误信息进行脱敏处理。如果您想深入学习更多实战技巧,可以访问云栈社区的安全与渗透板块,系统性地提升网络安全攻防能力。 |