当 C++ 程序在 Linux 环境下崩溃时,我们经常看到如下输出:

Segmentation fault (core dumped)

很多时候程序并不会产生 core 文件,日志中可能只记录了类似以下的调用栈信息:

Program received signal SIGSEGV, Segmentation fault.

0x0000000000401526 in ?? ()

这些信息往往缺乏详细的上下文,仅留下一串令人困惑的十六进制崩溃地址。如何将如 0x400526 这样的内存地址还原到具体的源代码文件、函数乃至行号,是调试线上问题的关键。addr2line 正是为此而生的利器,它是 GNU Binutils 工具集的核心成员,能够高效地将程序地址反向解析为源码位置。

本文将解析 addr2line 的定位原理,并结合实战案例,详解其在复杂场景下的应用。

addr2line 的基本原理

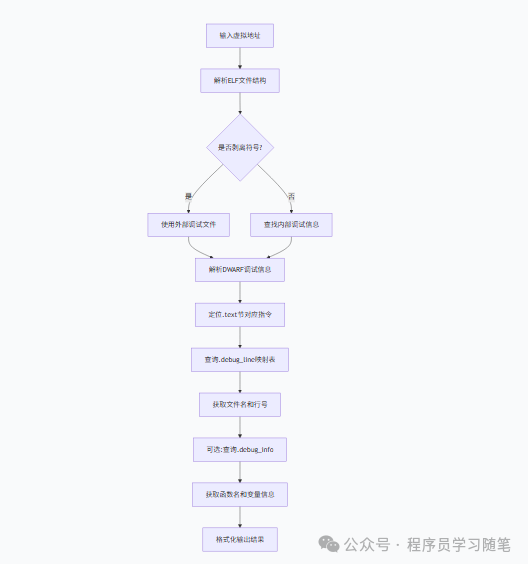

addr2line 的核心功能是完成“地址 → 调试信息 → 源码”的反向映射。这一过程依赖于三个基础:符号表、ELF 文件格式和 DWARF 调试信息。

其工作流程可概括为:给定一个可执行文件(或独立的调试信息文件)和一个内存地址,addr2line 会读取文件中的节区(section)信息,特别是 .debug_info 等 DWARF 节区,通过计算偏移量,最终匹配到对应的源代码文件名、函数名和行号。

理解程序的编译、链接以及 ELF 文件与系统底层知识 是掌握此工具的基础。整体定位过程如下图所示。若可执行文件中不包含调试信息,解析结果将显示为 ??。此时,我们需要使用剥离出来并单独保存的调试符号文件(如 program.debug)进行解析。

addr2line -e program 地址

# 或使用独立的调试符号文件

addr2line -e program.debug 地址

实战:从崩溃地址定位源码行

我们通过一个简单的例子来演示其基本用法。创建一个会发生除零错误的程序:

#include <stdio.h>

int func(int a, int b)

{

return a / b; // 第5行:潜在的崩溃点

}

int main()

{

int x = 10;

int y = 0;

func(x, y); // 第13行:触发调用

return 0;

}

编译并运行:

g++ -g -o a.out a.cpp

./a.out

# 输出:Floating point exception

假设我们通过系统日志或其它手段获得了崩溃地址 0x400a56(实际地址需根据编译环境确定),即可使用 addr2line 进行定位:

addr2line -e a.out 0x400a56

执行后,输出将明确指出问题所在的源码文件和行号,例如:

/path/to/a.cpp:5

这直接将我们导向了 func 函数中 return a / b; 这一行。

核心参数详解

addr2line 提供了丰富的参数以适应不同调试场景,以下是常用参数解析:

-e --exe=<executable>:指定要解析的可执行文件或调试信息文件路径。这是最常用的参数。-f --functions:在输出中显示函数名。这对于理解调用上下文非常有帮助。-C --demangle:解码 C++ 修饰过的函数名(mangled name),将其转换为可读的源码函数名。解析 C++ 程序崩溃时必备。-p --pretty-print:以更友好的格式输出,每个地址的解析结果单独一行,信息更清晰。-s --basenames:仅显示文件名,不显示完整的文件路径。使输出更简洁。-i --inlines:如果地址位于内联函数中,此选项可以回溯并显示外层非内联的调用函数信息。-a --addresses:在输出信息前,先显示输入的地址。-j --section=<name>:指定输入的地址是相对于某个节区(如 .text)的偏移量,而非绝对虚拟地址。在分析某些特定内存镜像时有用。

线上调试实战技巧

在实际的 线上运维与调试 中,为平衡安全与效率,发布到生产环境的通常是剥离了调试信息的二进制文件(使用 strip 命令),并单独保存一份带调试符号的文件(例如 server.debug)。

典型排查流程如下:

- 从崩溃日志或 core 文件中获取崩溃地址(例如

0x7f123456789a)。

- 使用保存的调试符号文件进行解析:

addr2line -e ./server.debug -f -C -p 0x7f123456789a

- 解析成功则输出类似:

0x7f123456789a

MyClass::criticalMethod(int) at /src/myclass.cpp:128

通过结合 -f(显示函数名)、-C(反修饰名称)和 -p(美化输出)参数,可以快速获得清晰的崩溃上下文,极大提升线上问题排查效率。