本文介绍一个持续更新的漏洞利用(EXP)与概念验证(POC)工具集合,涵盖了各种CMS、平台、系统及常用软件。该项目由作者 helloexp 进行维护。

重要声明:该项目仅供安全研究与学习目的使用,请勿将其用于非法的渗透测试活动,使用者需自行承担一切后果。

项目开源地址:https://github.com/helloexp/0day

使用方法

获取与使用该项目非常简单,通过 Git 克隆仓库并进入目录即可:

git clone https://github.com/helloexp/0day.git

cd 0day/

克隆完成后,你可以看到仓库已按漏洞目标类型进行了清晰分类。例如,如果你需要寻找 Windows 提权相关的工具,只需切换到对应的目录进行查找即可。

来自 白小羽 的提示:我个人比较喜欢使用 searchsploit(即 exploit-db 的本地库),但它可能不包含一些较新的漏洞利用代码。

主要工具分类概览

1. 安全产品漏洞

该目录收集了主流安全产品的漏洞利用与POC,涵盖了金盾、天擎、天融信、奇安信、深信服、绿盟等多家厂商的产品,对于了解安全产品攻防具有参考价值。

2. Java 专区

针对 Java 技术栈的常见漏洞进行了整理,包括 Shiro、WebLogic、Struts2、Spring 系列框架(如 Spring Cloud、Spring Core)、Jenkins、Solr、Nacos 等组件的相关漏洞利用。

3. 各种 CMS 漏洞

这个部分汇集了众多内容管理系统(CMS)的漏洞利用代码,例如 Discuz!、Drupal、Joomla、WordPress、PHPcms、Ecshop 等,方便进行 CMS 安全评估。

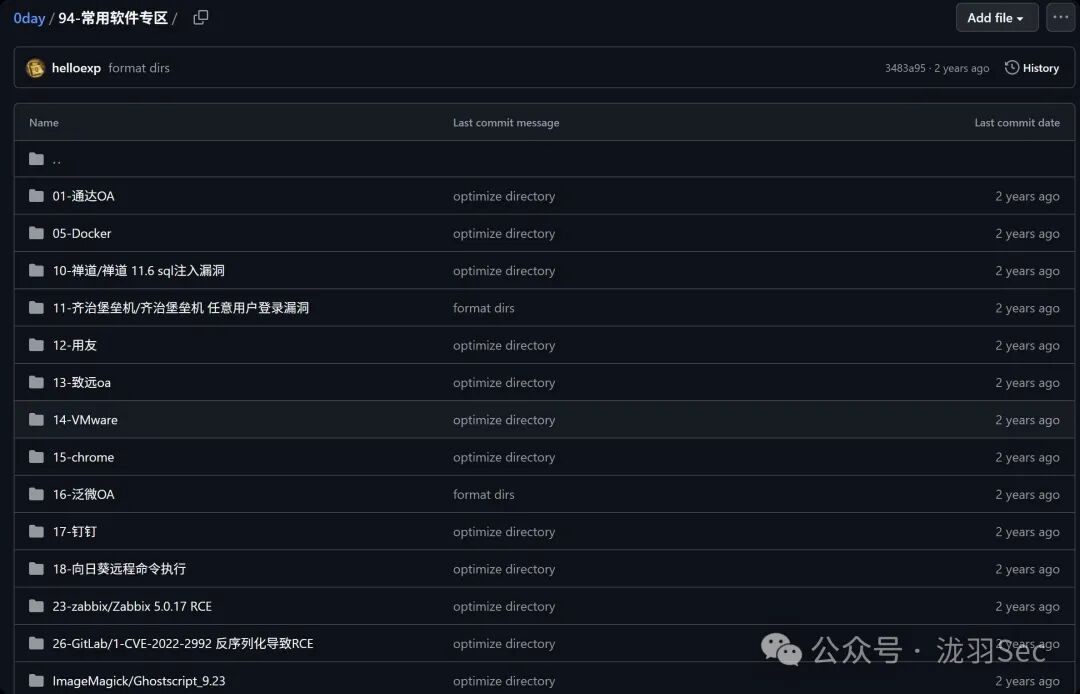

4. 常用软件专区

收录了日常办公与企业软件中出现的漏洞 POC/EXP,例如通达 OA、泛微 OA、致远 OA、用友、禅道、GitLab、Zabbix、Docker、向日葵远程控制等软件的相关漏洞。

这个仓库结构清晰、分类明确,是安全研究人员和参与渗透测试的学习者一个宝贵的本地资源库。你可以通过访问 云栈社区 发现更多网络安全相关的技术讨论与资源共享。 |