在Kubernetes的架构中,如果集群是一个庞大的数字帝国,那么 API Server(kube-apiserver) 就是这个帝国无可争议的神经中枢与最终裁决者。它不仅是所有内外通信的 单一入口 ,更是所有规则裁决和状态变更的 核心枢纽 。理解其工作原理并对其施加严格的安全控制,是构建稳健 云原生/IaaS 平台的基石。

一、 API Server:它是什么,为何如此核心?

你可以将API Server理解为整个集群的 “总前台” 和 “总调度中心” 。它的核心地位体现在:

- 唯一入口:无论是人类运维人员使用的

kubectl ,还是集群内部的控制器(如Deployment Controller)、节点代理(kubelet),抑或是外部CI/CD系统, 所有对集群的读写操作,都必须且只能通过API Server进行 。

- 状态存储的关口:API Server是唯一与集群 后端数据存储(etcd) 直接对话的组件。任何期望持久化到etcd中的集群期望状态,都必须通过API Server的校验和转发。

- 声明式系统的引擎:Kubernetes的声明式API(“我想要什么状态”)在此被接收、验证,并驱动整个系统向目标状态收敛。

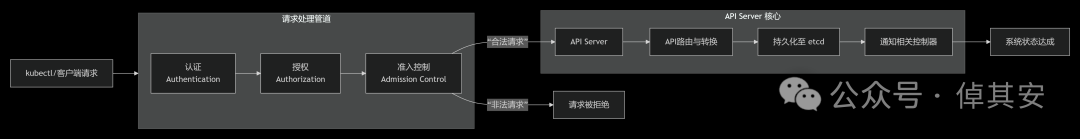

二、 工作原理:一个请求的完整旅程

当一个请求(例如, kubectl create -f deployment.yaml )发出时,它在API Server内部会经历一场严格的“通关检查”:

- 认证:确认“你是谁”。API Server支持多种方式验证请求者的身份,如客户端证书、Bearer Token、基本认证等。此环节只验明正身,不决定能做什么。

- 授权:判断“你有什么权限”。通过 RBAC(基于角色的访问控制) 、ABAC等模式,根据请求者的身份、请求的动作(get, create, update等)和资源对象,决定是否允许该操作。

- 准入控制:进行“最后的合规性与安全校验”。这是一组可配置的 拦截器 ,对请求进行修改或验证。例如:

PodSecurity:强制Pod必须满足特定的安全标准(如不允许以特权模式运行)。ResourceQuota:检查是否超出Namespace的资源配额。NodeRestriction:限制kubelet只能操作绑定到其所在节点的Pod。

- 路由与持久化:通过所有检查的请求,其对象定义会被转换为持久化格式,并写入 etcd 。同时,相关的事件会被创建,并通知给监听该资源的控制器(如Deployment Controller)。

- 状态协调:控制器们观察到期望状态的变化后,便开始驱动系统(通过向API Server发送新的请求,如创建Pod)向该状态努力,直至实际状态与etcd中记录的期望状态一致。

三、 安全加固:如何收敛接口,实现白名单访问?

对于金融级或企业级云平台,答案是肯定的: 必须并且可以实现严格的白名单访问机制 。这需要从 网络边界 和 Kubernetes自身 两个层面进行“纵深防御”。

核心原则:践行“零信任”网络模型。即,不因请求来自“内网”就自动信任,所有访问都必须经过显式授权。

具体实施措施:

-

网络层白名单(第一道防线)

- 控制平面安全组/防火墙规则:在云平台或宿主机防火墙上,严格限制对API Server服务端口(默认6443/TCP)的入站访问。

- 白名单IP来源:仅允许以下来源IP段:

- 运维堡垒机 的出口IP。

- CI/CD系统 的构建节点IP。

- 可能需要开放的 监控系统 、 日志采集系统 的IP。

- 工作节点的IP段(用于kubelet、kube-proxy连接)。这一点可以进一步收紧,见下文。

- 使用内部负载均衡器/私有端点:将API Server部署在私有网络内,不分配公网IP,从根本上减少暴露面。

-

Kubernetes层白名单与权限收敛(第二道防线)

网络白名单是基础,但无法防范已进入白名单IP段的内部威胁。因此,需在Kubernetes层面实施更精细的控制,这正是 运维/DevOps/SRE 工作中安全管控的关键环节:

- 精细化RBAC策略:

- 遵循 最小权限原则 ,为每个用户、服务账户创建角色,仅赋予其完成工作所必需的最小权限。

- 禁用或严格审查

cluster-admin 等超级权限的使用。

- 对服务账户(ServiceAccount)的权限保持警惕,特别是挂载到Pod中的。

- 启用

NodeRestriction 准入控制器:这是 收敛kubelet权限的关键 。启用后,每个Node上的kubelet仅被授权读写与该Node相关的Pod、ConfigMap等资源,防止某个被攻破的节点通过其kubelet凭证操控整个集群。

- 使用API Server的

--enable-admission-plugins 参数:启用安全相关的准入控制器,如 PodSecurity ,从源头拦截不安全的资源创建请求。

- 审计日志分析:启用并严密监控API Server的审计日志,记录所有访问的元数据,用于异常行为检测和事后溯源。

特别注意:虽然可以实现严格的白名单,但需平衡安全与便利。例如,开发人员可能需要从动态IP访问,这可以通过部署 反向代理网关(如使用VPN、零信任网络网关)来解决,网关本身持有固定IP加入白名单,后端再对用户进行身份认证。

四、 总结

API Server是Kubernetes集群的“命门”,其安全直接决定了整个云平台的安危。 收敛其网络权限、实施白名单访问,不仅是可行的,更是金融级云平台的必备要求。

有效的策略是 内外结合:在外部通过网络防火墙实施粗粒度的IP白名单,在内部通过RBAC、准入控制实施细粒度的身份与权限白名单。同时,辅以全面的审计日志,构建起对API Server的可观测性,最终形成一个从网络到应用、从预防到检测的完整防护闭环。 |