项目介绍

通达OA系统作为一款广泛应用于企业管理的办公自动化平台,提供了包括文档管理、工作流审批等在内的丰富功能。在提升工作效率的同时,其自身在设计与实现上存在的一些缺陷,也使其成为潜在的攻击目标。攻击者可能利用这些安全漏洞进行非法访问、数据窃取或系统控制等恶意行为。

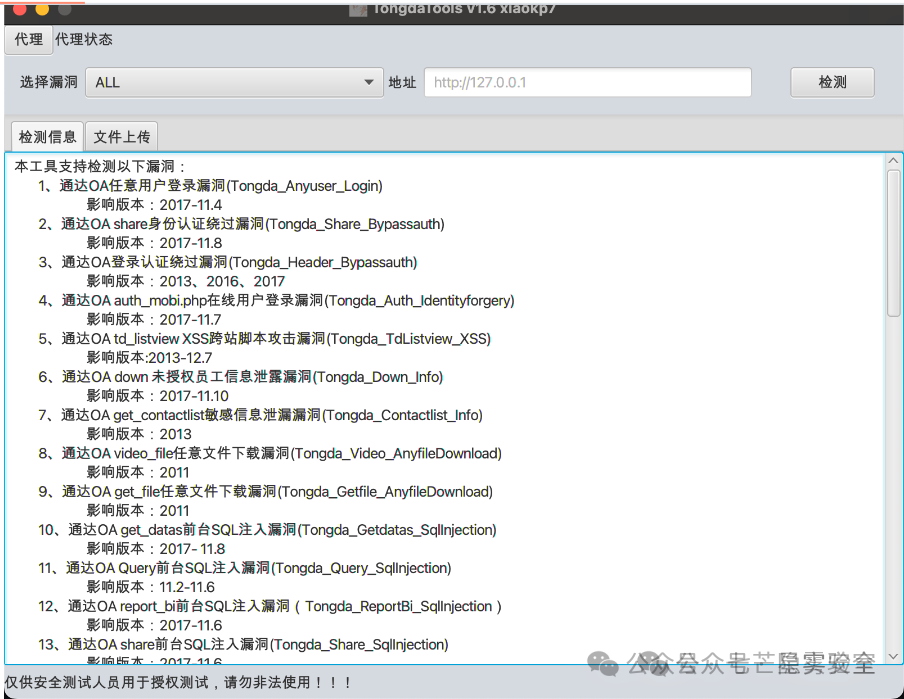

本工具旨在辅助安全专家与网络管理员识别并验证通达OA系统中存在的安全风险,从而进行更有效的漏洞评估与修复工作。通过对通达OA系统漏洞的深入分析,该工具集成了多个已知漏洞的检测与利用模块。

请注意: 本工具仅限于安全研究与学习参考,使用者需遵守《中华人民共和国网络安全法》等相关法律法规,切勿用于任何未授权的非法活动。任何不当使用行为所产生的后果均由使用者自行承担。

对于从事渗透测试和安全研究的人员来说,一款集成了多个漏洞利用点的工具能极大提升效率。该工具的实用性,在实际的授权安全评估场景中已得到验证。

漏洞检测能力

目前,该工具支持对通达OA系统中总计42个已知漏洞进行检测与利用。具体漏洞类型分布如下:

- 身份认证绕过:4个

- XSS跨站脚本攻击:1个

- 信息泄露:2个

- 任意文件下载:2个

- 前台SQL注入:13个

- 后台SQL注入:4个

- 前台文件上传:9个

- 后台文件上传:6个

上图展示了工具的检测界面,用户可以针对目标地址,选择特定漏洞或进行全漏洞扫描。工具详细列出了每个漏洞的名称、影响版本及对应的检测路径,便于安全人员快速定位问题。

重要备注: 其中,“通达OA v11.6前台任意文件删除+任意文件上传”漏洞在利用时会删除 auth.inc.php 文件,此操作可能导致OA系统服务异常或损坏。请在获得明确授权、并在隔离的测试环境中谨慎操作。

Webshell连接方式

本工具在成功利用文件上传漏洞后,所植入的Webshell均采用蚁剑(AntSword) 进行连接,默认连接密码为 x。

获取与使用声明

该工具的开源项目地址为:

https://github.com/xiaokp7/TongdaOATool

我们再次强调,任何技术工具都应被用于合法的目的。安全从业人员应坚守职业道德,仅在获得正式书面授权的范围内开展测试工作,共同维护健康的网络安全环境。更多专业的安全技术讨论与资源,欢迎访问云栈社区进行交流。 |