安全研究人员近期发现了两款活跃的 Chrome 浏览器扩展程序,它们伪装成实用的生产力工具,实则旨在悄无声息地收集用户敏感信息,并将其传输至攻击者控制的外部服务器。这两款扩展在 Chrome 网上应用商店的累计下载量已超过 90 万次,这意味着在恶意行为被曝光前,它们已经获得了广泛的用户基础。

这些扩展程序均打着“人工智能助手”的旗号,声称能让用户直接在浏览器侧边栏中与多个主流 AI 模型交互。实际上,它们的外观设计和界面交互都与 AITOPIA 开发的合法 AI 侧边栏扩展高度相似,这种“模仿秀”使用户感到熟悉而降低戒心,从而轻松获得信任。尽管其提供的基础聊天功能看似正常,但背后隐藏的逻辑却能在用户毫无察觉的情况下,持续执行数据窃取任务。

涉及哪些恶意 Chrome 扩展程序?

此次安全事件的核心是以下两款以 AI 为主题的 Chrome 扩展:

- “Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI”:声称集成了多种先进模型,拥有约 60 万用户。

- “AI Sidebar with Deepseek, ChatGPT, Claude etc”:宣称是 AI 侧边栏集成工具,拥有约 30 万用户。

这种与正版产品高度相似的品牌包装和行为模式,有效麻痹了用户的安全神经,甚至帮助它们在应用商店中获得了不错的排名和曝光。

恶意扩展程序是如何窃取数据的?

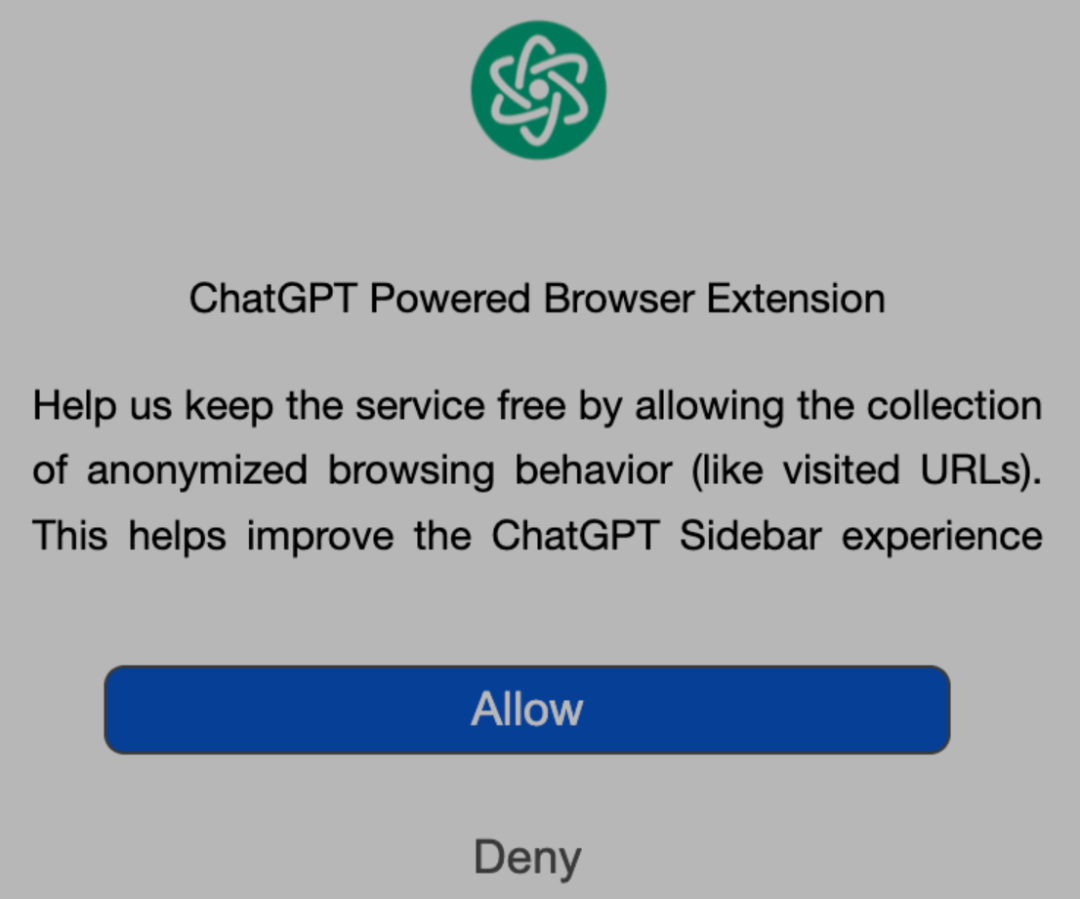

安装完成后,扩展会立即弹窗,请求用户授予所谓“用于改进服务的匿名浏览行为收集”权限。一旦用户点击“允许”,恶意代码便被激活,开始监控所有已打开的 Chrome 标签页。

当用户访问如 ChatGPT、DeepSeek 等 AI 聊天机器人网站时,扩展程序会秘密检查网页的 DOM 结构,精准定位与聊天对话相关的特定 HTML 元素。随后,它会提取用户输入的提问和 AI 生成的回复文本,同时抓取页面中与会话相关的元数据。这些被窃取的信息,连同用户当前打开的所有标签页的完整 URL,会先被存储在本地,然后每隔 30 分钟打包发送到远程服务器。

整个收集过程在获得初始授权后便完全自动化,无需任何额外交互,使得恶意扩展可以像“合法应用”一样在后台持续运行。这种攻击之所以能成功,关键在于攻击者通过提供用户期望的功能体验,同时用模糊的“分析改进”话术请求宽泛权限,将恶意行为完美隐藏在正常的浏览器活动之中。更有甚者,攻击者还利用了像 Lovable 这类 AI 驱动的 Web 开发平台来发布隐私政策并托管部分支持基础设施,进一步增加了伪装的可信度。对于开发者而言,了解此类攻击手法是 安全研究与防御 的重要一环。

哪些类型的敏感信息被泄露了?

这些扩展窃取的数据远不止基础的使用统计。分析表明,泄露的信息可能包括:

- AI 聊天对话内容:可能包含专有代码片段、商业机密讨论或个人隐私信息。

- 所有打开标签页的完整 URL:可能暴露内部管理系统、受限资源或敏感后台的访问路径。

- 用户的搜索查询:揭示了正在进行的研究主题、商业调查或个人兴趣。

- URL 中的参数:可能包含用户标识符、会话令牌或其他身份验证信息。

由于大量用户依赖 AI 工具处理工作任务,这些泄露的数据很可能对个人职业或所在组织造成重大影响。

虚假扩展的当前状态与应对

这两款扩展已于 2023 年 12 月下旬被研究人员报告给谷歌。在报告披露时,它们仍可在商店中下载,但其中一款已被移除了推荐状态。广大 开发者社区 和用户需对此类基于浏览器生态的安全威胁保持警惕。

入侵指标 (IOC) 与关键建议

恶意 Chrome 扩展程序详情:

扩展1:Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI

- Extension ID:

fnmihdojmnkclgjpcoonokmkhjpjechg

- Version: 1.9.6

- SHA-256:

98d1f151872c27d0abae3887f7d6cb6e4ce29e99ad827cb077e1232bc4a69c00

扩展2:AI Sidebar with Deepseek, ChatGPT, Claude etc

- Extension ID:

inhcgfpbfdjbjogdfjbclgolkmhnooop

- Version: 1.6.1

- SHA-256:

20ba72e91d7685926c8c1c5b4646616fa9d769e32c1bc4e9f15dddaf3429cea7

已知的命令与控制 (C2) 域名:

deepaichats[.]comchatsaigpt[.]comchataigpt[.]prochatgptsidebar[.]prodeepseek[.]aichatgptbuddy[.]com

对用户与组织的关键建议:

- 个人用户:应定期审查已安装的浏览器扩展,立即卸载不必要、不熟悉或可疑的扩展。对于任何请求“收集浏览数据”权限的扩展都要格外谨慎。

- 企业组织:此事件凸显了管理员工浏览器扩展使用、监控潜在的数据外泄渠道以及保持对终端数据流可见性的重要性。考虑使用企业级策略来限制非授权扩展的安装。专业的 安全监控与威胁情报 工具可以帮助识别此类风险。

|