在电子数据取证领域,赛事频繁,本指南提供不依赖专业软件的Windows系统镜像仿真方法,便于赛后复盘和实战应用。指南涵盖两种实用方案:通过格式转换实现系统状态精准复现,或借助直接挂载开展高效分析。所用工具清单如下:

- AccessData FTK Imager(v4.7.1.2)

- QEMU(v3.1.0)

- Arsenal.Image.Mounter(v.3.0.64)

- VMware Workstation Pro(v17.0.1)

Windows10系统镜像仿真

案例镜像:Windows10.E01(操作系统版本:19044.1381)

方法一:通过镜像格式转换实现仿真

第一步:将E01镜像文件转换为原始(dd)格式

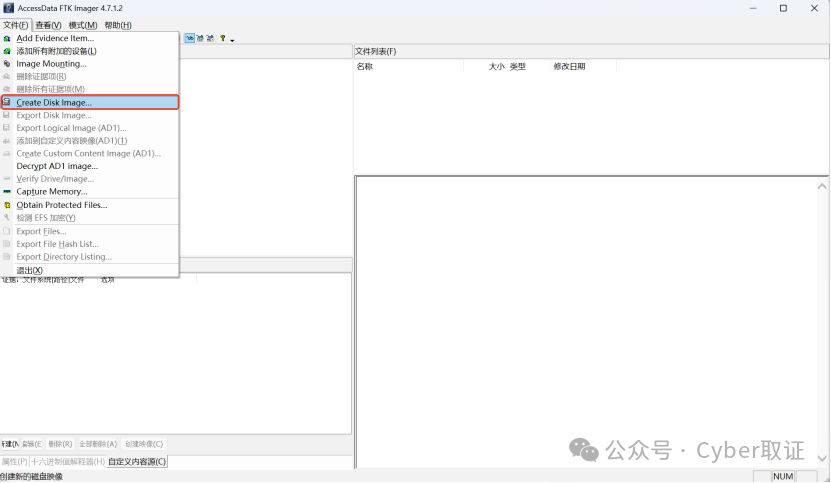

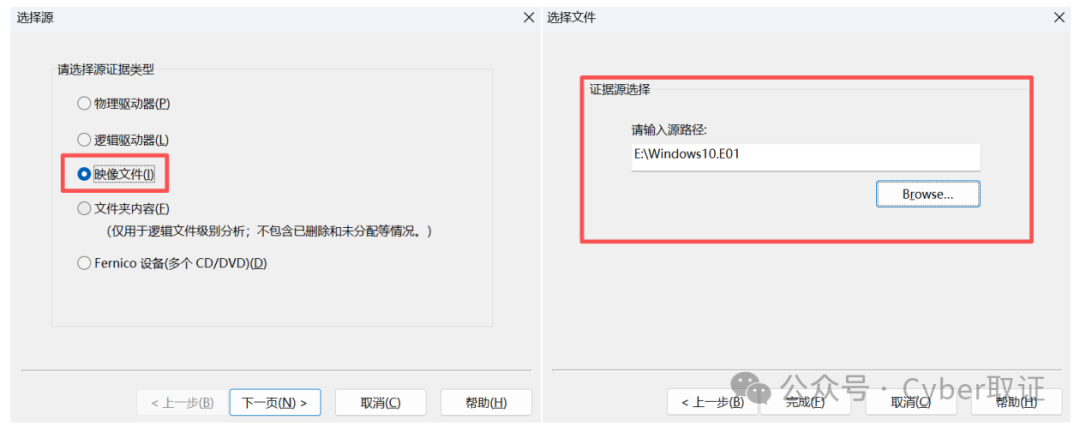

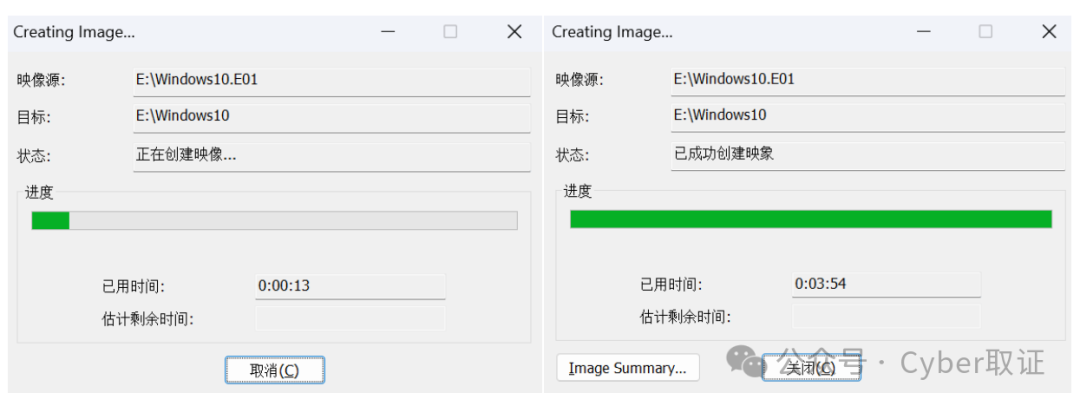

- 启动FTK Imager,选择“创建磁盘镜像”功能,加载目标E01镜像文件。

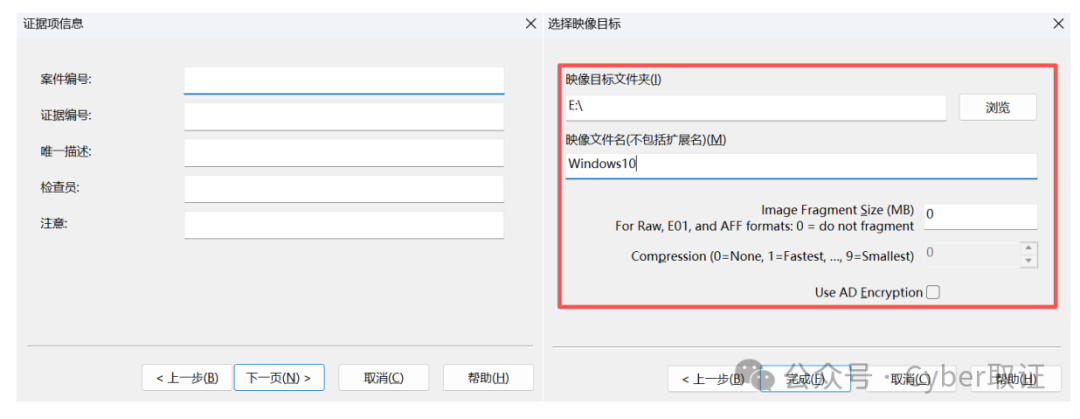

- 设置映像源文件路径,目标类型选择“原始(dd)格式”。填写案件信息(可选),指定输出路径与文件名,建议设置不分片不压缩以提升处理速度。

参数说明:

- 镜像分片大小:设置为0代表不分片,生成单个完整镜像文件

- 压缩率:设置为0代表不压缩,处理速度最快但占用空间较大

- 开始转换并等待完成。若勾选验证选项,程序将自动校验数据完整性。

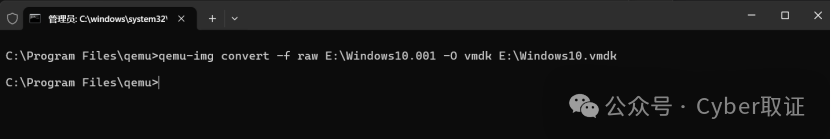

第二步:将原始(dd)文件转换为VMDK格式

- 在QEMU安装目录(默认:C:\Program Files\qemu)执行转换命令,将原始镜像转换为VMDK格式:

参数说明:

- -f raw:指定源文件格式为原始镜像

- E:\Windows10.001:待转换源文件路径

- -O vmdk:指定输出格式为VMDK

- E:\Windows10.vmdk:目标文件保存路径

若确认镜像为原始(dd/raw)格式,可直接执行本步骤转换

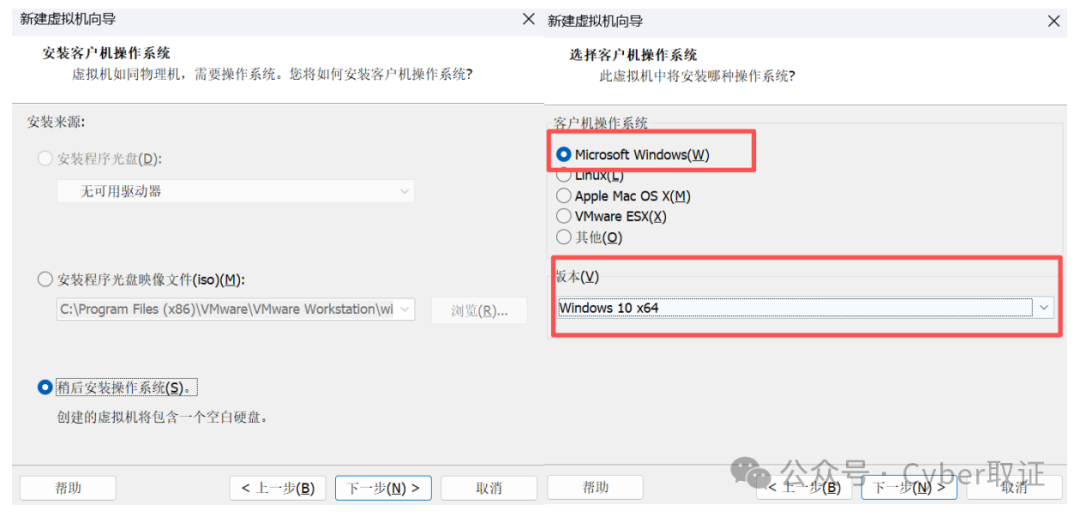

第三步:加载VMDK镜像至虚拟化平台

- 创建新虚拟机,选择“自定义”配置模式,按向导设置参数:

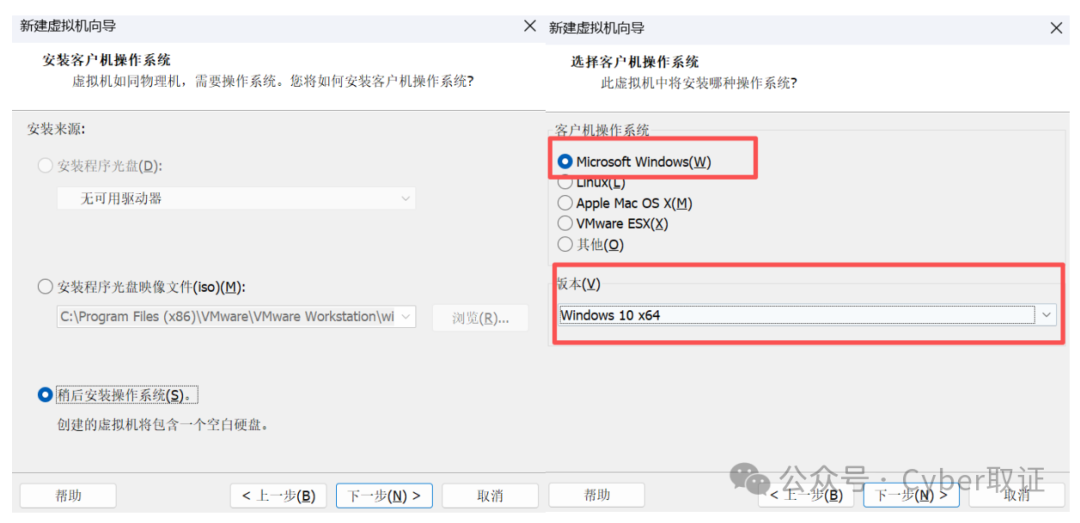

(1) 选择操作系统及版本:根据取证镜像系统信息,选择"Windows 10 x64"作为操作系统类型

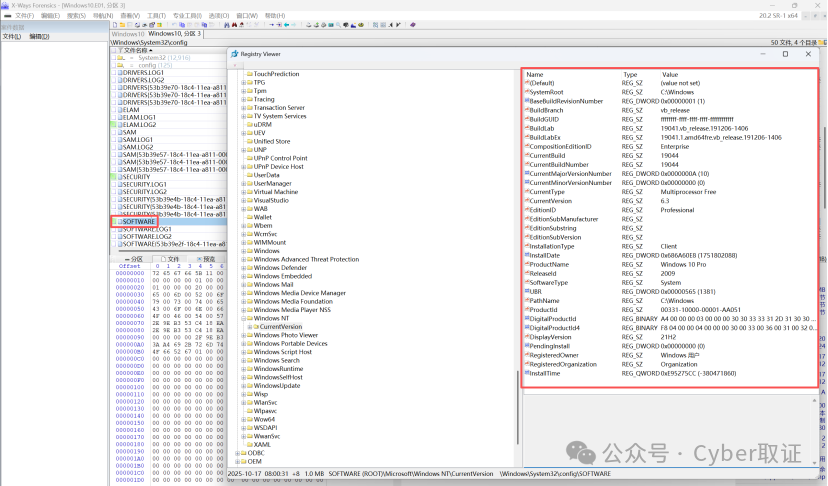

系统信息获取:操作系统版本信息存储在注册表路径 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion,可使用X-Ways Forensics等工具解析

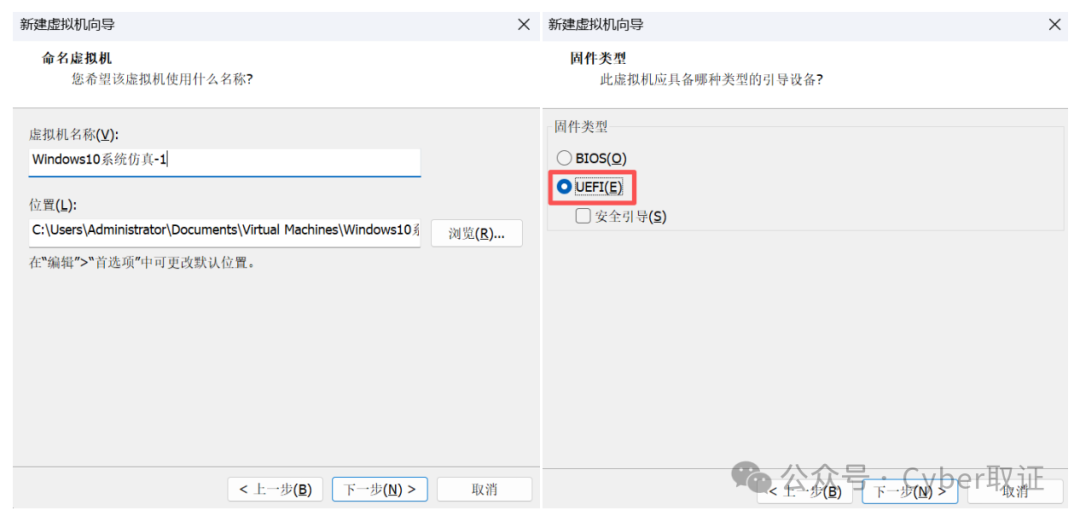

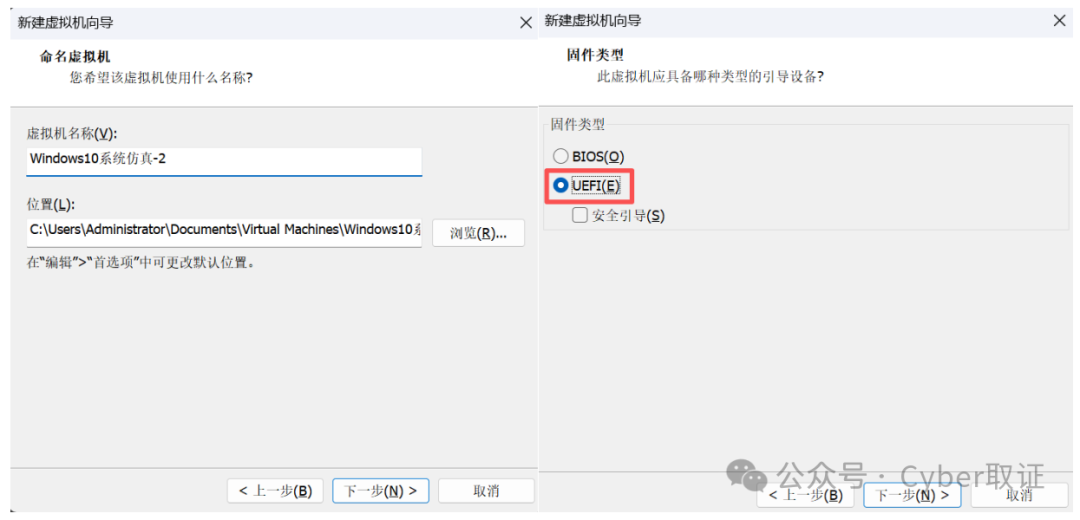

(2) 设置虚拟机名称及固件:输入虚拟机名称,固件类型建议保持默认UEFI设置

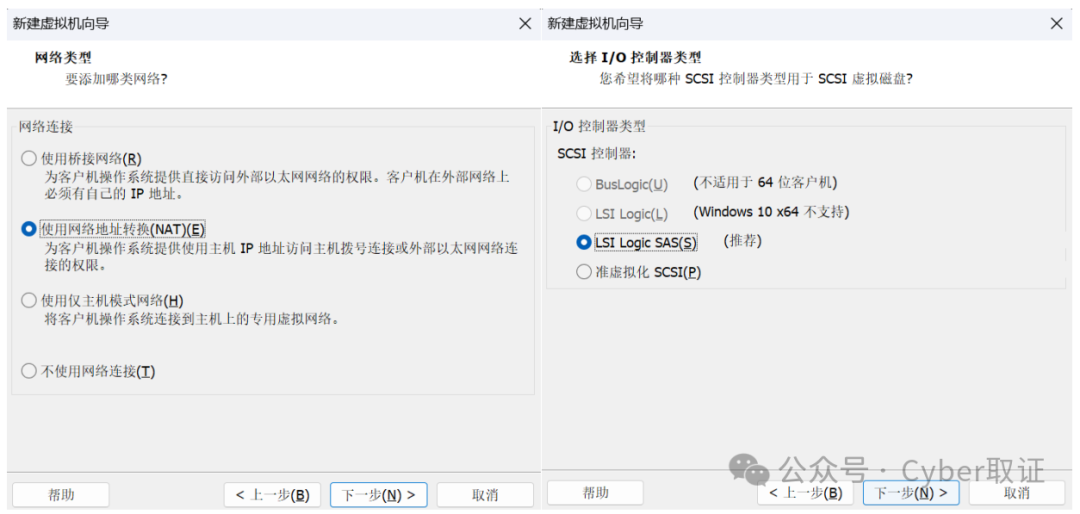

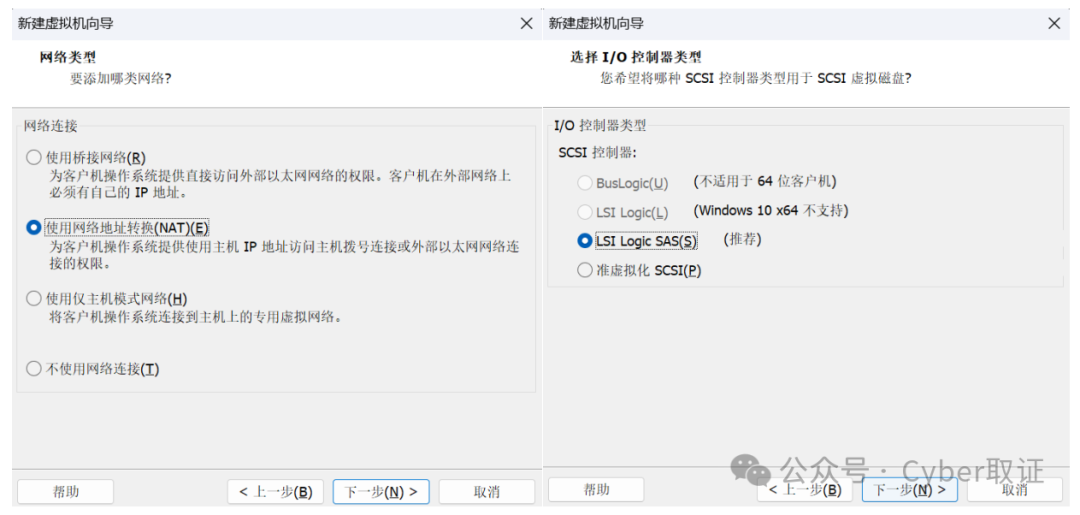

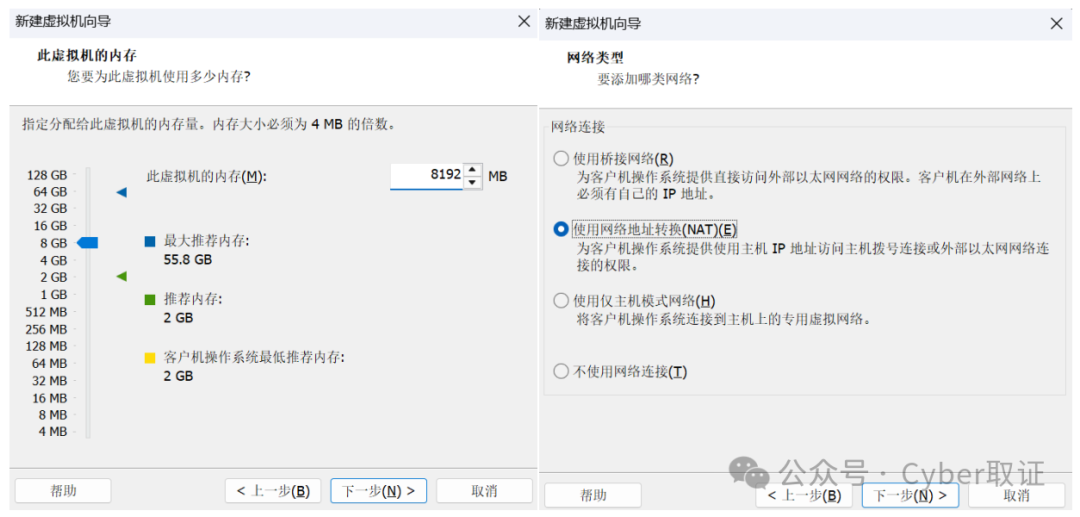

(3) 配置虚拟机硬件参数:根据仿真需求设置内存、处理器核心数、网络适配器等,在硬盘配置中选择"使用现有虚拟磁盘"

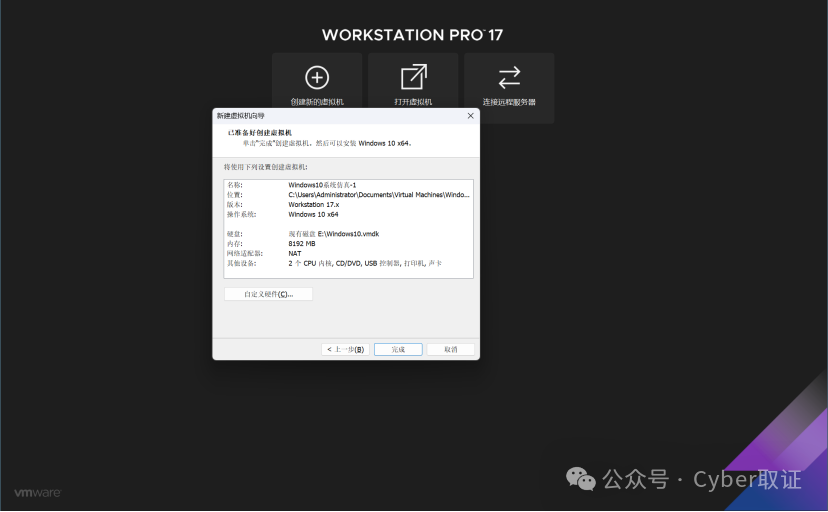

- 完成参数设置后核对配置信息,确认无误后创建虚拟机

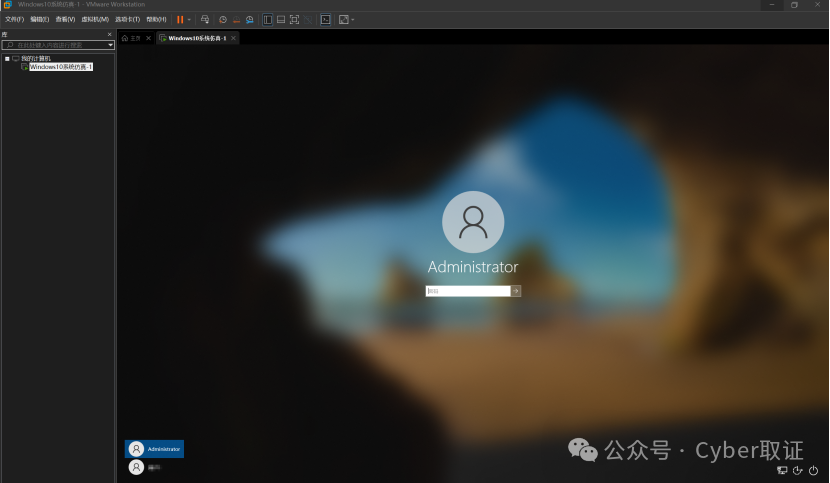

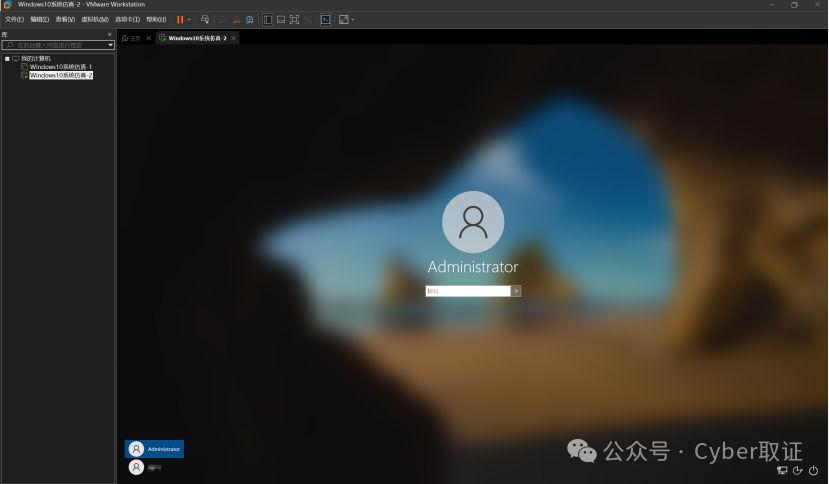

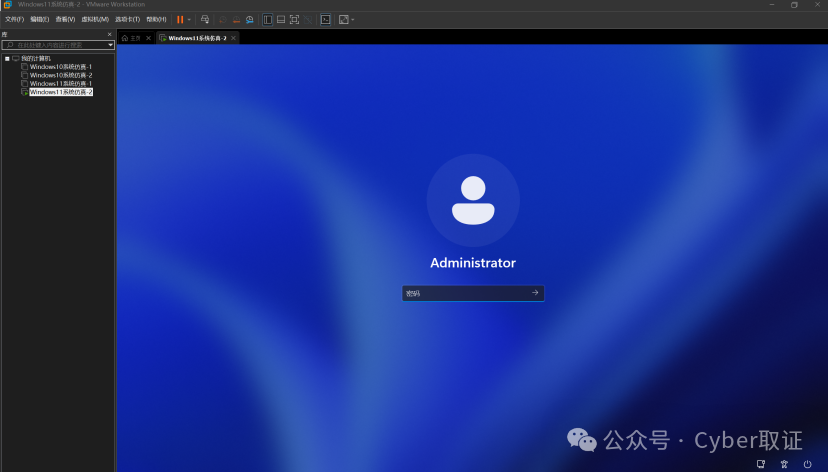

- 启动虚拟机,验证系统是否正常进入登录界面

方法二:通过镜像挂载实现仿真

第一步:将镜像文件挂载成物理磁盘

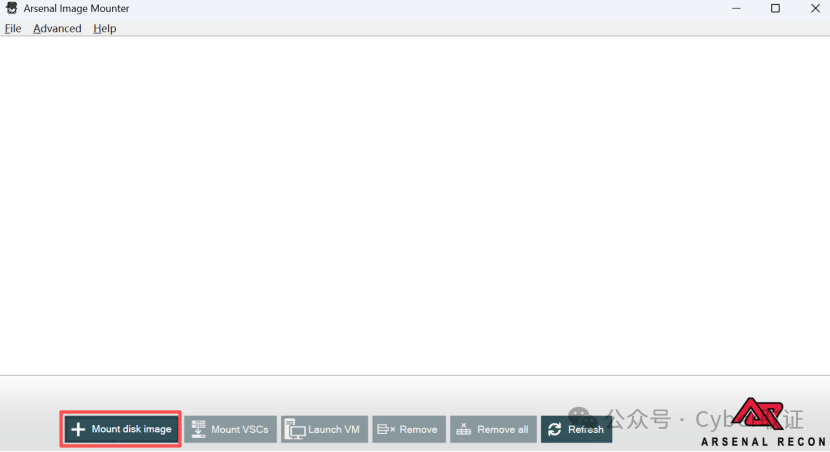

- 启动Arsenal Image Mounter,选择“挂载磁盘镜像”功能,加载目标E01镜像文件

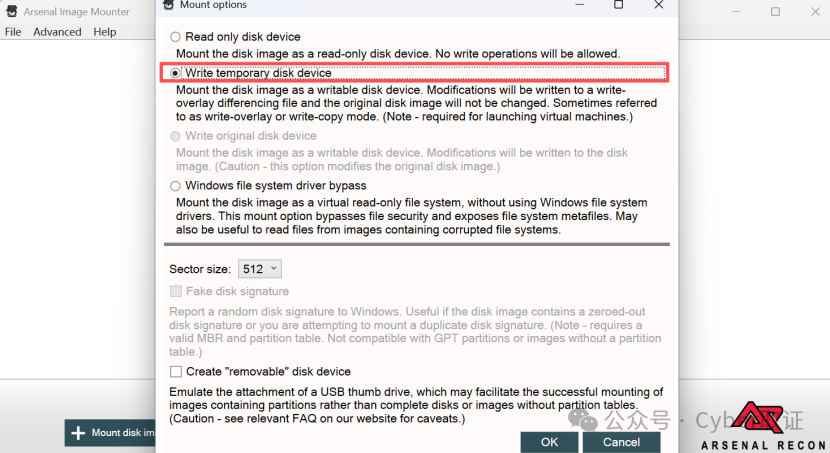

- 在挂载选项中选择“临时写入模式”作为镜像挂载方式

挂载模式说明:

- 只读模式:挂载为只读设备,禁止写入操作,确保原始数据不被更改,适用于取证检查和证据保全

- 临时写入模式:挂载为可写设备,修改重定向至临时文件,原始镜像保持不变,适用于虚拟机启动和系统测试

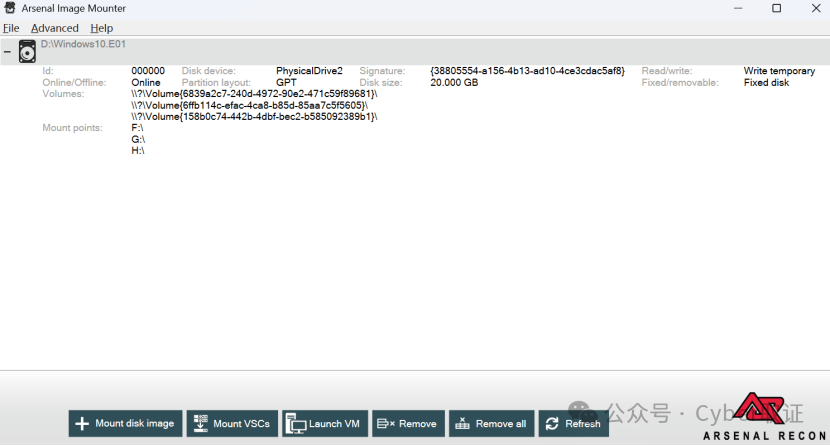

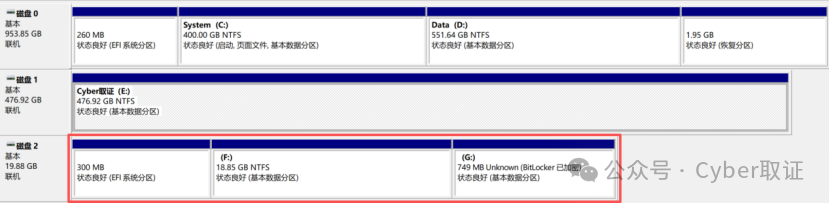

- 挂载成功后,在磁盘管理工具中确认新磁盘设备状态正常,记录设备信息(PhysicalDrive2)

第二步:加载挂载磁盘至虚拟化平台

- 创建新虚拟机,选择“自定义”配置模式,按向导设置参数:

(1) 选择操作系统及版本:根据取证镜像系统信息,选择"Windows 10 x64"

(2) 设置虚拟机名称及固件:输入名称,固件类型保持默认UEFI设置

(3) 配置虚拟机硬件参数:设置内存、处理器等参数,在硬盘配置中选择"使用物理磁盘"并选择整个磁盘

- 完成参数设置后核对配置,执行虚拟机创建

- 启动虚拟机,验证系统登录界面

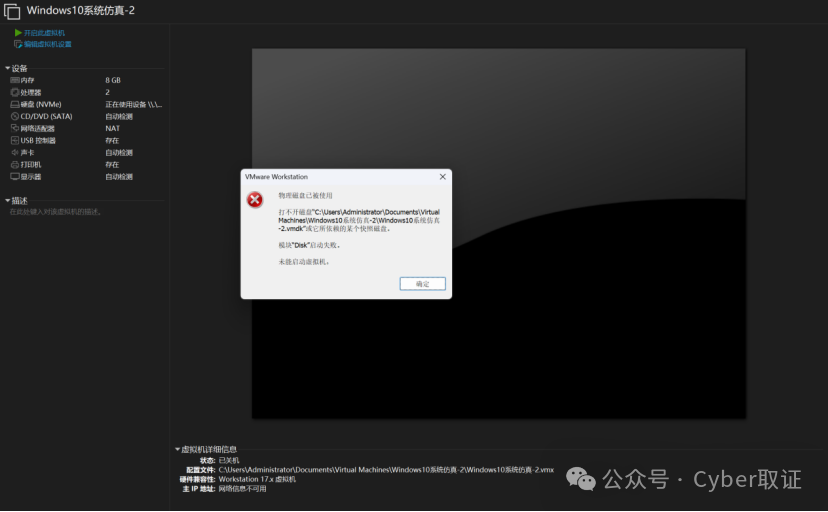

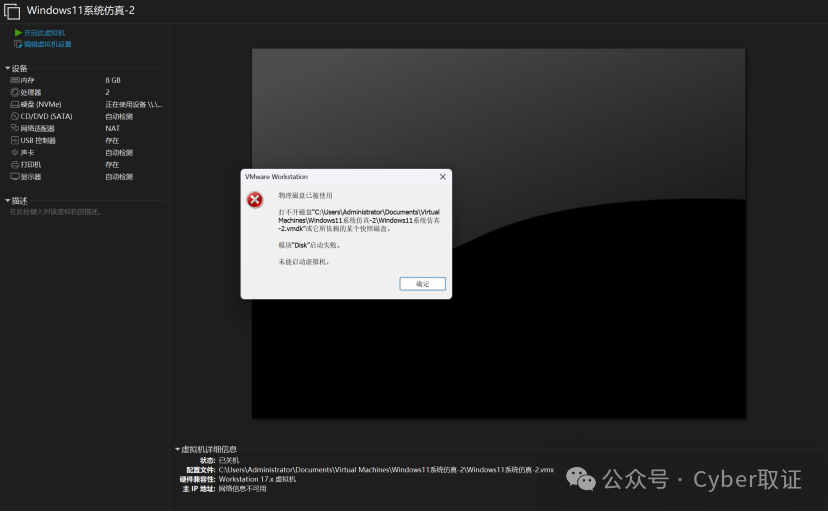

报错处理:若提示“物理磁盘已被使用”,保持VMware开启状态,重启Arsenal Image Mounter并使用相同参数重新挂载镜像,即可正常启动

方法总结对比

方法一(镜像格式转换):通过转换为标准虚拟磁盘格式实现仿真,优势在于兼容性高、便于长期保存和跨平台使用,适合反复分析或证据归档场景。缺点是需要额外转换时间并占用较多存储空间。

方法二(镜像直接挂载):利用挂载工具将镜像映射为物理磁盘直接加载,最大优点是无需格式转换,节省时间与存储成本,保持证据原始性,适用于快速验证和临时测试。缺点是对挂载工具依赖性强,可能需重复挂载操作。

Windows11系统镜像仿真

案例镜像:Windows11.E01(操作系统版本:22621.1776)

方法一:通过镜像格式转换实现仿真

第一步:将E01镜像文件转换为原始(dd)格式(略)

第二步:将原始(dd)文件转换为VMDK格式(略)

操作步骤与Windows 10仿真方法一完全相同

第三步:加载VMDK镜像至虚拟化平台

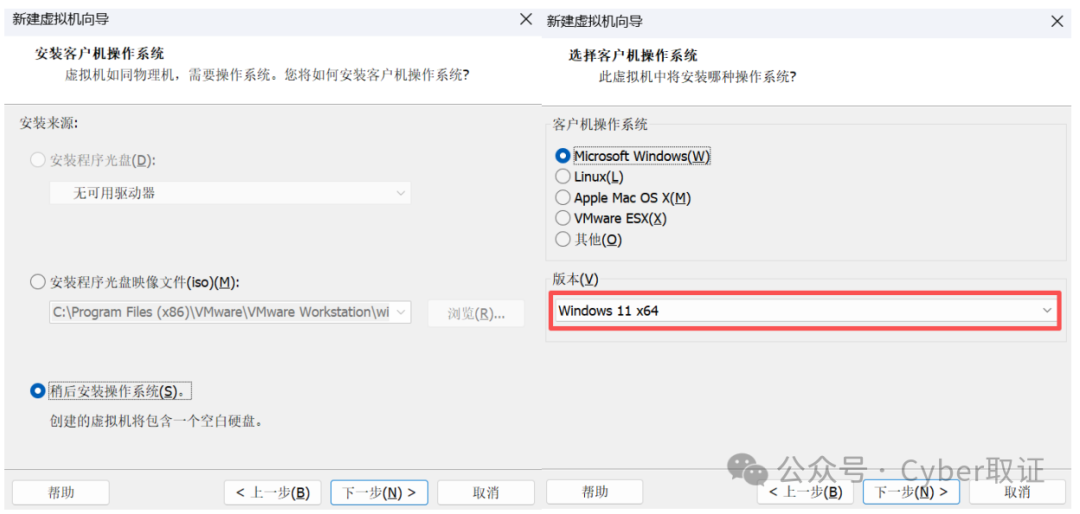

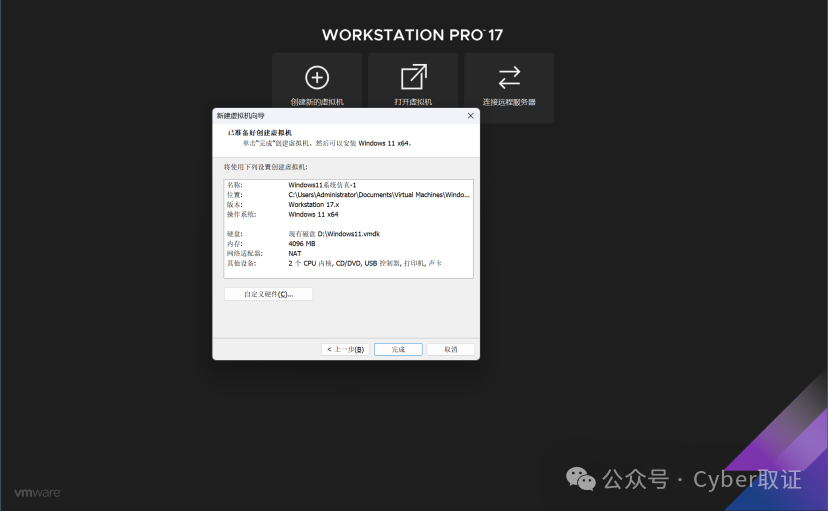

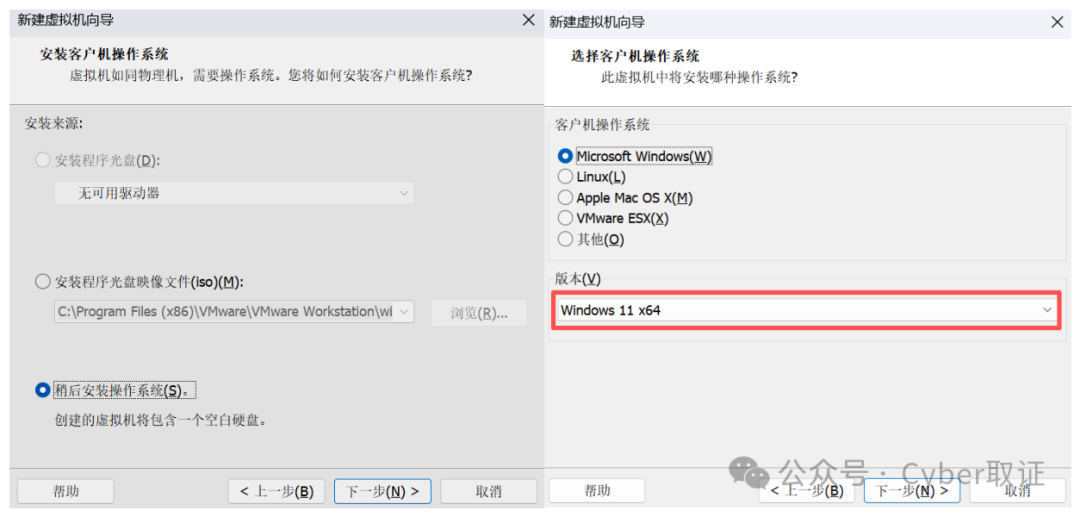

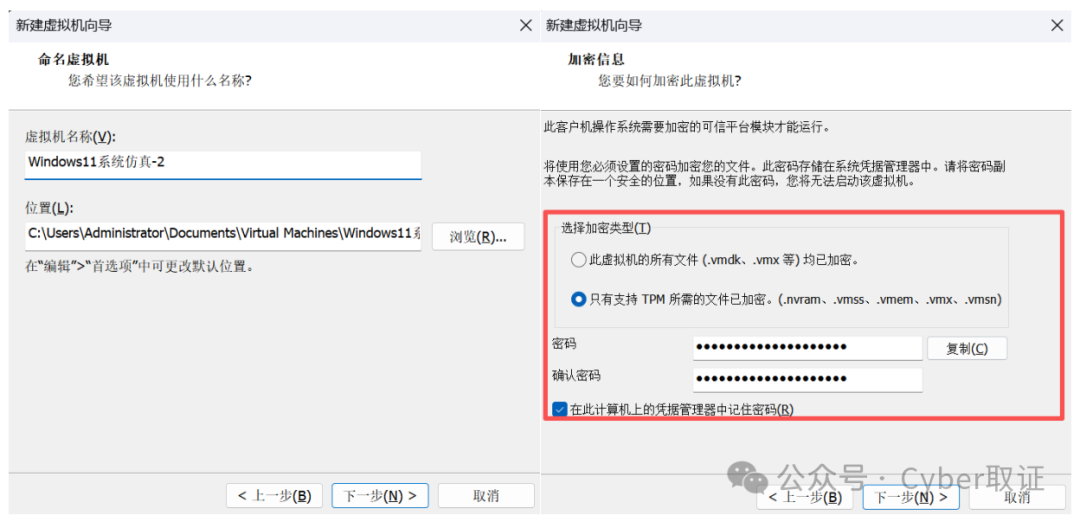

- 创建新虚拟机,选择“自定义”配置模式:

(1) 选择操作系统及版本:根据取证镜像选择"Windows 11 x64"

(2) 设置虚拟机名称及加密:输入名称,配置加密选项,选择"加密所有虚拟机文件"以符合TPM规范

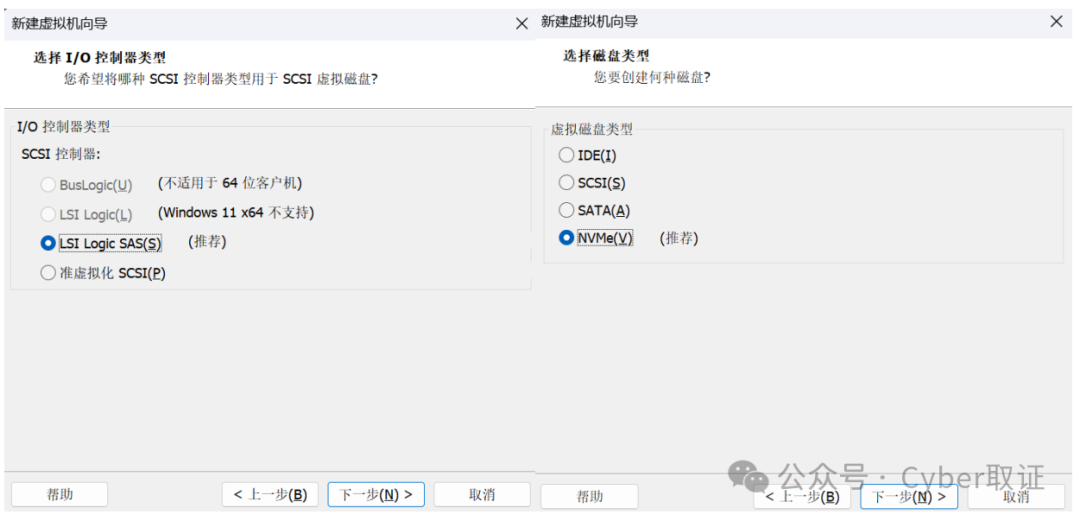

(3) 配置虚拟机固件及硬件:固件类型暂选默认UEFI(后续需调整为BIOS),配置内存、处理器等参数,在硬盘配置中选择"使用现有虚拟磁盘"

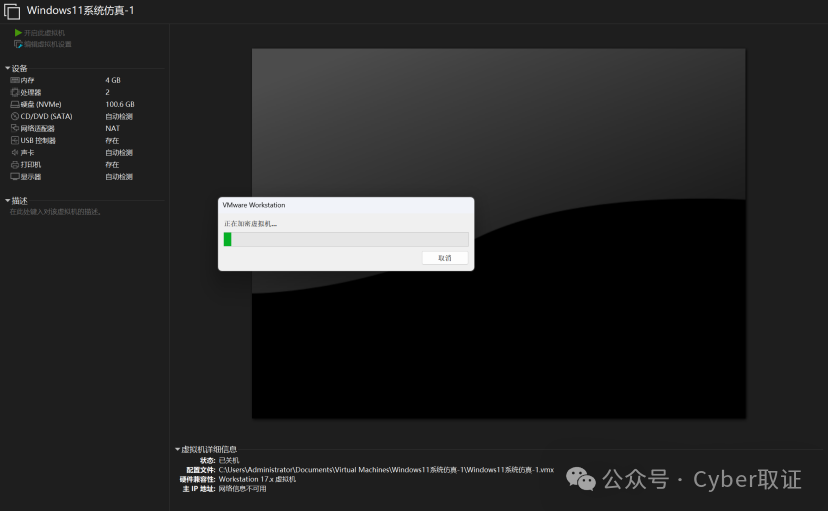

- 完成参数设置后确认配置,执行虚拟机创建。若提示“正在加密虚拟机...”,取消加密流程以便后续调整固件

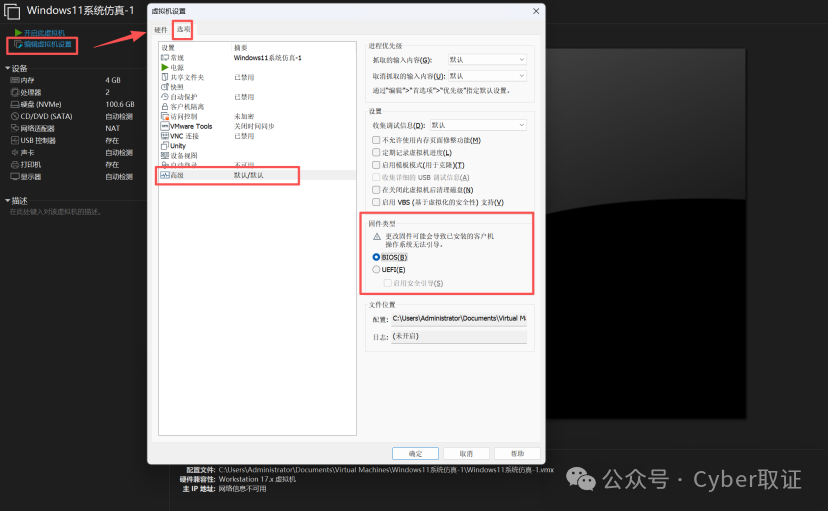

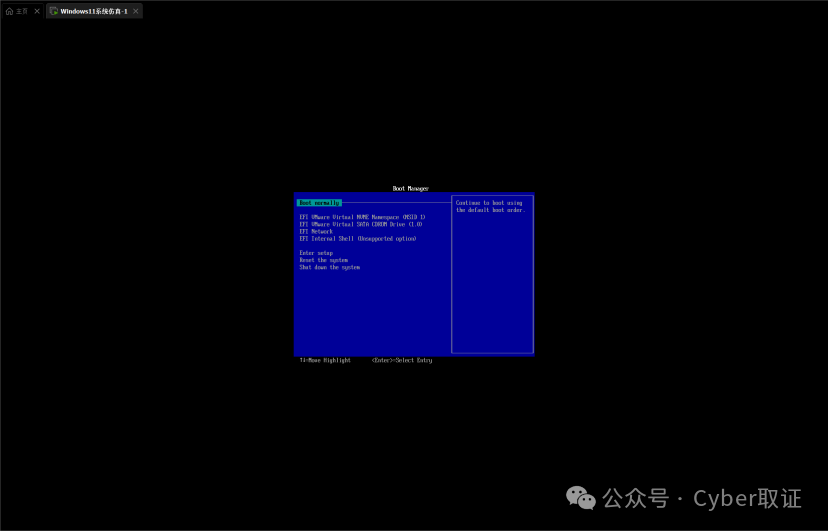

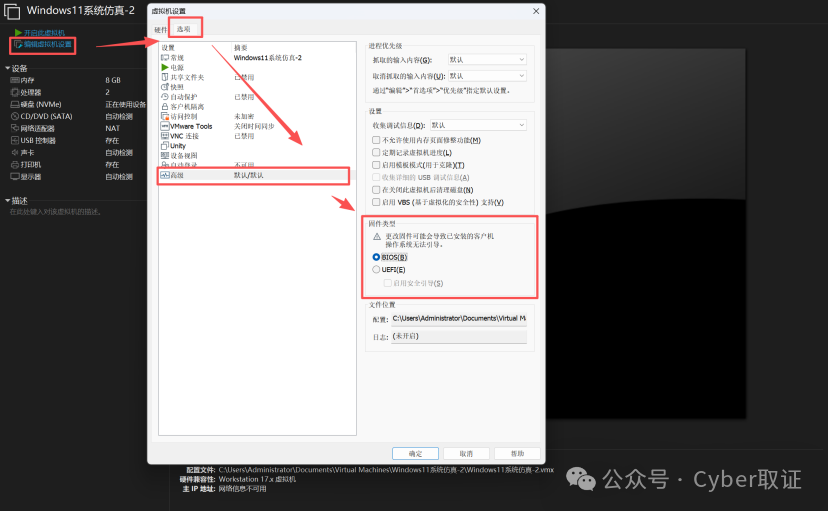

- 进入虚拟机设置界面,在“选项”标签页的高级设置中将固件类型由UEFI修改为BIOS

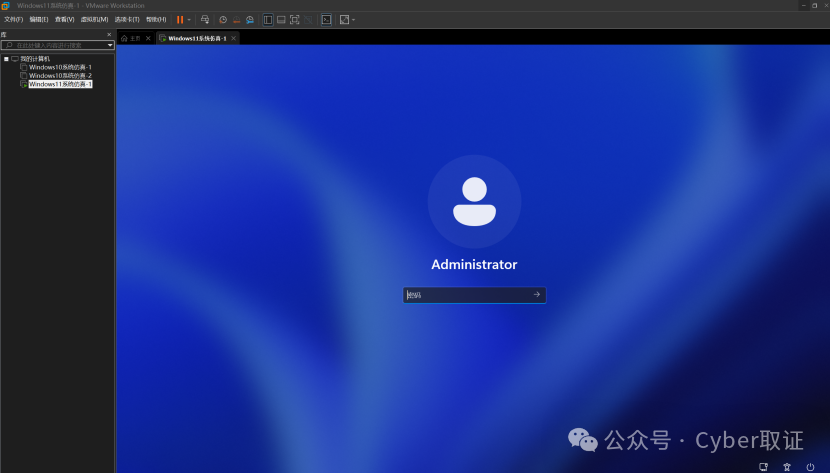

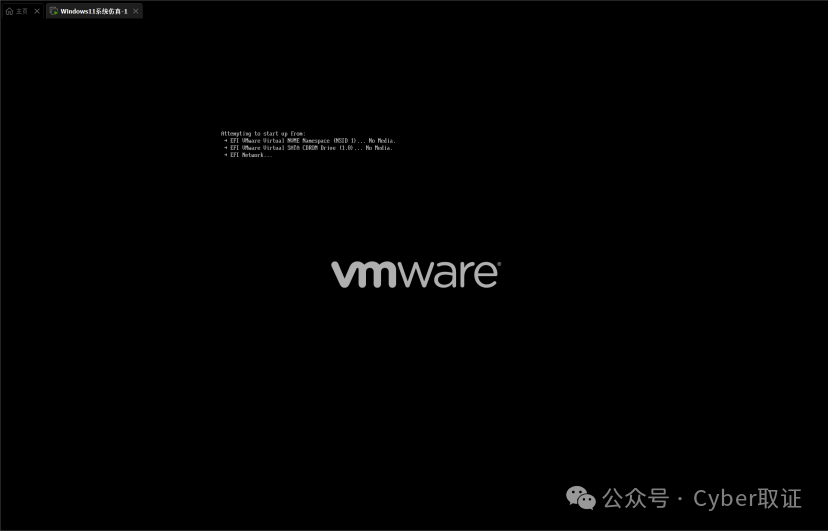

- 修改固件类型后启动虚拟机,验证系统登录界面

若未修改固件类型,虚拟机启动时将因固件不兼容无法正常引导

方法二:通过镜像挂载实现仿真

第一步:将镜像文件挂载成物理磁盘(略)

操作步骤与Windows 10仿真方法二完全相同

第二步:加载挂载磁盘至虚拟化平台

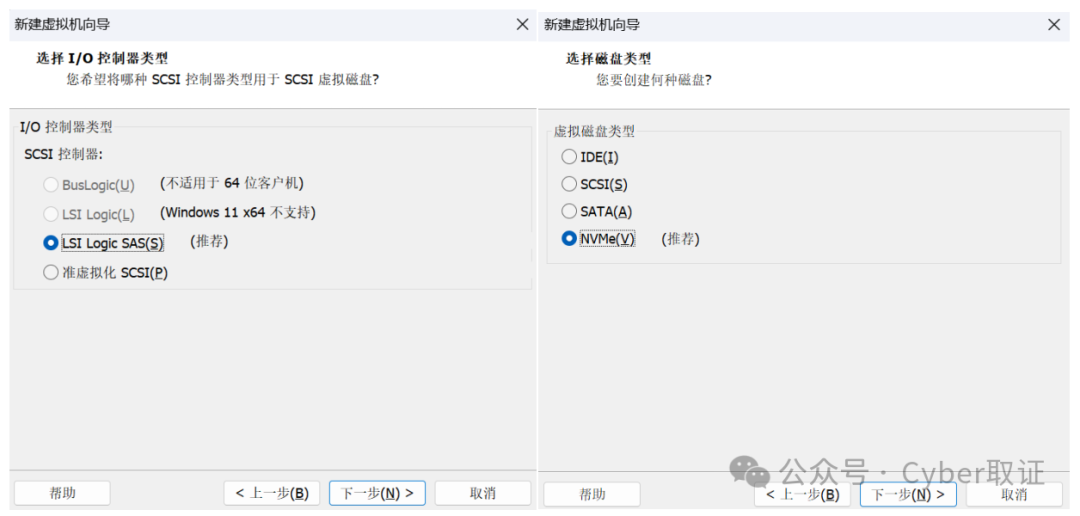

- 创建新虚拟机,选择“自定义”配置模式:

(1) 选择操作系统及版本:根据取证镜像选择"Windows 11 x64"

(2) 设置虚拟机名称及加密:输入名称,配置加密选项,选择"只有支持TPM所需的文件已加密"

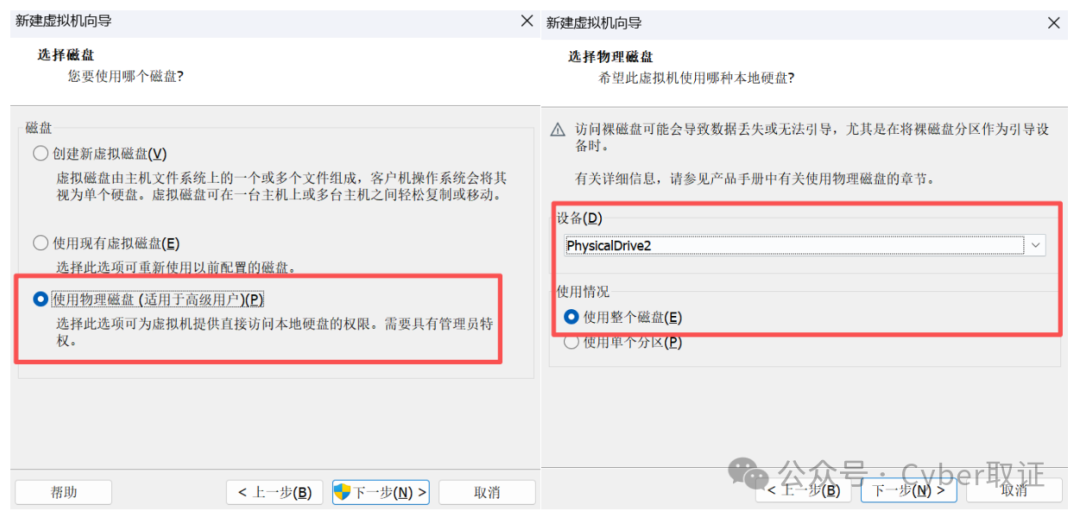

(3) 配置虚拟机固件及硬件:固件类型暂选默认UEFI(后续需调整为BIOS),配置硬件参数,在硬盘配置中选择"使用物理磁盘"并选择整个磁盘

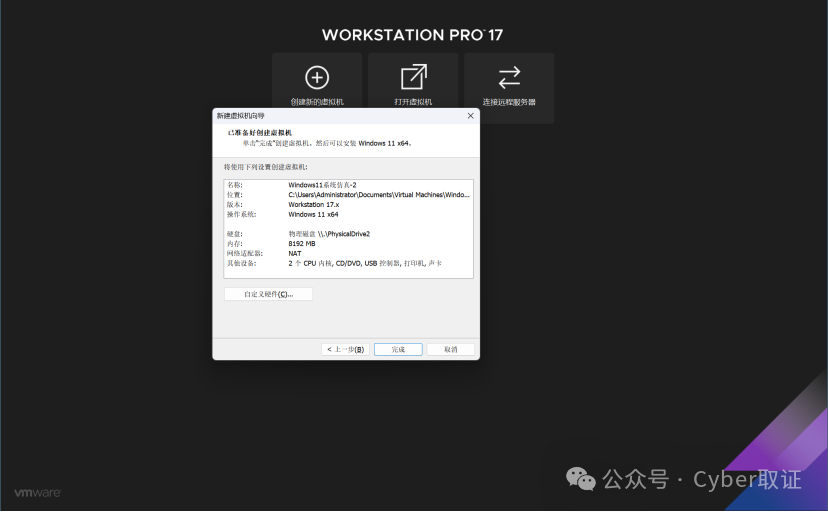

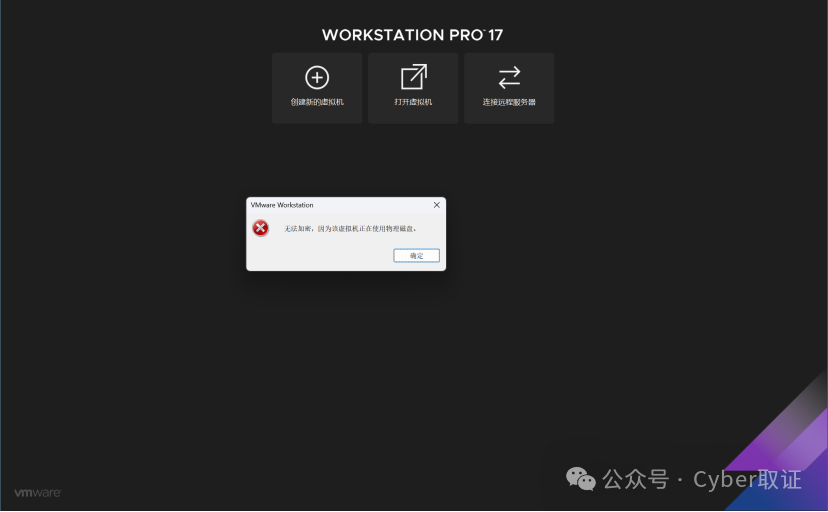

- 完成参数设置后确认配置,执行虚拟机创建,系统提示“无法加密,因为该虚拟机正在使用物理磁盘”,点击确定继续

- 进入虚拟机设置界面,在“选项”标签页的高级设置中将固件类型由UEFI修改为BIOS

- 修改固件类型后启动虚拟机,验证系统登录界面

报错处理:若提示“物理磁盘已被使用”,保持VMware开启,重启Arsenal Image Mounter并重新挂载镜像

Windows11系统仿真总结:需特别注意固件与加密设置,默认要求UEFI固件及TPM加密,在取证仿真环境中需手动调整为BIOS启动并取消加密以确保兼容性。

Windows11系统密码破解方法

方法一:基于Mimikatz与Hashcat的离线密码破解

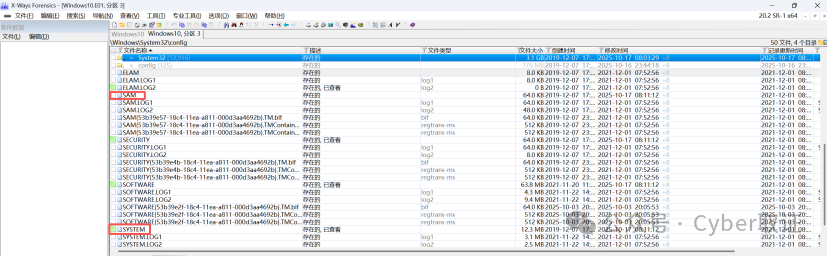

- 使用X-Ways Forensics载入“Windows.E01”镜像,从路径 C:\Windows\System32\config 转储SAM与SYSTEM文件

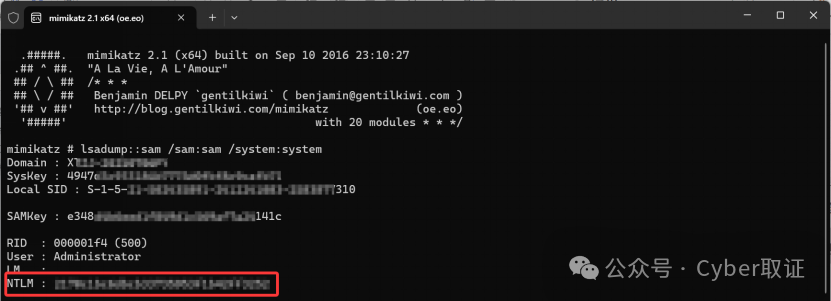

- 将SAM与SYSTEM文件复制至Mimikatz工具目录,以管理员身份运行Mimikatz,执行命令离线提取NTLM哈希值

- 提取NTLM哈希值后,通过以下方式尝试获取密码:

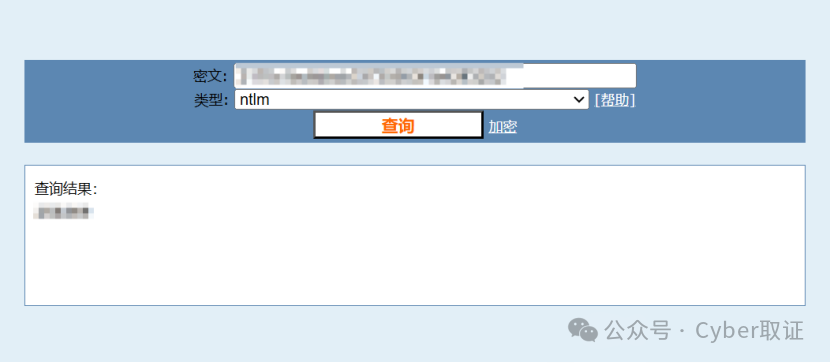

(1) 将哈希值提交至在线哈希破解平台(如MD5)进行查询比对

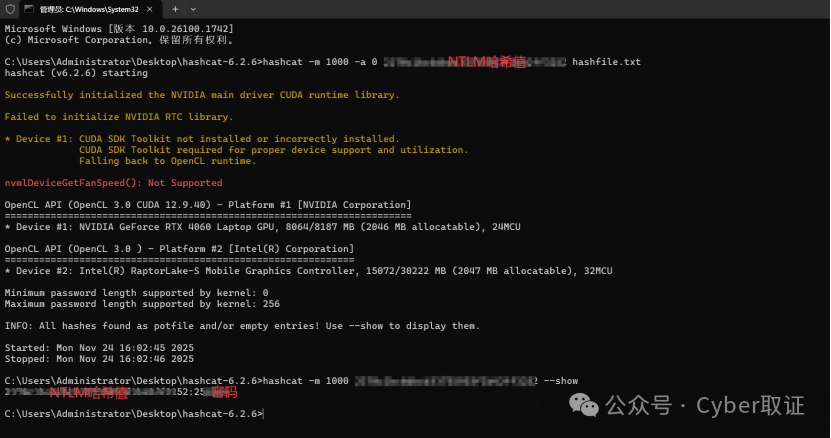

(2) 使用Hashcat工具通过字典攻击模式进行暴力破解

方法二:基于PE环境重置本地用户密码

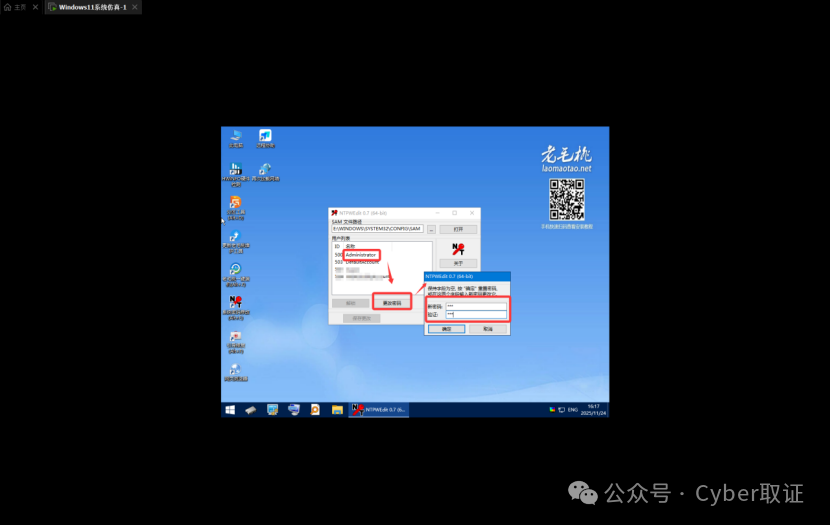

- 引导进入PE系统,使用内置密码修改工具直接重置用户账户密码

免责声明:本文所述技术方法仅用于合法授权的计算机取证。禁止用于任何非法活动。使用者应严格遵守当地法律法规,并自行承担因滥用引发的法律责任。