JWT(JSON Web Token) 是现代 API 认证中最广泛使用的方案之一。它为服务端提供了一种安全、无状态且易于扩展的方式来验证客户端身份。

设想这样一个场景:你的 API 后端需要知道发起请求的用户是谁,但又不希望每次请求都去查询一个中心化的会话存储。JSON Web Token (JWT) 让这一切成为可能。

本质上,JWT 是一个紧凑且自带签名的“数据包”,里面封装了用户的身份和权限信息。任何服务只要持有正确的密钥,就能在本地验证这个令牌的真伪,而无需依赖共享的数据库。当然,这种设计也带来了令牌撤销、过期策略和安全实现方面的新挑战。

从中心化 Session 到无状态 Token

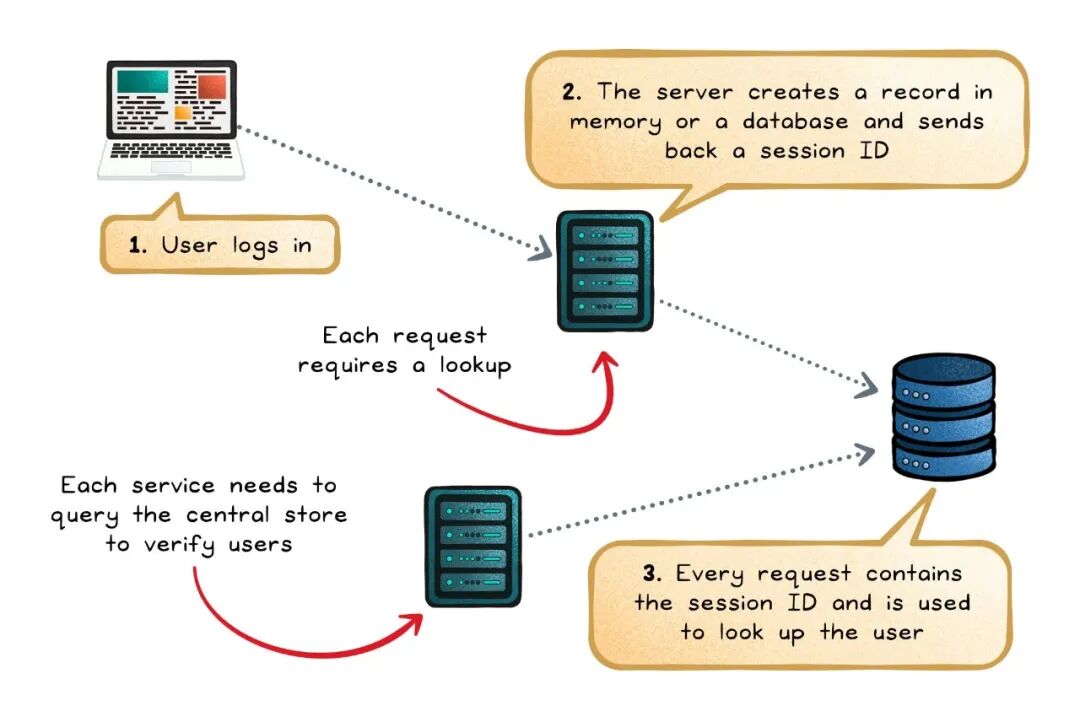

在 JWT 普及之前,绝大多数 Web 应用的认证都依赖于服务器端会话 (server-side session)。流程通常是:用户登录后,服务器在内存或数据库中创建一条会话记录,并返回一个简短的会话 ID(通常存储在 Cookie 中)。之后,用户的每个请求都会带上这个 ID,服务器需要据此去存储中查找以确认用户身份。

图示:传统的中心化会话管理流程,每个请求都需要查询中央存储。

这种模式在早期的单体 Web 应用中运作良好。但随着系统架构变得复杂,其弊端开始显现:

- 共享状态:多台服务器必须访问同一个会话存储,这通常需要引入分布式缓存或采用粘性会话 (sticky session) 来保证一致性。

- 跨服务访问:在微服务架构中,每个服务都需要去查询中心化的会话库来验证用户,引入了严重的耦合。

- 全局延迟:即便是最简单的身份确认操作,每次请求都伴随着一次网络查询,增加了延迟。

JWT 通过将身份信息打包进一个自包含、已签名的令牌 (token) 中,巧妙地解决了上述问题。每个服务只要持有共享的密钥或公钥,就能在本地完成验证。整个过程没有中心化的查询和协调,是一种天生支持横向扩展的无状态认证方式。

JWT 的结构与工作原理

一个 JSON Web Token (JWT) 是一个经过编码的字符串,体积小巧,其中包含了用户的身份和权限声明 (claims)。任何收到它的服务,无需连接数据库即可验证其真伪。

一个标准的 JWT 由三部分组成,各部分之间用点号 (.) 分隔:

header.payload.signature

- Header (头部):通常包含令牌类型(即

JWT)和所使用的签名算法(例如 HS256 或 RS256)。

- Payload (负载):存放 claims (声明),即关于用户或其他实体的信息。这里既可以包含预定义的标准声明(如

iss, exp, sub),也可以包含业务需要的自定义声明。

- Signature (签名):这是令牌真实性的保证。服务器使用密钥(对于 HMAC 算法)或私钥(对于 RSA/ECDSA 算法)对编码后的 Header 和 Payload 进行签名。验证方收到令牌后,会用对应的方法重新计算签名。如果计算结果一致,则证明令牌未被篡改且来源可信。

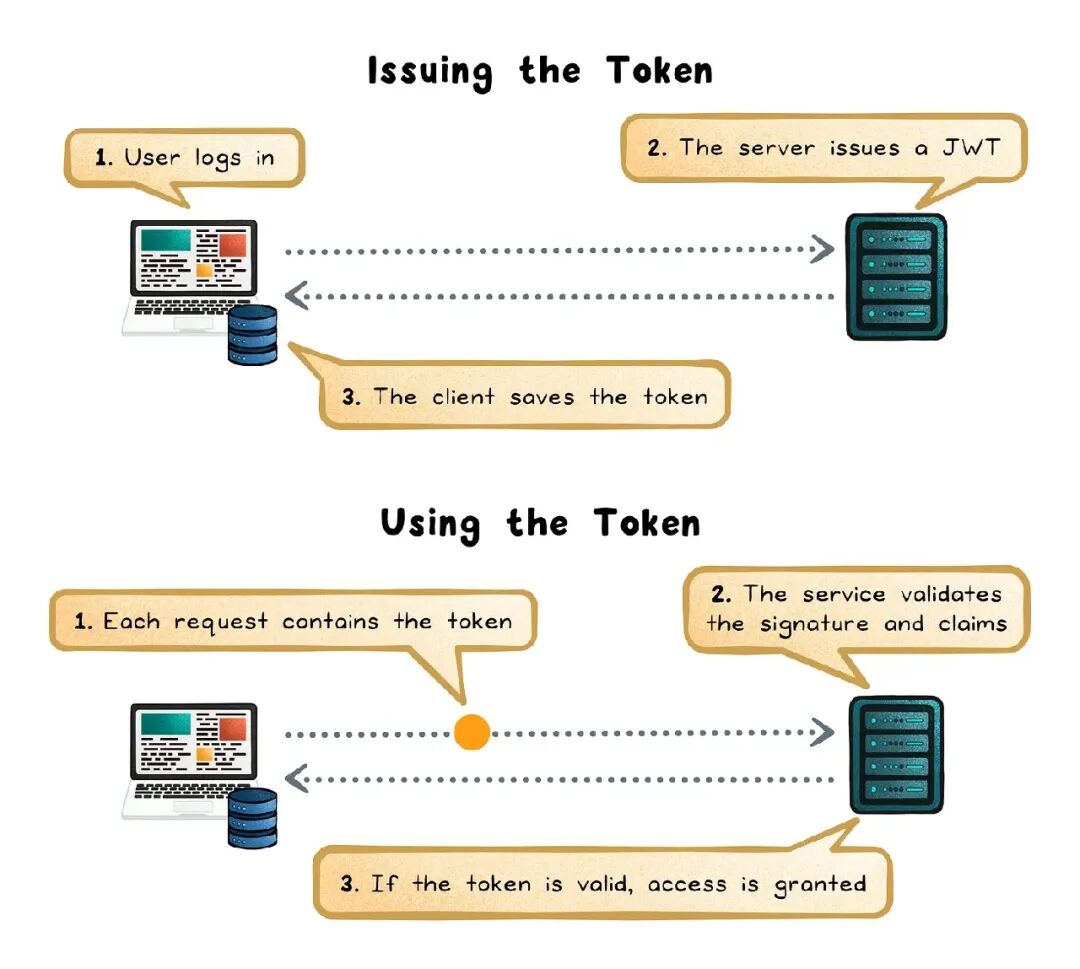

JWT 认证的完整流程

- 登录:客户端使用用户名/密码等凭证进行登录。

- 签发:认证服务器验证凭证后,生成包含用户身份和声明的 JWT,并使用自己的密钥进行签名。

- 存储:客户端安全地保存这个令牌。常见的方式包括存储在 HttpOnly Cookie 中,或保存在前端内存/本地存储(需注意安全风险)。

- 发送:此后,客户端在每次调用 API 时都携带此令牌,通常将其放在 HTTP 请求的

Authorization 头中:Authorization: Bearer <token>。

- 验证:接收请求的服务(如某个 API 网关或业务微服务)校验令牌的签名,并检查关键的声明,如过期时间 (

exp)、签发者 (iss)、受众 (aud) 等。

- 授权:验证通过后,服务便信任该令牌中的身份信息,并据此执行授权逻辑,允许或拒绝访问相应资源。

图示:JWT 的发行与使用流程,服务端可本地验证签名。

通过这一流程,JWT 实现了无状态认证。它不再需要共享的会话存储或数据库查询。任何一个持有正确签名密钥(或公钥)的服务,都能独立、快速地进行验证。

一个关键提醒:JWT 是经过签名的,但默认情况下并未加密。这意味着任何人拿到令牌后,都可以解码并查看其负载 (Payload) 中的内容(虽然无法修改)。这使得 JWT 的验证速度极快,但也意味着绝对不应在其中存放敏感数据(如密码、密钥等)。每个令牌都自带了证明“我是谁”和“我能做什么”所需的所有信息。

JWT 的核心优势

- 天生无状态:令牌自身携带所有必要信息,服务器无需维护会话状态。这使得服务实例可以轻松横向扩展,任何实例都能独立验证请求。

- 验证速度快:验证一个加密签名的计算开销,远低于查询会话表或分布式缓存,能显著降低请求延迟并减轻后端压力。

- 跨域与单点登录 (SSO) 友好:JWT 不绑定特定域名,非常适合用作跨域身份凭证,也是实现现代单点登录(如 OpenID Connect)的基石。

- 紧凑且可移植:令牌体积小,采用 URL 安全的编码,可轻松置于 HTTP 头、URL 参数或 POST 请求体中,适用于浏览器、移动应用及各种第三方客户端。

- 基于密码学的信任:签名机制确保了令牌的完整性和来源可信,任何信任签发方的服务都能独立验证,无需额外的网络调用。

- 生态支持广泛:JWT 是一个开放标准(RFC 7519),几乎所有主流编程语言和框架都有成熟、稳定的库支持。

必须面对的权衡与挑战

没有完美的技术方案,JWT 在带来便利的同时,也引入了一些新的挑战:

- 无内置的会话控制:一旦签发,在过期时间 (

exp) 之前,JWT 始终有效。如果想提前撤销某个令牌(如用户登出),则需要引入额外的机制,如令牌黑名单,或被迫缩短令牌有效期。

- 缺乏滑动过期 (Sliding Expiration):由于无状态,令牌的过期时间在签发时即固定,不会像传统会话那样随着用户活动而自动延长。要实现“保持登录”状态,通常需要配合使用 Refresh Token 机制。

- 令牌体积相对较大:一个包含若干声明的 JWT 通常有几百字节,远大于一个简短的会话 ID。在高频请求下,这会增加带宽消耗。如果声明过多,还可能触及 HTTP 头的大小限制。

- 负载内容可读:任何人都可以解码 JWT 的负载部分以查看其内容。虽然签名防止了篡改,但无法防止信息泄露。因此,切勿将密钥、密码等敏感信息直接放入负载(如需加密,可考虑使用 JWE 标准)。

- 令牌被盗风险:如果 JWT 泄露(例如通过 XSS 攻击),攻击者就可以在令牌过期前一直冒用用户身份。必须结合 HttpOnly Cookie、较短的令牌有效期 (TTL) 和强制 HTTPS 等安全措施来降低风险。

- 权限更新滞后:用户的权限发生变化后,其已持有的旧令牌中仍保留着签发时的旧权限声明,直到令牌过期或用户获取新令牌。这在权限频繁变动的系统中可能带来安全问题。

- 实现细节易出错:常见的实现错误包括:未验证签名、使用了不安全的弱算法(如

none)、遗漏对 exp、iss、aud 等关键声明的校验。这些疏忽可能导致严重的安全漏洞,因此在涉及安全相关的代码实现时必须格外谨慎。

JWT 的最佳适用场景

JWT 特别适合那些需要高度扩展性、由多个服务组成、并服务于多种客户端的系统。它不是万能的“银弹”,但在合适的场景下,能极大地简化认证架构并提升性能。

最佳适用场景包括:

- 分布式后端与微服务架构:在微服务或 Serverless 架构中,每个服务可以使用共享密钥或公钥在本地快速验证 Token,无需中心化的认证服务。

- API 优先与移动端应用:JWT 通过 HTTP 头传输,不依赖 Cookie 机制,非常适合为原生移动应用、IoT 设备或第三方集成提供认证。

- 单点登录 (SSO):绝大多数现代 SSO 协议(如 OpenID Connect)的核心都基于 JWT。一个中央身份提供者签发令牌,多个应用服务信任并验证该令牌,实现跨域的无缝登录体验。

- 服务间认证:在后端分布式系统内部,服务之间可以使用短期 JWT 来互相认证调用方身份。

- 高吞吐量 API 网关:对于每秒需要处理成千上万请求的 API 网关,校验 JWT 签名的计算开销,远比每次请求都去查询数据库或会话缓存要低得多,能有效节省资源。

何时应避免使用 JWT?

JWT 并非适用于所有情况。在某些需求下,其“无状态”的特性反而会成为负担。以下场景建议考虑传统的 Session 或其他方案:

- 需要即时登出/撤销令牌:如果业务要求用户登出后令牌立即失效,JWT 很难优雅地实现(除非引入黑名单,但这又破坏了无状态性)。此时,可撤销的、中心化管理的 Session 更安全、更直接。

- 用户权限频繁动态变更:如果用户的权限可能在一次会话期间多次改变,那么固定在令牌中的声明会立即过时,使用 JWT 可能导致授权错误或安全漏洞。

- 需要在令牌中存放敏感数据:如前所述,JWT 的负载默认是可读的。如果需要传输机密信息,必须额外使用 JWE 进行加密,这增加了复杂性。

- 简单的单体应用:对于小型的、仅运行在单一服务器上的应用,引入 JWT 反而增加了不必要的复杂性。使用简单的 HttpOnly Cookie + 服务器端 Session 更容易实现、调试和控制。

总结

JWT 通过自包含、已签名的令牌,取代了需要服务器端存储的会话,使得任何服务都能在本地完成身份验证。它快速、可扩展,完美契合了分布式系统中“多个服务需要信任同一身份,但又不想每次都进行数据库查询”的核心需求。

然而,技术选型总是伴随着权衡。对于需要精细会话控制或即时失效能力的场景,JWT 可能带来更大的风险和管理成本。关键在于理解,JWT 与传统 Session 并非“谁更好”的替代关系,而是服务于不同架构哲学和业务需求的两种工具。

最终的选择,取决于你的系统更看重无状态带来的极致扩展性,还是中心化管理提供的强控制力。希望本文能帮助你在云栈社区的开发实践中做出更明智的决策。