在企业安全建设或红蓝对抗演练中,全面、精准的资产信息收集是成功的第一步。本文将手把手带你梳理七种高效的资产测绘与信息收集方法,涵盖从工商信息查询到DNS反查的完整流程。

1. 企查查与小蓝本:挖掘企业关联资产

在对特定目标进行渗透测试时,常常会遇到资产收集不全的困境。此时,像企查查和小蓝本这类企业信息查询平台就显得尤为重要,其VIP功能能帮助我们快速定位目标公司的关联资产。

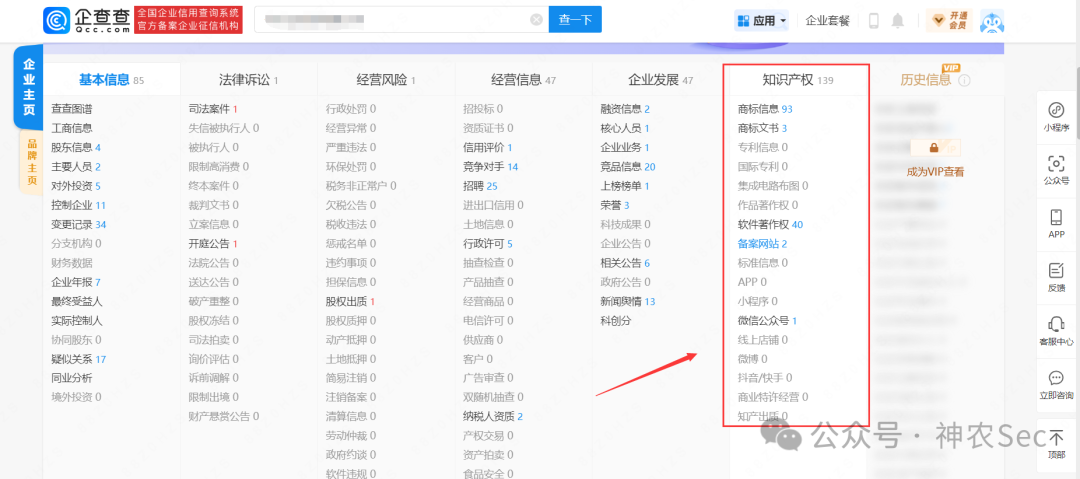

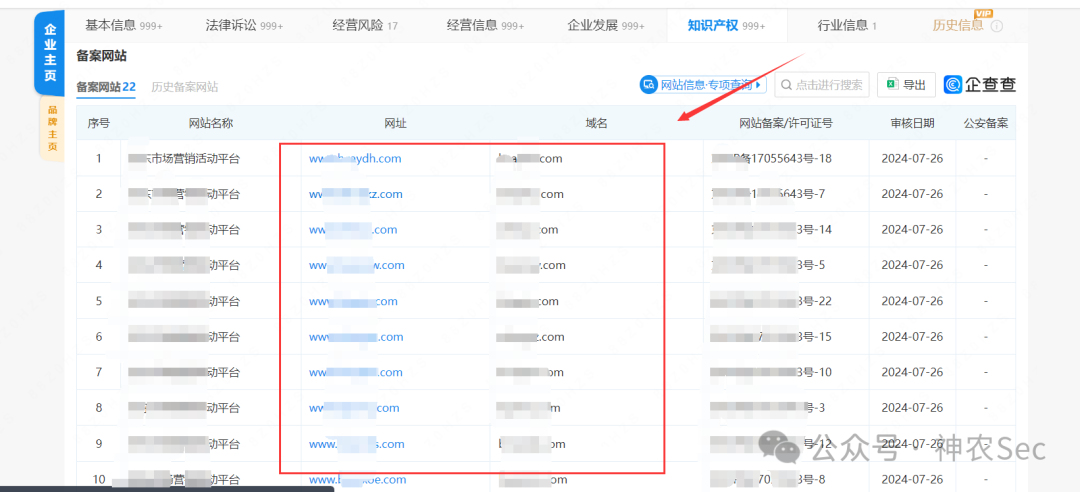

例如,在企查查查询一家公司时,应重点关注“知识产权”模块。这里通常会列出该公司备案的网站、APP、微信公众号等信息。

将这些备案域名收集起来,再利用灯塔ARL、OneForAll等子域名收集工具进行爆破和枚举,经过去重后,往往能收获大量可攻击的入口点。

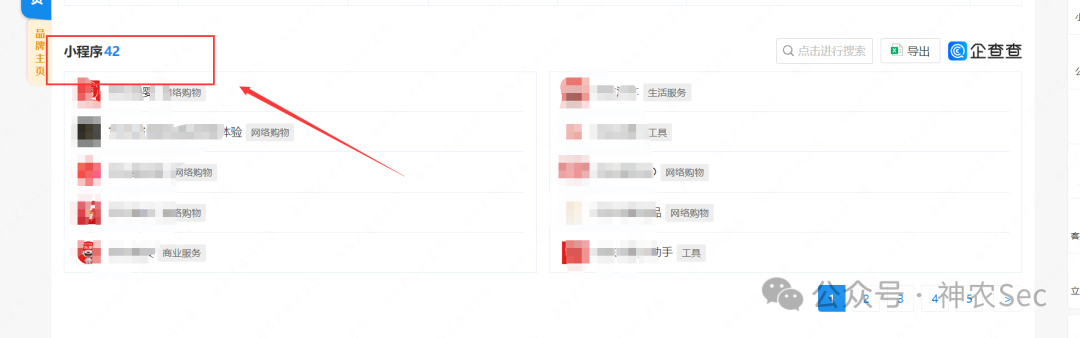

此外,微信小程序也是一个不可忽视的攻击面。有时Web端防护严密,但对应的微信小程序可能存在漏洞。通过小程序漏洞打入,再迂回到Web端,是常见的突破思路。

这里力推小蓝本,它能直接查询公司旗下的新媒体资产,如公众号、小程序或APP,信息非常直观。

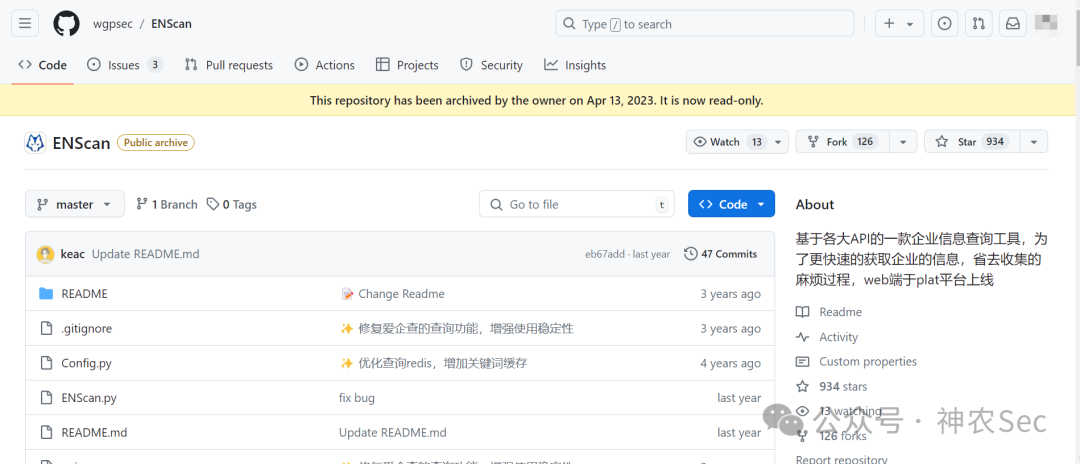

对于希望自动化获取这些信息的工程师,可以尝试WgpSec团队开源的ENScan工具。它是一款基于各大API的企业信息查询工具,旨在快速获取企业信息,简化收集流程。

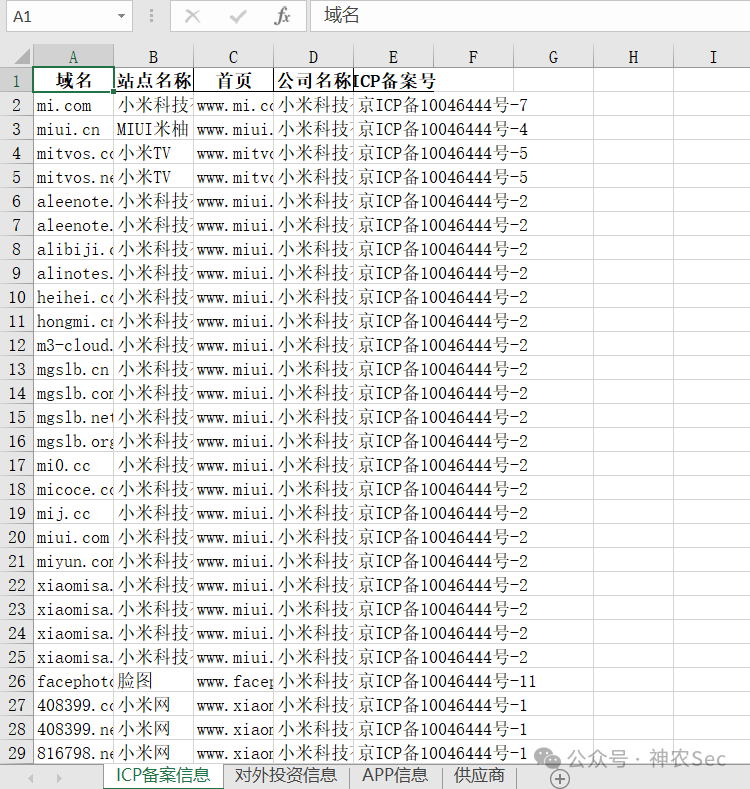

其基本使用方法如下:

python ENScan.py -k keyword.txt

keyword.txt 文件中填入目标企业名称即可。

工具运行后,会将收集到的资产信息(如ICP备案、对外投资等)整理成清晰的表格,方便后续处理。

2. Google黑客语法:发掘敏感信息

Google搜索语法(Google Dorks)是信息收集领域的强大武器,尤其在早期网络管理不严格时,很多敏感信息(如学校身份证号、学号)都可通过特定语法被搜出。

以下是一些常用的Google黑客语法整理:

1.site:域名 intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system

2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system

3.site:域名 intext:"手册"

4.site:域名 intext:"忘记密码"

5.site:域名 intext:"工号"

6.site:域名 intext:"优秀员工"

7.site:域名 intext:"身份证号码"

8.site:域名 intext:"手机号"

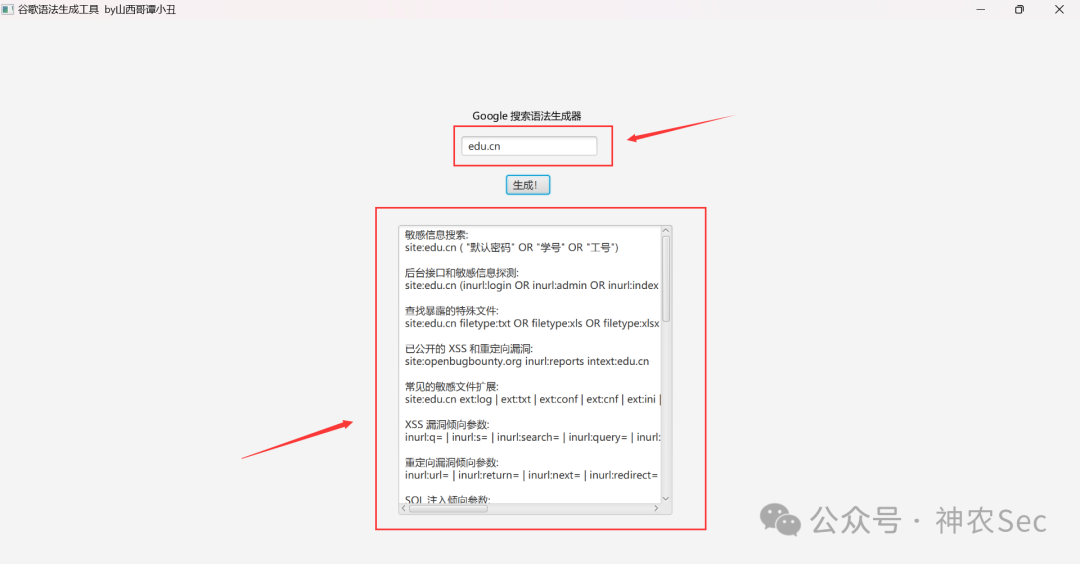

除了手动拼接语法,还可以使用一些自动化工具。例如下图所示的工具,你只需输入关键词,它就能生成一系列相关的Google搜索语法,非常适合渗透测试初学者使用。

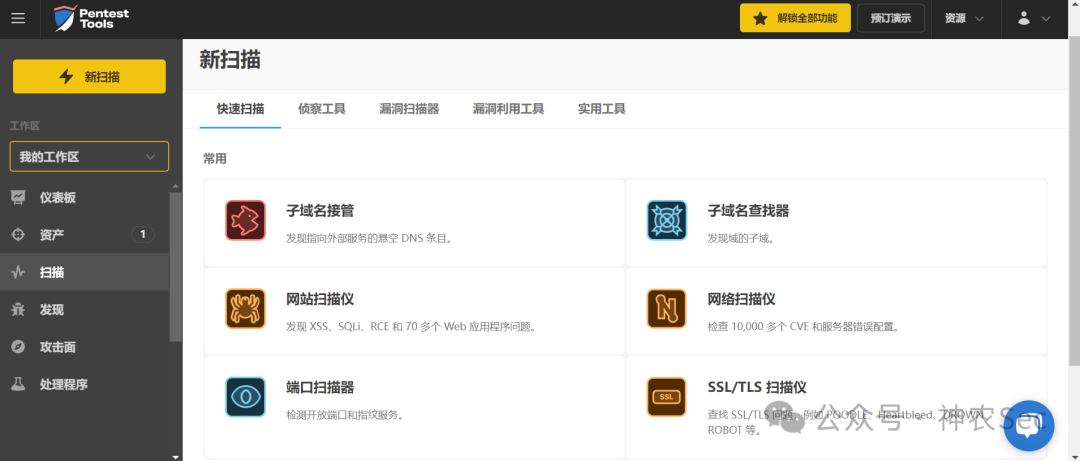

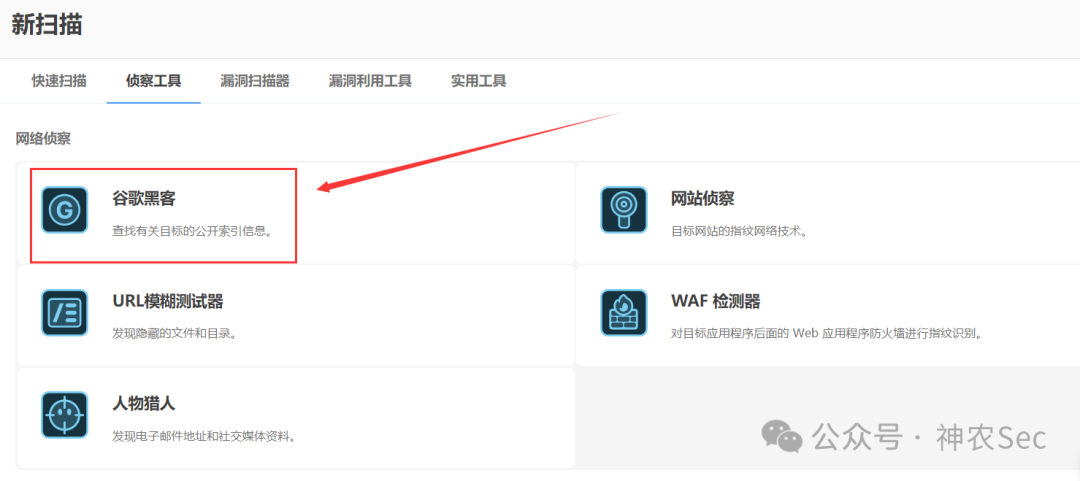

Pentest-Tools-Framework 是一个功能强大的渗透测试集成框架,包含了大量漏洞扫描器和利用工具。它提供友好的Web UI界面,非常适合新手使用。

你可以直接在Kali Linux上安装:

root@kali~# git clone https://github.com/pikpikcu/Pentest-Tools-Framework.git

root@kali~# cd Pentest-Tools-Framework

root@kali~# pip install -r requirements.txt

root@kali~# python install.py

也可以直接访问其在线平台:https://app.pentest-tools.com/scans/new-scan

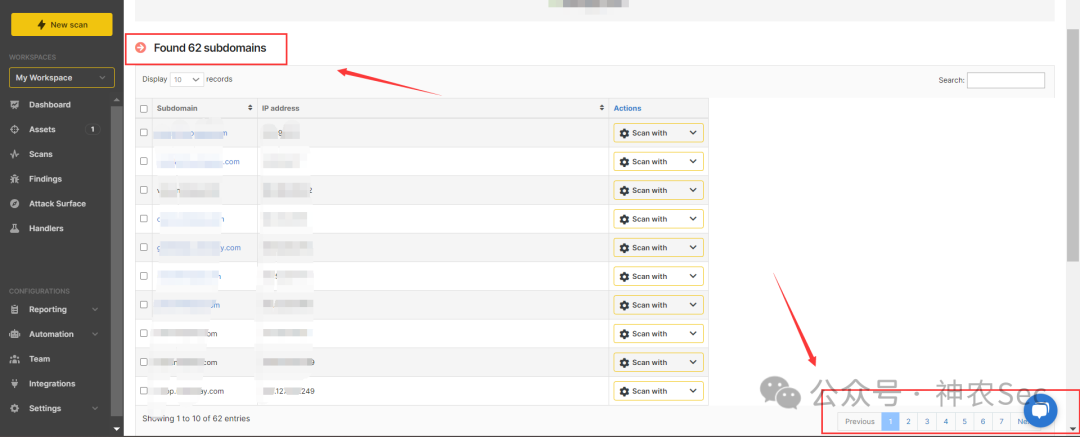

该平台功能强大,部分高级功能(如AI漏洞分析)需要付费,但免费模块已足够出色。例如,其子域名查找器效率极高,对目标域名进行扫描,一分钟内便发现了62个子域名。

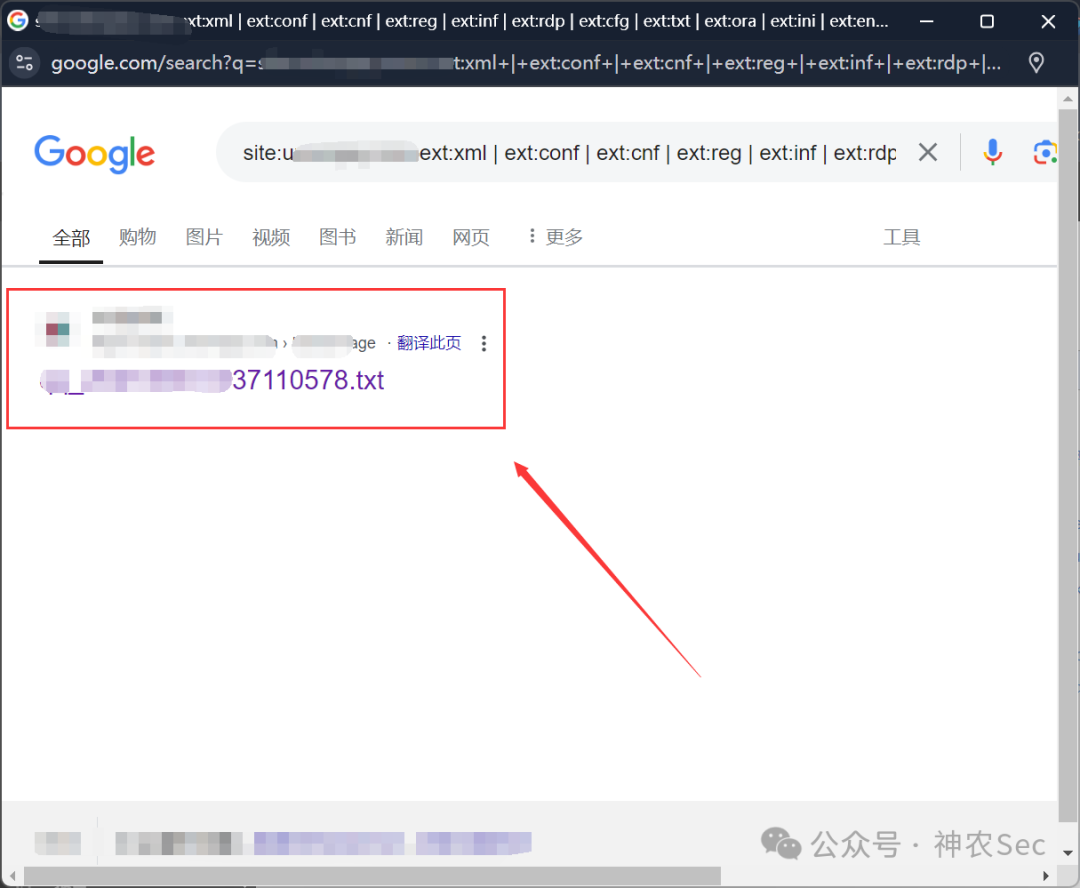

在“侦察工具”分类下,有一个“Google黑客”模块,它将常用的敏感信息搜索条目(如公开文件、登录页面、配置文件等)做成了可点击的按钮,用户无需记忆复杂语法即可使用。

利用该功能,可以轻松搜索到目标站点泄露的配置文件、日志文件等敏感信息。

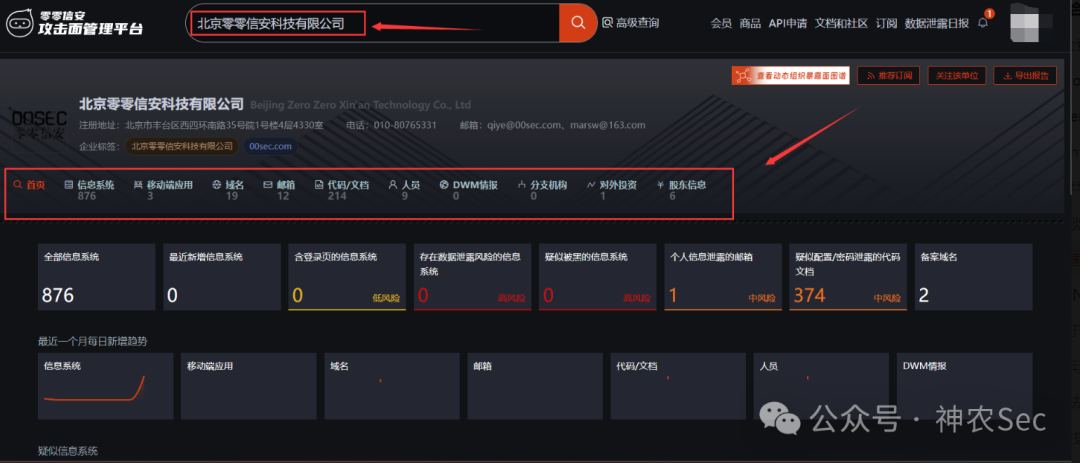

4. 零零信安 (0.zone):外部攻击面管理平台

在攻防演练中,攻击者不仅会利用已知系统的漏洞,更会寻找影子资产、移动应用、泄露代码等作为攻击入口。零零信安推出的 0.zone 平台,正是一个免费的SaaS工具,旨在从防御者视角提供企业外部攻击面数据。

平台地址:https://0.zone

快速入门:

- 在搜索框输入企业名称(以“北京零零信安科技有限公司”为例),即可获得一份攻击面报告。

- 点击进入详情页,可以查看该公司的全部外部攻击面信息,包括信息系统、移动端应用、敏感目录、邮箱泄露、代码文档、域名、人员等。

- 平台支持以查询、导出、订阅、API等形式获取数据,方便集成到自己的安全/渗透/逆向工作流中。

5. DNS共享记录查询

DNS(域名系统)保存了域名与IP地址的映射关系。通过查询目标域名的NS(域名服务器)记录,如果发现其使用自建的DNS服务器,我们就有可能通过查询该DNS服务器上的共享记录,发现该服务器解析的其他关联域名。

基本手法:

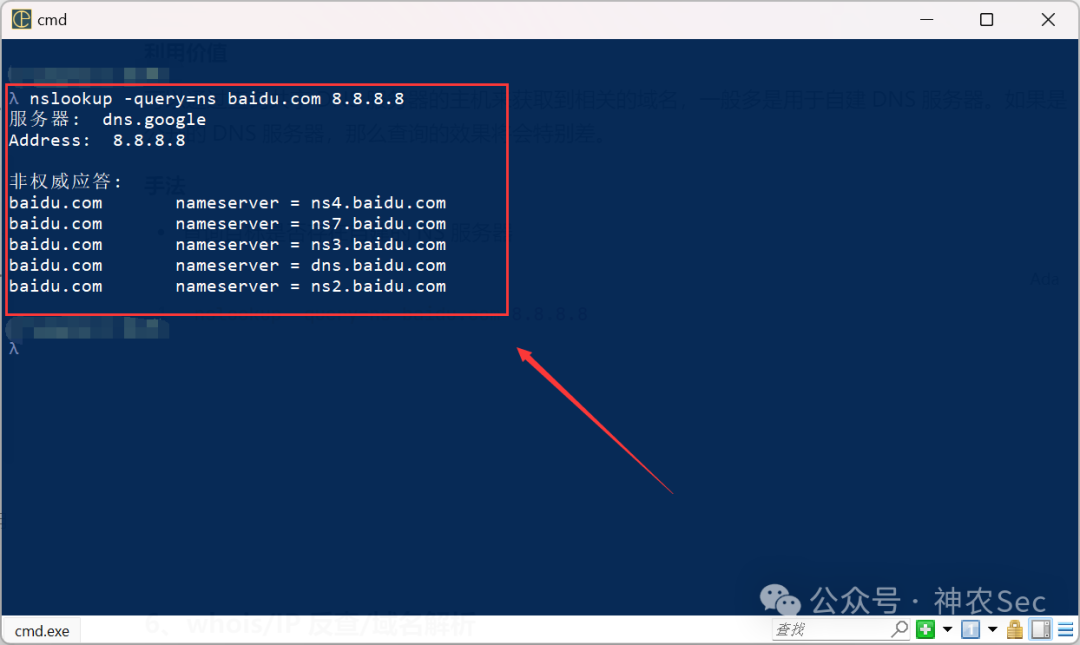

首先,查询目标域名的NS记录,判断其是否使用了自建DNS。

nslookup -query=ns baidu.com 8.8.8.8

在线查询网站:

6. Whois查询与IP反查

Whois查询

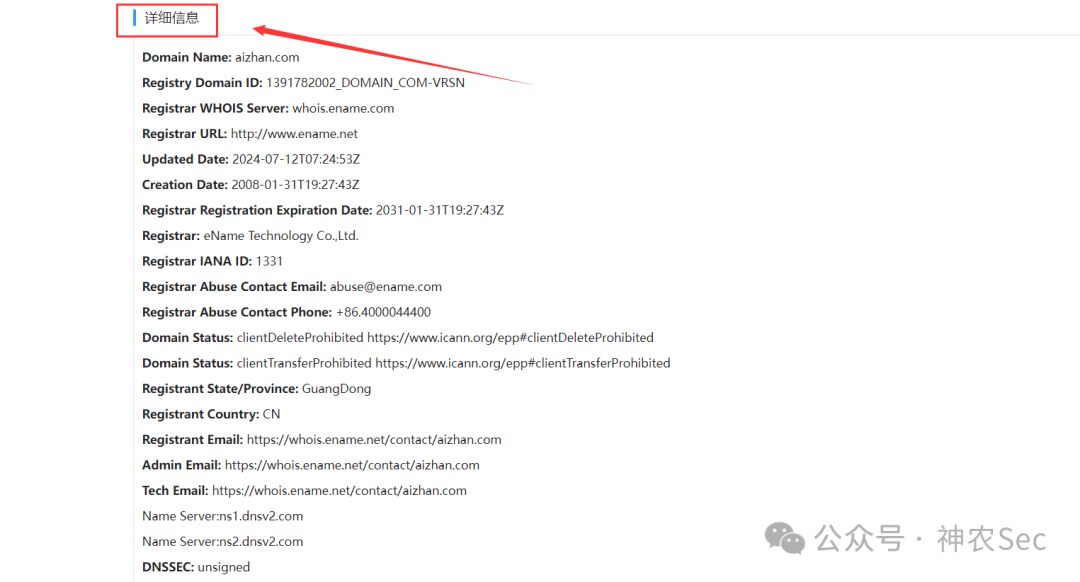

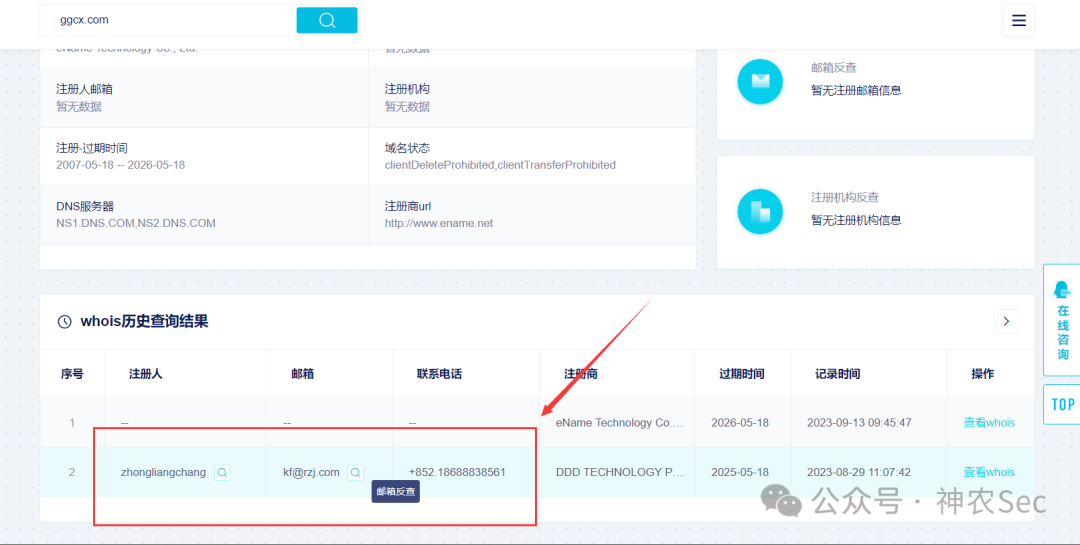

Whois信息可以揭示域名的注册人、联系邮箱、联系电话等关键信息。这些信息不仅可用于社工,还能通过对邮箱、电话进行反查,发现该注册人持有的其他域名。

站长之家Whois查询网址:https://whois.aizhan.com/

查询后可获得详细的域名注册信息。

IP反查

一个IP地址上可能绑定了多个域名(旁站)。通过IP反查,可以获取与目标处于同一服务器的其他站点信息,从而扩大攻击面。建议使用多个不同的反查站点进行查询,以提高信息的全面性。

IP反查在线工具:https://tool.chinaz.com/same

如下图,输入一个阿里云的IP地址,可以反查出解析到该IP的大量域名及其备案信息。

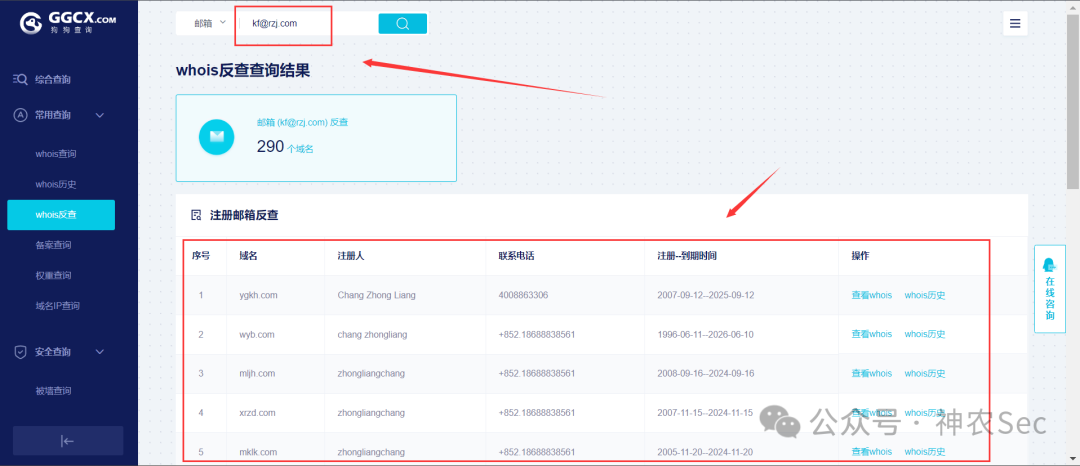

7. 狗狗查询 (GGCX.com):一站式域名信息查询

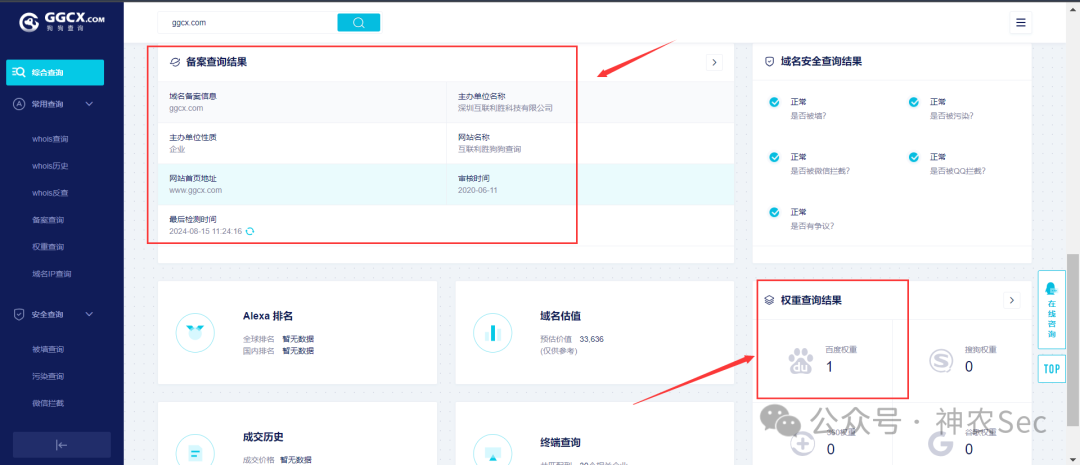

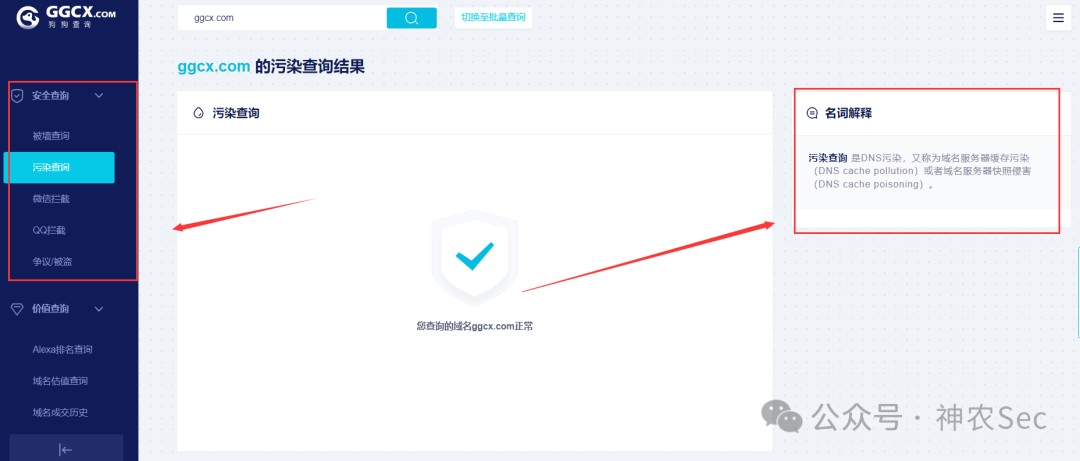

狗狗查询是一款功能全面、操作简便的域名信息查询工具,集成了Whois查询、备案查询、安全检测、价值评估等多种功能。

网址:https://ggcx.com/

简单使用示例:

- 综合查询:输入域名,可一键查询备案信息、百度权重等。

- Whois反查:通过注册邮箱或联系电话,反查其名下注册的所有域名。

- 安全查询:快速检测域名是否被墙、被污染、被劫持或存在争议。

- 价值查询:提供域名的Alexa排名、估值、成交历史等信息。

总结

信息收集是网络安全工作的基石,其深度和广度直接决定了后续测试的成效。本文介绍的七种方法,从企业关联资产挖掘、敏感信息搜索、自动化平台利用,到基础设施信息反查,构成了一套相对完整的资产测绘流程。在实际工作中,可以根据目标特点灵活组合使用这些工具和技巧。网络安全技术日新月异,欢迎广大技术爱好者在云栈社区交流最新的工具与思路。

免责声明:本文所涉及的技术、工具及方法仅用于合法授权的安全测试与研究学习,切勿用于任何非法攻击与渗透行为。使用者需自行承担相应责任。