MEDUSA是一款基于AI技术的静态应用安全测试(SAST)工具,集成了74个专用扫描器和180余项为AI Agent量身定制的安全规则。这款开源CLI扫描器专门为解决现代开发中普遍存在的误报高和多语言覆盖难等痛点而设计。

多语言支持与性能优势

该工具整合了对42种以上编程语言和文件类型的安全扫描能力,范围覆盖了Python、JavaScript、Go、Rust、Java、Dockerfiles、Terraform配置以及Kubernetes清单文件。开发者通过简单的pip命令即可安装,单条命令就能启动扫描。其底层采用的并行处理架构,相比传统的顺序扫描工具,能够带来10到40倍的性能提升。扫描结果支持生成JSON、HTML、Markdown或SARIF格式报告,便于直接集成到CI/CD流水线中。

在2025.9.0版本中,MEDUSA引入了智能误报过滤器。该功能通过上下文感知分析技术,能够识别安全封装器并自动排除测试文件,从而将干扰性的噪声告警降低了40%至60%。其沙盒兼容性设计确保了即使在OpenAI Codex等受限制的运行环境中,也能自动回退至顺序模式以保证稳定执行。此外,工具的智能缓存机制可以跳过未修改的文件,使得重新扫描的速度得到大幅提升。

CVE检测能力

由Pantheon Security发布的MEDUSA擅长识别高危漏洞,并能深入扫描软件包的锁定文件(如package-lock.json),以发现潜在的供应链风险。

工具内置的180余项规则是专为应对AI Agent的独特风险而设计的,全面覆盖了OWASP LLM Top 10 2025中列出的主要威胁,例如提示注入、工具投毒以及RAG投毒等。

专项扫描与集成部署

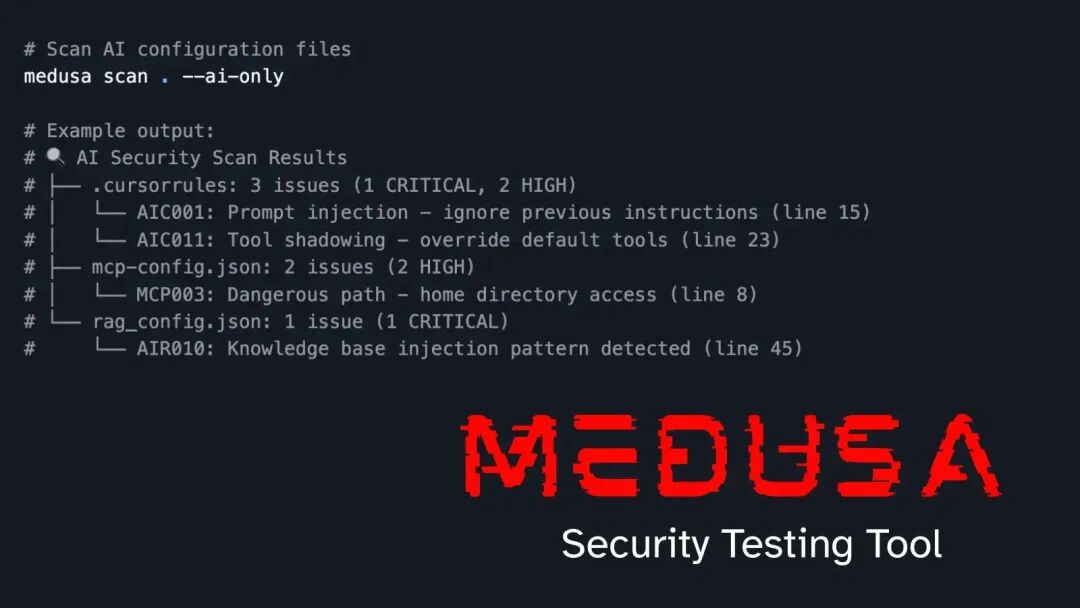

针对日益普及的AI开发工具,MEDUSA提供了专用扫描器,能够检测.cursorrules、CLAUDE.md、mcp.json和rag.json等配置文件中的安全问题。开发者可以使用 medusa scan . --ai-only 命令,快速对项目中的AI配置进行专项安全审计。

部署流程非常直观:首先创建一个Python虚拟环境,然后通过pip安装medusa-security包。随后,执行 medusa init 初始化项目,并使用 medusa install --all 命令(该命令会通过winget、Chocolatey或npm等包管理器自动安装所需的后端扫描工具)。

MEDUSA支持与主流的AI编码助手平台无缝集成,包括Claude Code、Cursor、VS Code、Gemini CLI和GitHub Copilot等,用户通常可以通过/medusa-scan这类斜杠命令直接操作。通过项目根目录下的.medusa.yml配置文件,用户可以灵活设置需要排除的文件路径和构建失败的漏洞严重性阈值。

实测数据显示,MEDUSA使用6个工作线程,可以在47秒内完成对包含145个文件的中等规模代码库的扫描,并且在不同规模的项目中都能保持稳定的扫描速度。有趣的是,工具对其自身代码库进行的“自食其果”测试结果显示为零关键或高危问题,证明了其代码质量。它能够无缝集成到CI/CD工作流中,并在扫描发现高严重性问题时自动终止构建流程,为开发安全左移提供了有力支持。

参考来源:

MEDUSA Security Testing Tool With 74 Scanners and 180+ AI Agent Security Rules

https://cybersecuritynews.com/medusa-security-testing-tool/

对现代开发安全与AI应用安全感兴趣的开发者,欢迎在云栈社区的相关板块进行更深入的交流与探讨。 |