在当前的网络安全领域,拥有一款高效且精准的漏洞评估工具,对于安全研究人员和运维人员来说至关重要。xray 正是这样一款专注于 Web 应用安全评估的开源工具,它以其强大的检测能力和灵活的定制性,在安全社区中备受关注。无论是进行渗透测试、安全审计还是漏洞研究,它都能提供有力的支持。

主要功能与特性

xray 的设计目标是在保证检出率的前提下,尽可能提升扫描效率。它采用了一系列优化策略来达成这一目标。

检测速度快,资源占用低

工具采用了高效的并发发包策略和优化的漏洞检测算法,能够在短时间内完成对目标的深度扫描。同时,其资源控制得当,即使在执行大规模扫描任务时,也能保持较低的CPU和内存占用,避免对扫描者自身的机器造成过重负担。

支持漏洞范围广泛

- 通用漏洞覆盖:全面支持 OWASP Top 10 等常见 Web 漏洞,例如 SQL 注入、跨站脚本(XSS)、跨站请求伪造(CSRF)、文件包含、服务器端请求伪造(SSRF)、XML外部实体注入(XXE)、命令注入等。

- 框架与 CMS 漏洞:内置了超过 200 个经过验证的高质量 POC(概念验证代码),这些 POC 覆盖了近三年来实战中出现的高危 Web 漏洞。特别地,它对 Struts2、Fastjson、ThinkPHP、Shiro 等主流开发框架的历史漏洞提供了便捷的一键检测能力。

- 专项检测能力:除了 Web 漏洞,其高级版本还集成了子域名枚举、弱口令爆破、安全配置基线检查等扩展功能,使其成为一个更全面的安全评估工具。

高度可定制化

xray 的灵活性是其另一大亮点。用户可以通过修改 config.yaml 配置文件,对扫描引擎的几乎所有参数进行调优,包括扫描深度、并发线程数、请求超时时间、需要排除的路径、自定义 HTTP 请求头等,从而实现深度定制化的扫描策略。

更重要的是,它支持用户编写符合其规范的 YAML 格式 POC。这意味着当出现新的 0day 漏洞或需要对特定业务系统进行检测时,安全人员可以快速编写自定义的检测脚本,极大地扩展了工具的适应能力和时效性。这种对开源实战精神的拥抱,让社区的力量得以汇聚。

多模式扫描适应不同场景

- 主动扫描模式:工具内置了爬虫模块,可以模拟浏览器行为对目标网站进行遍历,主动发现所有可访问的页面和接口,并对其进行漏洞检测。

- 被动扫描模式:在此模式下,

xray 可以作为一个中间人代理(如配合 Burp Suite 使用),分析流经它的 HTTP/HTTPS 流量,实时识别出请求中潜在的安全风险,无需主动向目标发送任何扫描请求。

- 定制扫描模式:允许用户指定使用特定的插件或 POC 对目标进行精准打击,适合在已知漏洞类型或测试范围明确的情况下使用。

智能化与自动化

面对现代复杂的 Web 应用(如单页面应用 SPA),xray 能够智能识别 JavaScript 动态渲染的内容,确保不遗漏通过前端框架生成的隐藏 API 或路径。其爬虫支持模拟人的交互行为,如点击按钮、输入文本,以触发更深层次的页面状态变化。扫描结束后,工具可以自动生成 HTML、JSON 等格式的详细报告,便于归档和后续分析。

安全无威胁的设计理念

需要明确的是,xray 定位为安全辅助评估工具。其内置的所有检测载荷(Payload)和 POC 都经过无害化设计,仅用于验证漏洞是否存在,而不会对目标系统执行真实的破坏性操作,避免了在授权测试中可能造成的意外损害。

核心应用优势

基于以上功能,xray 在实际应用中展现出多方面的优势:

- 强大的漏洞扫描能力:不仅能精准检测 SQL 注入、XSS、命令注入等常规漏洞,其对 Struts2 反序列化、ThinkPHP 远程代码执行等复杂漏洞的检测能力同样出色,是红队行动的利器。

- 先进的爬虫与流量分析:除了基础爬虫,其集成的浏览器爬虫(如与 Rad 联动)能有效处理动态渲染页面。被动代理模式则使其能够无缝嵌入现有的测试工作流,进行实时风险监控。

- 良好的扩展性与集成性:通过插件机制和自定义 POC,工具的能力边界可以被不断拓展。它可以与 Burp Suite、Nuclei 等主流安全工具联动,构建自动化的漏洞检测链条。

- 支持分布式部署:面对大型网络资产或需要高并发扫描的场景,

xray 支持多节点协同工作,能够显著提升整体扫描效率,适合企业级安全运营团队使用。

典型应用场景

- 渗透测试与红队行动:帮助渗透测试人员快速定位和验证目标系统的安全弱点,为后续的深入利用提供入口。

- 安全审计与合规检查:企业安全团队或第三方审计机构可用于定期对线上 Web 应用进行安全检查,发现并跟踪未修复的漏洞,满足合规要求。

- 漏洞挖掘与研究:安全研究员可以利用其自定义 POC 功能,针对特定的中间件、框架或应用编写检测规则,用于挖掘和分析新型漏洞。

- 内网安全评估:在内网渗透测试中,用于扫描内部 Web 服务、办公系统等,评估内网安全风险。

快速上手与命令示例

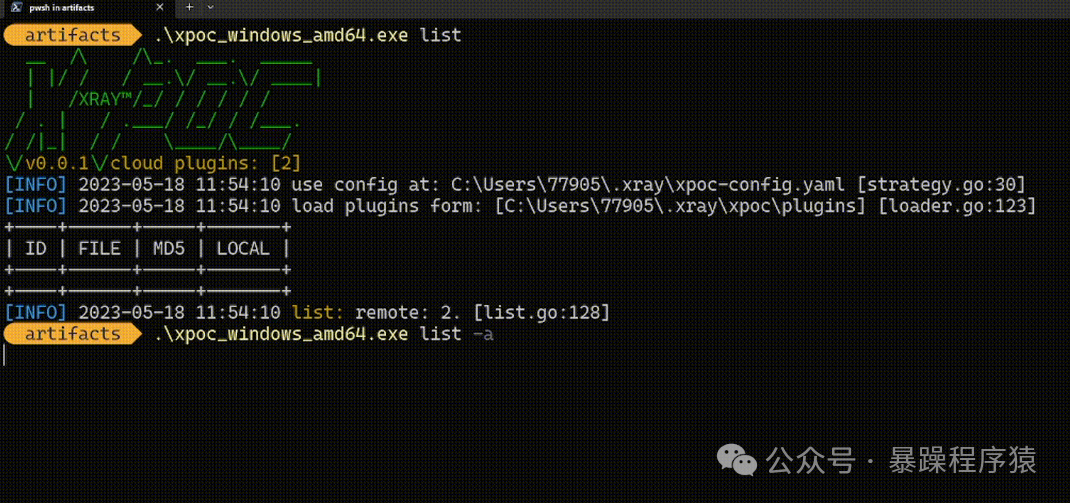

根据提供的技术文档,xray 的安装与启动非常简单。以下是一个在 Windows 环境下查看已加载插件的命令示例:

.\xpoc_windows_amd64.exe list

该命令会列出当前加载的核心插件信息。若想查看所有可用的插件(包括本地和远程),可以加上 -a 参数:

.\xpoc_windows_amd64.exe list -a

(上图为执行 list 与 list -a 命令的示例输出,显示了工具版本、配置文件路径及加载的插件列表)

获取与了解更多

- 项目地址:

https://github.com/chaitin/xray

- 官方文档:

https://docs.xray.cool/Introduction

通过阅读官方文档,你可以获得最详细的安装指南、配置说明、高级功能用法以及 POC 编写教程。工具本身的迭代和社区动态也多在 GitHub 仓库更新。对于希望深入 Web 安全自动化领域的朋友,在云栈社区的相关板块与其他安全从业者交流实战心得,或许能获得更多启发。 |