近日,企业级邮件和协作服务器 SmarterMail 被曝出一个高危认证绕过漏洞,编号为 CVE-2026-23760。该漏洞存在于其密码重置 API 接口中,攻击者可直接绕过密码验证,接管高权限账户,进而可能导致远程命令执行。目前,该漏洞已在野被大规模自动化利用,强烈建议所有 SmarterMail 用户立即将软件升级至 2026 年 1 月 15 日发布的最新版本 Build 9511。

需要明确的是,这是与另一个正在被广泛利用的 CVE-2025-52691 漏洞(SmarterMail 任意文件上传漏洞)相互独立的安全事件。两个漏洞均能导致严重的安全威胁,企业需一并重视。

威胁深入分析:攻击链拆解

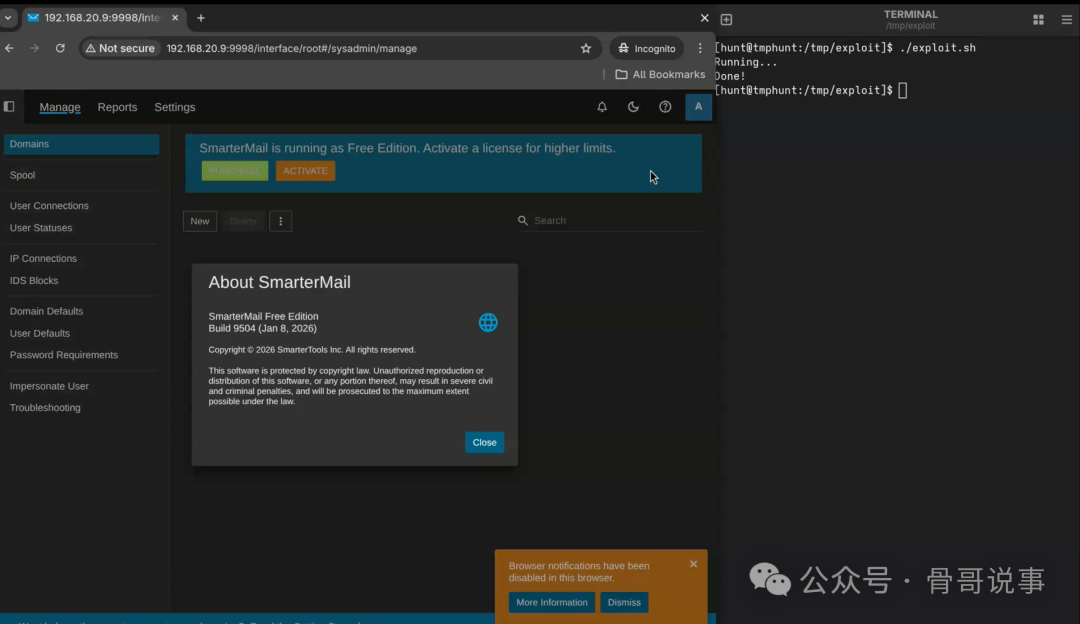

成功利用此漏洞的攻击者,会立即劫持一个高权限账户,并利用 SmarterMail 的“系统事件”功能创建恶意钩子,从而在受感染主机上执行侦察命令。对攻击日志的分析揭示了其清晰的自动化攻击链。

下面这个表格梳理了观测到的 HTTP POST 请求序列及其在攻击中的具体作用:

| 请求 |

目的 |

POST /api/v1/auth/force-reset-password |

利用账户接管漏洞,获取特权用户账户的访问权限。 |

POST /api/v1/auth/authenticate-user |

使用已窃取的特权用户凭据,获取有效的 API 访问令牌。 |

POST /api/v1/settings/sysadmin/event-hook |

配置恶意系统事件。推测该事件被设置为在向 SmarterMail 添加新域名时,自动执行攻击者的侦察命令。 |

POST /api/v1/settings/sysadmin/domain-put |

添加一个新域名,以此触发上一步创建的系统事件。 |

POST /api/v1/settings/sysadmin/domain-delete/google.abc[.]com/true |

痕迹清除:删除新添加的域名。 |

POST /api/v1/settings/sysadmin/event-hook-delete |

痕迹清除:删除创建的恶意系统事件钩子。 |

这些请求在多个受攻击环境中快速、连续地发出,表明攻击者采用了大规模自动化扫描和利用工具,威胁范围广泛。

漏洞根因分析

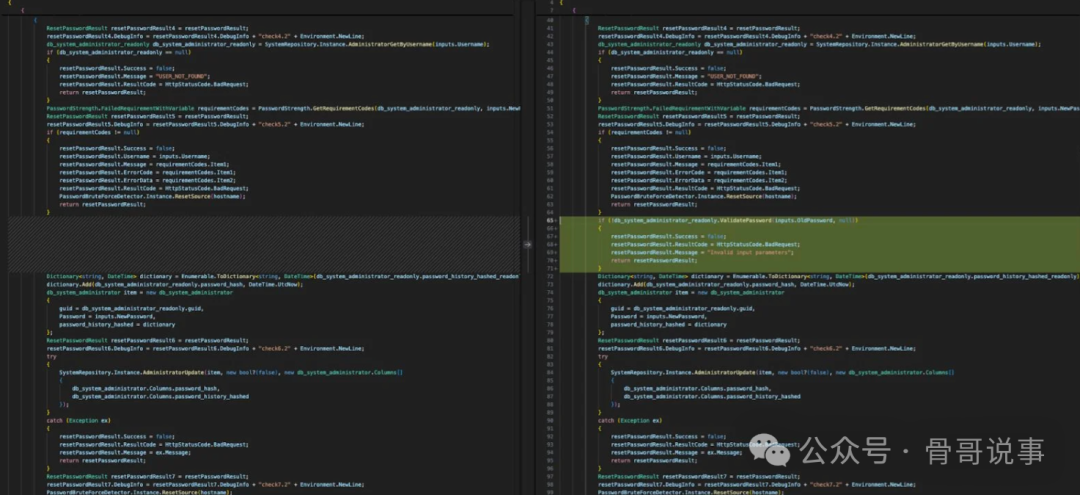

通过对比存在漏洞的版本 9504(2026年1月8日发布)和已修复的版本 9511(2026年1月15日发布),漏洞的根本原因一目了然。

在旧版本中,当向 /api/v1/auth/force-reset-password 端点提交密码重置请求时,程序没有验证用户提交的“旧密码”是否有效。攻击者可以提交任意错误密码,程序依然会执行后续的重置逻辑,从而允许攻击者在不知道当前密码的情况下,将任意账户的密码重置为指定值。

图:新旧版本关键代码逻辑对比(左侧为存在漏洞的 9504 版本)

结论与行动建议

考虑到该漏洞的高危性、当前的活跃利用态势以及同类型漏洞 CVE-2025-52691 的广泛攻击,所有使用 SmarterMail 的企业都应立即采取行动:

- 立即升级:将 SmarterMail 升级至 Build 9511 或更高版本。

- 安全审查:审查服务器日志,检查是否存在下述入侵指标(IOC),以确认系统是否已被入侵。

- 纵深防御:确保邮件服务器的管理界面不直接暴露在公网,或通过 VPN、零信任网络等进行访问控制。

入侵指标 (IOC)

为方便企业进行威胁狩猎和事件响应,以下整理了与此次攻击活动相关的关键入侵指标:

| 项目 |

详情 |

| 攻击源 IP |

142.111.152[.]57, 142.111.152[.]229, 155.2.215[.]66, 142.111.152[.]54, 142.111.152[.]53, 142.111.152[.]222, 142.111.152[.]159, 142.111.152[.]165, 155.2.215[.]70, 142.111.152[.]49, 155.2.215[.]74, 142.111.152[.]160, 155.2.215[.]73, 142.111.152[.]51, 155.2.215[.]60, 142.111.152[.]151, 142.111.152[.]46, 155.2.215[.]68, 142.111.152[.]155, 142.111.152[.]45, 155.2.215[.]72, 155.2.215[.]67, 142.111.152[.]47, 142.111.152[.]59, 142.111.152[.]56, 142.111.152[.]154, 142.111.152[.]150, 155.2.215[.]62 |

| 攻击者 User-Agent |

python-requests/2.32.4 (此为 Python requests 库 2.32.4 版的默认 UA) |

| 恶意输出文件路径 |

C:\Program Files (x86)\SmarterTools\SmarterMail\Service\wwwroot\result.txt (用于存储侦察命令的输出结果) |

| 被利用的 API 端点 |

/api/v1/auth/force-reset-password, /api/v1/auth/authenticate-user, /api/v1/settings/sysadmin/event-hook, /api/v1/settings/sysadmin/domain-put, /api/v1/settings/sysadmin/domain-delete/google.abc.com/true, /api/v1/settings/sysadmin/event-hook-delete |

原文参考:https://www.huntress.com/blog/smartermail-account-takeover-leading-to-rce |