在云原生应用实践中,遵循“配置与镜像分离”是核心准则之一。而 Kubernetes 提供的 ConfigMap 与 Secret 正是实现这一目标、保障应用配置更安全、更灵活、更易管理的基石组件。

许多初学者可能认为它们仅仅是两个“存储数据的对象”。然而,当你真正掌握并应用好 ConfigMap 与 Secret 时,你的应用交付模式将发生质变:配置更新无需重新构建镜像、敏感信息得到有效保护、变更过程可控、跨环境部署更加顺畅。

一、为什么需要 ConfigMap 与 Secret?

现代应用几乎都依赖于大量外部配置,例如:

- 服务端口与运行环境标识

- 数据库、缓存中间件的连接地址

- 功能开关与业务参数

- 第三方服务的 API 密钥、TLS 证书等

若将这些配置直接硬编码在应用镜像中,会引发一系列问题:

- 环境切换困难:为不同环境(开发、测试、生产)需要维护不同的镜像。

- 迭代效率低下:任何配置变更都必须重新构建和推送镜像。

- 安全风险剧增:敏感密钥随镜像扩散,极易造成泄露。

Kubernetes 通过 ConfigMap(存储非敏感配置)和 Secret(存储敏感配置)完美解决了上述痛点,实现了应用配置与容器镜像的解耦。

二、ConfigMap:管理非敏感配置的标准方式

ConfigMap 是 Kubernetes 中最常用的配置对象,专门用于存储和管理不包含敏感信息的配置数据。

典型适用场景包括:

- 文本形式的参数,如

HOST, PORT, LOG_LEVEL

- 完整的配置文件,如

nginx.conf, application.properties

- 应用功能的动态开关配置

三种核心使用方式

1️⃣ 注入为环境变量

通过 valueFrom.configMapKeyRef 将 ConfigMap 中的特定键值对注入为 Pod 内容器的环境变量。这种方式适合传递简单的、独立的配置项。

env:

- name: LOG_LEVEL

valueFrom:

configMapKeyRef:

name: app-config

key: LOG_LEVEL

2️⃣ 挂载为文件或目录

将整个 ConfigMap 或其中部分数据卷挂载到容器内的指定路径,使其成为一个或多个配置文件。这是管理复杂配置(如 Nginx 配置、Spring Boot 的 application.yml)的推荐方式。

volumeMounts:

- name: app-config-volume

mountPath: /etc/app/config

volumes:

- name: app-config-volume

configMap:

name: app-config

3️⃣ 作为容器启动命令的参数

在 Pod 的定义中,可以引用 ConfigMap 的数据来动态构造容器的启动命令参数。

三、Secret:守护你的敏感数据

Secret 的设计初衷是安全地保管敏感信息。尽管其数据默认以 Base64 编码存储(请注意,编码不等于加密),但它通过与 RBAC(基于角色的访问控制) 等机制的配合,提供了比 ConfigMap 更严格的访问权限管理。

Secret 通常用于存储:

- 数据库、缓存服务的用户名和密码

- OAuth2 的 Client Secret 或 API Tokens

- TLS 证书和私钥

- SSH 密钥或 Docker Registry 的认证信息

安全增强建议

- 启用静态加密:在 Kubernetes 集群中配置

EncryptionConfiguration,对存储在 etcd 中的 Secret 数据进行加密。

- 集成外部密钥管理系统:对于更高安全要求,可以考虑使用如 AWS KMS、Google Cloud KMS 或 Azure Key Vault 等云服务商提供的密钥管理服务来管理 Secret 的加密密钥。

- 最小权限原则:严格通过 RBAC 控制对 Secret 资源的

get, list, watch 等操作权限。

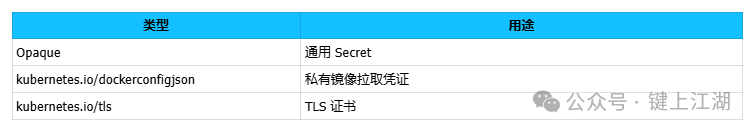

常见 Secret 类型

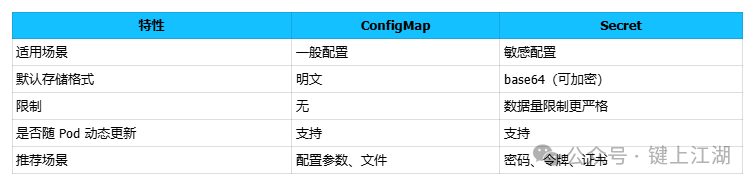

四、ConfigMap 与 Secret 的核心区别

一句话概括:ConfigMap 负责通用配置管理,Secret 则专注于敏感配置的安全生命周期管理。

五、专业级最佳实践

1. 优选文件挂载,慎用环境变量

环境变量容易被日志记录、进程信息查看工具(如 env 命令)暴露,因此仅适用于非敏感配置。所有密钥、令牌等敏感信息必须通过 Secret 以文件形式挂载,并严格控制文件权限。

2. 遵循配置拆分与模块化原则

避免将应用的所有配置堆积在一个庞大的 ConfigMap 或 Secret 中。建议按功能或变更频率进行拆分,例如:

app-base-config:基础运行配置app-feature-flags:功能开关配置app-datasource-config:数据源相关配置app-external-secret:外部服务密钥

这样做有利于配置的版本管理、灰度发布和问题定位,是 DevOps 良好实践的一部分。

3. 善用标签与注解进行管理

为 ConfigMap 和 Secret 添加具有明确语义的标签和注解,便于筛选、监控和自动化脚本处理。

metadata:

labels:

app: my-application

tier: backend

config-type: database

annotations:

description: “生产环境数据库连接配置”

4. 采用配置管理工具统一管理

使用 Kustomize、Helm 等工具来管理不同环境(dev, staging, prod)的配置差异,避免出现大量相似且难以维护的 config-*.yaml 文件,实现配置的“一次定义,多处复用”。

5. 强制执行 Secret 安全策略

在企业级生产环境中,必须:

- 启用并定期审核 Secret 的静态加密配置。

- 通过 RBAC 严格限制对 Secret 资源的访问,遵循最小权限原则。

- 禁用或不授予 Dashboard 等管理界面查看 Secret 明文内容的权限,防止通过界面泄露。