AutoPentestX 是一款面向 Linux 系统的开源自动化渗透测试工具包,其最大亮点在于,用户仅需执行单条命令,即可启动一套全面的安全评估流程。该工具由开发者 Gowtham Darkseid 打造,并于 2025 年 11 月正式发布。它不仅能够自动化执行多项测试,还能生成结构清晰的专业 PDF 报告,并且始终强调安全、非破坏性的测试原则。

支持系统与核心功能

AutoPentestX 主要兼容 Kali Linux、Ubuntu 以及其他基于 Debian 的发行版。它旨在自动化执行以下核心安全操作:

该工具集成了多个业界知名的安全工具以协同工作:使用 Nmap 进行网络扫描;调用 Nikto 和 SQLMap 进行 Web 应用测试;并通过查询 CVE 数据库,依据 CVSS(通用漏洞评分系统)指标为发现的漏洞进行风险评分。所有测试结果都会被存储在一个 SQLite 数据库中。此外,它支持生成 Metasploit RC 脚本,方便安全人员在此基础上进行手动的漏洞利用验证,而整个过程被设计为不会对目标系统造成实际危害。

集成工具与功能

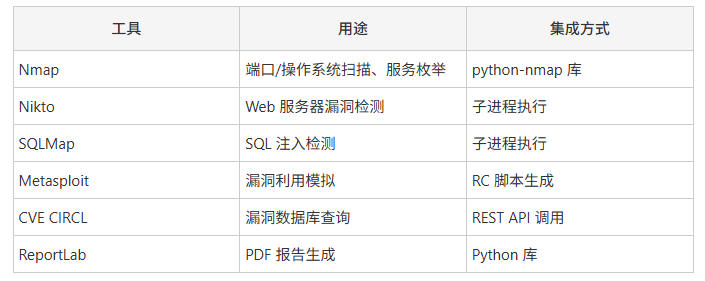

工具的模块化设计赋予了用户灵活性,你可以通过命令行参数选择性地跳过某些测试环节,例如 Web 扫描或漏洞利用。其集成的核心工具与方式如下表所示:

安装与使用

安装要求

在开始之前,请确保你的系统满足以下基本条件:

- Python 3.8 或更高版本

- root 权限(用于执行某些扫描)

- 基础工具如 Nmap 已安装

安装方式

安装过程相对简单,主要有两种方式:

- 一键安装:克隆代码仓库后,直接运行项目自带的安装脚本。

./install.sh

- 手动安装:先使用

venv 创建独立的 Python 虚拟环境,然后手动安装依赖。

pip install -r requirements.txt

使用方法

基础使用命令非常直观:

./autopentestx.sh <目标IP>

执行此命令将启动完整扫描流程,生成的报告、日志和数据库文件将分别保存在 reports/、logs/ 和 database/ 目录下。

你还可以使用一些可选参数来定制扫描行为:

--no-safe-mode:禁用安全模式(不推荐)--skip-web:跳过 Web 应用漏洞扫描环节- 自定义测试者名称

一次完整的扫描耗时大约在 5 到 30 分钟之间,具体时间取决于网络环境和目标复杂度。扫描结束后生成的 PDF 报告内容详实,通常包含:

- 执行摘要:概述整体评估情况。

- 风险分类:例如,将 CVSS 评分 9.0 及以上的漏洞标记为“CRITICAL”(严重)。

- 修复建议:针对发现的问题提供具体的缓解措施。

- 开放端口列表:清晰展示目标系统所有开放端口及对应服务。

- CVE 详情:列出发现的漏洞及其详细信息。

- 加权风险评分:在 CVSS 基础上,结合可利用性等因素进行综合评分。

AutoPentestX 注重数据的持久化,所有历史评估数据都能得到保存,便于进行趋势分析和对比。数据也可以导出为 JSON 格式,方便集成到其他安全平台或系统中。其内置的“安全模式”是默认选项,能有效防止测试操作导致系统服务中断,并且所有操作步骤都有完整的日志记录,确保了整个过程的可审计性。对于希望提升 Linux 环境安全评估效率的团队或个人而言,这类自动化渗透测试工具无疑是一个值得尝试的利器。你可以在我们的云栈社区找到更多关于自动化安全运维的实践讨论与资源分享。

参考来源:

AutoPentestX – Automated Penetration Testing Toolkit Designed for Linux systems

https://cybersecuritynews.com/autopentestx-penetration-testing-toolkit/ |