在组建企业级或个人VPN网络时,我们通常有多种协议可选。例如,使用腾讯云轻量应用服务器时,针对不同场景有不同方案:对于家用路由器,可以采用L2TP VPN(每月40元实现异地组网!用家用路由器+L2TP协议,在腾讯云上搭建企业级VPN枢纽);对于企业级防火墙,IPsec VPN则是经典选择(成本省下99.7%!用40元的腾讯云服务器自建IPsecVPN,成功对接企业级飞塔防火墙);而对于广泛的终端用户,OpenVPN以其跨平台性受到欢迎(腾讯云轻量服务器实测:跑openVPN能到30Mbps!这性价比绝了)。

除此之外,WireGuard协议以其高效、现代和代码简洁的特性,正获得越来越多的关注(IPv6隧道搭建指南:用WireGuard轻松玩转IPv4/IPv6混合网络)。然而,在多节点互联的场景下,密钥对的生成、交换与配置文件(如wg0.conf)的手动维护工作异常繁琐,堪称运维人员的“噩梦”。

当然,业界已有强大的集中式管理方案如Netmaker(WireGuard太复杂?十分钟教你用Netmaker一键搞定全球组网),但其部署和配置对部分用户而言仍有一定门槛。

我们的目标是简化操作流程,让复杂的网络管理变得直观易懂。为此,本文将介绍一个开发预览版的WireGuard Web管理系统。该系统通过可视化的Web界面和关键的SSH代管功能,旨在将WireGuard集群的管理难度降至最低,让搭建HUB/SPOKE组网像搭积木一样简单。

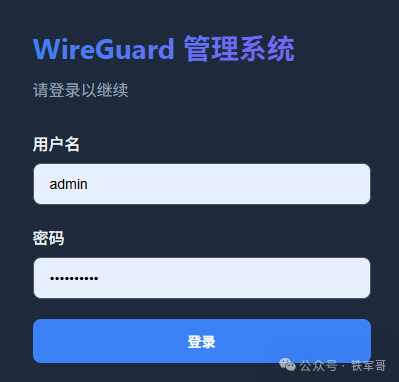

系统采用深色主题的科技简约风格,首先需要通过登录界面进行身份验证。

登录成功后,会进入系统概览页面,这里直观展示了已配置的节点数量、连接数量等核心统计信息。

配置第一步:添加节点

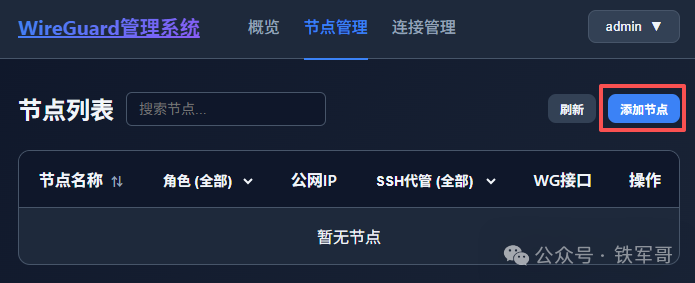

所有配置从添加节点开始。点击【节点管理】页面的【添加节点】按钮。

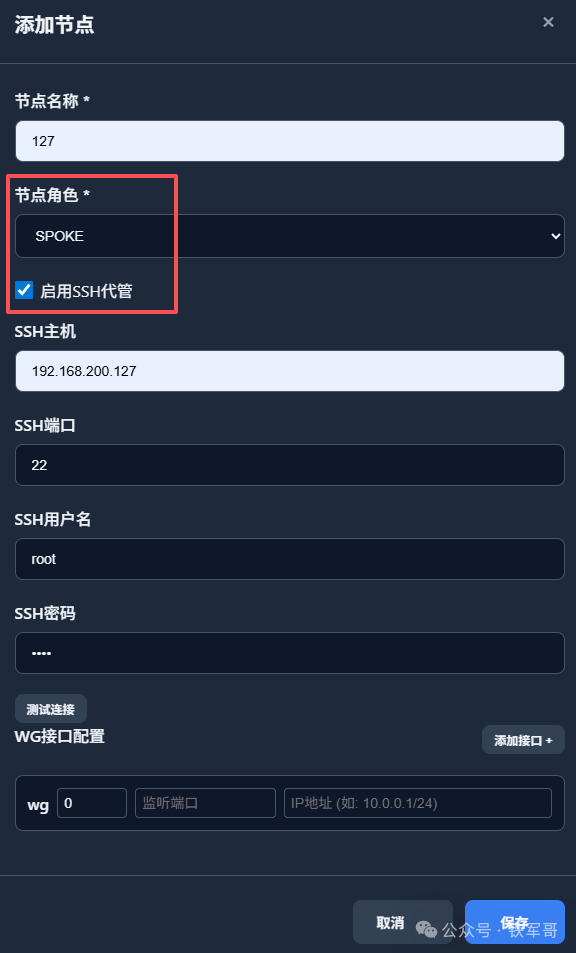

在弹出的窗口中,需要填写节点名称、选择节点角色,并配置WG接口等参数。

节点角色分为HUB和SPOKE(Wireguard配置HUB-SPOKE组网)。添加的第一个节点必须设置为HUB角色,并且需要配置公网IP地址,以便其他节点能够主动与之建立连接。

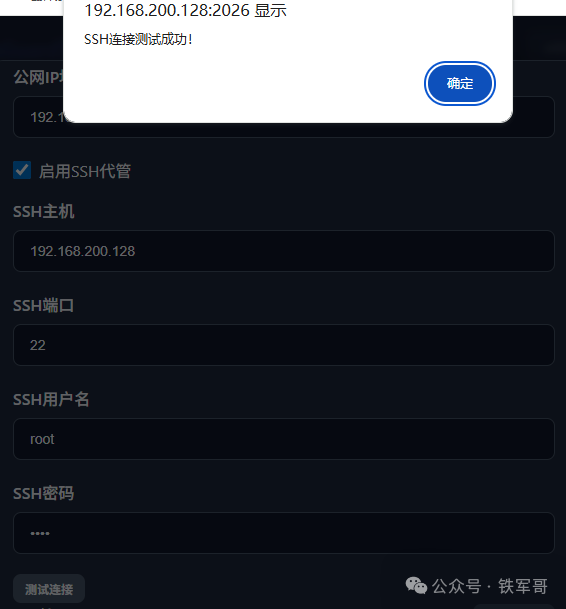

本系统的核心特性之一是SSH代管功能。启用此功能后,系统可以通过SSH协议自动在目标服务器上下发WireGuard配置、启动服务,后续所有相关配置变更均可自动同步,无需人工登录服务器操作。启用前,需要先进行SSH连接测试,确保凭据正确。

在添加节点时,可以一并配置该节点的WireGuard虚拟接口(如wg0、wg1等),支持同时添加多个接口。当然,这一步也可以留到后续创建连接时再配置。

按照上述步骤,我们先添加一个作为中枢的HUB节点(例如节点128)。接着,添加一个启用了SSH代管的SPOKE节点(例如节点127)。

然后,再添加一个未启用SSH代管的SPOKE节点(例如节点129)。这意味着系统无法自动管理此节点,需要手动干预。

完成以上操作后,节点管理列表中就拥有了三个WireGuard节点。

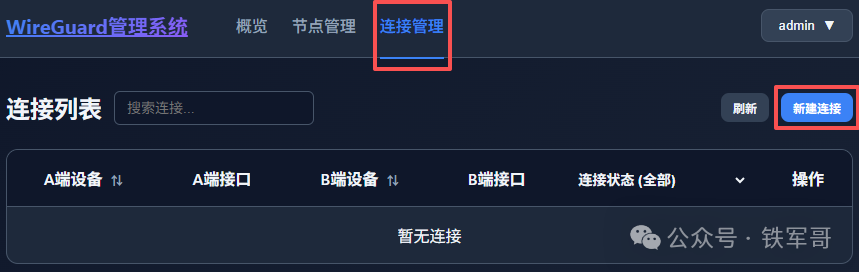

配置第二步:建立连接

节点就绪后,切换到【连接管理】页面,点击【新建连接】来建立节点间的WireGuard隧道。

配置界面采用左右对照的布局,逻辑清晰。左侧A端通常选择HUB设备,右侧B端可以是HUB或SPOKE设备。

在此界面,可以选择节点上已预配置的WG接口,也可以临时“创建新接口”。需要注意的是,HUB设备必须指定一个监听端口(如10086),而SPOKE设备的监听端口通常为动态分配,可选填。配置完所有必填参数后保存。

对于启用了SSH代管的节点(如SPOKE-127),系统会自动将生成的WireGuard配置推送到目标服务器,并启动WireGuard服务。我们可以登录到SPOKE-127服务器后台验证一下。

root@01-127:~# ip add show wg0

wg0: <POINTOPOINT,NOARP,UP> mtu 1420 qdisc noqueue state UNKNOWN group default qlen 1000

link/none

inet 10.2.1.7/24 scope global wg0

valid_lft forever preferred_lft forever

inet 10.2.1.8/32 scope global wg0

valid_lft forever preferred_lft forever

PING 10.2.1.8 (10.2.1.8) 64(bytes) of data.

64 bytes from 10.2.1.8: icmp_seq=1 ttl=64 time=2.35 ms

64 bytes from 10.2.1.8: icmp_seq=2 ttl=64 time=1.47 ms

64 bytes from 10.2.1.8: icmp_seq=3 ttl=64 time=1.52 ms

64 bytes from 10.2.1.8: icmp_seq=4 ttl=64 time=1.81 ms

64 bytes from 10.2.1.8: icmp_seq=5 ttl=64 time=1.41 ms

--- 10.2.1.8 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4007ms

rtt min/avg/max/mdev = 1.406/1.709/2.345/0.346 ms

interface: wg0

public key: UxMzdu8foveSgc+2TWyDyWwsoeykh8MrYXlTqHFoyDw=

private key: (hidden)

listening port: 48923

peer: K8XcCijmDMEBfz+CHtRdQuX1BU3aU0xnY5lyL7bW4nQ=

endpoint: 192.168.200.128:10086

allowed ips: 10.2.1.8/32, 10.2.1.0/24

latest handshake: 1 minute, 51 seconds ago

transfer: 764 B received, 948 B sent

persistent keepalive: every 25 seconds

可以看到,WireGuard接口wg0已成功建立,并且能够ping通HUB节点的隧道IP(10.2.1.8),所有功能与手动配置完全一致。

接下来,我们创建HUB节点与未启用SSH代管的SPOKE-129节点之间的连接。

由于SPOKE-129未启用代管,系统无法自动下发配置,因此连接状态会显示为“未知”。

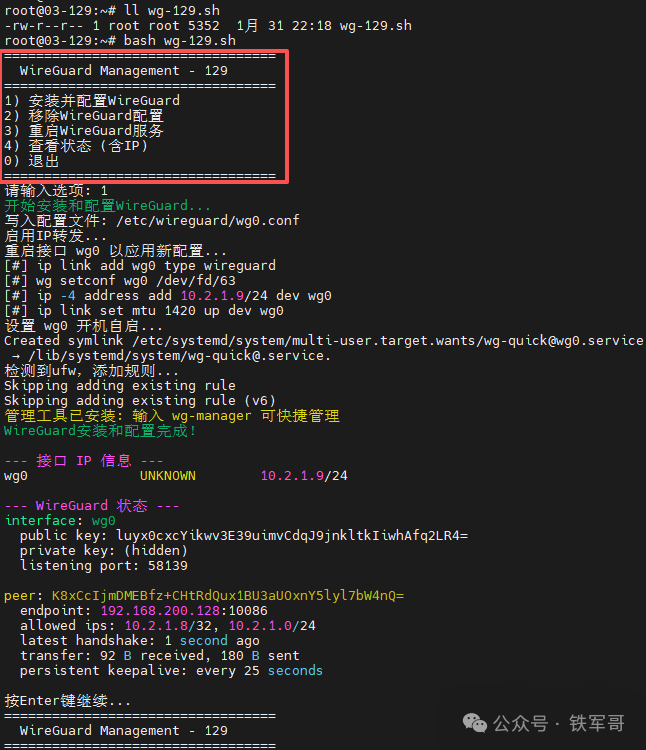

手动配置未代管节点

对于这类节点,应该如何配置呢?我们回到节点管理页面。在节点列表中,SSH代管状态下的对勾(✓)表示配置已成功同步。对于未代管的节点(如SPOKE-129),我们可以点击其操作列中的【下载脚本】。

这将获取到一个自动生成的配置脚本文件(如wg-129.sh)。将此脚本上传到SPOKE-129目标服务器并运行。

脚本提供菜单化操作,选择“安装并配置WireGuard”即可自动完成所有依赖安装、配置文件写入和服务启动。安装完成后,脚本会自动展示网络接口信息和详细的WireGuard状态。

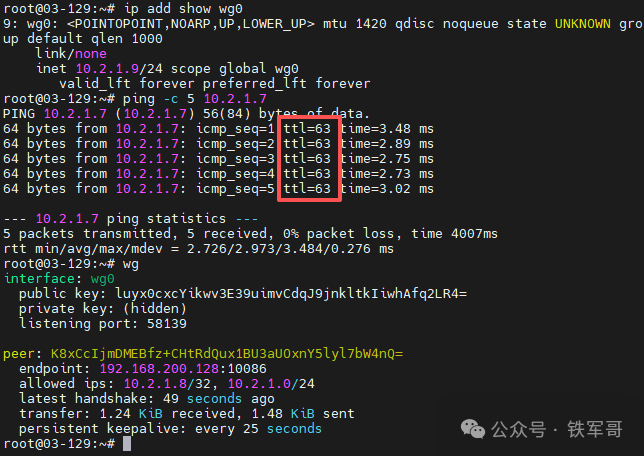

退出脚本后,我们可以在服务器上手动检查网络状态。

注意一个关键细节:从ping结果看,SPOKE-129(10.2.1.9)能够成功访问SPOKE-127(10.2.1.7)。这是因为在HUB-SPOKE组网模型中,所有流量都经过HUB中转。SPOKE-129虽然只与HUB建立了直接的WireGuard连接,但通过HUB的路由转发,实现了与同一HUB下其他SPOKE节点(如SPOKE-127)的互通。

至此,所有配置完成。此时再查看系统概览页面,所有的监控数据都已正常显示。

总结

这个WireGuard Web管理系统,其设计理念类似于成熟的OpenVPN管理系统,核心目标是解决WireGuard在多节点、集群化场景下的配置与管理复杂性。众所周知,WireGuard依赖非对称加密的密钥对进行身份认证,当节点数量增多时,密钥和隧道配置的手工管理会变得极其困难。本系统通过Web界面集中管理密钥、节点和连接拓扑,并结合SSH代管实现配置自动化,能够显著降低运维门槛,让用户更轻松地构建和管理中大规模的WireGuard虚拟网络。

通过将复杂的命令行操作转化为直观的图形界面点击,并提供自动化脚本应对无法代管的场景,该系统为WireGuard的普及和应用提供了一种切实可行的便捷路径。如果你也正在为管理多个WireGuard节点而烦恼,不妨尝试一下这种集中化管理的思路。