近期,安全研究人员发现了一波针对Linux平台的复杂攻击。这波攻击利用了一种名为“ShadowHS”的恶意软件,其核心在于将一个名为“hackshell”的开源工具进行了深度武器化。与那些一上来就疯狂消耗资源进行挖矿或DDoS的普通Linux恶意软件不同,ShadowHS的设计目标更为隐蔽和长远——它致力于将受害服务器变成一个可供攻击者长期、交互式操控的隐秘据点,并且几乎不在磁盘上留下任何蛛丝马迹。

无文件执行技术

ShadowHS最具威胁性的特点之一是其“无文件”执行机制。整个恶意软件采用多阶段的Shell脚本作为加载器,其最终的有效载荷完全在系统内存中被解密和执行。为了实现这一点,它巧妙地使用了匿名文件描述符,并将自身进程名称伪装成“python3”等常见进程,从而有效地躲避了常规的取证排查。

正如分析报告所指出的:“加载器仅在内存中解密并执行有效载荷,不在磁盘留存任何持久性二进制文件。激活后,该载荷会暴露交互式后渗透环境,主动探测主机安全控制措施……” 这种技术让那些依赖检查硬盘文件完整性的监控系统和传统的杀毒扫描几乎失效,为攻击者提供了完美的隐身衣。

武器化后渗透框架

那么,这个被加载到内存里的东西到底是什么呢?它是经过深度修改和增强的“hackshell”。原本的hackshell只是一个轻量级的后渗透工具,但到了ShadowHS运营者手里,它已经演变成一个功能齐全的入侵框架。报告明确提到:“该有效载荷并非独立恶意软件二进制文件,而是源自hackshell的武器化后渗透框架,专为攻击者长期交互使用而改造。”

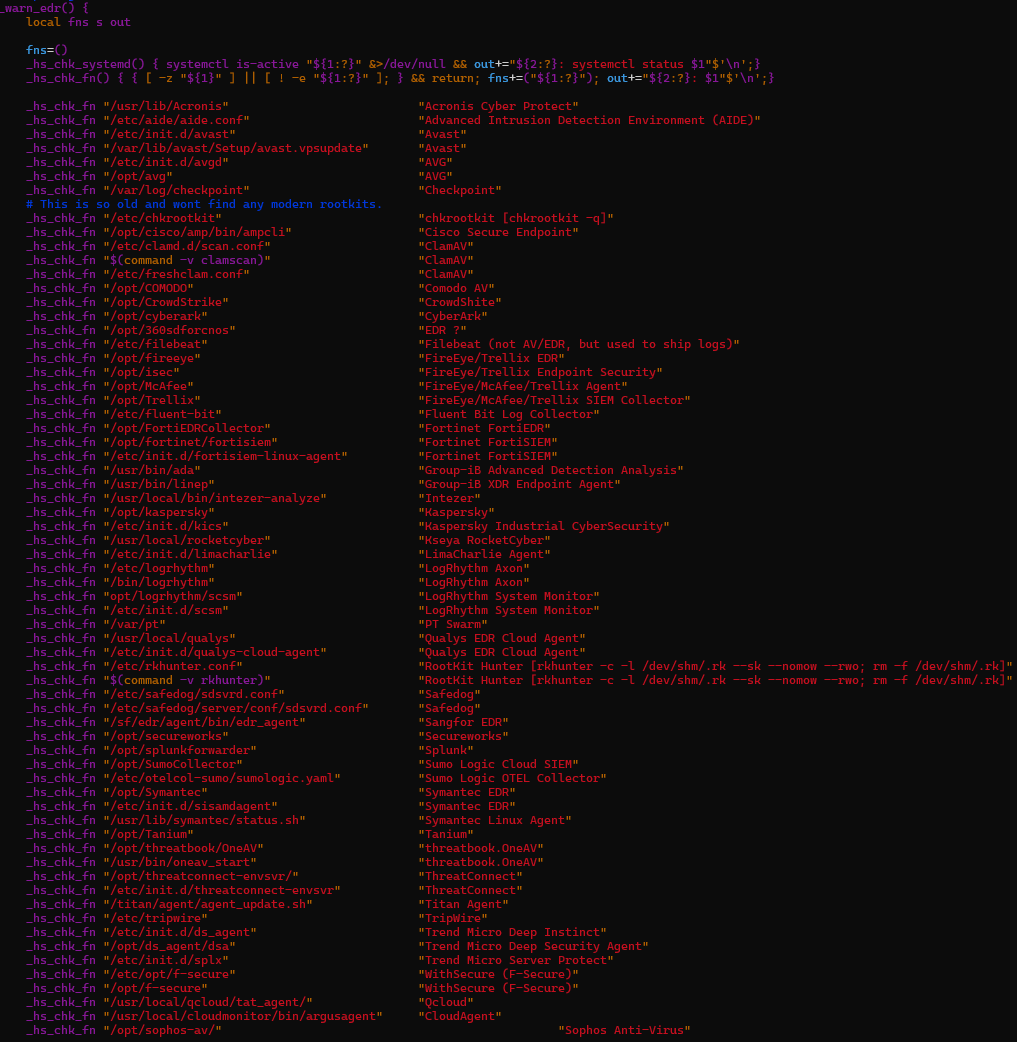

一旦被激活,这个框架会首先悄无声息地探测主机环境,重点检查是否有CrowdStrike、SentinelOne等EDR(终端检测与响应)代理在运行。更令人惊讶的是,它甚至内置了“清场”逻辑,会主动清除如XMRig挖矿程序或Kinsing僵尸网络等其他恶意软件,以确保自己对受害者资源的独占性。

隐蔽数据渗漏技术

如果只是潜伏和控制,或许还不够“高级”。ShadowHS在数据窃取方面展现出了更精巧的思路。它没有采用可能触发防火墙警报的标准外连方式,而是使用了名为“GSocket”的工具。该工具能够通过用户空间隧道建立加密连接,巧妙地穿透防火墙。

报告特别强调了这一点:“该框架包含攻击者驱动的数据外泄机制,完全规避传统网络传输方式,转而滥用用户空间隧道来暂存或提取数据,以此逃避防火墙控制和终端监控。” 这意味着,攻击者无需与远方的命令控制服务器建立一条容易被发现和阻断的TCP连接,就能神不知鬼不觉地将敏感文件偷走,或者把新的工具暂存进来。

专业攻击者特征

综合来看,ShadowHS绝非普通“脚本小子”或自动化僵尸网络的产物。它在运行时的极度克制(静默探测、避免触发警报)与其体内蕴含的庞大攻击潜能(如凭证窃取、SSH暴力破解、权限提升等模块)形成了鲜明对比。这种设计明确指向了具备专业技能的真人攻击者。

分析报告也印证了这一点:“运行时克制行为与广泛休眠功能之间的明确区隔,强烈表明这是经过精心设计的攻击者手法,而非通用恶意软件逻辑。” 攻击者有明确的战术目标:先隐秘地站稳脚跟,摸清环境,排除竞争对手,然后再根据实际需要,灵活地调用各种功能进行横向移动和数据窃取,整个过程犹如一场精心策划的渗透测试。

参考来源:

Invisible Intruder: “ShadowHS” Malware Weaponizes Hackshell on Linux

https://securityonline.info/invisible-intruder-shadowhs-malware-weaponizes-hackshell-on-linux/

这种高级威胁提醒我们,针对Linux服务器的安全防护不能仅停留在防范粗暴的加密挖矿上。对于追求长期潜伏和深度控制的网络攻击,需要更细致的监控和更深入的行为分析。想了解更多前沿的安全技术分析和实战案例,欢迎到云栈社区的网络安全板块与大家交流探讨。

(引申思考:不仅传统服务器,如今新兴的AI Agent等应用若暴露在公网且防护不当,同样面临“裸奔”风险。)

(安全是一个持续的话题,从系统层到应用层,都需要建立纵深防御体系。)

|