微软正着手将一项存在了三十余年的安全隐患彻底“归档”。近日,该公司宣布将在未来的Windows版本中,通过一个分阶段的路线图,逐步减少、限制并最终默认禁用NTLM(新技术局域网管理器)协议。这对于依赖Windows生态进行身份管理的企业而言,意味着一个安全新时代的开启。

NTLM协议长期以来扮演着Kerberos协议不可用时的备用验证角色。然而,由于其设计年代久远,存在固有的加密缺陷,使得它极易遭受重放攻击、中继攻击和哈希传递攻击等安全威胁。在现代攻击手段日益复杂的背景下,NTLM的脆弱性已成为企业网络系统中一个不容忽视的风险点。

三阶段过渡路线图确保平稳迁移

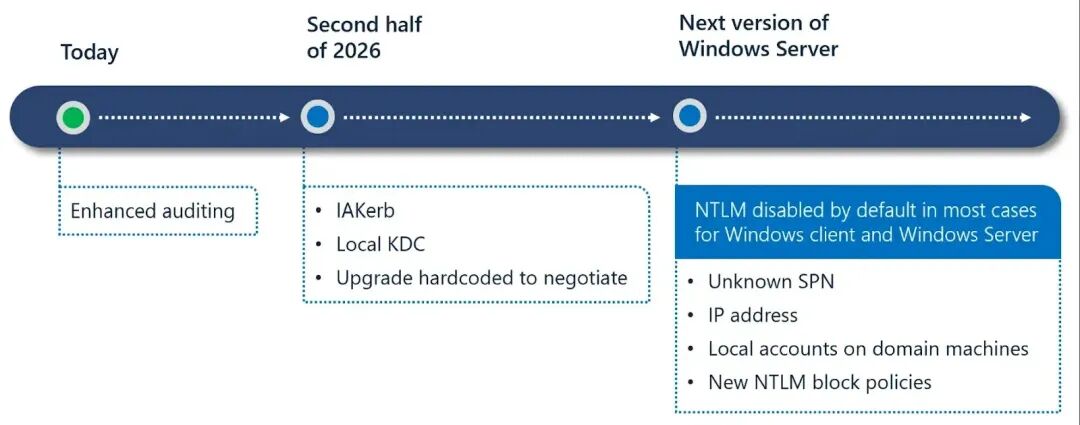

为了在提升安全性的同时,最大限度地减少对现有业务的冲击,微软制定了一个清晰的三阶段过渡方案。

这张表格清晰地概括了微软的“三步走”策略:

- 第一阶段(现已可用):可视化与审计。当前,微软已提供工具帮助组织审计和识别系统中仍在使用的NTLM流量,这是了解自身依赖情况的第一步。

- 第二阶段(2026年下半年):减少NTLM使用。微软计划在此阶段启用IAKerb、本地KDC等机制,并升级硬编码场景,旨在让系统在原本会“回退”到NTLM的情况下,优先协商使用更安全的Kerberos协议。

- 第三阶段(未来Windows版本):默认禁用。在下一版本的Windows客户端和服务器系统中,微软将在大多数场景下默认关闭NTLM。同时,会引入新的NTLM阻止策略,针对未知服务主体名称(SPN)、IP地址登录、域计算机上的本地账户等特定场景进行管控。

值得注意的是,微软并未计划将NTLM从系统中连根拔起。对于某些仅支持NTLM的传统应用或老旧系统,微软承诺将提供内置支持,确保这些特殊场景仍能继续运作,这体现了其平衡安全革新与历史包袱的务实态度。

迁移期间保持向后兼容性

微软明确强调,默认禁用NTLM并不意味着完全移除。在过渡期内,NTLM协议将作为一项可选功能保留在系统中。如果某些关键业务因兼容性问题而中断,管理员仍然可以通过组策略将其重新启用。这种设计在推动实质性安全升级与满足实际业务连续性需求之间,找到了一个关键的平衡点。

那么,企业和IT管理员现在应该做些什么?微软给出了明确建议:立即行动。

首先,应尽快在生产环境中部署增强型NTLM审计功能,全面梳理所有应用程序和服务对NTLM的依赖关系。其次,着手制定迁移计划,将能够升级的工作负载逐步转向Kerberos认证。同时,务必在非生产环境中提前测试禁用NTLM后的系统兼容性与稳定性。这项工作需要身份认证团队、安全团队和应用负责人共同协作,以确保整个过渡过程平稳无误。

对于那些拥有特殊业务逻辑、强烈依赖NTLM且无法轻易迁移的组织,微软也开通了专门的沟通渠道(ntlm@microsoft[.]com)。这种分阶段、可协商、保留退路的过渡方案,旨在引导整个Windows生态稳步迈向一个更安全、甚至无密码的未来。

对于关注企业身份安全和网络系统演进的同行而言,这无疑是一个值得深入讨论的技术风向标。欢迎在云栈社区的相关板块分享你的见解或迁移实践中遇到的挑战。

参考来源:

Microsoft to Disable NTLM by Default as a Step Towards More Secure Authentication

https://cybersecuritynews.com/microsoft-disable-ntlm-by-default/ |