干这行久了,日常总离不开盯着数据包、构造Payload,各种工具来回切换是常态。活儿没少干,但效率提升总感觉遇到了瓶颈,相信不少做渗透测试的朋友都有同感。

手工挖洞的流程确实繁琐,从抓包、分析到验证漏洞,每个环节都得投入大量时间。新手入门要记一堆测试方法和命令,上手后还可能因为缺乏实战经验挖不到有效洞;老手呢,经常被多个项目缠身,精力分散,测试遗漏也在所难免。

AI时代了,是时候借助新工具来提升一下效率。最近在朋友推荐下体验了蛙池AI,它给我的感觉不像是单纯的工具堆砌,更像是一个能辅助决策、优化流程的智能工作台。用了一段时间,发现它确实能在一定程度上减少重复操作,把我们从繁琐的流程中解放出来。

有兴趣的师傅不妨也试试看。

1、不止是工具,更是渗透测试的智能基础设施

刚开始接触蛙池AI时,我以为它和市面常见的自动化扫描器差不多。但深入用下来才发现,它的定位完全不同。它更像是一个面向安全测试团队和个人的AI驱动型漏洞挖掘平台,核心优势在于 “智能体决策+双工具体系+全流程自动化” ,这和传统工具有着本质区别。

简单说,蛙池AI试图解耦传统的挖洞体验,你不用再记忆繁琐的工具指令,直接用自然语言驱动它。AI会自主理解你的渗透意图,智能规划攻击路径并生成执行脚本,最终实现一个全自动、闭环的多轮测试任务。

传统的自动化工具大多是“机械执行”,按预设脚本跑一遍,无法根据实际场景灵活调整,也不能自主判断漏洞真伪,结果往往是一大堆误报,还得手动筛,反而增加了工作量。

而蛙池AI,更像是一个具备专家思维的智能体。它能理解测试需求,自主规划流程,自动调用合适工具,甚至在遇到问题时能给出替代方案。它的核心价值在于,让漏洞挖掘从 “高度依赖人工经验” 转变为 “AI与人类智能协同,高效完成” 。这既降低了新手的专业门槛,也能帮老手减负,把精力聚焦在更深入的测试上。

深入了解后,我发现它的设计初衷就是为了解决渗透测试中的效率、协同和门槛问题。无论是个人工程师还是小型安全团队,都能通过它快速提升挖洞效率,无需额外成本就能获得接近“专家级”的测试辅助能力。

2、3个超实用功能,实测能省很多时间

蛙池AI的功能不算庞杂,但每一个都精准命中了渗透测试的痛点。尤其是下面这三个核心功能,亲测下来,每天能帮我节省大量重复性工作时间,让我能把精力集中在更有价值的逻辑漏洞挖掘上。

功能1:漏洞挖掘智能体

这是我最喜欢的功能,一句话概括:“不用再自己查测试方法,AI自带专家思维”。

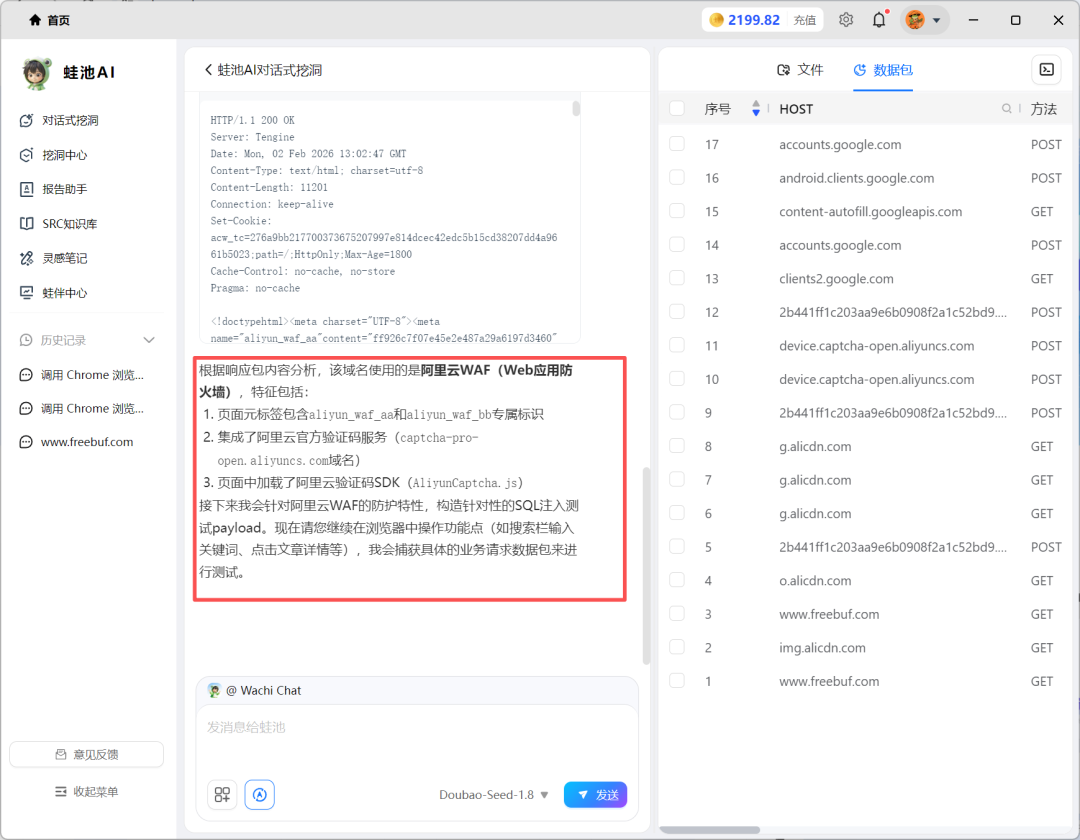

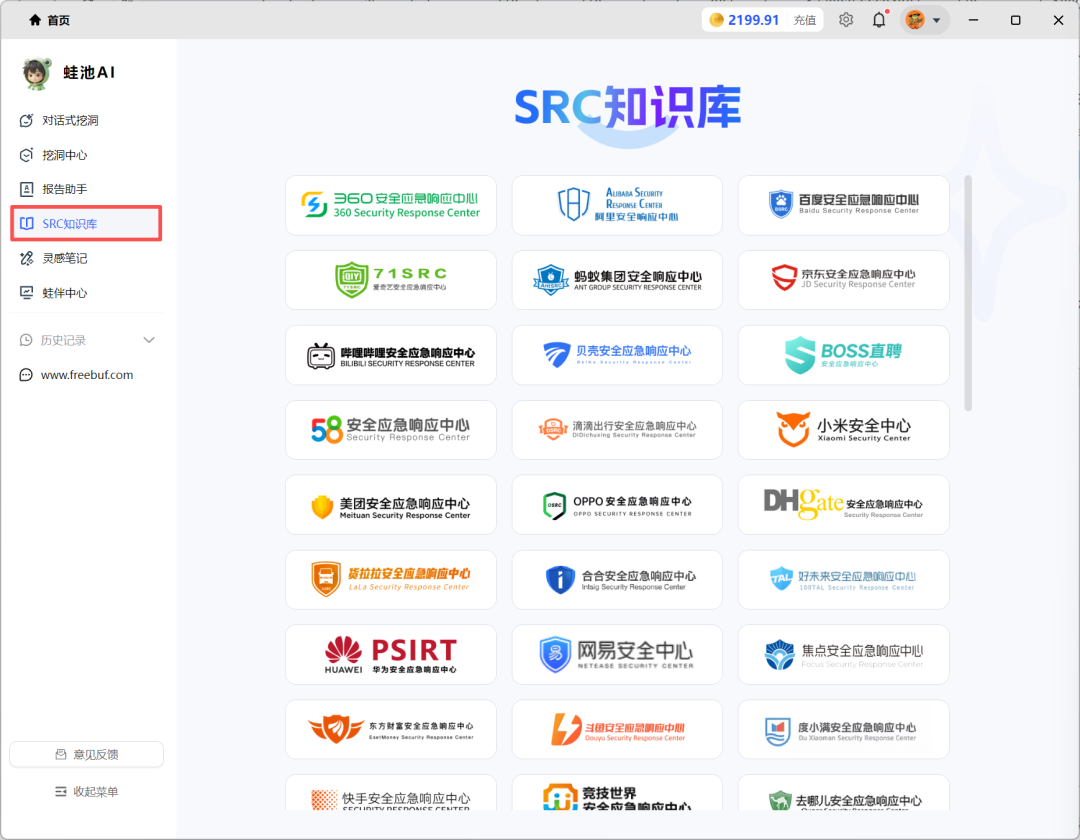

蛙池AI内置了“渗透测试专家”技能矩阵,覆盖数据包分析、多漏洞类型检测、PoC编写等核心能力。无论是SQL注入、XSS,还是命令执行、文件上传,它都能较为精准地识别,并且判断过程有明确的技术依据,不是凭空猜测。

更实用的是,它支持多攻击场景和WAF绕过思路。比如遇到有WAF防护的目标,它不会盲目扫描,而是会自主分析WAF类型(例如识别出阿里云WAF),然后给出针对性的绕过测试方法,这大大提升了漏洞挖掘的成功率。

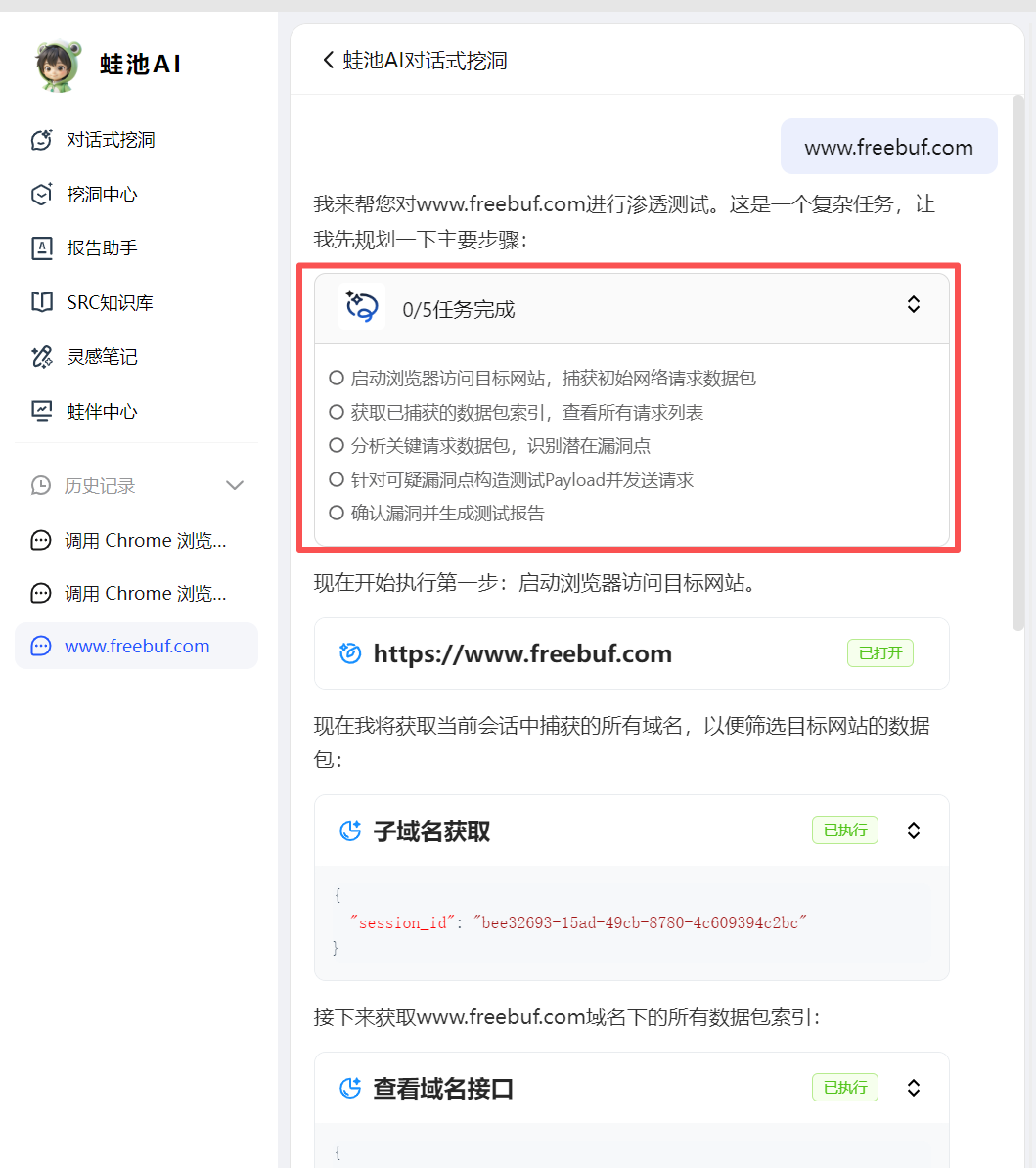

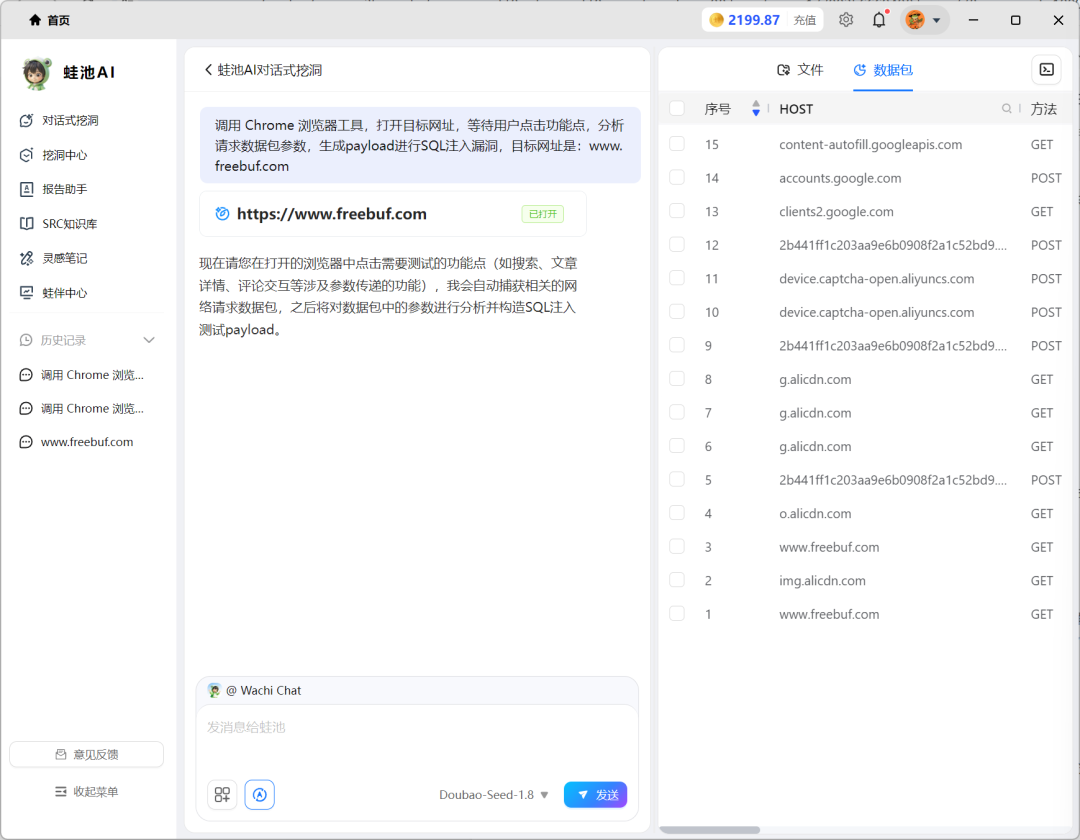

最让我惊喜的是交互方式——不用记复杂命令。直接用自然语言输入需求,比如“测试目标网站是否存在SQL注入漏洞”,它就能自动理解并推进任务。

这对新手特别友好,不用死记硬背测试方法,跟着AI思路就能快速上手。对我们老手而言,也能替代大部分重复性的决策工作,比如手动判断漏洞类型、思考测试思路,节省了大量脑力。

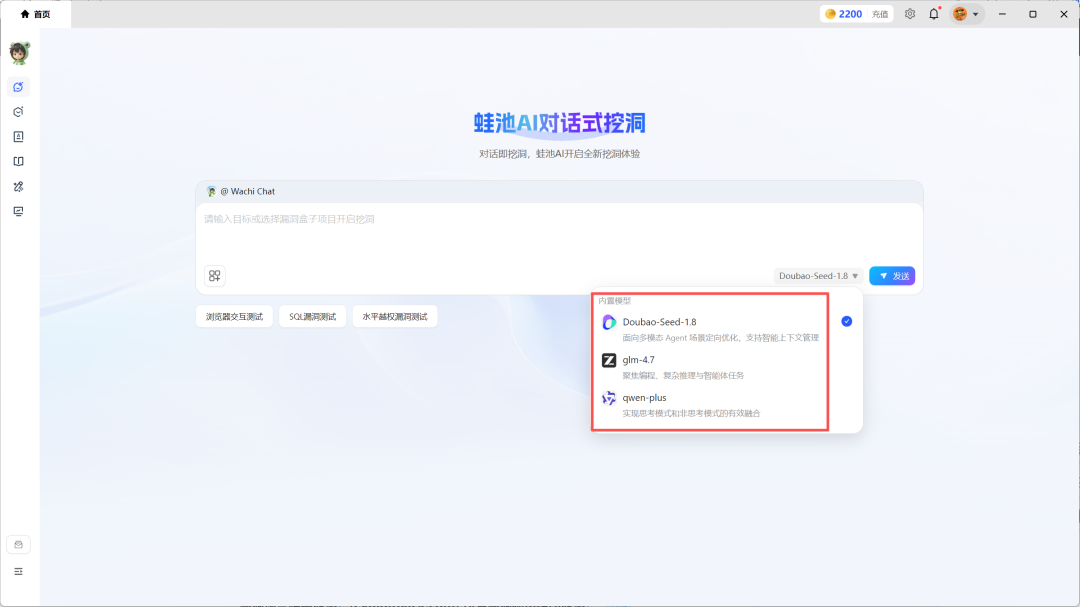

功能2:双体系工具调用——内置强交互+MCP兼容

“终于不用在多个工具窗口间反复横跳了”,这是我使用这个功能最直接的感受。

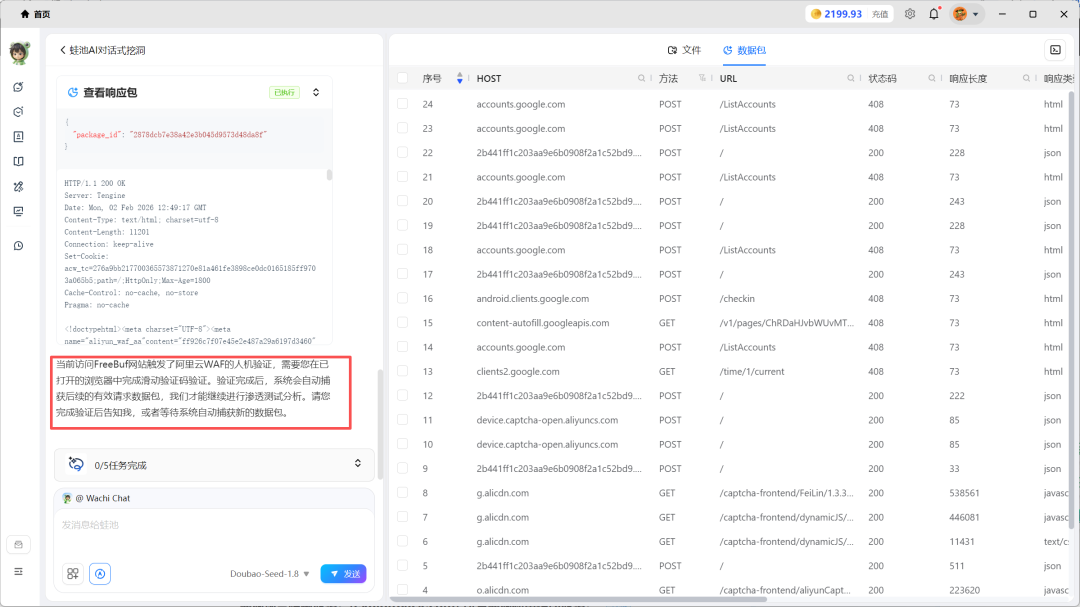

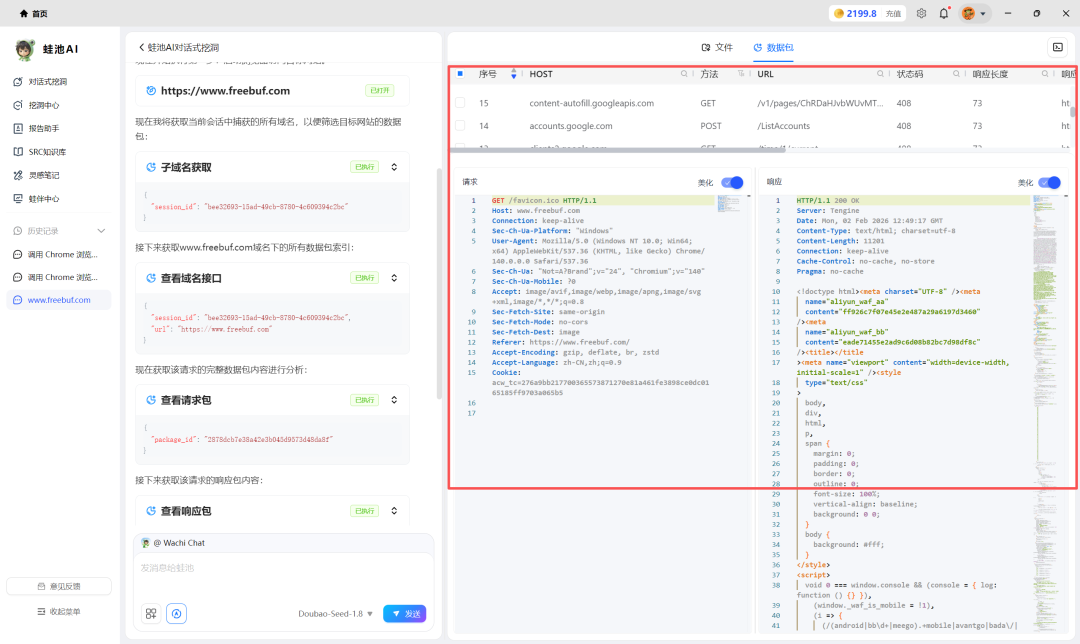

蛙池AI采用了双工具体系。一方面,它内置了多种常用渗透测试工具,包括浏览器控制、文件读写、命令执行、数据包捕获/分析/发送等。客户端的交互很强,几乎没有延迟,体验流畅。比如我要捕获某个接口的数据包,直接在蛙池AI里就能完成,不用再单独开BurpSuite,捕获后还能直接在平台内分析,省去了导出导入的麻烦。

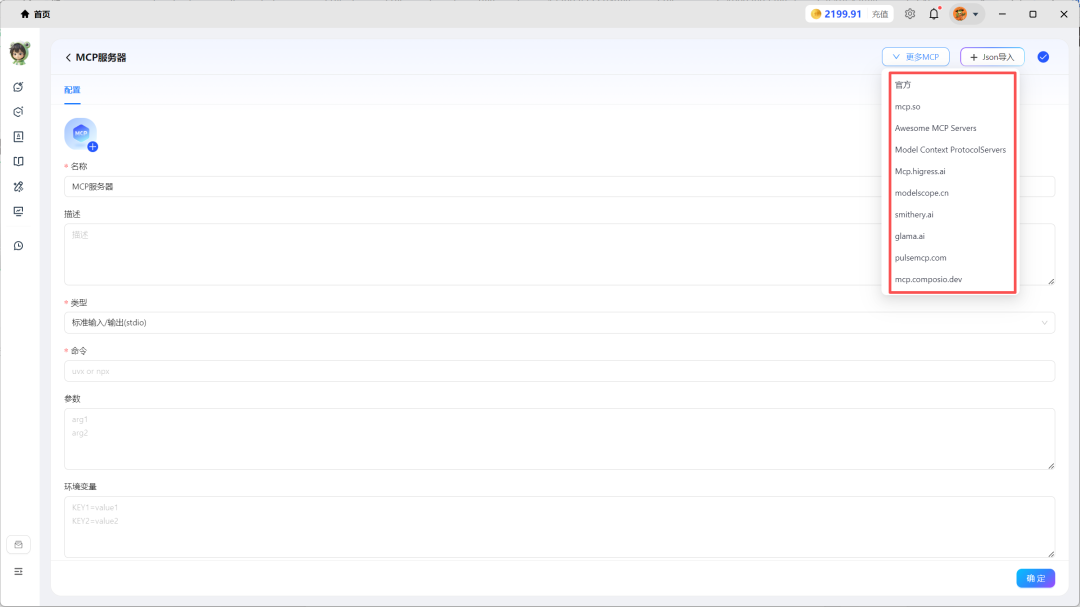

另一方面,它兼容MCP(Model Context Protocol)。这意味着你可以将外部的、自己熟悉的工具(符合MCP标准)接入进来,扩展能力。工具调用规则清晰,能自动匹配任务需求选择合适的工具,无需手动配置繁琐参数。

这个功能特别适合全流程渗透测试,从抓包、分析到漏洞验证、上报,一站式完成。对于复杂任务的工具协同,也能轻松应对,告别工具切换的时间损耗。

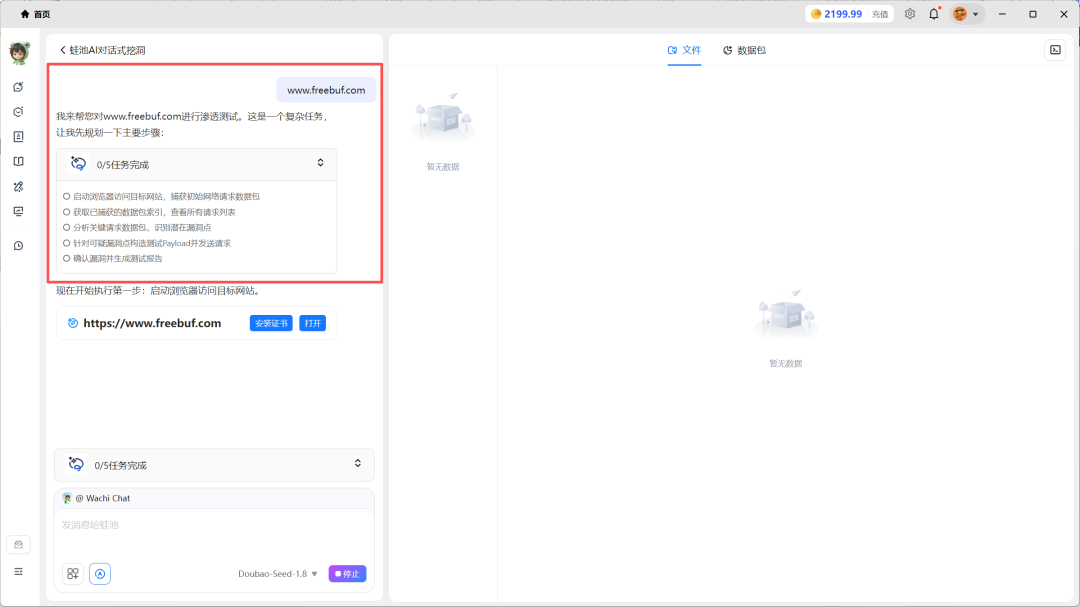

功能3:动态任务规划+自动化执行

做渗透时,最耗精力的就是规划测试流程和跟进进度。复杂任务需要拆成多个步骤,一步一步推进,还得时刻盯着。蛙池AI的这个功能,很大程度上解决了这个困扰——“把需求丢给AI,它自己出规划、按步骤执行,还能中途自适应调整”。

它的核心能力之一是智能规划。对于复杂测试任务,它会自动拆分成3-8个逻辑递进的步骤,每一步都有明确的产出。比如测试某个网站,它会规划“信息收集→接口扫描→漏洞验证→PoC生成”的流程,每完成一步都会给出明确结果,让你对进度一目了然。

3、 上手配置指南:3步快速跑通第一个漏洞挖掘任务

可能会有人担心这么“智能”的工具操作复杂。其实不然,蛙池AI的上手门槛很低,按照下面三步,新手也能快速跑通第一个任务,全程无需配置复杂参数。

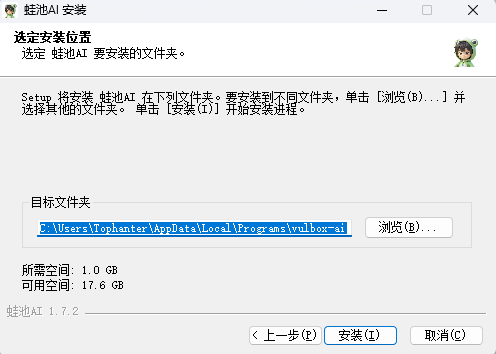

第一步:下载与安装

访问蛙池AI官网 https://www.digpool.cn/,在首页就能找到下载入口。根据你的设备类型(Windows、macOS)选择对应的安装包下载即可。

安装过程非常顺畅,基本是“下一步”到底,无需安装复杂依赖或配置环境变量,对新手友好。

提示:新用户注册后即可享受完整功能,没有试用期限制,目前可以免费使用。

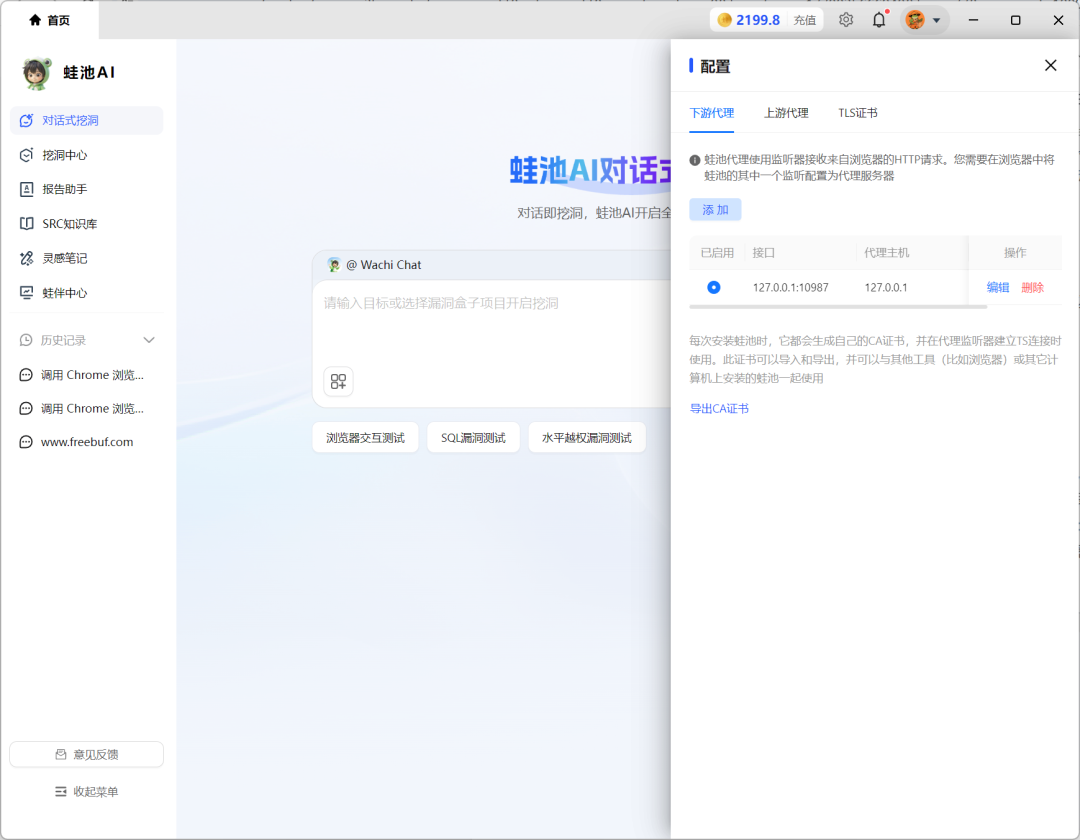

第二步:基础配置

安装完成后打开软件,需要进行一项简单但重要的基础配置:安装CA证书。这是为了能够解密HTTPS流量,进行数据包捕获和分析。软件内有明确的指引,按步骤操作即可。

另外,还有一个可选配置:对接MCP工具。如果你需要使用第三方工具,可以在软件设置中找到MCP对接入口,按照官网的教程配置。新手可以先用内置工具,熟悉后再考虑扩展。

第三步:发起第一个测试任务

基础配置完成后,就可以开始你的第一次测试了。操作极其简单,全程无需记忆任何命令:

- 输入需求:打开蛙池AI的对话界面,在输入框中用自然语言描述你的测试需求。例如:“测试目标网站

https://example.com 是否存在SQL注入漏洞”。

- 提交与执行:点击发送或提交任务。蛙池AI会自动分析你的需求,生成测试规划,并按步骤开始执行。你可以实时查看任务进度和每一步的执行结果。

4、务实又好用,安全人的效率神器

试用蛙池AI一段时间后,我最大的感受是:务实、好用、不花哨。它没有冗余的功能,每一个设计都试图解决渗透测试中的实际痛点,在提升效率、降低工具协同复杂度方面确实有它的价值。

总结一下它的核心优势,可以用三个词概括:无门槛、全流程、强适配。

- 无门槛:自然语言交互,无需记忆复杂命令和工具操作方法,新手友好,老手减负。

- 全流程:从任务理解、流程规划,到工具调用、漏洞验证,一站式完成,减少工具切换。

- 强适配:无论是个人工程师还是小团队,无论是简单扫描还是复杂联动测试,它都能提供相应的辅助能力。

对安全测试人员来说,一款好用的工具不仅是时间的节省器,更是能力的放大器。蛙池AI在这条AI辅助安全的道路上,做出了一个值得尝试的探索。

核心资源汇总:

- 蛙池AI官方下载链接:

https://www.digpool.cn/

- 官方使用帮助:

https://www.digpool.cn/help

你在漏洞挖掘中最头疼的问题是什么?是效率低下、工具难以协同,还是学习门槛太高?欢迎在云栈社区等技术论坛一起交流探讨,共同提升。