在设计游戏服务器架构时,网关(Gateway)这一层的设计至关重要。本文结合团队实践,分享我们对网关设计的理解,重点探讨其核心价值、职责边界以及如何通过设计实现有效的入口治理。

网关的核心价值,在于将连接层从业务逻辑中彻底剥离,并在系统入口处完成统一的治理工作。

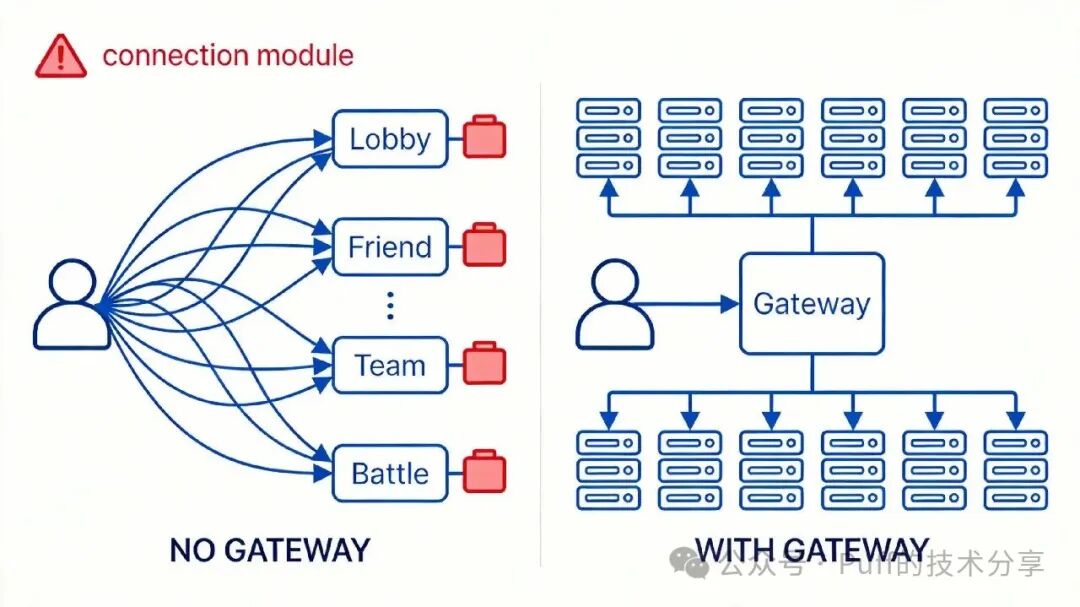

在现代游戏服务器架构中,我们通常倾向于按照功能边界进行服务拆分:例如独立的网关服、大厅服、好友服、组队服、战斗服等。每个服务可以独立迭代和扩缩容。以我们的项目为例,拆分后的服务类型多达 20 多种。这种细粒度拆分在带来灵活性的同时,也让整个服务器集群变得异常复杂,一个关键问题随之浮现:外网连接与不可信的客户端流量,究竟应该由谁来承接?

如果选择让客户端直连每一个业务服务,代价是将服务地址、协议细节、鉴权与路由规则全部暴露给了客户端。而客户端在本质上并不可控——代码可能被逆向,协议可以被模拟,请求也能够被篡改。最终,后端服务任何一次扩容、迁移或灰度发布的调整,都可能演变为一次强制的客户端更新。同时,系统也失去了进行统一入口治理的机会。

另一种思路是让每个业务服务自行维护对外长连接。这听起来似乎更符合“服务自治”的理念,但工程代价反而更高:每个服务都需要重复实现心跳检测、断线重连、数据包拆解、流量限速、防刷策略以及会话管理等一整套连接层能力。入口问题被复制了 N 份,不仅造成了大量重复劳动,更严重的是策略难以统一,风险被成倍放大:任何一个服务的连接处理模块出问题,都可能先拖垮自身;当外网流量突然激增时,所有服务都需要独立承受冲击。最终,整个系统会陷入一种尴尬的形态:业务服务本应专注于业务逻辑,却被迫消耗大量精力在构建和维护“连接基础设施”上。

因此,网关真正解决的,并非仅仅是“少写点代码”的问题,而是对两类长期成本的有效收敛:一类是后端服务拓扑结构变化带来的联动成本;另一类是外网长连接治理带来的重复建设与运维成本。

为了收敛这两类成本,我们需要一个统一的入口来承接所有外网连接,并将客户端请求稳定、可靠地路由到内部正确的服务节点上——这就是网关的使命。

从本质上讲,网关是一台或多台服务器,其职责应严格收敛在连接层,通常包含以下三件事:

- 连接管理:维持玩家与服务器之间的长连接,处理心跳、主动踢线、断线重连等。

- 路由转发:接收玩家的请求,并根据预设规则将其转发到正确的后端业务服务。

- 会话续接:在玩家断线重连后,协助完成必要的状态恢复或补偿(具体逻辑由业务协议约定)。

简单概括:网关 = 连接管理 + 路由转发 + 会话续接。正因为网关处于整个系统的入口,其设计目标必须是 “轻量、稳定、可替换” 。因此,它绝对不应承载具体的业务规则与权威状态数据——否则入口会变得臃肿,其故障影响范围和后续的变更成本都将被急剧放大。

我们在实际项目中曾踩过一个坑:早期让网关承担了部分业务逻辑(例如聊天室房间管理)。后来在设计全链路断线重连机制时,这个问题暴露了两大代价:

- 入口资源被严重挤占:业务逻辑处理的高峰期与连接管理、请求转发任务争抢CPU、内存等资源,导致转发延迟出现长尾效应(例如转发延迟的P99指标显著抬升,并伴随内部消息队列持续堆积)。

- 重连回包路径被撕裂:断线恢复时需要收集并整合各个业务服务返回的状态补偿包。一旦网关自身也产生业务回包,就会导致“回包收集与记录”的逻辑分裂成两套:一套是转发的后端回包,另一套是网关自产的回包。这使得恢复时的状态时序难以对齐,排查问题的成本显著上升。

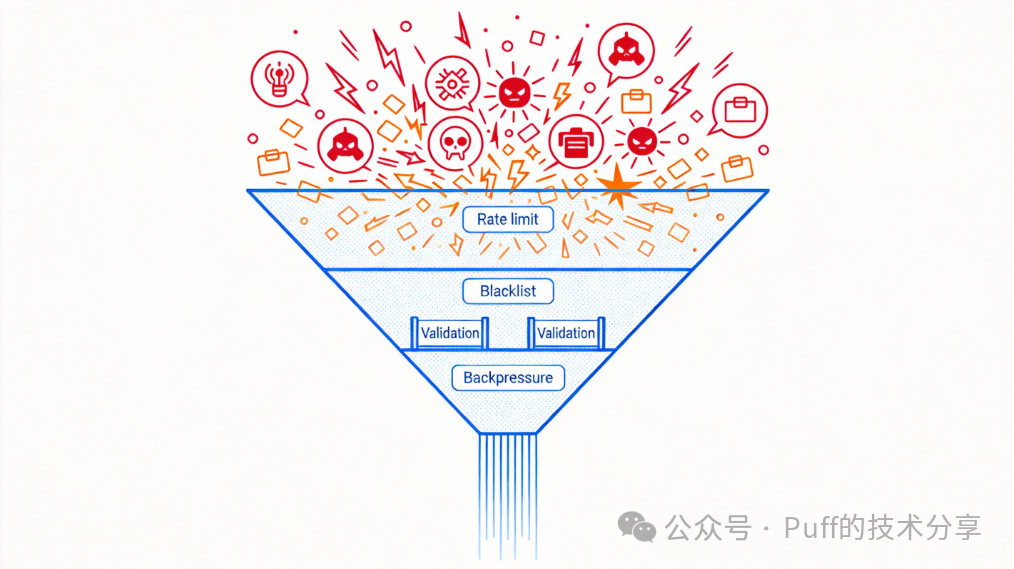

因此,在最新一版的网关设计中,我们重新明确了其定位并钉死边界:网关是连接层与入口治理层,而非业务承载层。所有业务规则与权威状态必须下沉到后端的游戏业务集群中。 网关只保留最必要的入口治理功能,例如连接数上限控制、限流/背压/快速失败、畸形数据包丢弃、IP/设备黑白名单、Token合法性校验等。这些功能构成了系统面对异常流量时的第一道防线,用于“削峰”和快速止损,保护后方业务集群的稳定。

至此,网关这一层的定位与职责边界就非常清晰了:它的核心任务是收敛因连接管理和系统架构拓扑变化而产生的长期工程成本,而不是去承载具体业务。将网关的职责严格限定在“连接管理 + 路由转发 + 会话续接(辅以基础入口治理)”的范围内,本质上是在控制系统入口的故障影响半径和变更复杂度,从而确保整个微服务体系能够持续、灵活地演进。

对于想深入了解网络协议底层原理或其它系统架构知识的朋友,可以在 云栈社区 找到更多相关的技术讨论与资源分享。 |