在局域网环境中遭遇ARP攻击时,一个直接的思路是希望通过攻击者设备的MAC地址来反查其IP地址。理论上,在特定条件下这一方法是可行的,但在实际操作中存在显著的局限性。

通过ARP缓存尝试查找

这种方法成立的前提是:攻击者与您的设备处于同一局域网(广播域)。当攻击发生时,攻击者伪造的ARP报文中会携带其MAC地址(或伪造的MAC地址)。此时,您可以尝试强制刷新本机的ARP缓存,查看是否有可疑的MAC地址出现。

例如,在Windows命令行中,可以执行以下操作:

- 清空ARP缓存:

arp -d *

- 立即与网关通信(如ping网关IP),以触发ARP请求与应答。

- 再次查看ARP缓存:

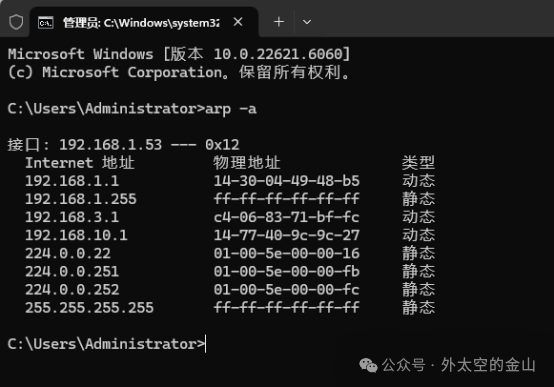

arp -a

在执行完 arp -a 命令后,列表中可能会出现新的、可疑的MAC地址及其对应的IP,这有可能是攻击者的信息。

方法的根本局限性

上述方法严重依赖于ARP缓存的准确性与实时性,其可靠性并不高,主要原因在于ARP协议的设计缺陷和攻击者的手段:

- MAC地址伪造:攻击者发送的虚假ARP报文中,其源MAC地址可能是完全伪造的、不存在的地址(旨在实施ARP泛洪攻击导致断网),这种情况下显然无法通过MAC追溯真实源头。

- 缓存污染:即使攻击者使用了自己的真实MAC进行ARP欺骗(以实现中间人攻击),他也会持续发送大量虚假报文,不断覆盖和混淆网络中其他设备的ARP缓存表,导致您看到的“IP-MAC”映射关系本身就是错误的。

- 协议无认证:ARP协议本身没有身份验证机制,设备会被动接受任何声称是“应答”的ARP报文并更新本地缓存,无法保证报文中信息的真实性。这使得单纯通过MAC反推IP在技术溯源上变得非常困难。

因此,虽然在同局域网内存在通过MAC地址找到IP的可能性,但在真实的攻击场景中,这种方法往往难以得到准确、可靠的结果。

有效的防范与应对建议

相较于被动溯源,主动防范ARP攻击更为关键。如果您是网络管理员或需要对单机进行防护,可以采取以下措施:

- 绑定静态ARP表项:在关键设备(如服务器、个人PC)上,将网关或重要服务器的IP地址与其真实的MAC地址进行静态绑定。在Windows中,可以使用类似

netsh interface ipv4 set neighbors 的命令实现,这能有效防止动态ARP欺骗更新本地表项。

- 启用防护软件/硬件功能:在终端上安装具有ARP防火墙功能的安全软件。在网络层面,可配置交换机的DAI(动态ARP检测) 等安全功能,自动拦截并丢弃非法的ARP报文。

- 隔离与检查:一旦确认网络中存在ARP攻击,应立即将受影响疑似中毒的设备从网络中断开隔离,并进行全面的网络安全检查与病毒查杀。同时,检查网络设备的配置,排查是否存在安全漏洞。

总而言之,通过MAC地址定位ARP攻击者IP是一个在理想局部网络条件下可尝试的思路,但因ARP协议固有的安全缺陷和攻击技术的干扰,其实际效果有限。构建以静态绑定、主动检测和设备安全加固为核心的防御体系,才是应对ARP攻击更务实有效的策略。 |