注:本文中的信息收集思路借鉴了沫颜 WEB 安全大佬的分享,在此表示感谢。

一、高效的信息收集思路

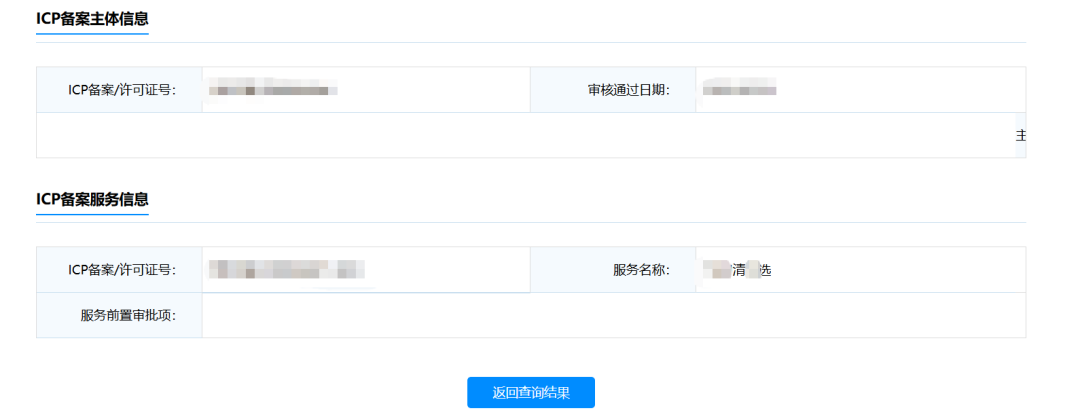

每个正式上线的小程序都需要进行备案。因此,我们可以通过工信部的备案查询网站来精准定位目标资产。

备案查询网站:

https://beian.miit.gov.cn/

使用示例:

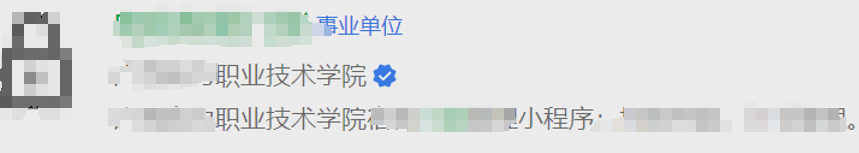

通常,在微信内直接搜索大学名称,结果可能非常杂乱,夹杂着许多无关的小程序,筛选困难。

而通过备案网站,可以一次性、清晰地查询到所有与该主体相关的备案小程序,例如下图中精确列出了42条记录。

以“清选”小程序为例,在微信内可能极难发现,但通过备案信息确认其属于目标单位后,便可以针对性地进行测试。这类边缘资产往往是安全测试与渗透中出漏洞的关键所在,因为被测试的频率较低,安全性可能被忽视。

核心思路:善用官方备案信息,挖掘他人未曾关注到的边缘资产,能显著提高漏洞发现的成功率。

二、实战案例一:任意账户登录与验证码转发

1. 任意账户登录漏洞

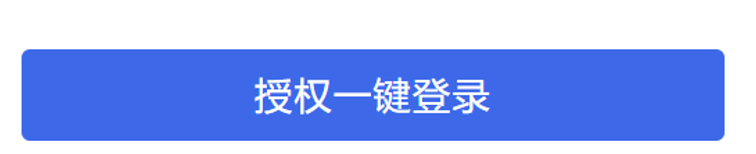

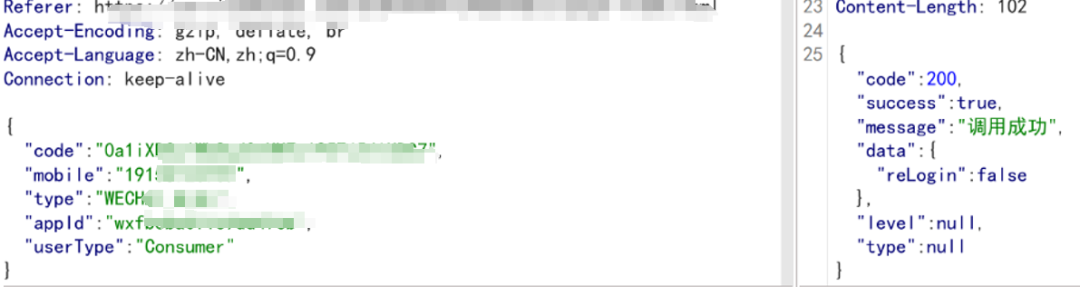

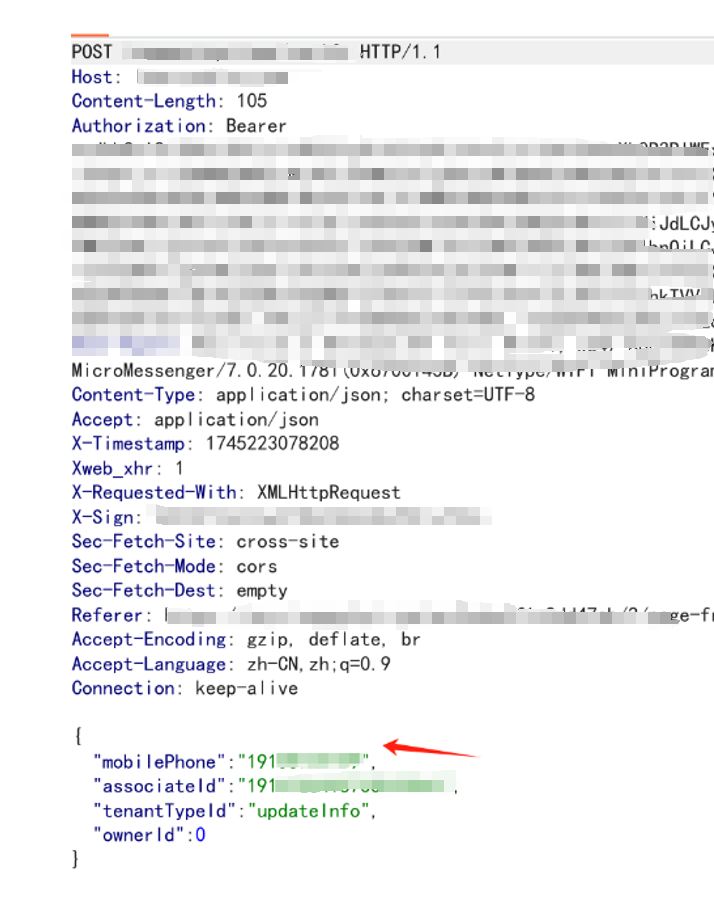

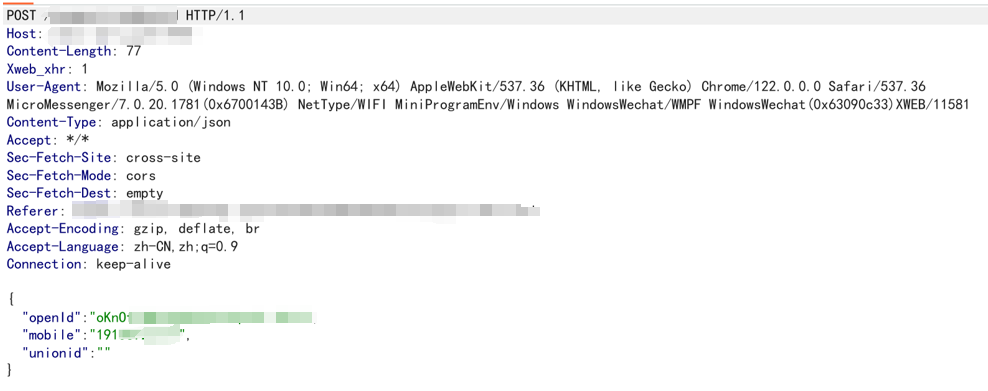

点击登录按钮,使用抓包工具拦截请求。

微信小程序的“一键登录”功能,其本质是后端通过微信接口解密encryptedData等参数,获取用户绑定的手机号,进而完成账户匹配或注册。这个过程如果逻辑不当,极易出现越权漏洞。

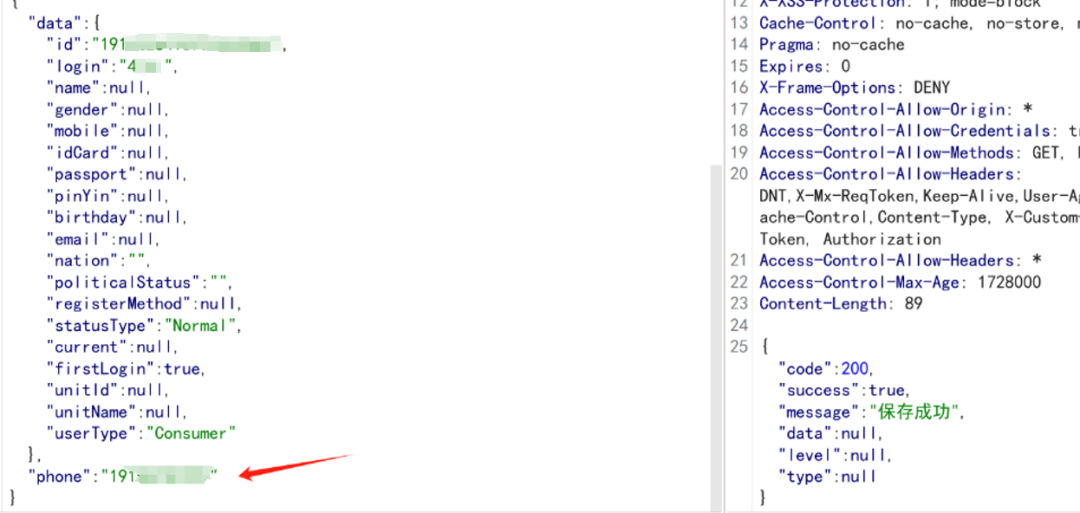

拦截返回包,可以看到服务器返回了经过解密的手机号信息。

篡改返回包中的phoneNumber和purePhoneNumber参数值为其他手机号码,然后放行数据包。

在后续的数据包中,可以看到系统已错误地将我们识别为篡改后的手机号用户。

最终,成功以他人手机号身份登录系统,获取其账户信息,完成任意账户登录。

2. 验证码转发漏洞

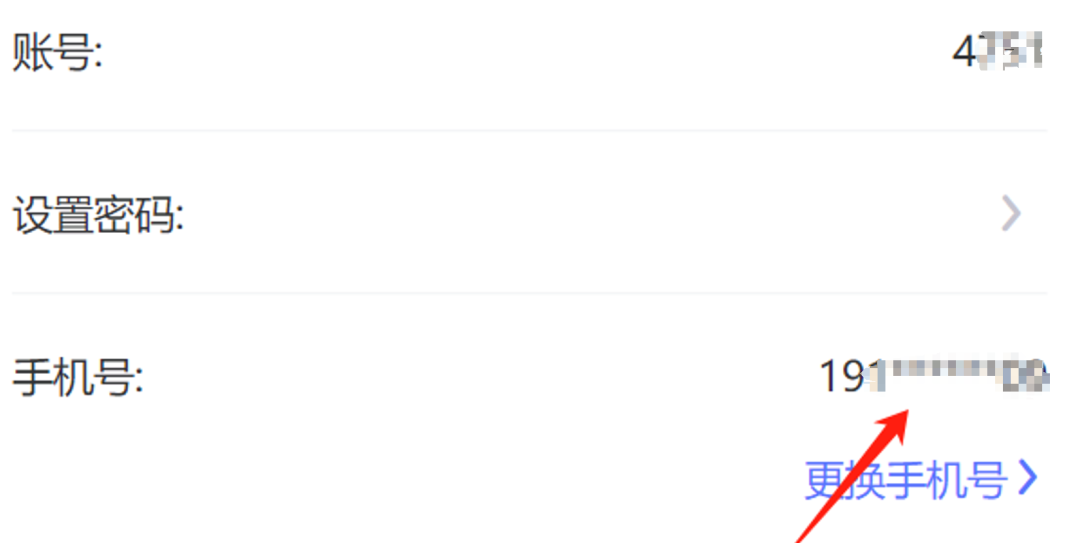

在账户设置中找到“更换手机号”功能。

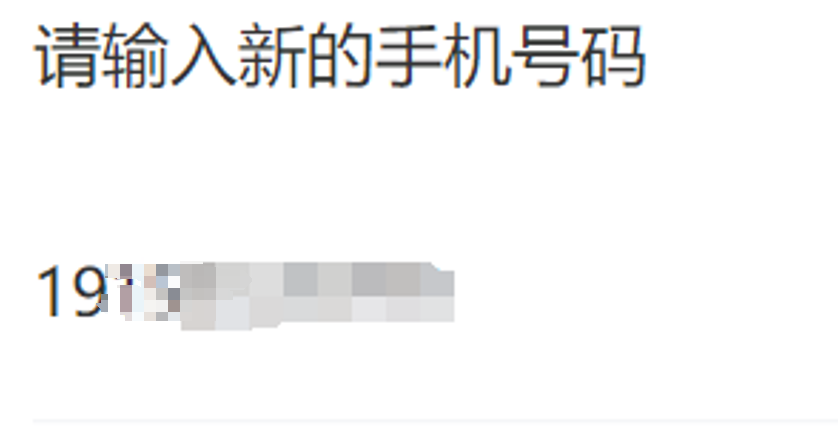

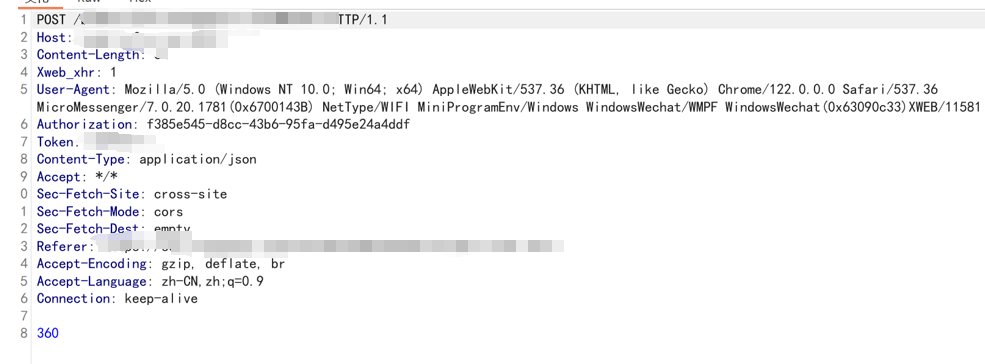

输入一个新的手机号(例如以19开头),点击“下一步”并抓包。

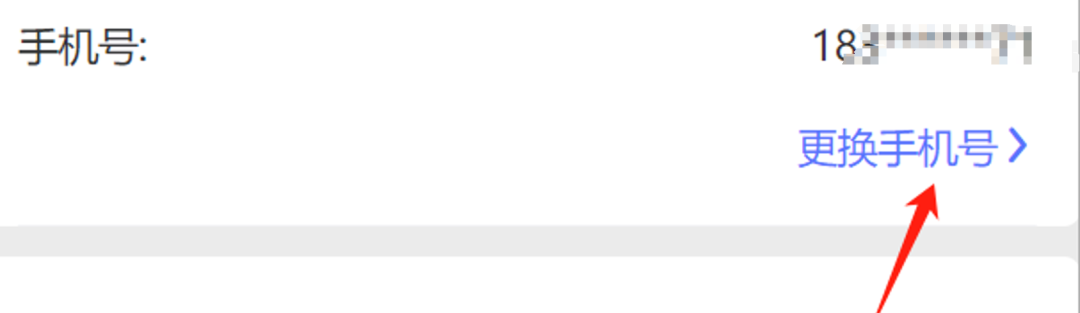

第一个请求通常是确认更换操作,其中包含了新手机号。

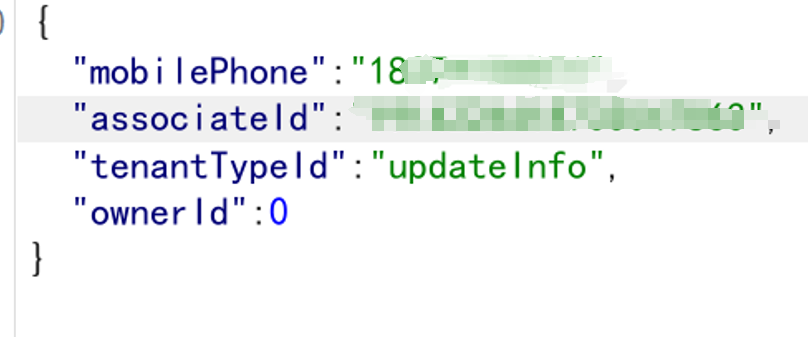

第二个请求是关键,它是向新手机号发送验证码的请求。此时,篡改mobilePhone参数为第三个受害者的手机号。

结果,验证码被错误地发送到了被篡改的手机号上,而原请求者(19开头的手机)并未收到。这构成了典型的验证码转发漏洞,可用于骚扰或欺诈。

三、实战案例二:账户接管与越权访问

1. 信息收集与账户接管

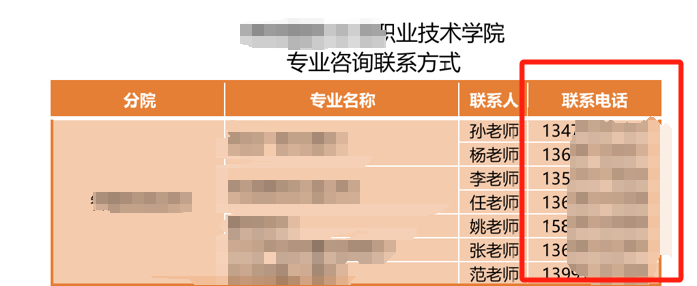

该小程序的“一键登录”注明仅限内部用户,因此需要获取有效的内部人员手机号。这里分享一个收集教师联系方式的方法:

搜索语法:

site:edu.cn "微信同号"/“联系电话” filetype:xls/doc/pdf

通过此方法可以找到大量公开的联系电话列表。

使用获取到的教师手机号,在小程序尝试一键登录并抓包。

将数据包中的mobile参数替换为收集到的教师手机号。

登录成功,并获取到一个关键的用户ID(例如360),这个ID在后期的漏洞挖掘中起到了重要作用。

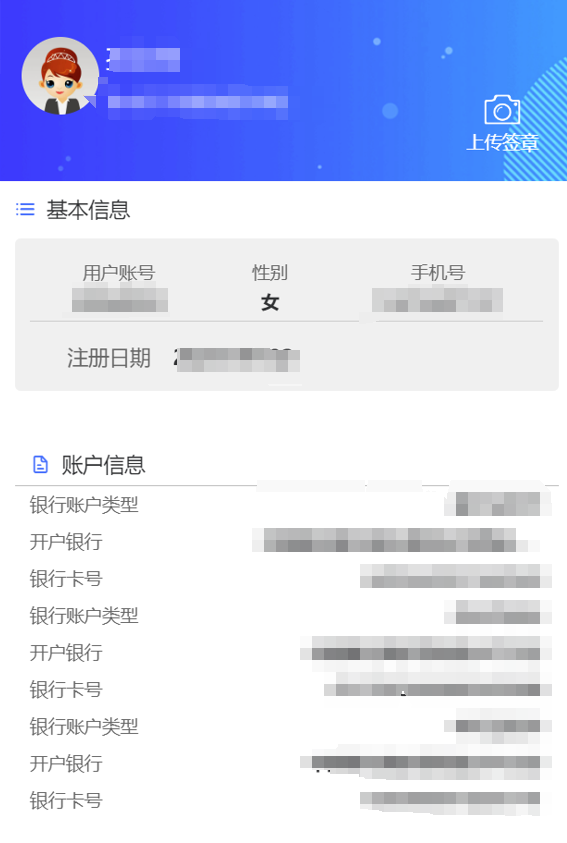

成功接管教师账户,泄露其个人及业务信息。

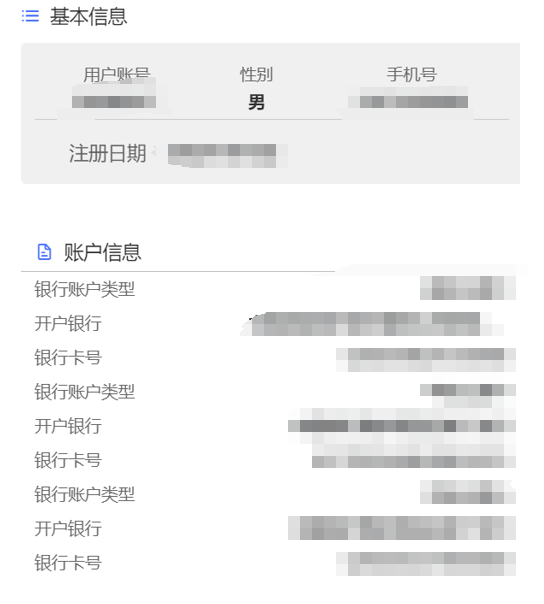

2. 越权访问他人信息(IDOR)

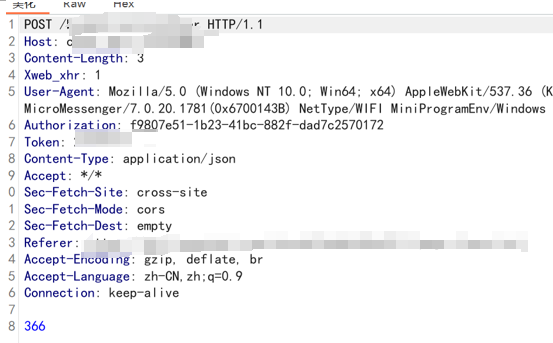

点击“我的”页面抓取请求。

发现请求参数通过用户ID(如userId=360)来获取数据。尝试将ID修改为其他数字(如366)。

成功越权获取到其他用户的敏感个人信息,证明了不安全的直接对象引用漏洞存在。

3. 越权访问他人电子签章

在功能中发现“上传/预览签章”选项。

虽然文件上传点本身无漏洞,但预览功能同样通过用户ID调用。

修改预览请求中的用户ID参数,即可越权下载、查看他人的电子签名图片。

电子签名具有法律效力,此类越权漏洞可能导致伪造文件、经济诈骗等严重法律风险,危害等级极高。