在进行安全测试时,教育系统因其用户基数庞大、默认凭证普遍等特点,常成为安全研究的对象。本次对某高校智慧校园后台管理系统的测试,揭示了从信息泄露到大规模账号接管的完整攻击链。

目标选择与信息搜集

测试目标锁定为某高校的智慧校园后台。这类系统功能相对集中,存在弱口令、登录绕过等漏洞的可能性较高。

在目录扫描过程中,发现了一个 /doc 路径,成功下载到系统的操作手册。这类文档是宝贵的信息源,其中虽经部分打码,但仍泄露了部分学生的姓名、账号及管理员账号 admin_g 等关键信息。

前端资产分析与API接口发现

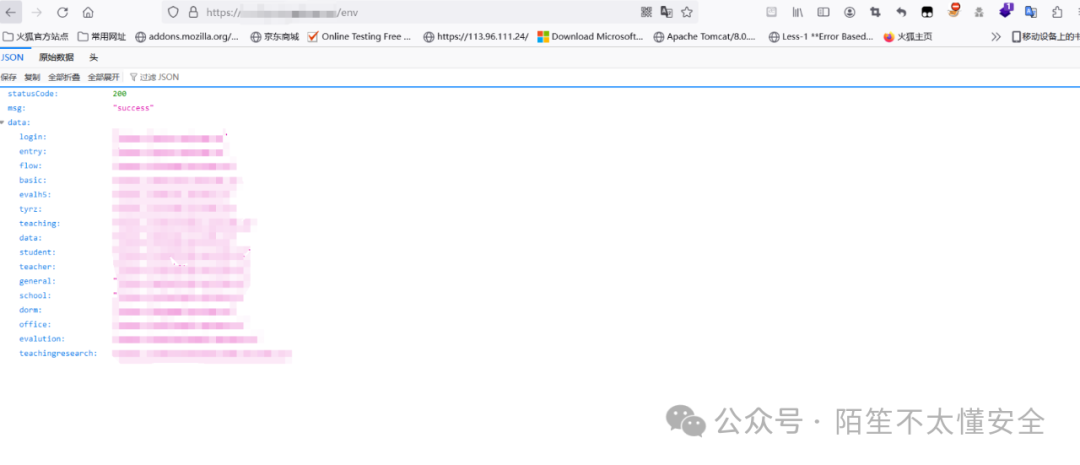

获得账号后,尝试基于常见规律(如学号、姓名简写)进行密码猜测,但因系统存在5次错误登录限制未能成功。随后,对前端 JavaScript 文件进行分析时,发现其通过 /Env 路径加载配置。尝试访问该路径,获取了大量API接口的域名列表。从接口命名判断,该系统为前后端分离架构,不同角色(教师、学生)的请求由不同的接口域名处理。

接口文档泄露与未授权访问

根据经验,这类由 Java 开发的API服务可能存在Swagger接口文档未移除的问题。逐一测试接口域名后,证实了猜测:多个接口的Swagger文档均可被公开访问。

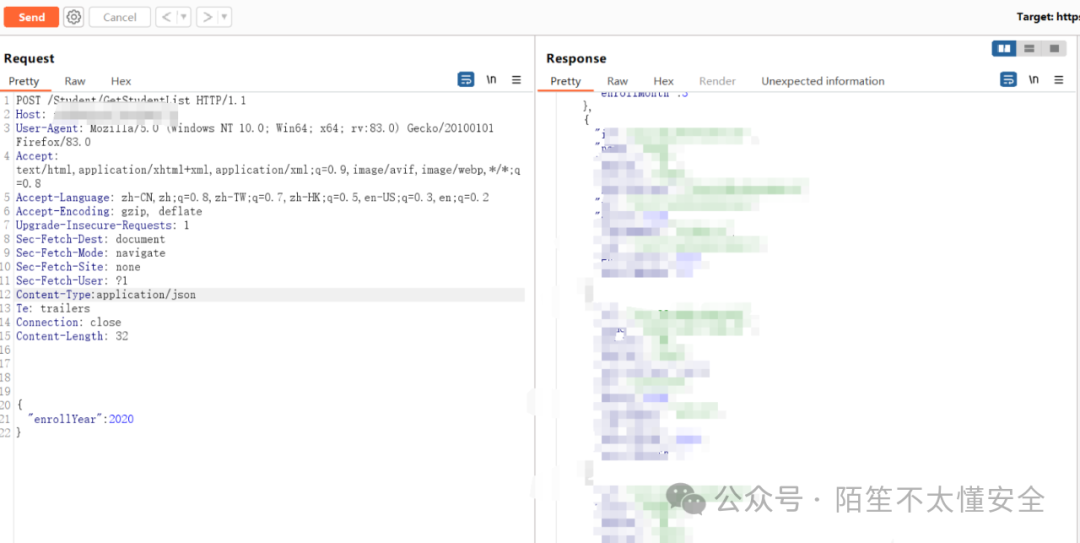

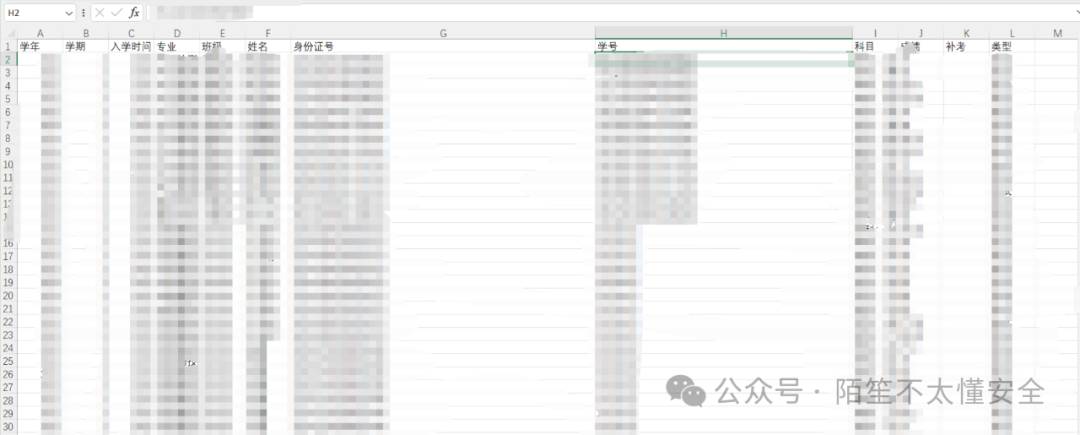

虽然大部分需要认证的接口返回401或403状态码,但在耐心测试后,于处理学生和教师信息的接口中发现了严重的未授权漏洞。攻击者无需登录即可通过特定接口获取全校学生和教师的姓名、班级、身份证号等敏感信息。

进一步,通过获取到的学生/教师ID,还能查询到包含详细个人信息的档案。

进一步,通过获取到的学生/教师ID,还能查询到包含详细个人信息的档案。

社交工程辅助完成账号接管

此时,手里握有操作手册泄露的账号和未授权接口泄露的身份证号,但缺乏统一的密码规则。回想起操作手册中提及“默认密码”,但多次尝试未果。于是转变思路,尝试利用社交平台进行信息搜集。

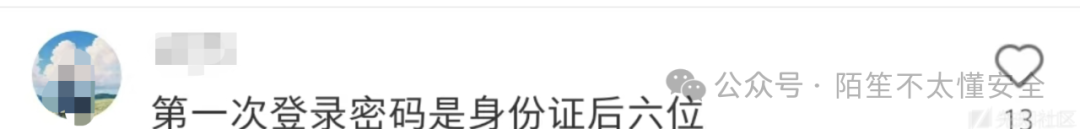

在小红书平台发布相关帖子并@目标学校,成功从评论区互动中获取到关键信息:“密码是身份证后六位”。

结合之前获取的身份证号,使用“身份证号”作为账号,“身份证后六位”作为密码进行登录尝试,成功登录多个账号,实现了大规模账号接管。

成功进入后台后,可访问该学校的新闻中心、协同办公OA等多个内部管理系统。此外,还存在其他未授权接口,如成绩导出功能,导致了大量学生成绩、身份证号等敏感数据泄露。

总结与反思

本次测试并非技术难度极高,但其攻击链的完整性颇具启示意义:

- 信息泄露是突破口:操作手册、前端源码、接口文档的泄露为攻击提供了清晰的路径图。

- 未授权访问是核心漏洞:开发人员对API接口的权限校验缺失,直接导致核心敏感数据外泄。

- 社交工程扩大战果:在技术手段遇到瓶颈时,利用公共社交平台进行低成本信息搜集,可能成为压垮骆驼的最后一根稻草。

- 默认凭证风险巨大:教育系统用户安全意识相对薄弱,大量沿用初始密码,一旦密码规则被破解或泄露,极易造成大规模安全事件。

|