12月3日凌晨,关于CVE-2025-55182和CVE-2025-66478系列漏洞的描述开始在网络安全领域广泛传播,相关文章标题普遍使用了“CVSS 10分”、“核弹级”、“堪比前端圈的Log4j漏洞”等夸大性词汇。

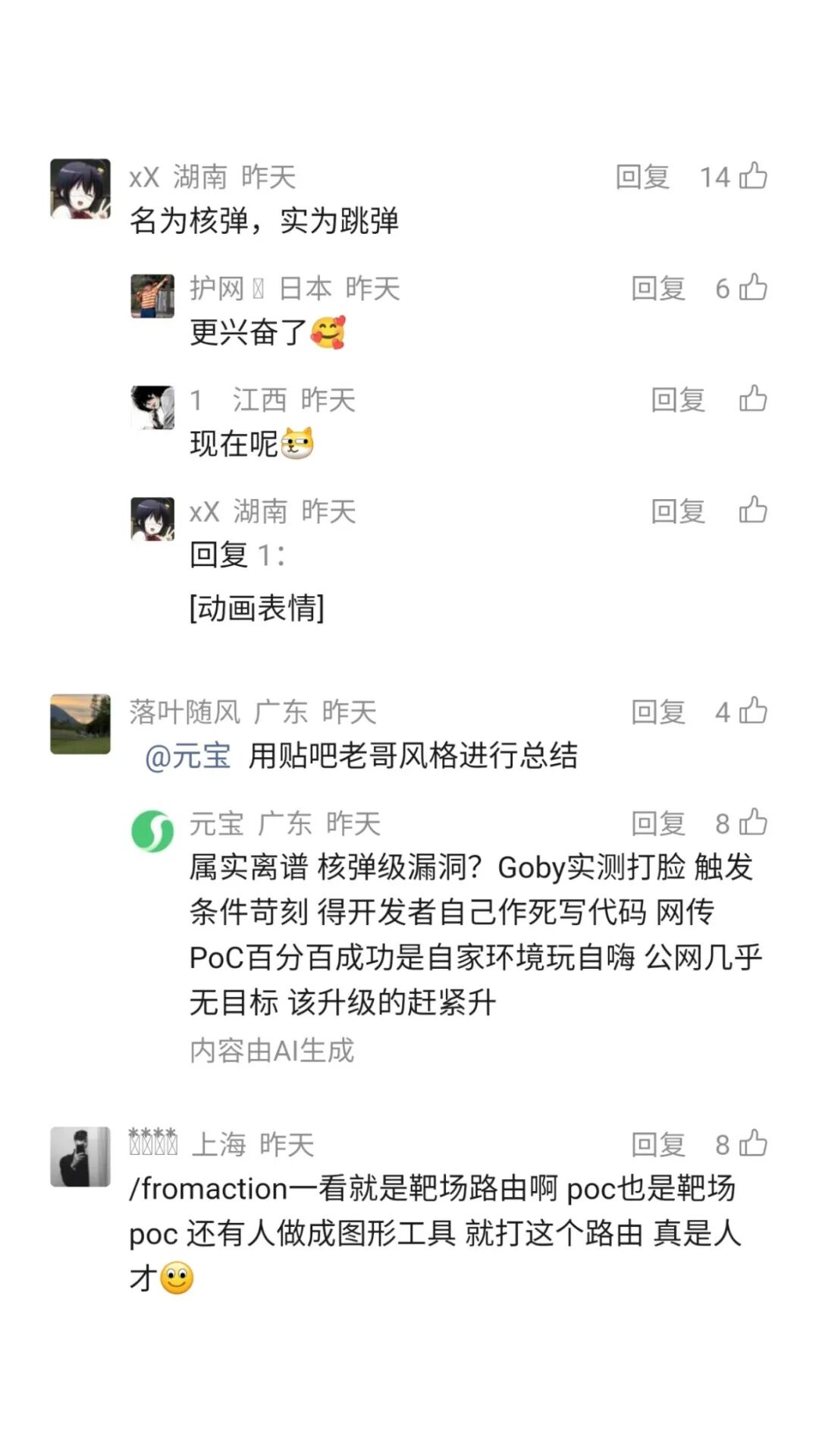

经过安全社区初步分析,该漏洞的实际可利用条件被认为较为苛刻,其严重性远低于最初的恐慌性宣传。有观点指出,漏洞的成功利用在很大程度上依赖于开发者自身不安全的编码实践。

然而,专业的Goby安全团队在12月4日对公开的PoC进行分析后指出,CVE-2025-55182并非完全没有危害。他们强调,React作为主流的前端框架,其生态体系极其庞大,涉及面非常广。不排除某些基于React生态链开发的服务端渲染框架,因在开发过程中对原生组件的特定应用方式,而形成具有相似原理的实际可利用漏洞。

漏洞验证与影响确认

12月5日,Goby安全团队发布进一步通告,确认已通过公开渠道捕获到针对React Server Components(RSC)的高危漏洞CVE-2025-55182的PoC。经白帽社区实际测试验证,该PoC在部分符合特定条件的二次开发框架组件及业务产品中,已能够稳定复现远程代码执行(RCE)效果。

漏洞总结与特征

该漏洞位于底层框架层面,其部分特征与Log4j、Shellshock等历史重大漏洞相似:

- 影响周期长:漏洞存在于基础框架中。

- 波及范围广:涉及的框架及衍生业务系统数量众多。

- 隐性风险高:许多系统可能已在不知不觉中引入了受影响的组件。

- 修复难度大:排查与修复周期较长,难以一次性完成全局分析。未来可能会有更多关联漏洞被陆续披露。

修复建议

- 代码排查:建议开发团队排查项目中是否存在“使用Server Actions功能且将返回值直接回显到页面”的场景。如果存在此类代码逻辑,应及时进行优化。

- 官方升级:建议密切关注React及Next.js官方的安全公告,并及时升级到已修复该漏洞的版本,从源头上降低安全风险。及时更新依赖是重要的安全开发实践。

官方回应

|