一款名为 GhostFrame 的新型高级钓鱼即服务(PhaaS)工具包已在全球发起超 100 万次攻击,成为当前网络安全领域的重大威胁。该工具包于 2025 年 9 月由梭子鱼(Barracuda)安全研究人员首次发现,凭借其“简单且高效”的特性,标志着网络钓鱼技术的又一次危险升级。

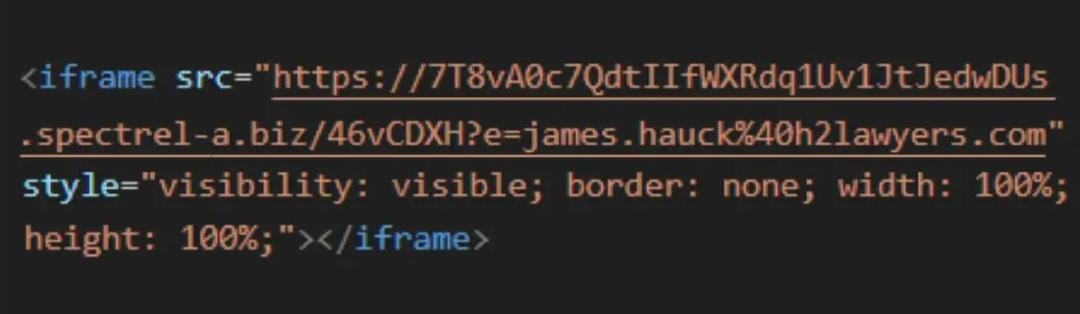

与传统钓鱼工具包不同,GhostFrame 的核心伪装术极具迷惑性:它通过看似无害的 HTML 文件,将所有恶意行为隐藏在不可见的 iframe(内嵌框架)中,该框架会动态加载外部来源的内容。这种设计让依赖静态分析和传统特征匹配的安全工具极难检测,是其得以快速蔓延的关键原因。

攻击流程主要分为两步:

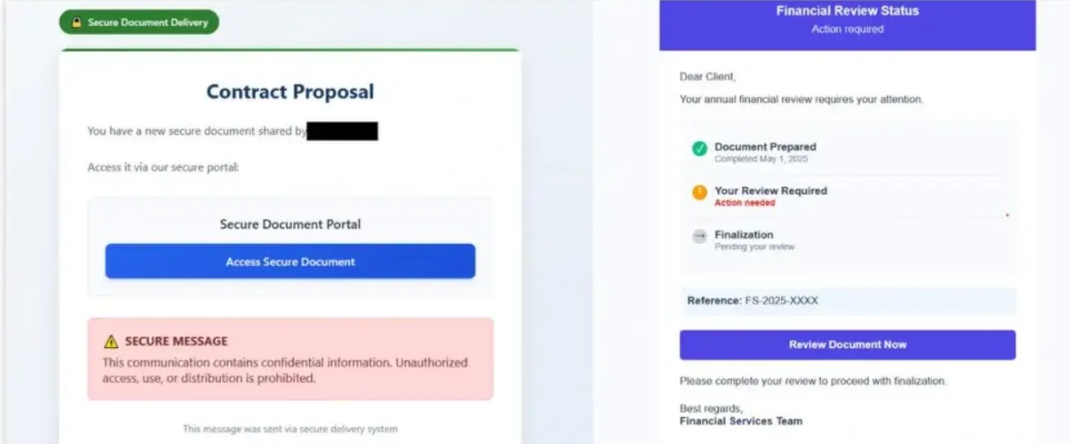

- 邮件诱导:受害者首先会收到带有欺骗性主题的钓鱼邮件,例如“安全合同与提案通知”或“密码重置请求”。

- 页面伪装与加载:点击邮件中的链接后,用户会跳转至一个看似正常的着陆页。而真正的钓鱼内容,则被隐藏在页面之下的 iframe 中,从攻击者不断轮换的子域名动态加载。攻击者甚至会为每个目标创建唯一的子域名,进一步规避基于域名的黑名单检测。

GhostFrame 还搭载了多项旨在阻碍分析与检测的反制功能:

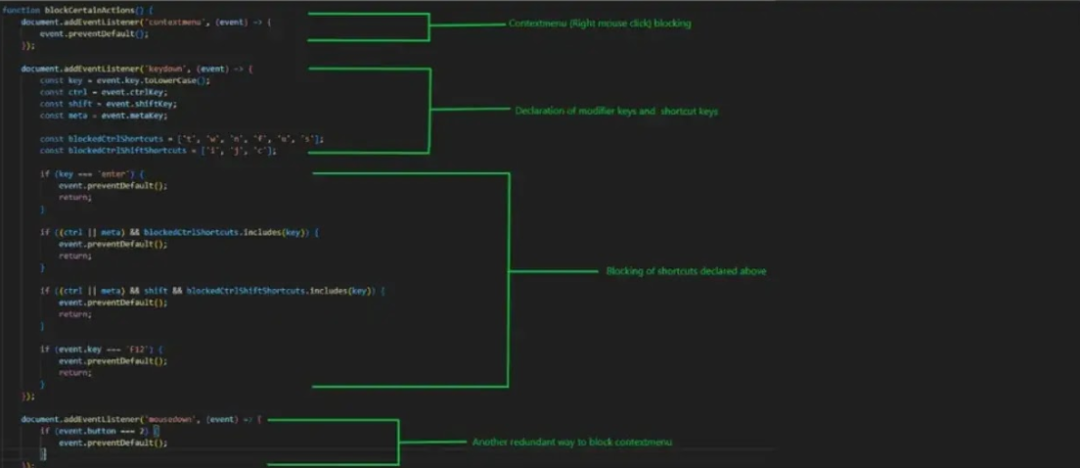

- 环境封锁:禁用右键菜单、阻止键盘快捷键(如Ctrl+U、F12)、并尝试关闭浏览器开发者工具,使安全分析师和普通用户难以检查页面源代码。

- 内容隐藏:钓鱼登录表单被巧妙地隐藏在为大文件设计的图像流(

<img>标签的src属性)功能中,这种非常规方式可以绕过针对传统<form>表单的安全扫描。

- 高可用性设计:支持在会话期间轮换用于加载钓鱼内容的子域名。即使主iframe因JavaScript被屏蔽而失效,页面也准备了备用的iframe以确保攻击链不断。

- 灵活性与规模化:攻击者无需修改主着陆页的HTML,即可随时替换iframe加载的钓鱼内容,使其能同时针对多个地区或组织发起定制化攻击。工具包还支持模仿合法服务的页面标题和图标,以增强伪装的可信度。

针对GhostFrame带来的复杂威胁,安全专家建议采取多层防御策略:

- 技术层面:企业应强制员工使用的浏览器保持最新版本,部署能够检测可疑iframe滥用行为的邮件安全网关,并在网络策略上对网站内嵌iframe的使用进行合理限制。

- 人员层面:持续的员工安全意识培训至关重要。需培养员工在输入任何凭证前,仔细核对浏览器地址栏URL的习惯;并鼓励其及时上报任何含有可疑内嵌内容或行为异常的网页。

|