本文内容仅用于网络安全研究学习,请勿用于任何非法活动。

侦察与信息收集

在一次漏洞赏金任务中,为了提升自身的侦察与信息收集能力,我决定对一个常驻目标进行深度探索。我使用了FOFA搜索引擎,并尝试了以下搜索语法(Dork):

domain:“Redacted.com” && body:“secret”

该语法旨在目标域名下,查找网页正文中包含“secret”关键词的所有在线资产。类似的搜索词还可以是“config”、“key”、“token”等。

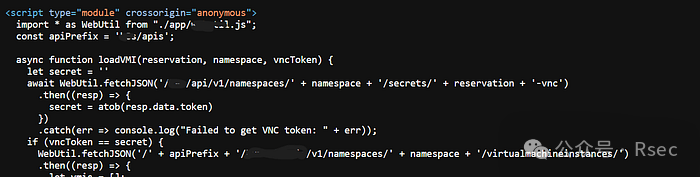

这个过程虽然有时略显枯燥,但往往是发现关键资产和薄弱环节的第一步。很快,我发现了一个有趣的子域名:vnc-infra-redacted.redacted.com。查看其页面源代码并搜索“secret”后,我发现该词出现在一段JavaScript代码中。

代码分析与路径构建

分析代码后,我发现构建完整API路径需要两个变量:namespace和reservation。一个显著的特点是,子域名和代码逻辑中都提到了“VNC”。

什么是VNC?

VNC(Virtual Network Computing)是一种远程桌面协议,允许用户通过网络远程查看和控制另一台计算机的图形界面。它常用于服务器管理。如果VNC服务暴露且认证不当,攻击者将能直接与被控主机交互,危害极大。

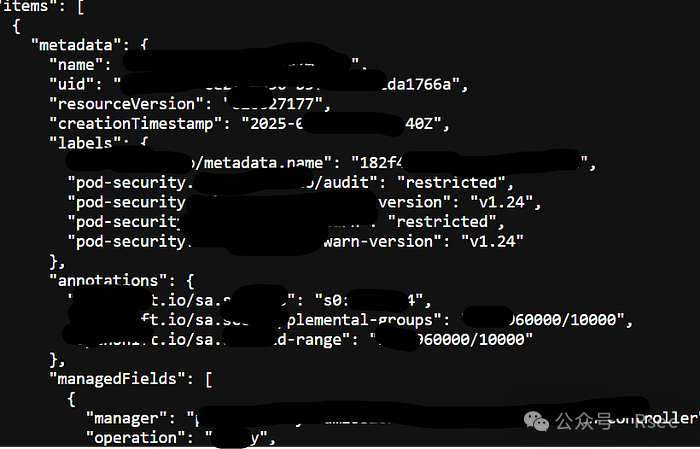

我从代码中发现的第一个端点是/ksdq/api/v1/namespaces/。访问这个端点,我成功获取到了正在运行的命名空间列表及其ID。

进一步结合代码分析,我推断reservation变量的值很可能就是命名空间ID。于是,我构建了第一个关键路径:

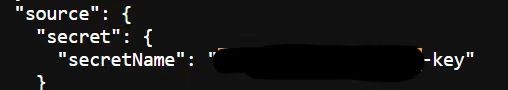

https://vnc-infra-redacted.redacted.com/ksdq/api/v1/namespaces/{namespace_id}/secrets/{namespaceid}-vnc

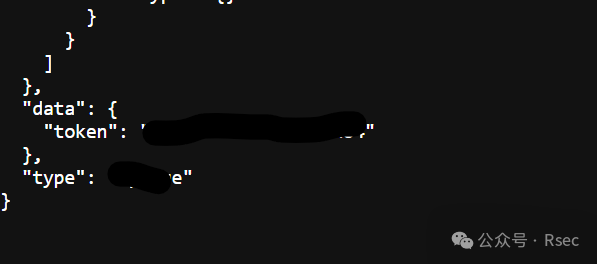

访问该路径后,我获得了一个包含secret令牌的JSON响应。

深入挖掘与虚拟机发现

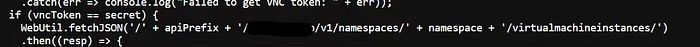

为了获得更直接的访问权限(如远程桌面访问),我需要继续深入。通过分析代码,我发现了另一个API模式,需要变量apiPrefix (ksdq/apis) 和命名空间ID。由此构建的新路径是:

https://vnc-infra-redacted.redacted.com/ksdq/apis/redacted.io/v1/namespaces/{namespace_id}/virtualmachineinstances

这个接口返回了关于虚拟机实例(Virtual Machine Instances)的数据,我从其中提取到了一个新的密钥(secret_key)。

构建最终访问链接

结合对VNC协议的研究以及已收集到的所有参数(命名空间ID、密钥),我拼凑出了最终的VNC访问链接:

https://vnc-infra-redacted.redacted.com/vnc.html?autoconnect=true&path=ksdq/apis/subresources.redacted.io/v1/namespaces/{namespace_id}/virtualmachineinstances/{secret_key}/vnc

访问此链接后,我成功进入了一个虚拟机控制台登录界面,可以选择以用户或管理员身份进行连接。

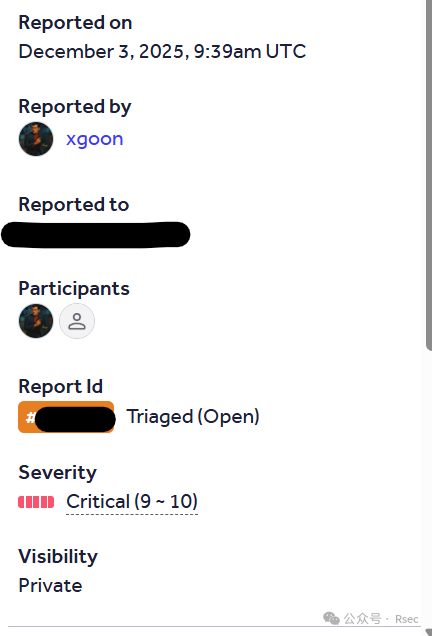

报告与结论

我将完整的漏洞挖掘过程、证据链以及可能造成的危害(未经授权的远程桌面访问)整理成报告提交。由于该漏洞可导致对虚拟机实例的完全控制,安全团队最终将其评定为 “严重(Critical)” 级别。

本次经历展示了从简单的FOFA Dorking开始,通过代码分析、逻辑推理和路径构造,最终发现关键远程访问漏洞的完整链条。